CTF(Capture The Flag)介绍与六大题型解析

一、什么是CTF?

CTF(Capture The Flag),意为“夺旗赛”,是一种信息安全竞赛形式,广泛应用于网络安全领域。CTF竞赛通过模拟现实中的网络安全攻防战,让参赛者以攻防对抗的形式,利用各种信息安全技术进行解决一系列安全问题,最终获得“旗帜(Flag)”来获得积分。

CTF赛事一般分为两种形式:

- Jeopardy(解题模式):参赛者通过解答题目,获得Flag,从而获得积分。这些题目通常涵盖了信息安全的多个领域,难度从基础到高级都有,适合各个层次的选手。

- Attack-Defense(攻防模式):参赛者组成团队,进行攻防对抗。在比赛中,参赛队员不仅要攻击对手的服务器,还要防御自己服务器的攻击。

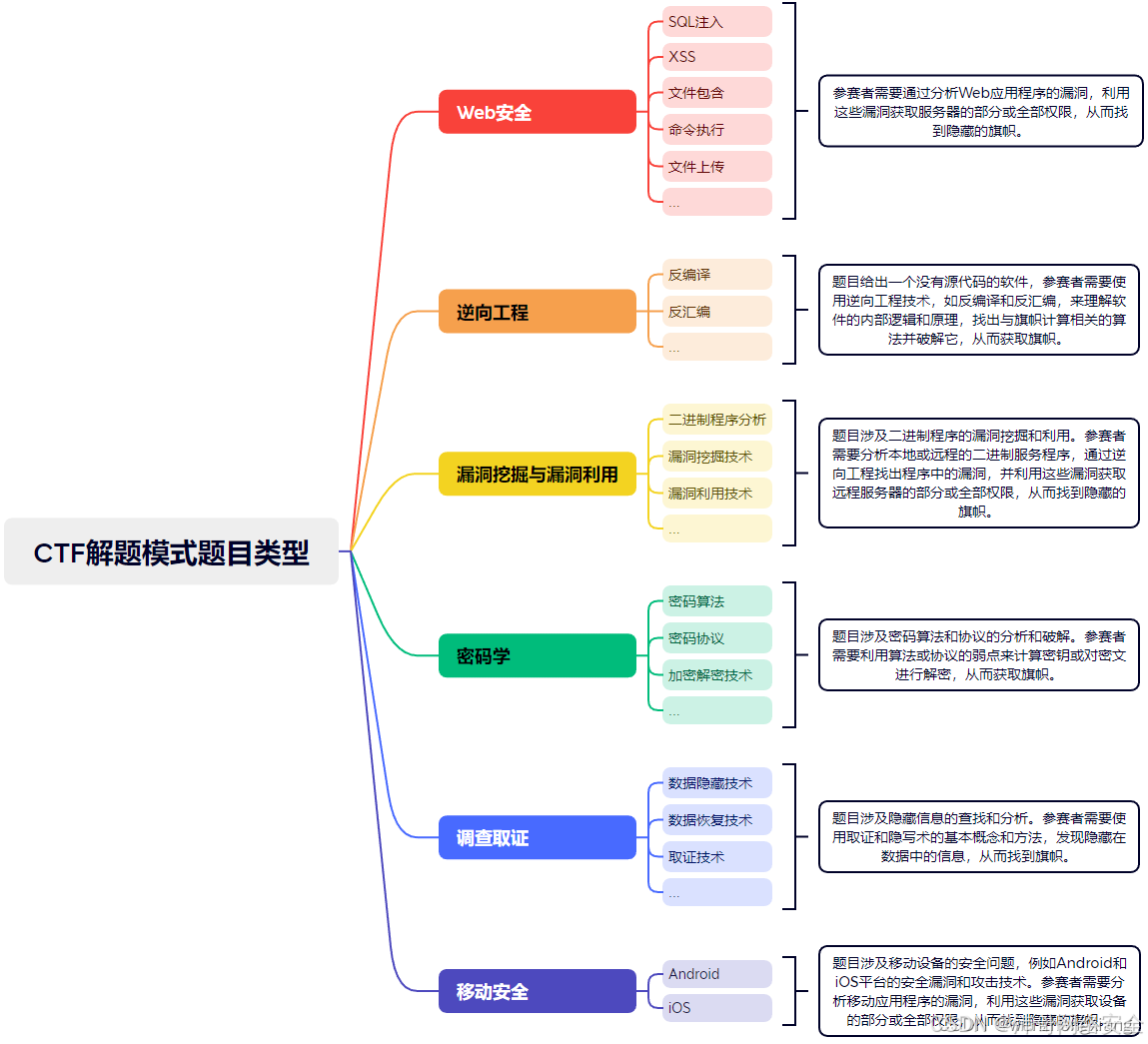

二、CTF六大题型概述

CTF比赛涉及的题型种类繁多,但一般可以归为以下六大类:

- 逆向工程(Reverse Engineering)

- 二进制漏洞(Pwn)

- Web安全(Web)

- 密码学(Crypto)

- 取证(Forensics)

- Miscellaneous(杂项)

学习网络安全,其实没有你想象的那么难!”

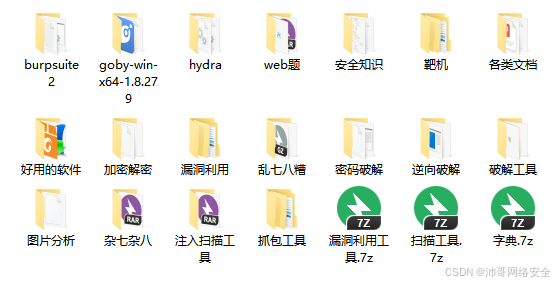

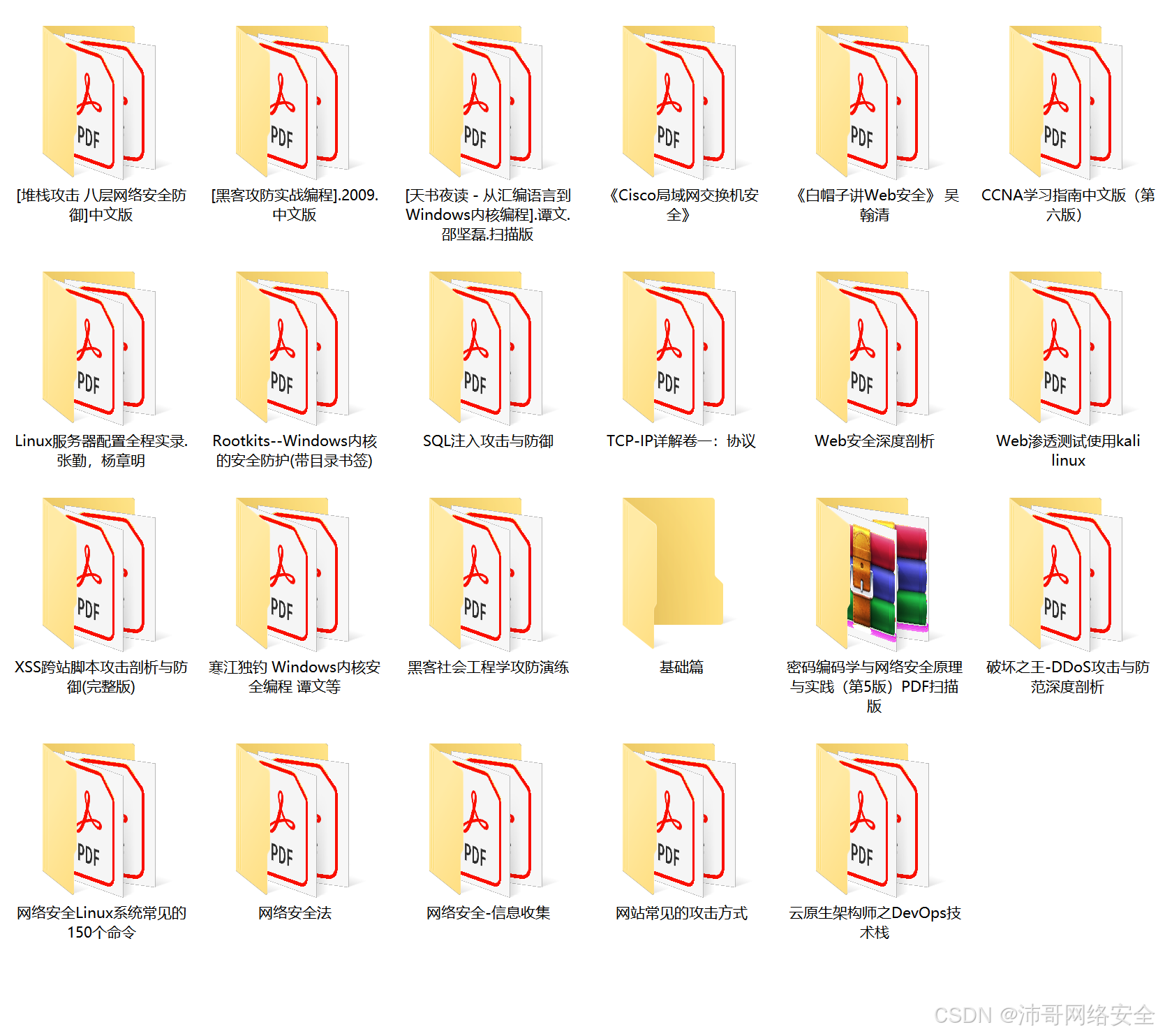

- 我已经为大家整理了一套超实用的网络安全学习资源,包含:

- 入门教程:从零学会网络协议、操作系统和渗透测试。

-

- 工具指南:详细讲解Kali Linux、Wireshark等常用工具。

- 实战案例:带你亲手体验信息收集、漏洞利用和权限提升全过程。

- 工具指南:详细讲解Kali Linux、Wireshark等常用工具。

快速入门,系统提升,适合每一位有梦想的你!

需要的朋友,直接扫码领取即可~~

接下来,我们将详细介绍这六大题型,并通过例子进行解析。

三、六大题型详细解析

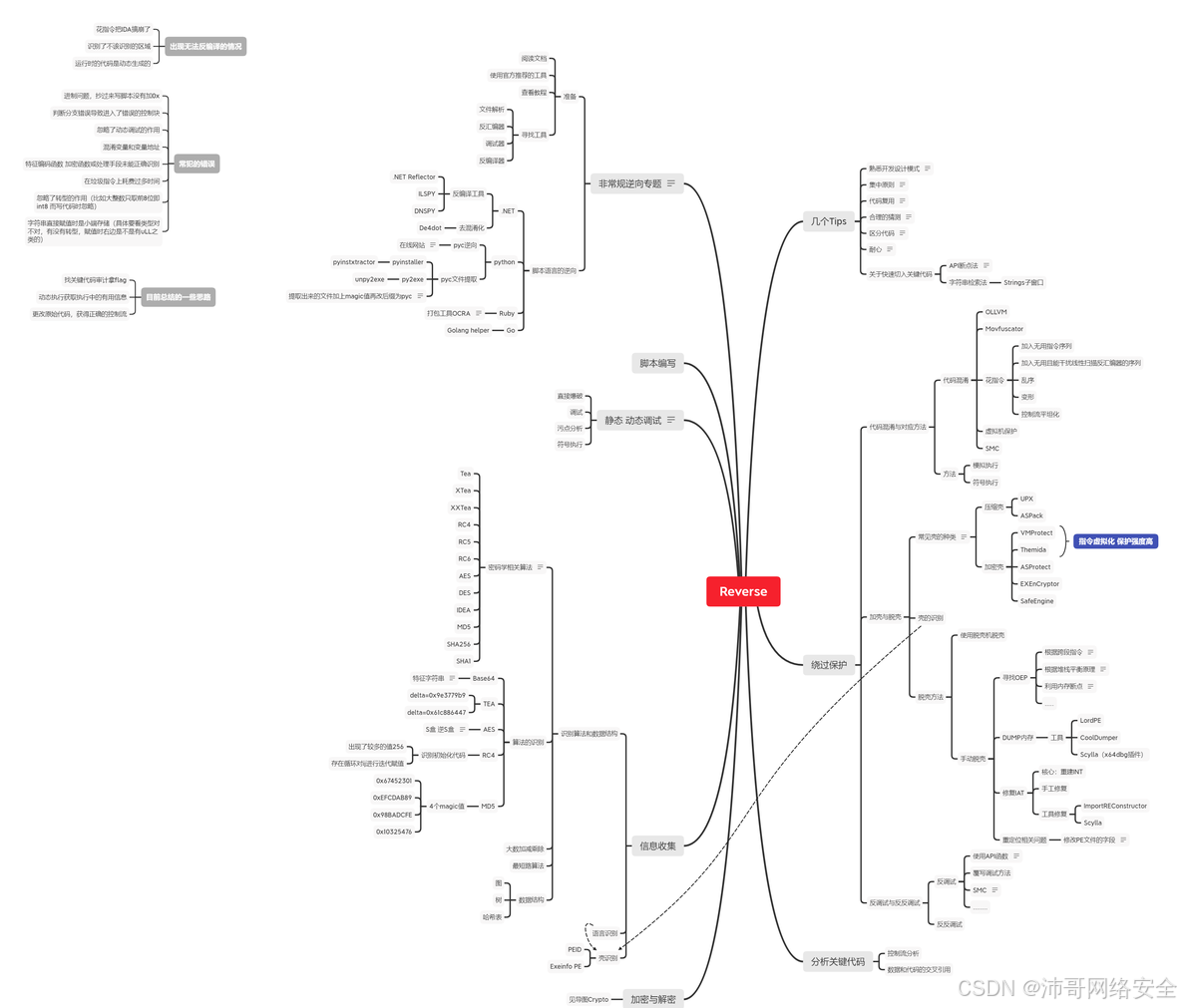

1. 逆向工程(Reverse Engineering)

逆向工程题目通常涉及到分析和理解一个二进制程序或文件,目的是通过分析其行为、源代码或加密方式,来找到Flag。

解题思路:

- 静态分析:查看二进制文件的结构、符号表、汇编代码等,寻找Flag。

- 动态分析:通过调试工具(如GDB、IDA Pro、OllyDbg等)运行程序,观察其执行过程,找到关键点。

示例题目:

题目:下载一个可执行文件program.bin,要求获取其中隐藏的Flag。

解题步骤:

- 使用

file命令检查program.bin文件类型。 - 使用

strings命令查找字符串信息,可能包含Flag。 - 用

GDB进行动态调试,查看程序运行时的行为。 - 分析程序的逻辑,发现它对输入进行了加密处理。

- 反向推理出加密算法,成功解密出Flag。

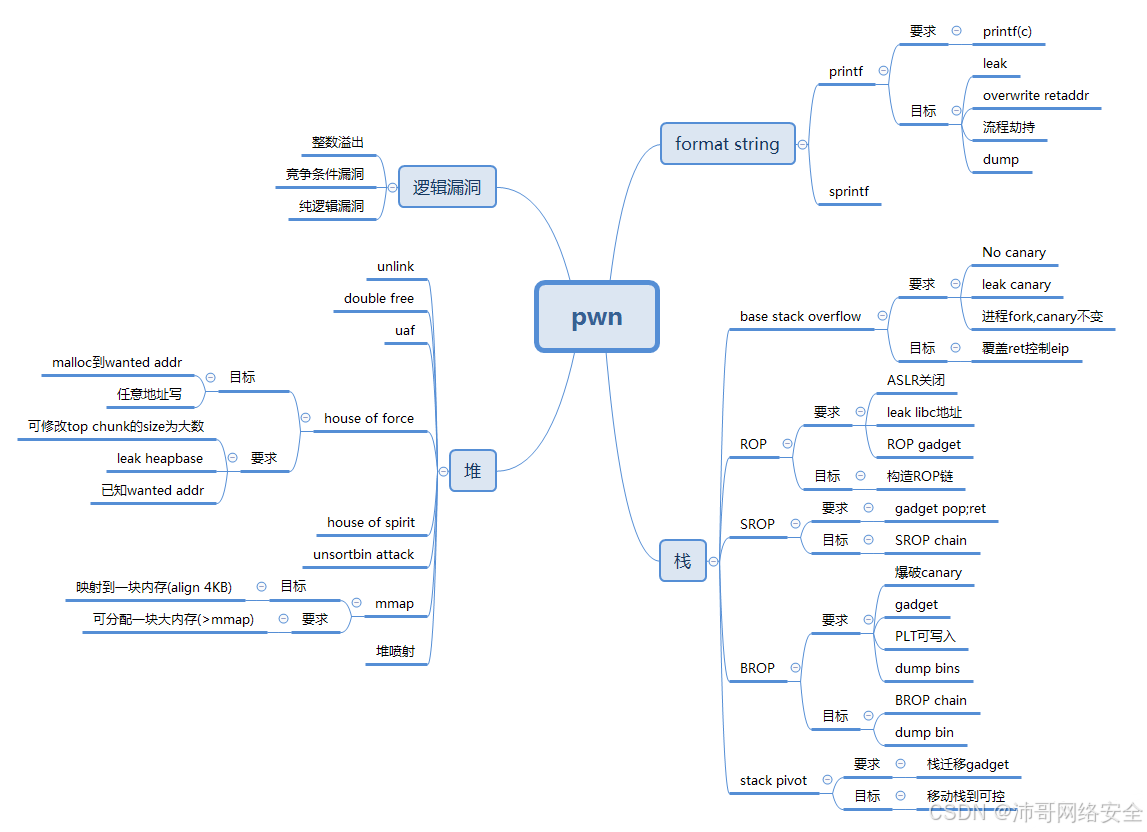

2. 二进制漏洞(Pwn)

Pwn题目通常与二进制漏洞(如缓冲区溢出)相关,选手需要利用漏洞进行远程代码执行或获取系统权限。

解题思路:

- 缓冲区溢出:通过溢出数据覆盖程序的返回地址,达到控制程序流的目的。

- 格式化字符串漏洞:通过利用

printf等函数中的格式化字符串漏洞,泄露内存内容。 - 堆漏洞与栈漏洞:通过堆栈操作来修改程序状态或执行恶意代码。

示例题目:

题目:一个C语言编写的简单程序,存在缓冲区溢出漏洞,要求获得Flag。

解题步骤:

- 通过

gdb或objdump分析二进制文件,找到程序的缓冲区溢出漏洞。 - 构造溢出数据,覆盖返回地址,跳转到shellcode的位置。

- 执行程序,获得远程shell,并读取Flag文件。

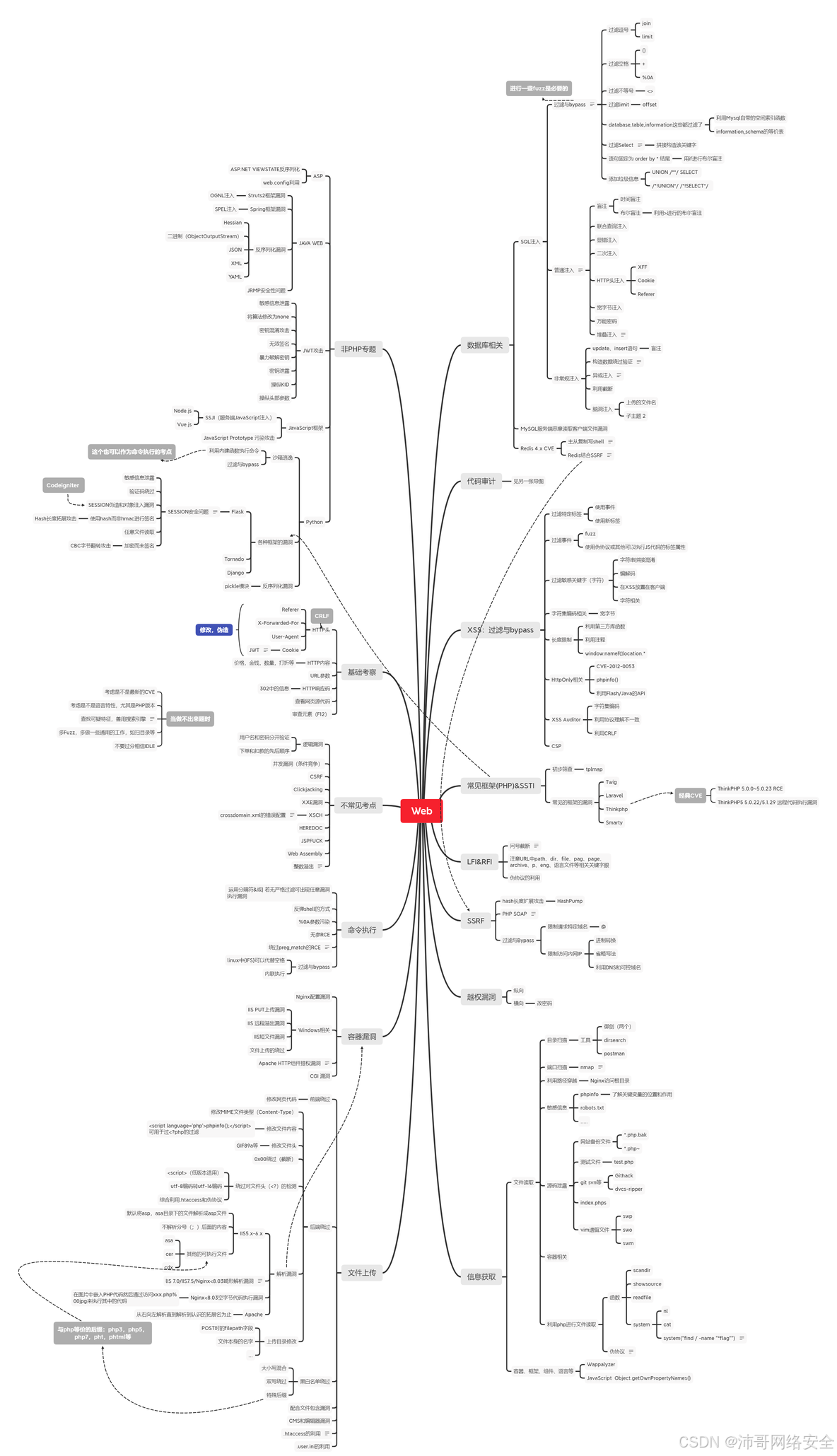

3. Web安全(Web)

Web题目是CTF比赛中最常见的一类,涉及各种Web漏洞,如SQL注入、XSS、CSRF等。参赛者需要通过漏洞利用,获取Flag。

解题思路:

- SQL注入:通过构造恶意SQL语句,操控后台数据库,获取Flag。

- XSS:通过注入恶意脚本,执行客户端代码,窃取Flag。

- CSRF:通过伪造请求,修改用户的敏感信息。

- 目录遍历:通过输入特定的路径,访问系统敏感文件,获取Flag。

示例题目:

题目:一个简单的登录页面,要求通过SQL注入绕过认证并获取Flag。

解题步骤:

- 在登录页面尝试输入

' OR '1'='1,检查是否能绕过验证。 - 通过SQL注入获取数据库内容,找到Flag存储的位置。

- 提取Flag,完成解题。

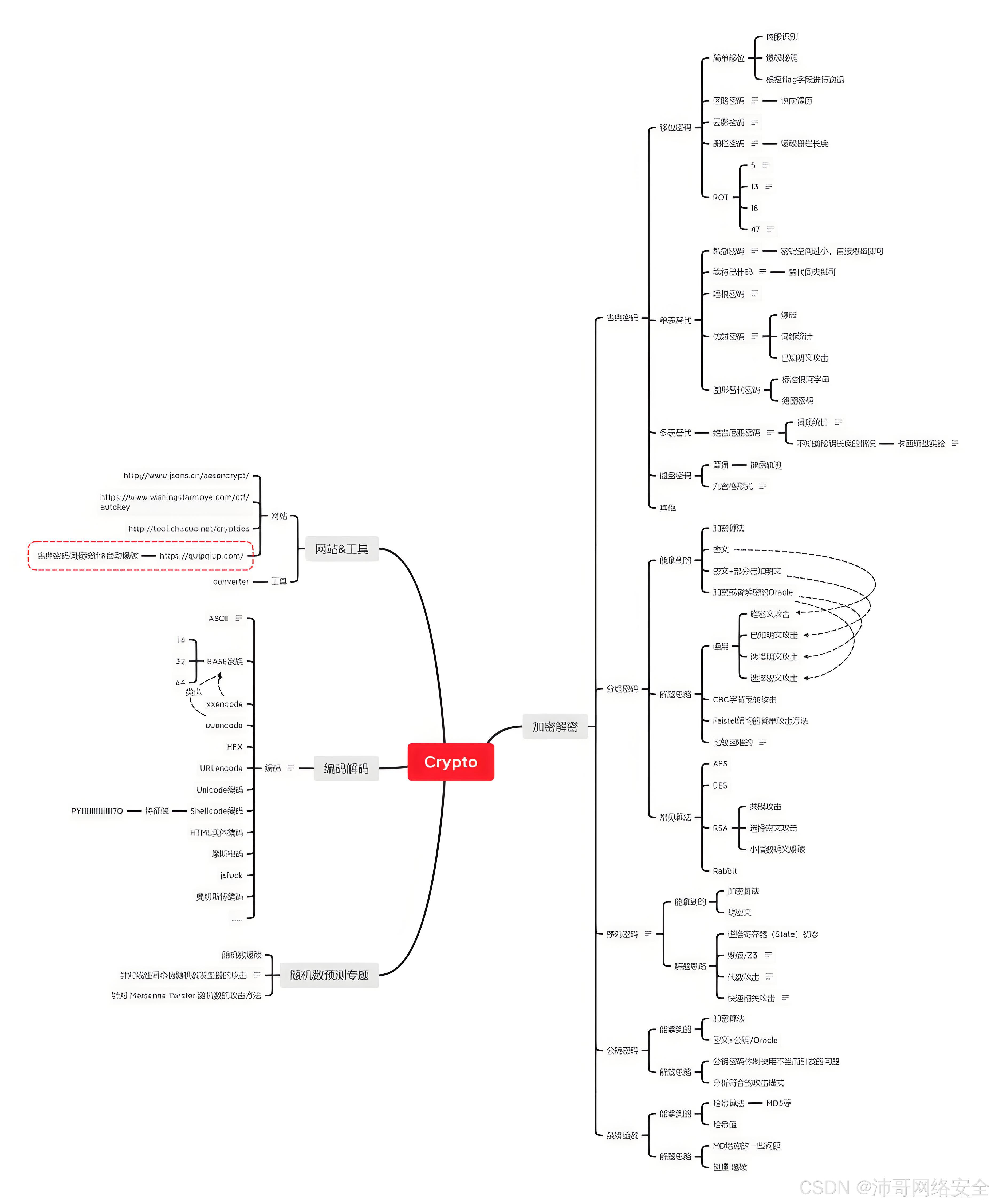

4. 密码学(Crypto)

密码学题目涉及到加密算法的破解或分析,选手需要通过分析加密方式或找到漏洞来解密得到Flag。

解题思路:

- 经典加密算法:如凯撒密码、Vigenère密码等,通过频率分析或已知明文攻击破解。

- 现代加密算法:如RSA、AES等,利用弱密钥、密钥重用等漏洞破解加密数据。

- 哈希碰撞:通过找到哈希函数的碰撞,破解哈希值。

示例题目:

题目:一段经过AES加密的密文,要求解密获得Flag。

解题步骤:

- 分析AES加密方式,获取密钥或IV。

- 利用已知的密钥破解AES解密。

- 提取解密后的Flag。

5. 取证(Forensics)

取证题目要求参赛者从网络流量、日志文件、磁盘镜像等来源中提取信息。通常是从一些看似无关的文件或数据中寻找隐藏的Flag。

解题思路:

- 日志分析:从日志文件中提取异常活动、IP地址或命令等信息。

- 磁盘取证:分析磁盘镜像文件,恢复删除的文件或目录。

- 内存取证:从内存快照中分析数据,提取关键信息。

示例题目:

题目:提供一个网络流量包,要求从中提取出Flag。

解题步骤:

- 使用Wireshark分析网络流量包。

- 找到与Flag相关的HTTP请求或其他通信内容。

- 提取出Flag,完成解题。

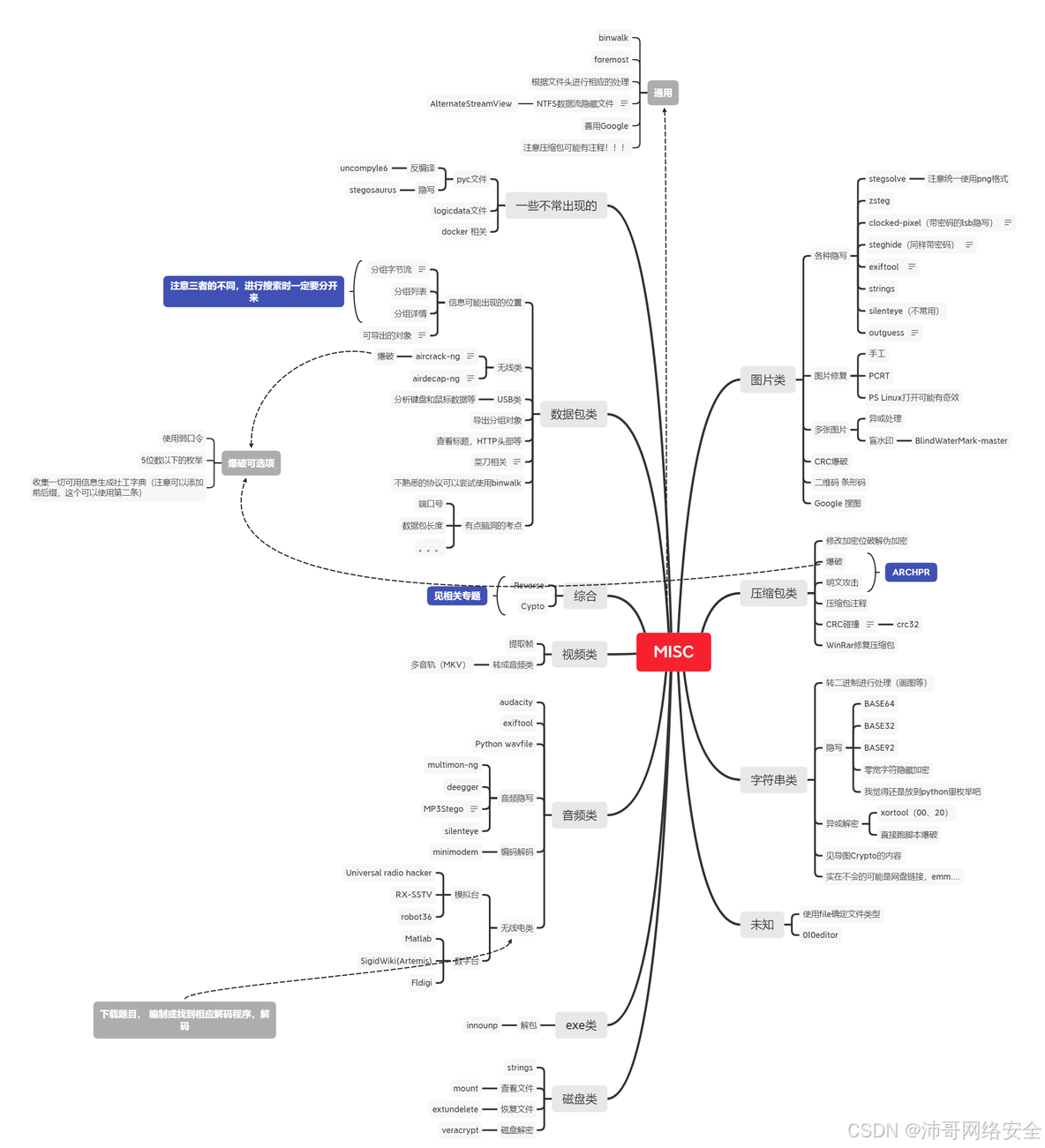

6. Miscellaneous(杂项)

杂项题目涵盖了各种不同领域的题目,这些题目可能结合了多个领域的知识,或者是一种特殊的技术挑战。

解题思路:

- 算法题:解决某些数学问题,找到与Flag相关的数字或字符串。

- 隐写术:通过分析图像、音频等文件,提取隐藏的Flag。

示例题目:

题目:一个PNG图片,要求找出其中隐藏的Flag。

解题步骤:

- 使用

binwalk工具分析图片,检查是否有隐藏数据。 - 提取隐藏的数据,找到Flag。

四、总结

CTF竞赛是一种富有挑战性且富有趣味性的安全技术竞赛,涉及的技术内容非常广泛。通过不断的练习和积累,参赛者能够在网络安全领域获得深入的技术提升。

六大题型涵盖了信息安全的核心领域,从逆向工程到密码学,从Web安全到取证,每个题型都有其独特的挑战和解题技巧。对于CTF初学者来说,理解每一类题型的基本原理和解题方法是非常重要的,而对于有经验的选手来说,深入分析和优化解题过程则能大幅提高解题效率和准确度。

希望通过本文的介绍,能够帮助大家更好地理解CTF的题型和解题方法,提高在竞赛中的表现。