前言:

2020年一言难尽,我的博客也断了俩月,反思了一下,主要还是懈怠了,每个月最后一天才混一篇博客,宁愿躺着发呆也不想学习。。。这不是个好兆头,所以这次把DC9这个靶机补完,也顺便立下个flag,一个月产出一篇博客是最低要求(没有任何理由),争取2020后半年越来来好~

下载地址

配置的环境:

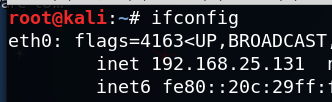

kali:192.168.25.131 DC9-靶机 和 kali 在同一C段

渗透

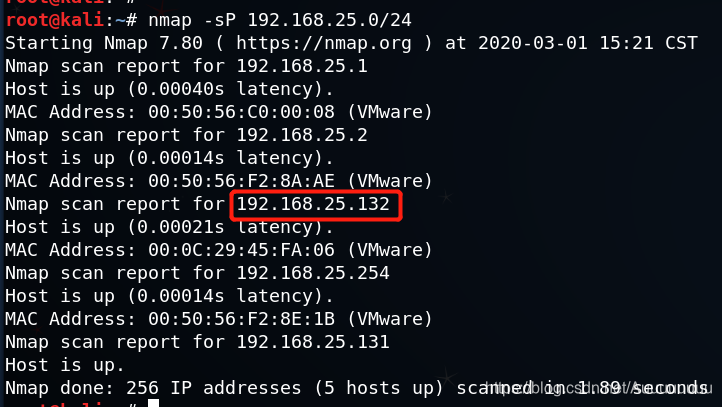

nmap扫描网段,发现存活主机

nmap -sP 192.168.25.0/24

发现主机 192.168.25.132,判定为DC9-靶机,继续使用nmap获取详细信息

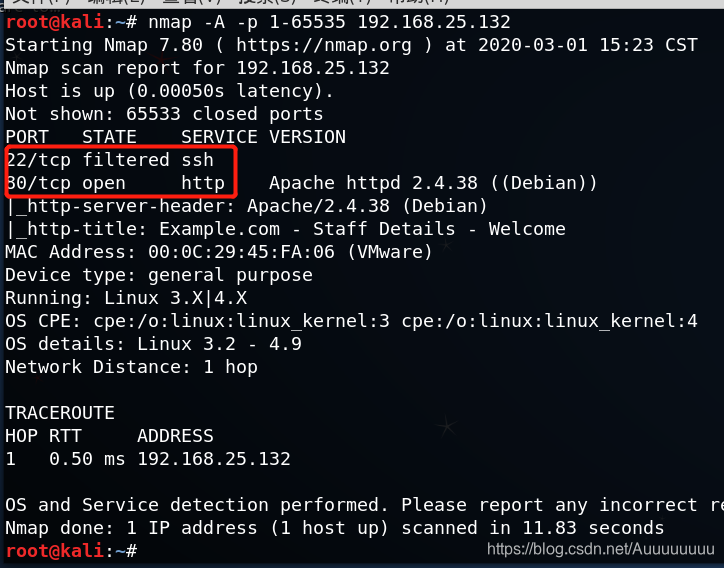

nmap -A -p 1-65535 192.168.25.132

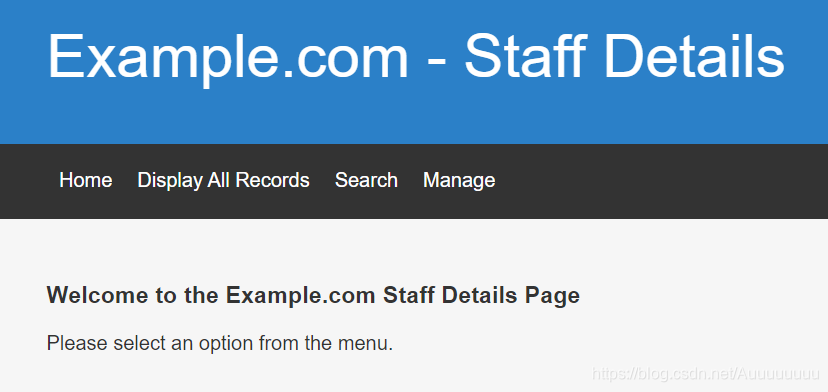

很常规,开了个ssh和http,访问站点 http://192.168.25.132/

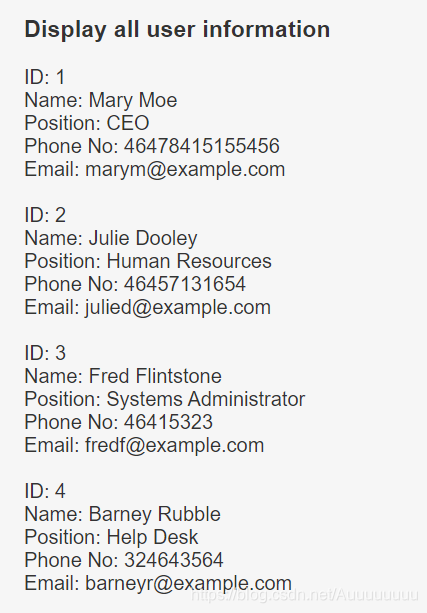

随便点点,发现访问display.php,会得到所有的用户信息,记录一下,猜测后期爆破可用~

访问search.php,有个搜索框,测试一下是否有注入点,输入单引号,发现url中不传递参数,是post,启动 bp测试

发现注入点,直接sqlmap一把梭

因为是post注入,可以联合bp实现注入,也可以使用sqlmap的 一些参数直接注入

如 --forms参数 ,会自动搜索表单的方式运行,这个参数是没有成功