一、实验日期与地址

1、实验日期:2024年xx月xx日

2、实验地址:xxx

二、实验目的

1、理解源NAT应用场景及原理;

2、掌握NAT Server的配置方法;

3、掌握NAT双出口的配置方法;

4、掌握域内NAT的配置方法。

三、实验环境

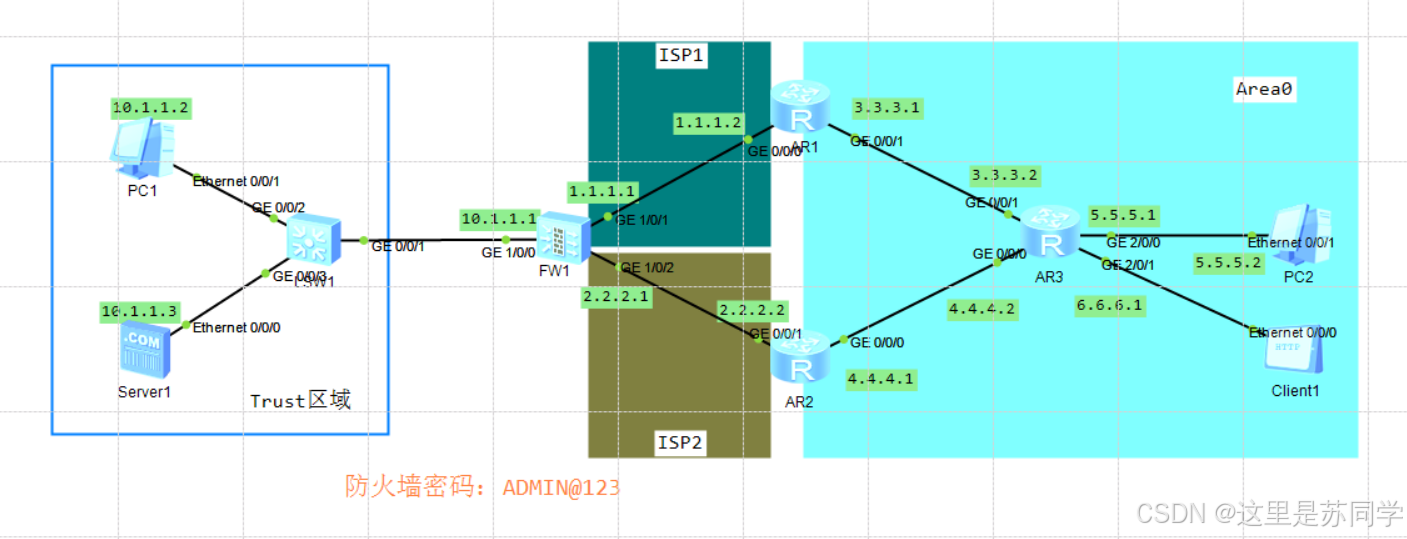

华为eNSP模拟器,实验拓扑如下:

四、实验内容

1、实验规划:

| 设备 | 接口 | IP地址 | 安全区域 |

| FW | GE 1/0/0 | 10.1.1.1/24 | trust |

| GE 1/0/1 | 1.1.1.1/24 | untrust | |

| GE 1/0/2 | 2.2.2.1//24 | untrust | |

| AR1 | GE 0/0/0 | 1.1.1.2/24 | ISP1 |

| GE 0/0/1 | 3.3.3.1/24 | untrust | |

| AR2 | GE 0/0/0 | 4.4.4.1/24 | untrust |

| GE 0/0/1 | 2.2.2.2/24 | ISP2 | |

| AR3 | GE 0/0/0 | 4.4.4.2/24 | untrust |

| GE 0/0/1 | 3.3.3.2/24 | untrust | |

| GE 2/0/0 | 5.5.5.1/24 | untrust | |

| GE 2/0/1 | 6.6.6.1/24 | untrust | |

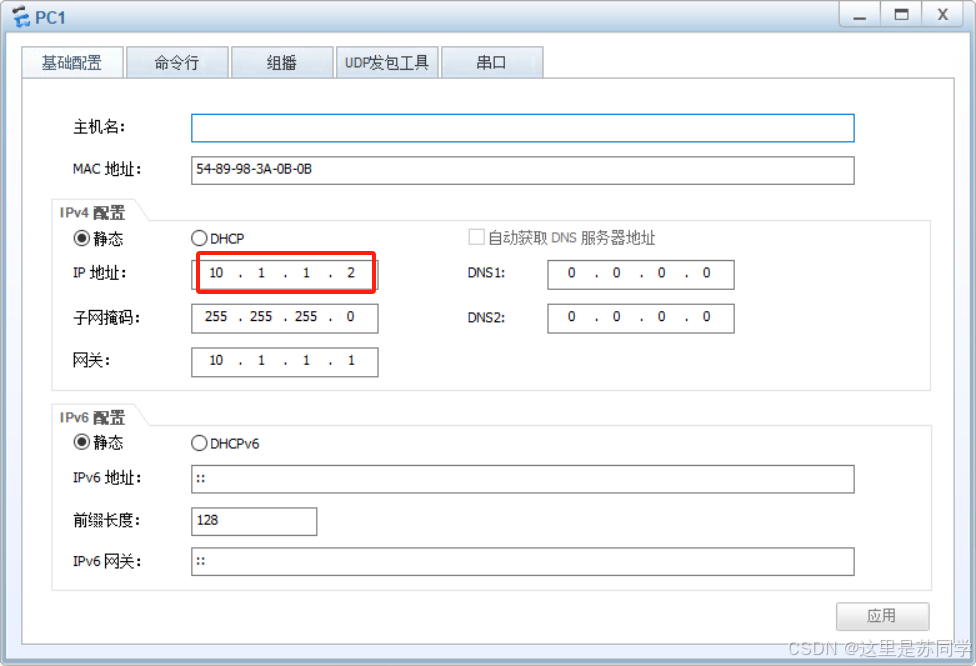

| PC1 | Eth 0/0/1 | 10.1.1.2/24 | trust |

| PC2 | Eth 0/0/1 | 5.5.5.2/24 | untrust |

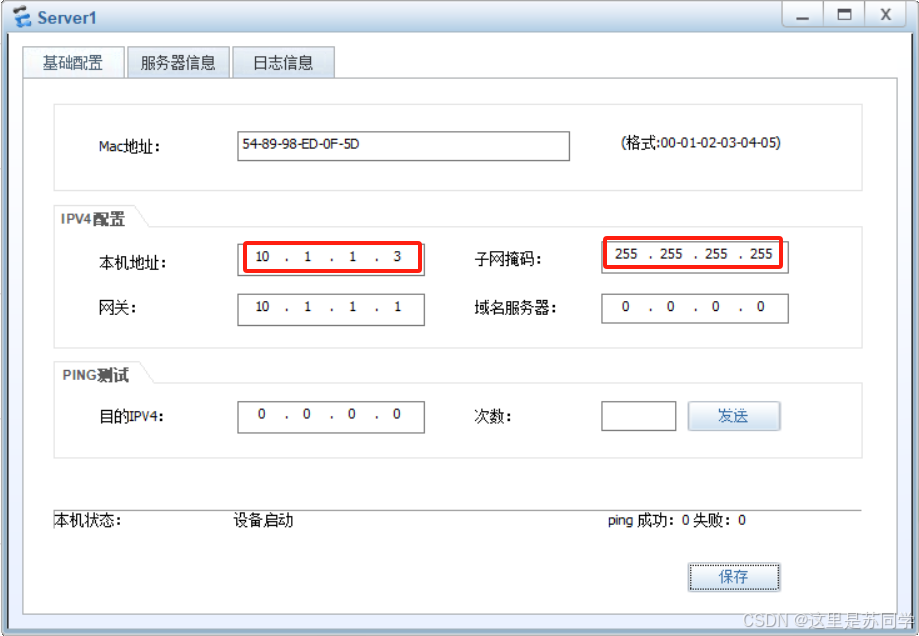

| Server1 | Eth 0/0/0 | 10.1.1.3/32 | trust |

2、配置步骤:

步骤 1 配置各个设备及接口的IP地址

# 配置防火墙的接口IP地址

[FW]interface GigabitEthernet 1/0/0

[FW-GigabitEthernet1/0/0]ip address 10.1.1.1 24

[FW-GigabitEthernet1/0/0]q

[FW]interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1]ip address 1.1.1.1 255.255.255.0

[FW-GigabitEthernet1/0/1]q

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]ip address 2.2.2.1 255.255.255.0

[FW-GigabitEthernet1/0/2]q

# 配置路由器的接口IP地址

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 1.1.1.2 255.255.255.0

[R1-GigabitEthernet0/0/0]q

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]ip address 3.3.3.1 255.255.255.0

[R1-GigabitEthernet0/0/1]q

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]ip address 4.4.4.1 255.255.255.0

[R2-GigabitEthernet0/0/0]q

[R2]interface GigabitEthernet 0/0/1

[R2-GigabitEthernet0/0/1]ip address 2.2.2.2 255.255.255.0

[R2-GigabitEthernet0/0/1]q

[R3]interface GigabitEthernet 0/0/0

[R3-GigabitEthernet0/0/0]ip address 4.4.4.2 255.255.255.0

[R3-GigabitEthernet0/0/0]q

[R3]interface GigabitEthernet 0/0/1

[R3-GigabitEthernet0/0/1]ip address 3.3.3.2 255.255.255.0

[R3-GigabitEthernet0/0/1]q

[R3]interface GigabitEthernet 2/0/0

[R3-GigabitEthernet2/0/0]ip address 5.5.5.1 255.255.255.0

[R3-GigabitEthernet2/0/0]q

[R3]interface GigabitEthernet 2/0/1

[R3-GigabitEthernet2/0/1]ip address 6.6.6.1 255.255.255.0

[R3-GigabitEthernet2/0/1]q

# 配置PC和Server的网络参数,如下图

步骤 2 配置防护墙的安全区域

[FW]firewall zone trust

[FW-zone-trust]add interface g1/0/0

[FW-zone-trust]quit

[FW]firewall zone name isp1

[FW-zone-isp1]set priority 10

[FW-zone-isp1]add interface g1/0/1

[FW-zone-isp1]quit

[FW]firewall zone name isp2

[FW-zone-isp2]set priority 20

[FW-zone-isp2]add interface g1/0/2

[FW-zone-isp2]quit

步骤 3 配置防火墙的默认路由

[FW]ip route-static 0.0.0.0 0 2.2.2.1

[FW]ip route-static 0.0.0.0 0 1.1.1.1

步骤 4 路由器上部署OSPF路由协议,并引入静态路由

# AR1

[AR1]ospf 1

[AR1-ospf-1]import-route static

[AR1-ospf-1]area 0.0.0.0

[AR1-ospf-1-area-0.0.0.0 ]network 1.1.1.0 0.0.0.255

[AR1-ospf-1-area-0.0.0.0 ]network 3.3.3.0 0.0.0.255

# AR2

[AR2]ospf 1

[AR2-ospf-1]import-route static

[AR2-ospf-1]area 0.0.0.0

[AR2-ospf-1-area-0.0.0.0 ]network 2.2.2.0 0.0.0.255

[AR2-ospf-1-area-0.0.0.0 ]network 4.4.4.0 0.0.0.255

# AR3

[AR3]ospf 1

[AR3-ospf-1]area 0.0.0.0

[AR3-ospf-1-area-0.0.0.0 ]network 3.3.3.0 0.0.0.255

[AR3-ospf-1-area-0.0.0.0 ]network 4.4.4.0 0.0.0.255

[AR3-ospf-1-area-0.0.0.0 ]network 5.5.5.0 0.0.0.255

步骤 5 配置安全策略

# 在防火墙上配置安全策略,允许内网用户访问Internet外网。

[FW]security-policy

[FW-policy-security]rule name trust_isp1

[FW-policy-security-rule-trust_isp1]source-zone trust

[FW-policy-security-rule-trust_isp1]source-address 10.1.1.0 24

[FW-policy-security-rule-trust_isp1]destination-zone isp1

[FW-policy-security-rule-trust_isp1]action permit

[FW-policy-security-rule-trust_isp1]quit

[FW-policy-security]rule name trust_isp2

[FW-policy-security-rule-trust_isp2]source-zone trust

[FW-policy-security-rule-trust_isp2]source-address 10.1.1.0 24

[FW-policy-security-rule-trust_isp2]destination-zone isp2

[FW-policy-security-rule-trust_isp2]action permit

[FW-policy-security-rule-trust_isp2]quit

[FW-policy-security]quit

# 在防火墙上配置安全策略,允许外网用户访问内网服务器。

[FW]security-policy

[FW-policy-security]rule name isp1_trust

[FW-policy-security-rule-isp1_trust]source-zone isp1

[FW-policy-security-rule-isp1_trust]destination-zone trust

[FW-policy-security-rule-isp1_trust]destination-address 10.1.1.3 32

[FW-policy-security-rule-isp1_trust]action permit

[FW-policy-security-rule-isp1_trust]quit

[FW-policy-security]rule name isp2_trust

[FW-policy-security-rule-isp2_trust]source-zone isp2

[FW-policy-security-rule-isp2_trust]destination-zone trust

[FW-policy-security-rule-isp2_trust]destination-address 10.1.1.3 32

[FW-policy-security-rule-isp2_trust]action permit

[FW-policy-security]quit

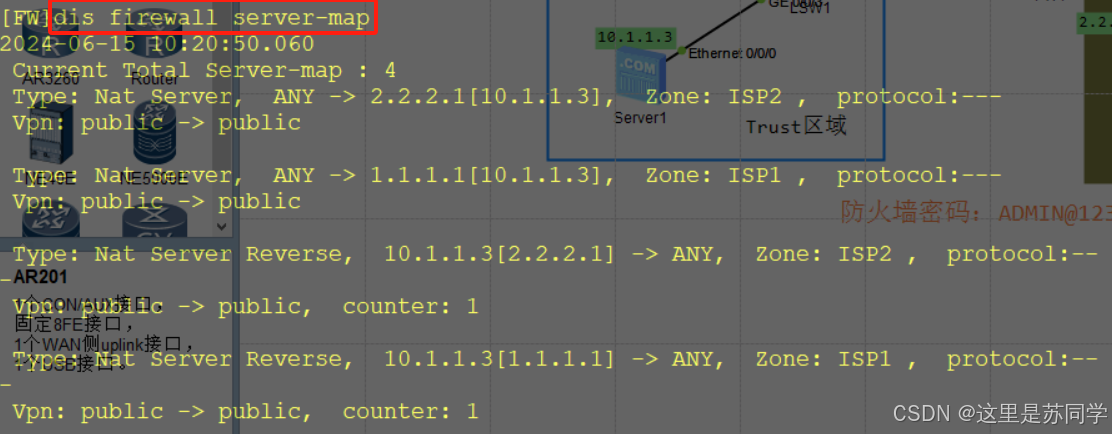

步骤 6 配置NAT Server

# 在防火墙上配置NAT Server,创建服务器的公网IP与私网IP的映射。

[FW]nat server zone isp1 global 1.1.1.1 inside 10.1.1.3

[FW]nat server zone isp2 global 2.2.2.1 inside 10.1.1.3

步骤 7 配置Easy-IP,使内网用户可以访问外网。

# 配置源NAT策略

[FW]nat-policy

[FW-policy-nat]rule name trust_isp1

[FW-policy-nat-rule-trust_isp1]source-zone trust

[FW-policy-nat-rule-trust_isp1]destination-zone isp1

[FW-policy-nat-rule-trust_isp1]source-address 10.1.1.0 24

[FW-policy-nat-rule-trust_isp1]action source-nat easy-ip

[FW-policy-nat-rule-trust_isp1]quit

[FW-policy-nat]rule name trust_isp2

[FW-policy-nat-rule-trust_isp2]source-zone trust

[FW-policy-nat-rule-trust_isp2]destination-zone isp2

[FW-policy-nat-rule-trust_isp2]source-address 10.1.1.0 24

[FW-policy-nat-rule-trust_isp2]action source-nat easy-ip

[FW-policy-nat]quit

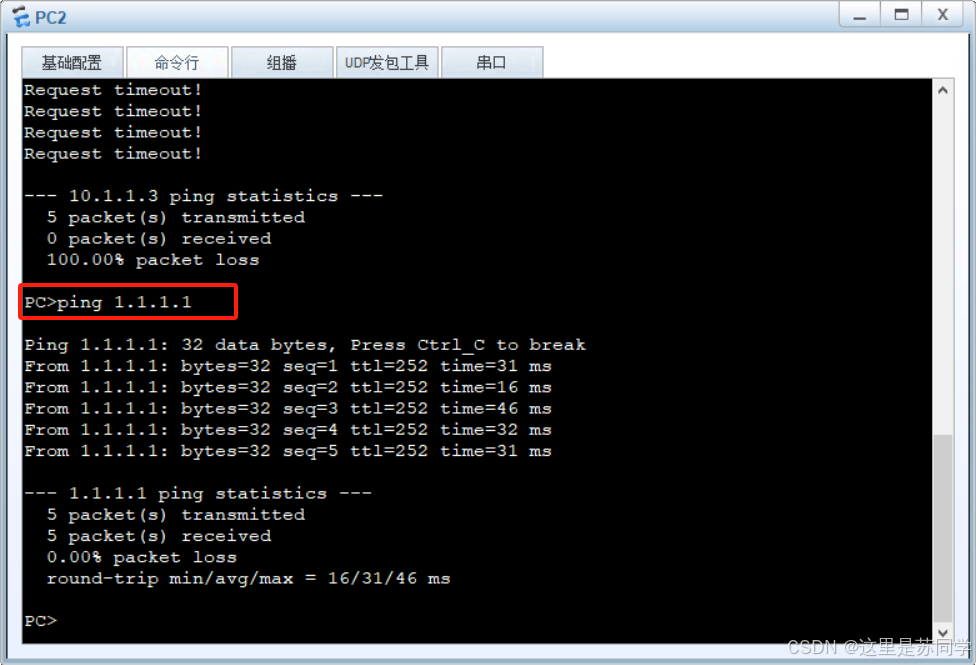

步骤 8 NAT调试

# 在外网主机上访问内网服务器,查看防火墙Server-Map表项。

注意:这里访问的应该是nat后的地址。

以上输出信息显示,通过配置NAT Server,已经成功将内网的10.1.1.3服务器映射为2.2.2.1/1.1.1.1。

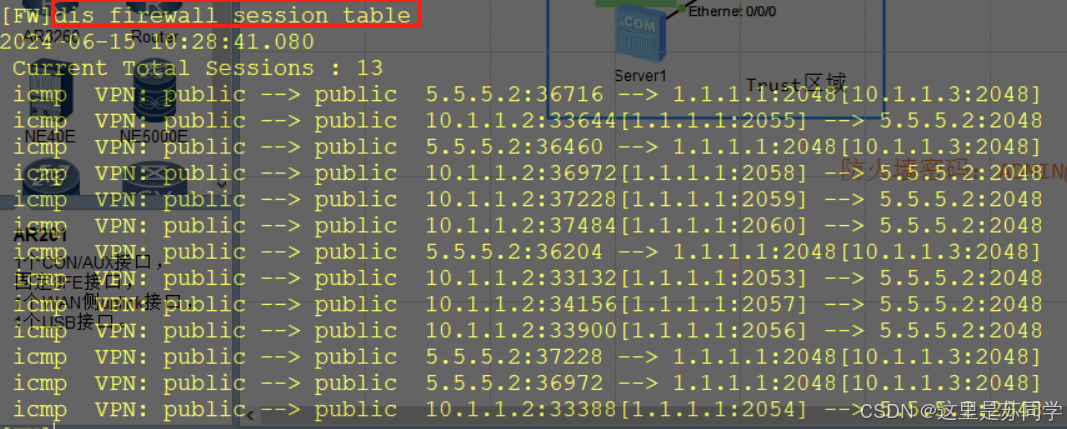

# 查看防火墙Session表项

在PC终端ping测试外网终端Host;在外网终端Host上访问内网服务器(2.2.2.1),成功访问后,查看防火墙Session表项。

以上输出信息显示,防火墙中当前会话表数为13条,分别是外网访问内网ftp服务器、内网用户访问外网(icmp)的会话表项;相应的地址都进行了NAT转换。其中,“[]”标识NAT转换后的地址。

综上,实验成功!

五、实验总结

本次实验旨在通过在华为的ENSP模拟器上配置防火墙NAT技术,实现理解NAT原理、不同NAT类型的应用场景及其配置方法。实验内容包括配置源NAT Easy-IP、静态NAT和NAT Server,测试内网用户的上网情况以及外网访问内网服务的情况。实验步骤包括配置防火墙的接口IP地址,配置NAT地址池和转换规则,以及测试不同内网和外网IP地址的通信情况。

实验结果显示,通过配置源NAT Easy-IP,成功实现了内网用户共享公共IP地址访问外网;通过配置静态NAT,实现了内网服务器对外提供服务的能力;通过配置NAT Server,成功实现了外网用户对内网特定服务的访问。测试结果表明,各设备间通信符合预期结果,达到了实验目标。

然而,在实验过程中也遇到了一些问题。其中包括:

- 配置错误导致地址转换失败:在初次配置中,存在部分配置错误导致部分内网用户无法访问外网。

- 端口映射冲突:在设置NAT Server时,未清晰地定义端口映射规则,导致部分服务无法按预期提供。

针对以上问题,我们采取了以下解决方案:

- 仔细检查配置:对于配置错误的部分,进行了仔细检查和修正,确保配置的准确性和完整性。

- 加强对端口映射的理解:加强对NAT Server端口映射规则的理解,确保端口映射的唯一性和正确性。

通过以上措施,最终成功解决了实验过程中遇到的问题,并取得了预期的实验结果。这次实验为我们提供了宝贵的实践经验,加深了对防火墙NAT技术配置的理解,提升了我们在网络地址转换和安全领域的能力。