设备型号说明

ENSP版本:1.3.00.100

所有路由器:AR2220

DHCP_Server:Router

FW:USG6000V

AC:AC6005

AP:AP6050

核心交换机:S5700

接入交换机:S3700

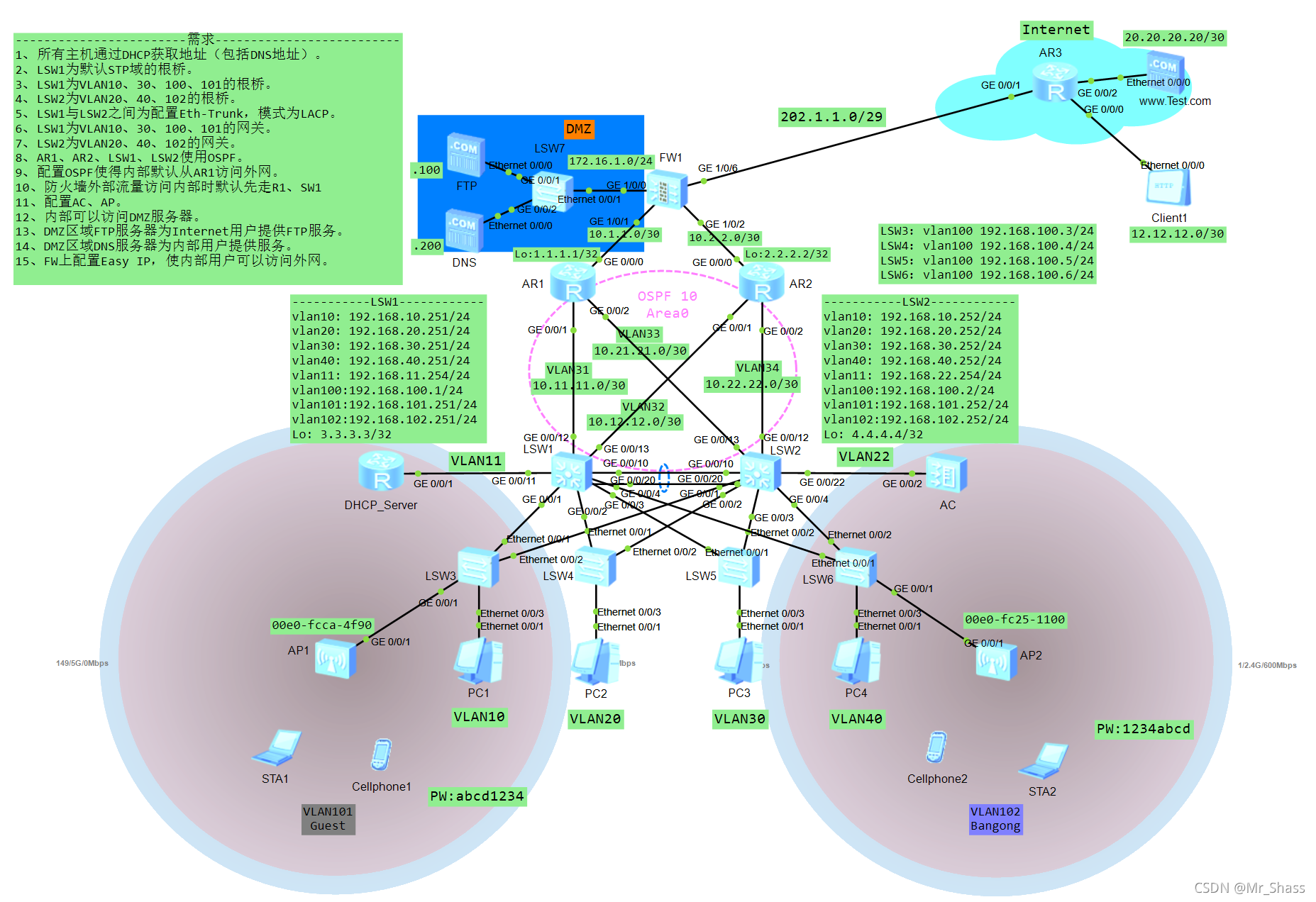

最终TOPO

本文章不叙述详细的配置过程,只做需求配置演示

1、IP地址规划

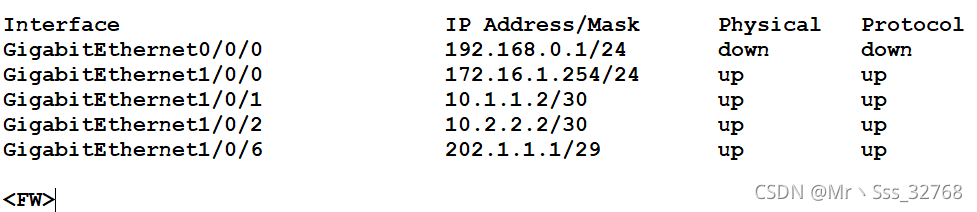

FW1

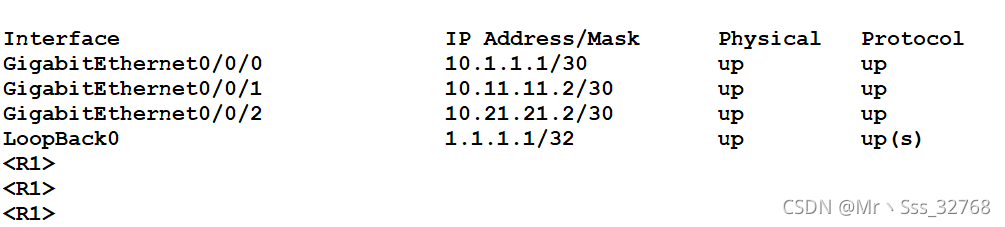

AR 1

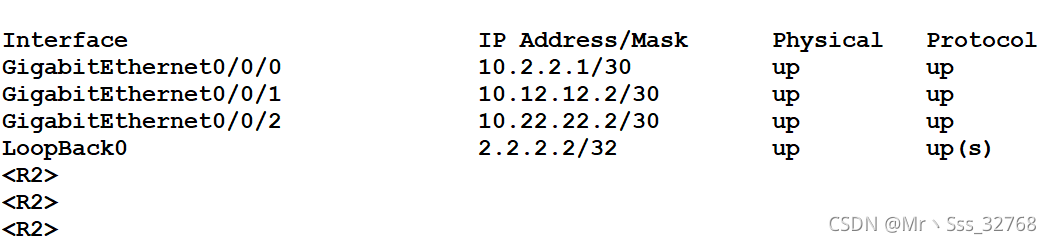

AR 2

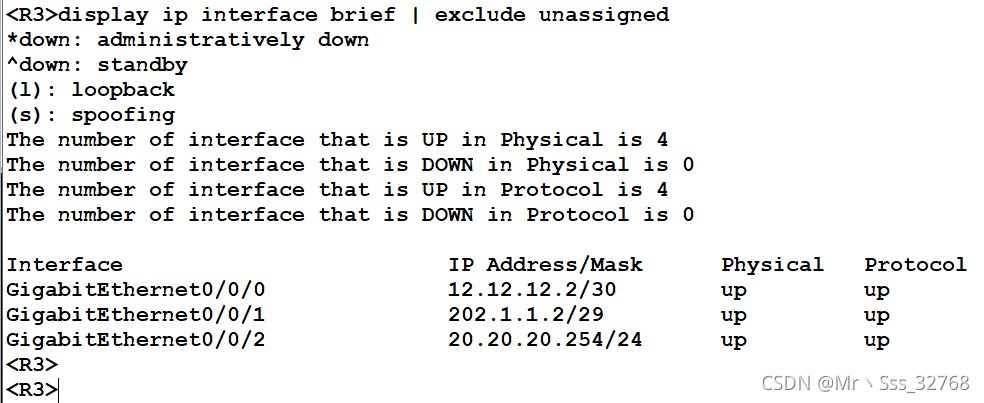

AR 3

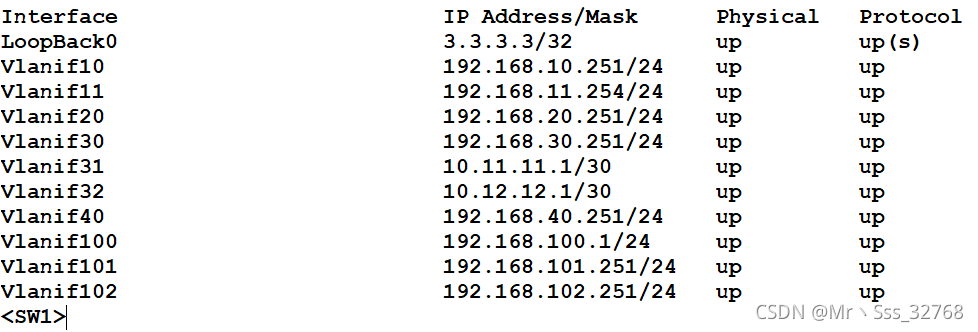

LSW1

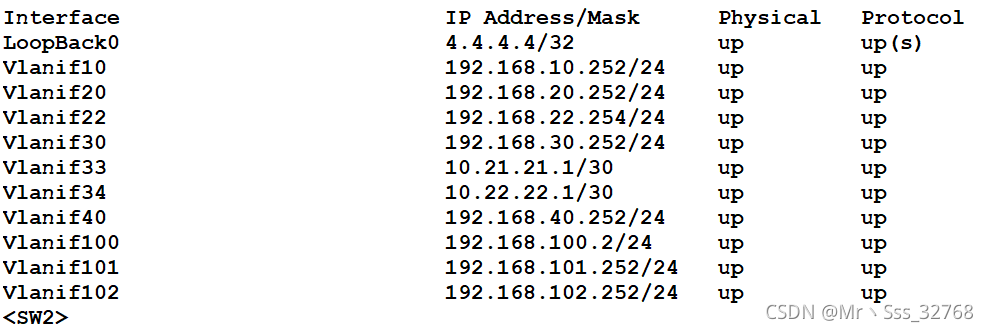

LSW2

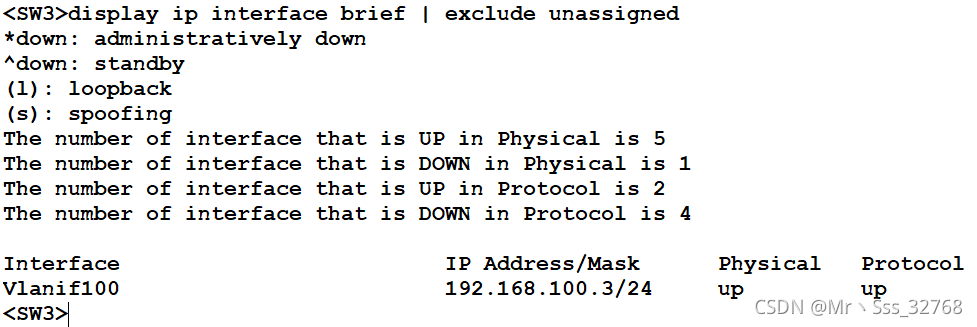

LSW3

LSW4

LSW5

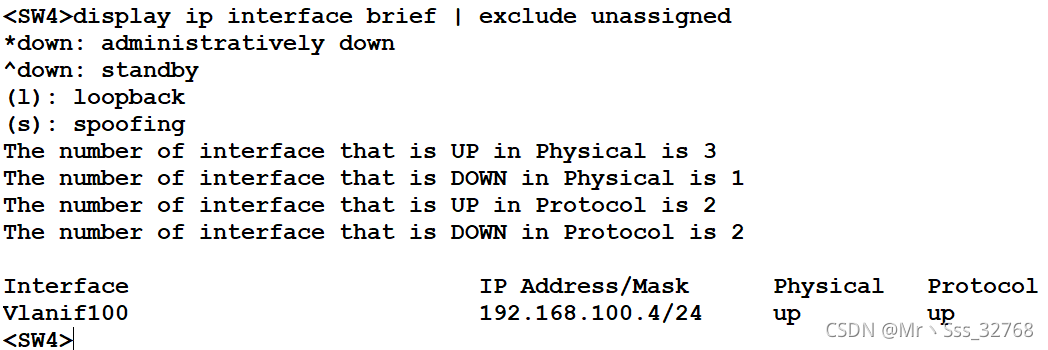

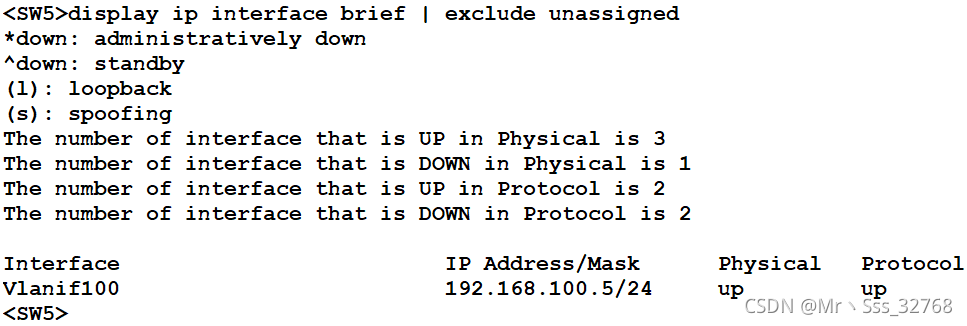

LSW6

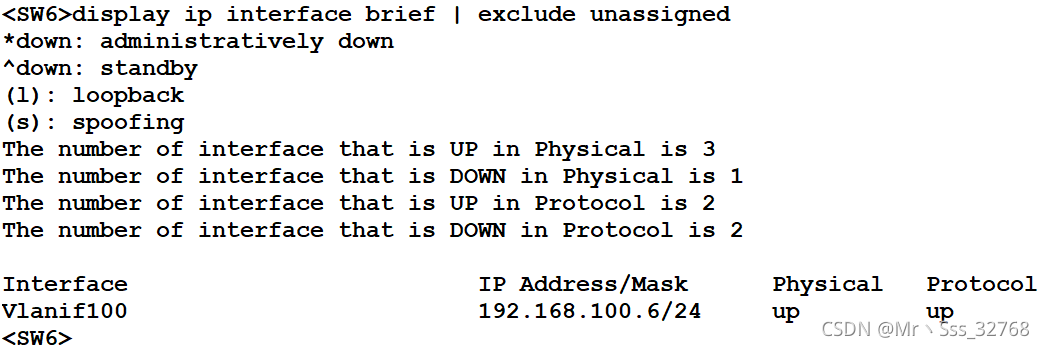

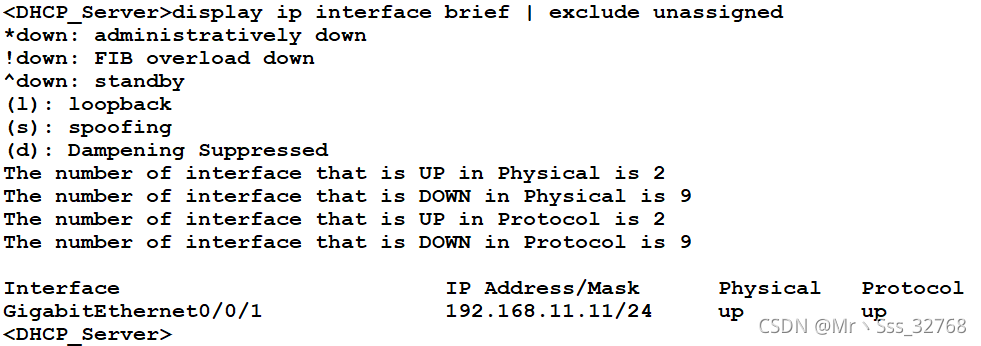

DHCP_Server

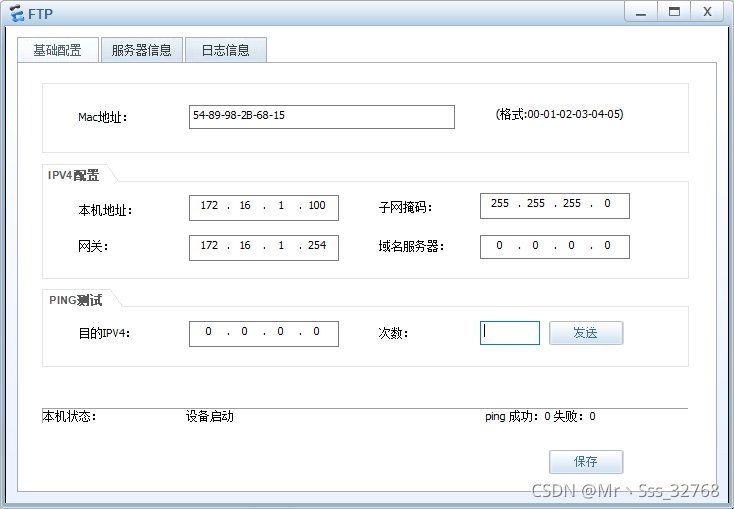

FTP

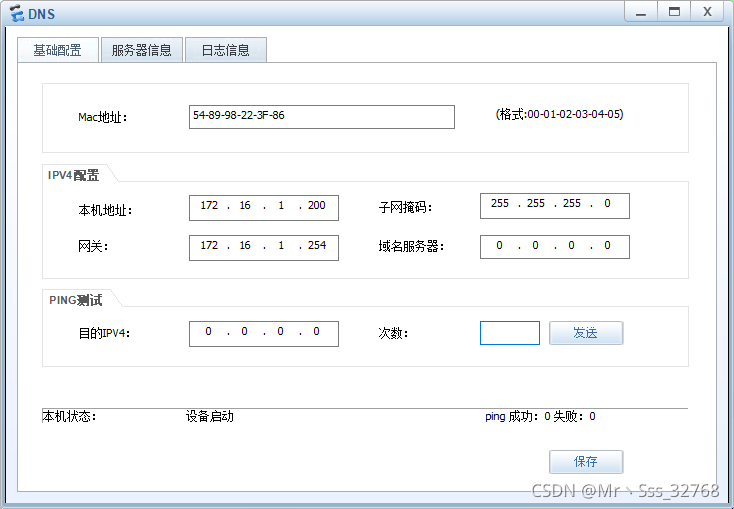

DNS

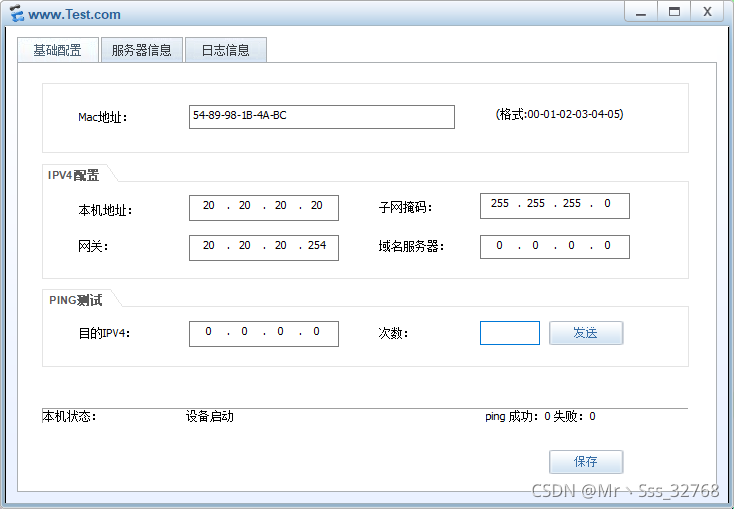

www.test.com

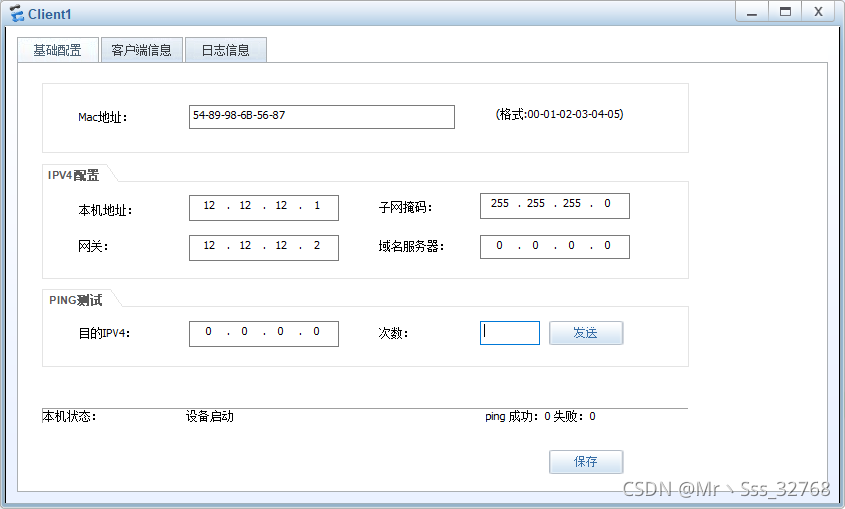

Clinet

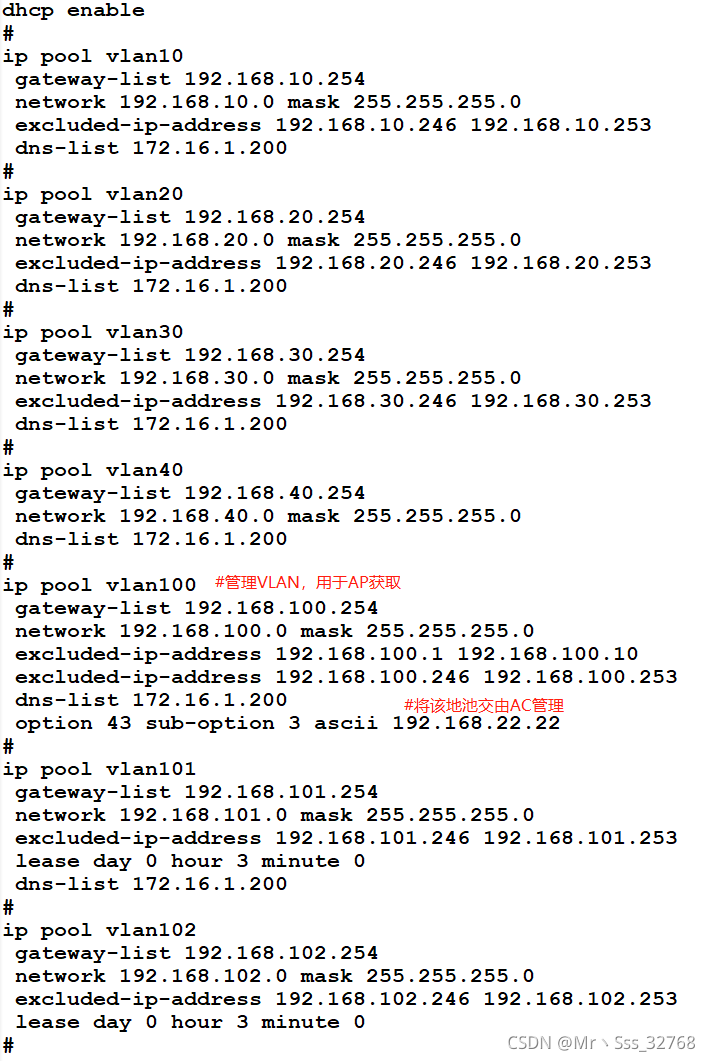

2、所有主机通过DHCP获取地址(包括DNS地址)。

DHCP配置信息

DHCP中继配置

需要在LSW1、2上的vlanif10 20 30 40 100 101 102上配置中继服务。

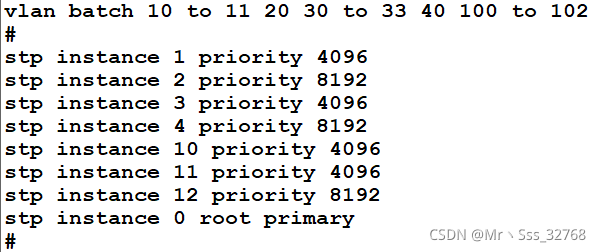

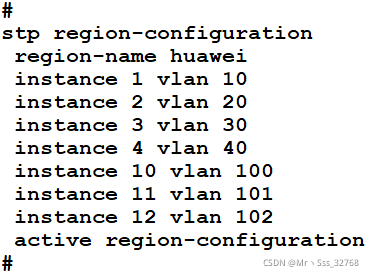

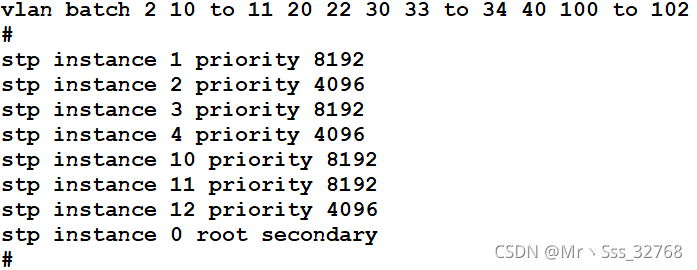

3、STP配置

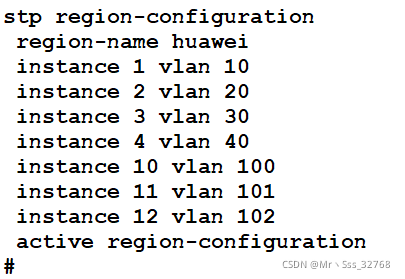

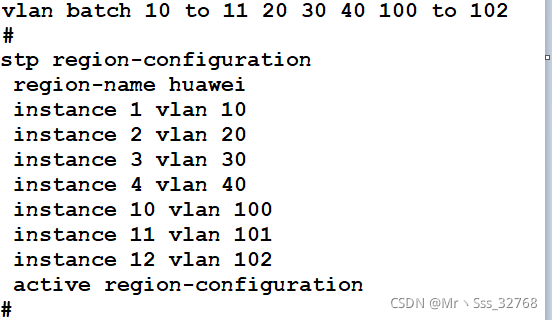

LSW1

LSW2

LSW3 ~ LSW6配置相同

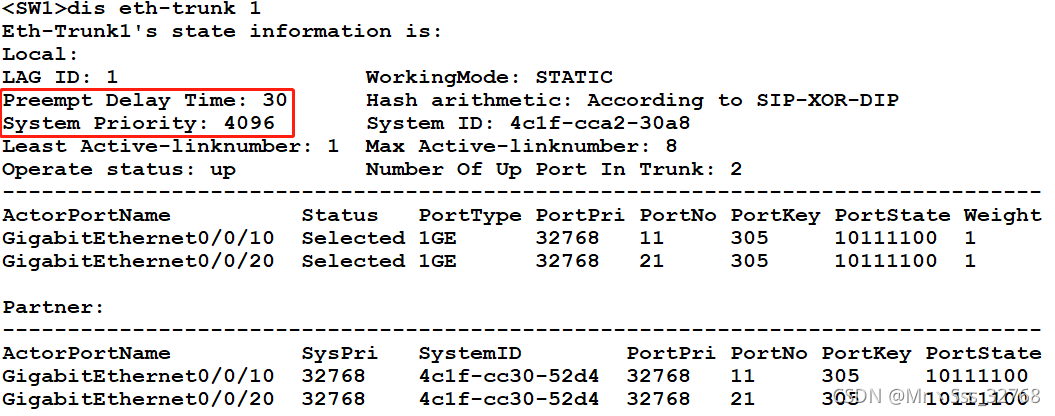

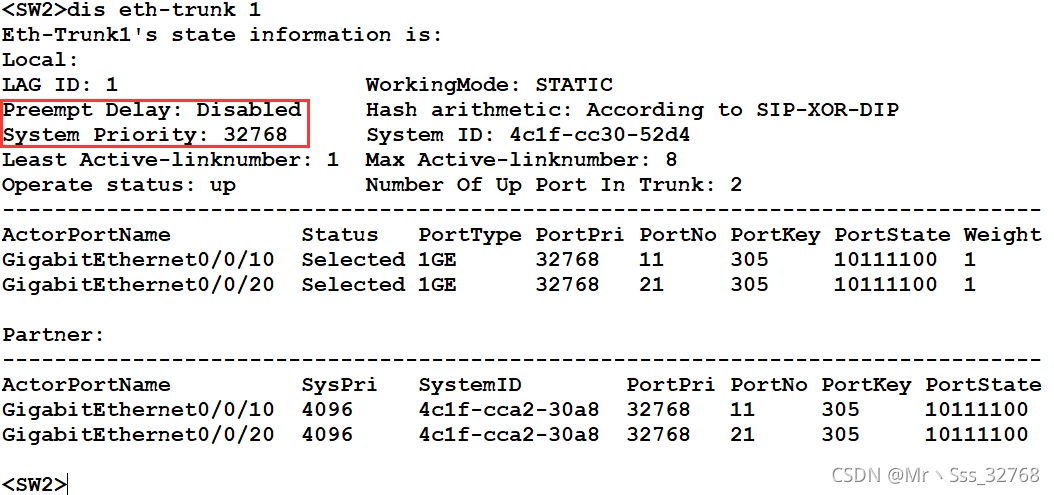

4、Eth-Trunk配置

LSW1

LSW2

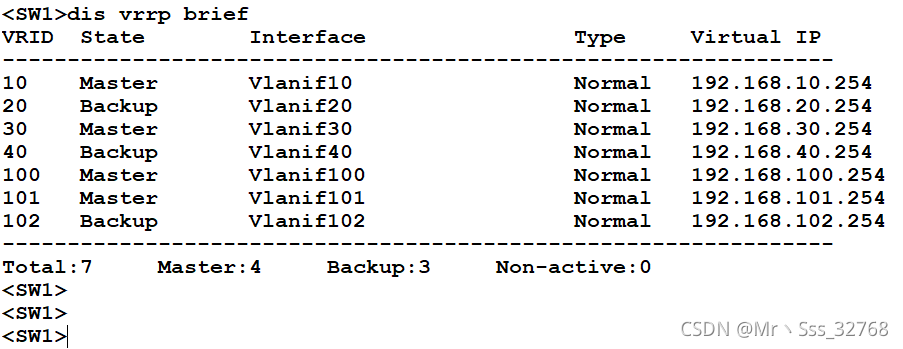

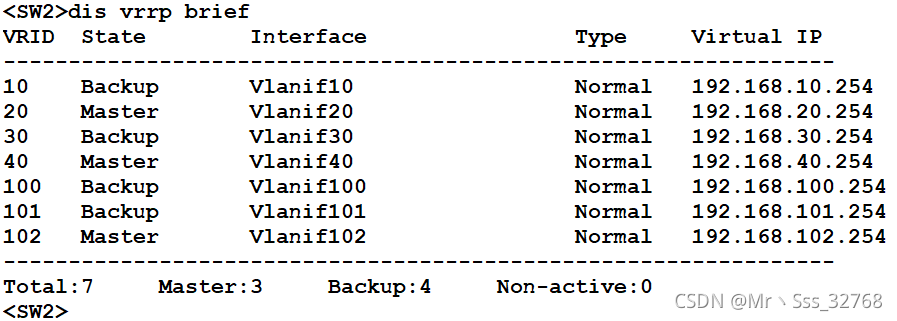

5、VRRP配置

LSW1作为vlan10、30、100、101的主网关,LSW2作为vlan20、40、102的主网关。

LSW1

LSW2

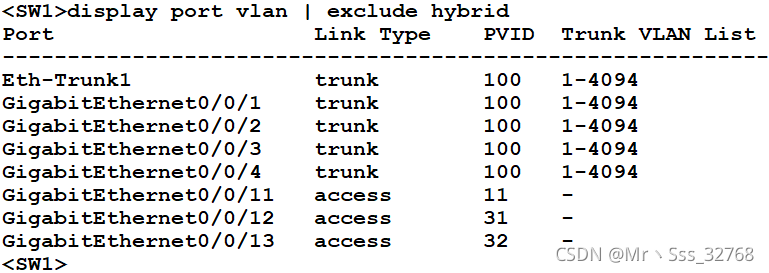

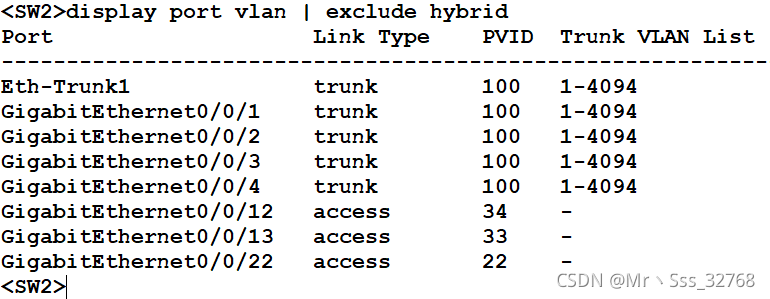

6、VLAN划分

LSW1

LSW2

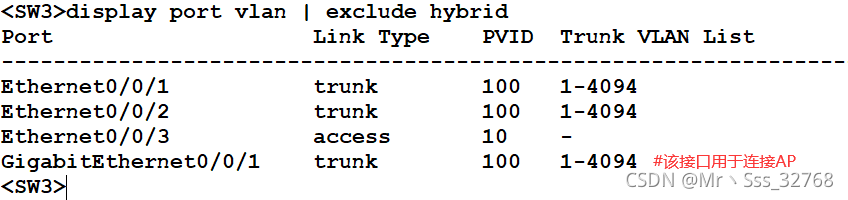

LSW3

LSW4、LSW5相同

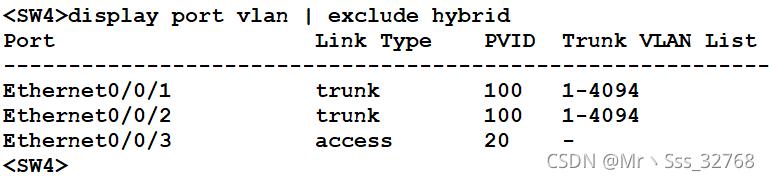

LSW6

7、路由配置

AR1

#

ospf 10 router-id 1.1.1.1

default-route-advertise

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 10.11.11.0 0.0.0.3

network 10.21.21.0 0.0.0.3

#

ip route-static 0.0.0.0 0.0.0.0 10.1.1.2

#

AR2

#

ospf 10 router-id 2.2.2.2

default-route-advertise cost 5

area 0.0.0.0

network 2.2.2.2 0.0.0.0

network 10.12.12.0 0.0.0.3

network 10.22.22.0 0.0.0.3

#

ip route-static 0.0.0.0 0.0.0.0 10.2.2.2

LSW1

#

ospf 10 router-id 3.3.3.3

area 0.0.0.0

network 10.11.11.0 0.0.0.3

network 10.12.12.0 0.0.0.3

network 3.3.3.3 0.0.0.0

area 0.0.0.10

network 192.168.10.0 0.0.0.255

area 0.0.0.11

network 192.168.11.0 0.0.0.255

area 0.0.0.20

network 192.168.20.0 0.0.0.255

area 0.0.0.30

network 192.168.30.0 0.0.0.255

area 0.0.0.40

network 192.168.40.0 0.0.0.255

area 0.0.0.100

network 192.168.100.0 0.0.0.255

area 0.0.0.101

network 192.168.101.0 0.0.0.255

area 0.0.0.102

network 192.168.102.0 0.0.0.255

#

LSW2

#

ospf 10 router-id 4.4.4.4

area 0.0.0.0

network 10.21.21.0 0.0.0.3

network 10.22.22.0 0.0.0.3

network 4.4.4.4 0.0.0.0

area 0.0.0.10

network 192.168.10.0 0.0.0.255

area 0.0.0.20

network 192.168.20.0 0.0.0.255

area 0.0.0.22

network 192.168.22.0 0.0.0.255

area 0.0.0.30

network 192.168.30.0 0.0.0.255

area 0.0.0.40

network 192.168.40.0 0.0.0.255

area 0.0.0.100

network 192.168.100.0 0.0.0.255

area 0.0.0.101

network 192.168.101.0 0.0.0.255

area 0.0.0.102

network 192.168.102.0 0.0.0.255

#

LSW3~LSW6配置相同

#

ip route-static 0.0.0.0 0.0.0.0 192.168.100.254

#

DHCP_Server

#

ip route-static 0.0.0.0 0.0.0.0 192.168.11.254

#

AC

#

ip route-static 0.0.0.0 0.0.0.0 192.168.22.254

#

FW

#

ip route-static 0.0.0.0 0.0.0.0 202.1.1.2

ip route-static 192.168.0.0 255.255.192.0 10.1.1.1 preference 10

ip route-static 192.168.0.0 255.255.192.0 10.2.2.1

ip route-static 192.168.100.0 255.255.252.0 10.1.1.1 preference 10

ip route-static 192.168.100.0 255.255.252.0 10.2.2.1

#

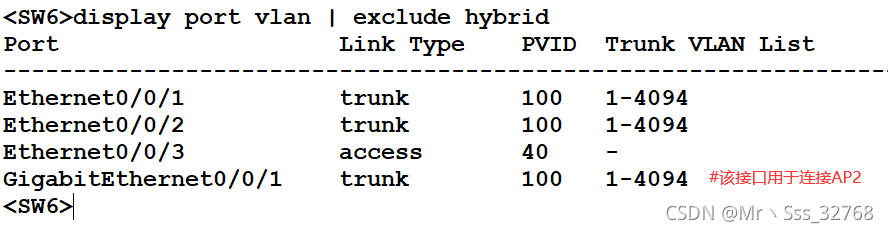

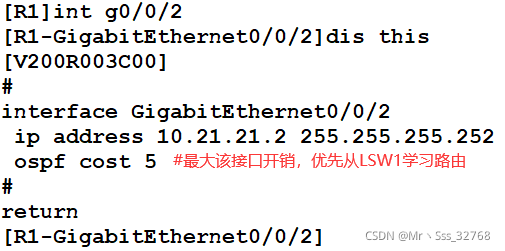

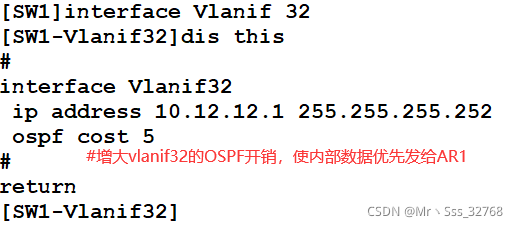

OSPF开销设置

AR2上也需要将g0/0/2口OSPF开销增大。

LSW2上也需要将vlanif34的OSPF开销增大。

8、配置AC

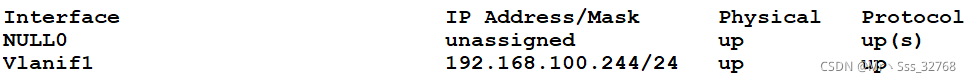

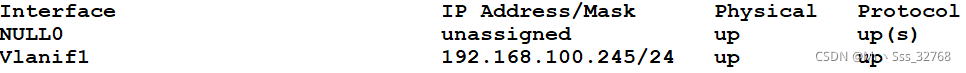

先检查AP1、2地址获取情况

AP1

AP2

AC配置信息

vlan batch 22

#

vlan pool vlan101

vlan 101

vlan pool vlan102

vlan 102

#

interface Vlanif22

ip address 192.168.22.22 255.255.255.0

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 22

#

capwap source interface vlanif22 #配置信令源

#

regulatory-domain-profile name cfig

country-code CN #配置国家代码

#

ap-group name bg #创建AP组

regulatory-domain-profile cfig

ap-group name guest

regulatory-domain-profile cfig

#配置AP上线

ap authentication-mode mac

ap-id 1 type-id 56 ap-mac 00e0-fcca-4f90 ap-sn 210235448310A8025C2D

ap-name GUEST

ap-group guest

ap-id 2 type-id 56 ap-mac 00e0-fc25-1100 ap-sn 210235448310383BD072

ap-name BanGong

ap-group bg

#

security-profile name bg #创建密码文件,用于办公区域

security wpa2 psk pass-phrase 1234abcd aes #办公区域WiFi密码为:1234abcd

security-profile name guest #创建密码文件,用于访客区域

security wpa2 psk pass-phrase abcd1234 aes #访客区域WiFi密码为:abcd1234

#

ssid-profile name bg #创建WiFi名称文件

ssid BanGong #办公区域WiFi名称为“BanGong”

ssid-profile name guest

ssid guest #访客区域WiFi名称为“guest”

#

vap-profile name bg #创建VAP文件,并将对应的密码、SSID文件应用其中。

service-vlan vlan-pool vlan102

ssid-profile bg

security-profile bg

vap-profile name guest

service-vlan vlan-pool vlan101

ssid-profile guest

security-profile guest

#

ap-group name bg #配置AP组‘bg’中的ap设备发射wifi信号

vap-profile bg wlan 1 radio 0

vap-profile bg wlan 1 radio 1

ap-group name guest #配置AP组‘guest’中的ap设备发射wifi信号

vap-profile bg wlan 1 radio 0

vap-profile bg wlan 1 radio 1

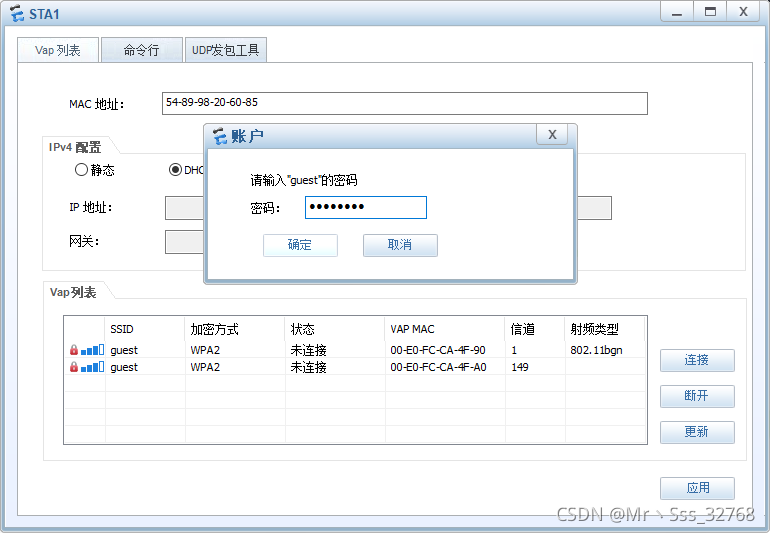

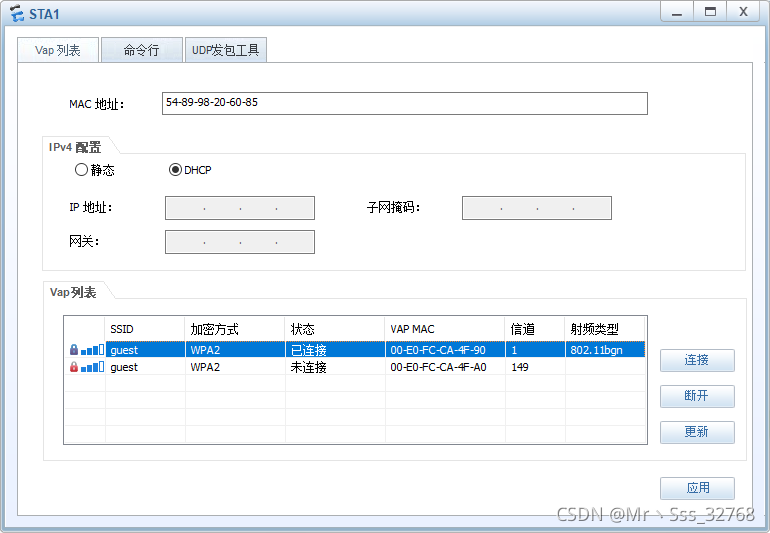

无线设备连接WLAN

9、防火墙配置

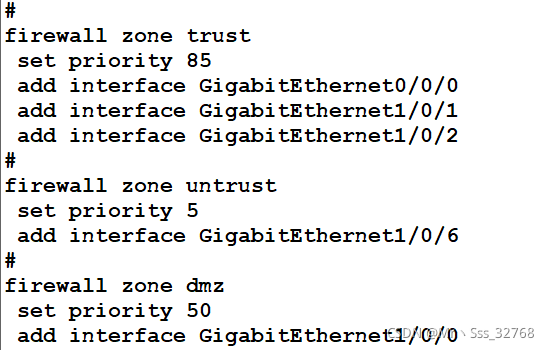

将接口加入对应的安全区域

配置NAT Server,使得内部FTP为Internet用户提供FTP服务

#FTP服务公网地址为202.1.1.4,且外网用户必须使用2121端口才能访问企业内部服务器。

nat server ut->d-ftp protocol tcp global 202.1.1.4 2121 inside 172.16.1.100 ftp no-reverse

允许指定区域间的数据互访

security-policy

rule name t->d #允许trust区域流量到DMZ区域

source-zone trust

destination-zone dmz

action permit

rule name ut->d #允许untrust区域流量到DMZ区域

source-zone untrust

destination-zone dmz

service ftp

action permit

rule name t->ut #允许trust区域流量到Untrust区域

source-zone trust

destination-zone untrust

action permit

#

配置Easy IP使得内部用户可以访问外网

nat-policy

rule name t->ut

source-zone trust

destination-zone untrust

action source-nat easy-ip

10连通测试

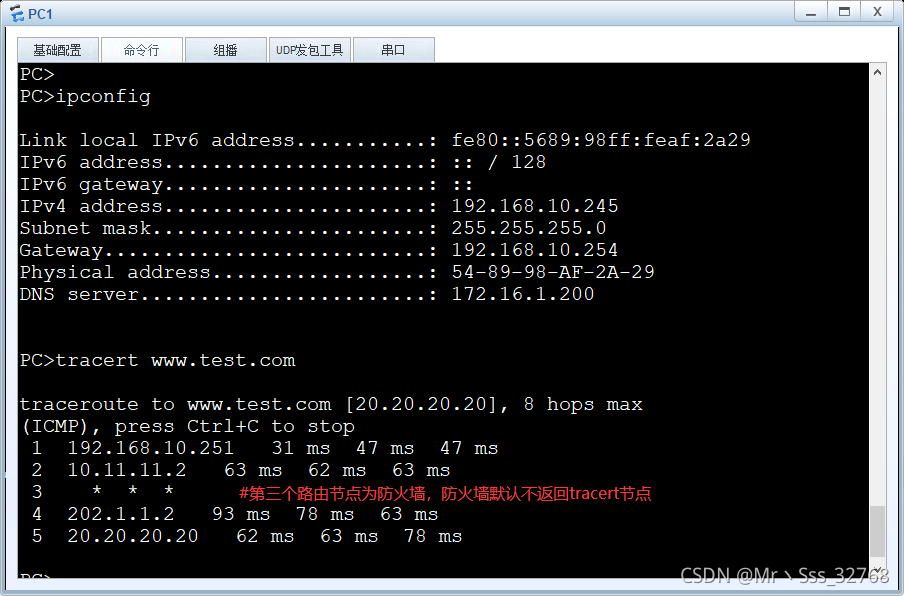

内网用户访问外网

PC1

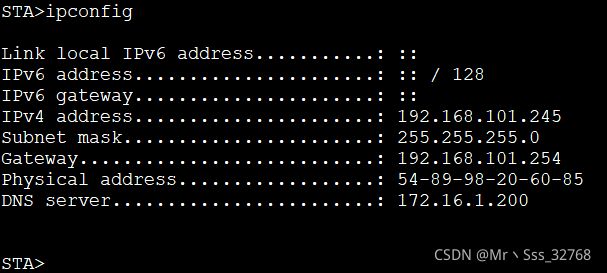

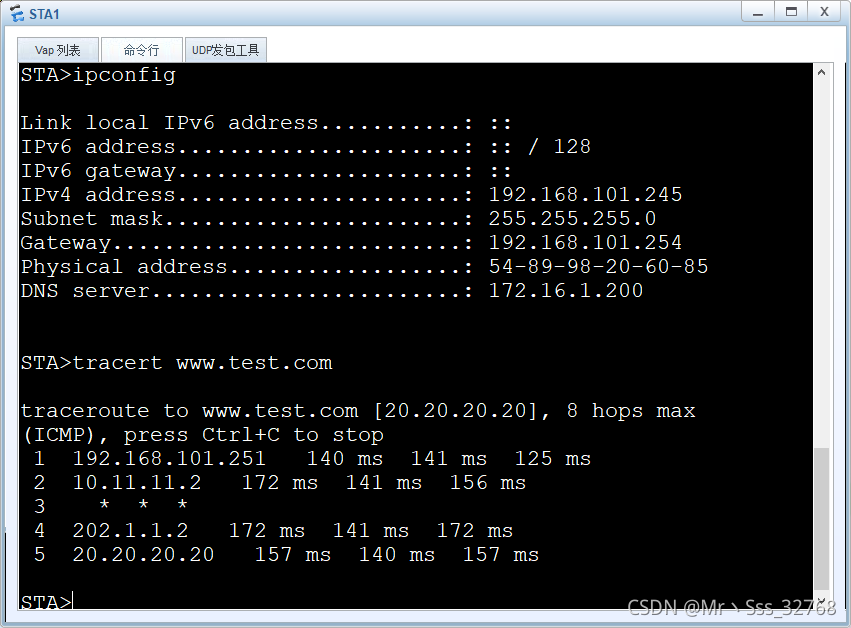

STA1

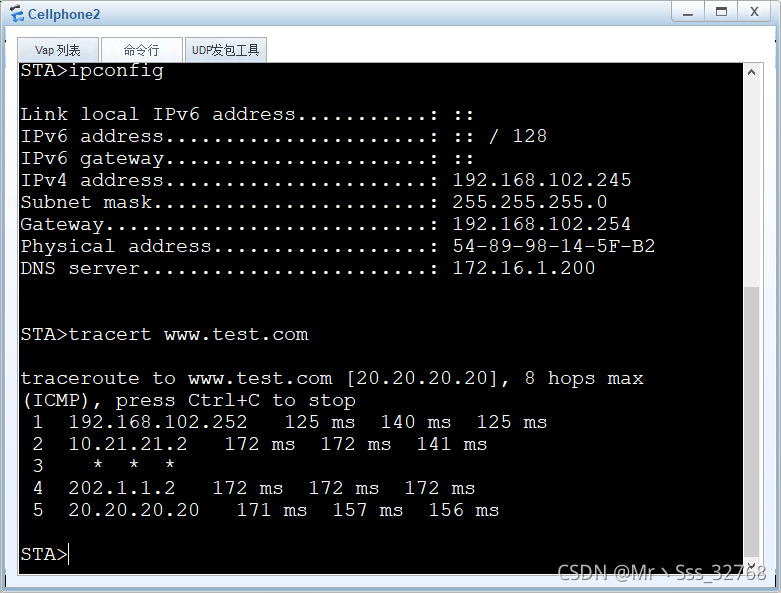

Cellphone2

外网用户访问内部服务器

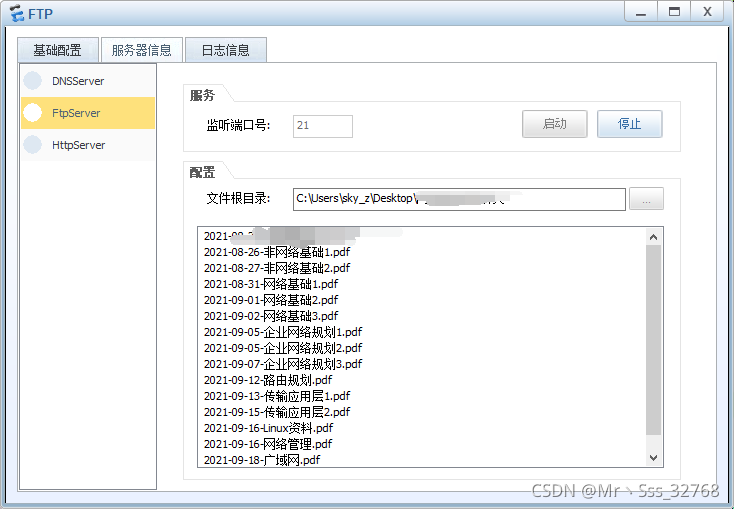

开启FTP服务

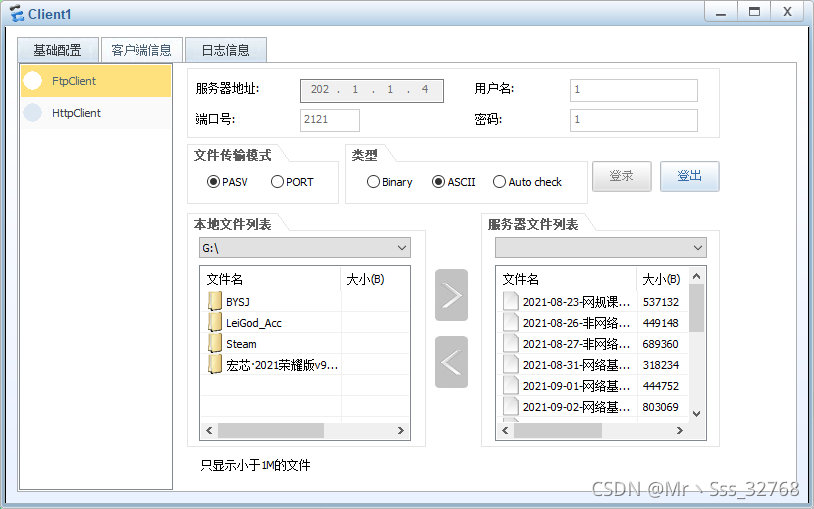

Client1访问FTP服务器

以上是本拓扑的大致配置情况,读者们可以在本拓扑上做扩展,如:

内部增加相应服务器以供内部用户访问,以及内部用户相应的访问控制等;

内部用户访问外网的行为管理(模拟器上只能用基于时间的ACL做控制);

增加分支机构,分支机构可通过SSH远程登录到总部某些设备上;

配置VPN(GRE、IPSec、PPPoE、MPLS等),可以实现总部、分部相应流量的访问等。

本文只是模拟企业一个大致的拓扑结构进行配置,具体部署情况可自己DIY。

非常感谢各位读者的阅读,若有不严谨或错误的地方请提出我会及时做出改正。

(Q:1254628828)