导读:本文介绍一种可复用Enclave机制,用以应对机密无服务器计算挑战,可显著降低TEE启动延迟与资源成本。

原文链接:Reusable Enclaves for Confidential Serverless Computing | USENIX

Reusable Enclaves for Confidential Serverless Computing(USENIX Security ’23)

一、研究背景:无服务器计算的挑战

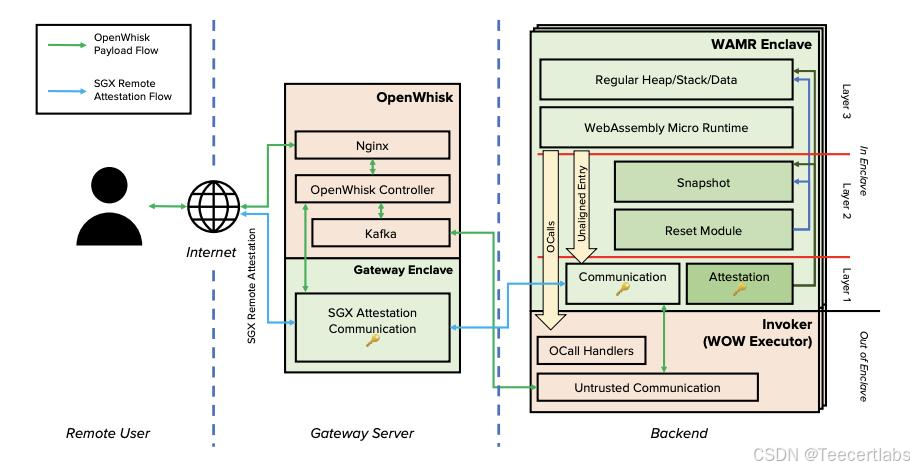

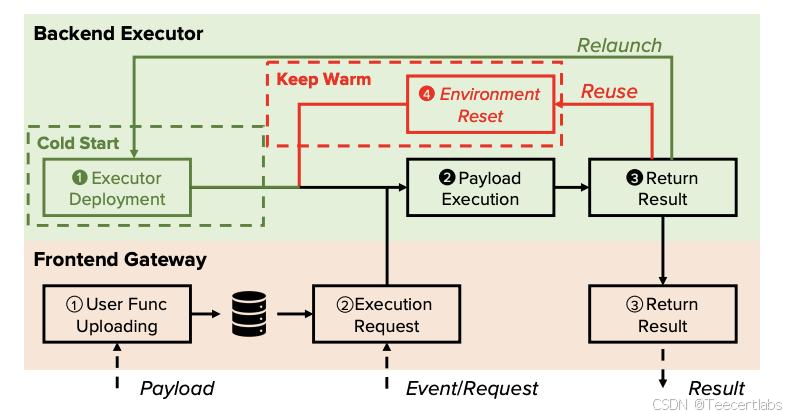

无服务器计算(Serverless)在云端应用中受到追捧,其核心优势在于用户无需自行管理底层资源。然而,在机密计算场景下,为每次函数调用单独创建可信执行环境(TEE)会导致显著的启动延迟和额外开销,降低系统的性能和可扩展性。

随着隐私法规日益严格以及敏感数据处理需求的增加,传统的“每调用一新Enclave”模式难以满足高效、低时延的要求。为此,本研究聚焦如何在无服务器平台中实现可复用Enclave,使系统在保障数据机密性和安全性的前提下减少重复初始化的昂贵成本。

二、现有Enclave技术的瓶颈

现有方案通常假定每次函数执行需创建全新的Enclave来确保安全隔离,这一策略带来了显著的启动延迟和内存分配成本,特别是在高并发和多租户场景中表现不佳。当前技术缺乏在保证安全属性的情况下对Enclave进行快速重用的手段。

现有研究大多聚焦于缩短Enclave创建时间或优化TEE性能,但仍无法彻底摆脱频繁初始化所带来的系统抖动和资源浪费。更为重要的问题是:如何在不降低安全与隔离要求的前提下实现Enclave实例的可持续复用?

三、安全新策略:可复用Enclave机制

本研究提出一种可复用的Enclave机制,核心思路是在无服务器平台中维持一个长期存在的Enclave实例,通过安全策略对每次请求进行状态重置与隔离,从而避免多次繁琐的Enclave创建过程,使其在多次无服务器函数调用间实现高效、安全的“再利用”。传统方案中,每次请求都要重新初始化Enclave,不仅耗时,还造成重复的密钥分发与状态建立。本研究的设计避免了这一点,通过在Enclave内部搭建对每个请求独立的安全会话层,确保新请求与先前请求之间的状态、密钥和数据严格隔离。

注:可复用 Enclave 的内部机制

3.1 会话隔离机制

- 首先,该方案在Enclave内部针对每个请求动态分配隔离的执行上下文。当新的函数请求抵达时,系统为其分配独立的上下文(内存区域、执行环境和密钥材料),通过轻量级策略在该上下文中执行业务逻辑。在函数执行结束后安全擦除残留状态,包括内存数据和密钥材料,保证后续请求无法从中“借鉴”或“恢复”任何残留信息。

3.2 动态密钥协商和更新

- 其次,设计了灵活的密钥协商和动态密钥派生机制,确保新请求无法访问前一个请求的密钥或数据。当新的请求进入Enclave,会通过内部的密钥派生与握手协议创建全新的会话密钥。该过程确保新请求和历史请求的密钥空间完全解耦,从而保证纵使Enclave被长期使用,也不会使得后来的请求获得早先请求的密钥或数据。

3.3 访问控制与策略管理

- 为进一步强化安全性,系统引入严格的策略检查与访问控制,从而使多租户能够共享同一Enclave而不会导致数据泄露。通过内嵌的策略检查模块,系统可根据每个函数的安全策略(如访问权限、数据范围)决定该请求能在Enclave中获取何种资源,以此实现多租户场景下的安全与数据隔离。

整体框架通过在执行层面建立轻量级的会话层管理,实现了请求间的快速安全切换,从本质上降低了启动延迟。该方案可无缝集成现有无服务器平台和TEE技术,使其在实际应用中具备通用性和可拓展性。

四、技术实现细节

在技术层面,本研究通过独立内存区块、动态密钥派生和访问控制等手段,确保了Enclave的安全性和效率。

注:可复用 Enclave 方案中的动态过程

4.1 内部状态与内存管理

- 每个请求到来时,在Enclave内创建独立的内存区域并加载函数代码与数据。函数执行完毕后,系统通过内存清理模块严格擦除该区域中的所有敏感信息。为减少开销,开发者在设计中使用轻量级的数据结构和快速重置机制,以确保上下文切换不造成明显延迟。

4.2 密钥管理与动态派生

- 系统使用安全的密钥协商协议(如Diffie-Hellman变种)为每个请求生成独立的临时密钥,并利用密钥派生函数(Key Derivation Function)确保密钥间的加密独立性。这样当请求完成并擦除密钥后,下一个请求无法重构上一请求的密钥空间。

4.3 访问控制与策略执行

- 在Enclave内部引入轻量化的策略解释器和访问控制层,为不同函数请求赋予特定权限。该模块在请求执行前对策略进行检查,只允许合规请求访问相应数据与资源。

五、结论

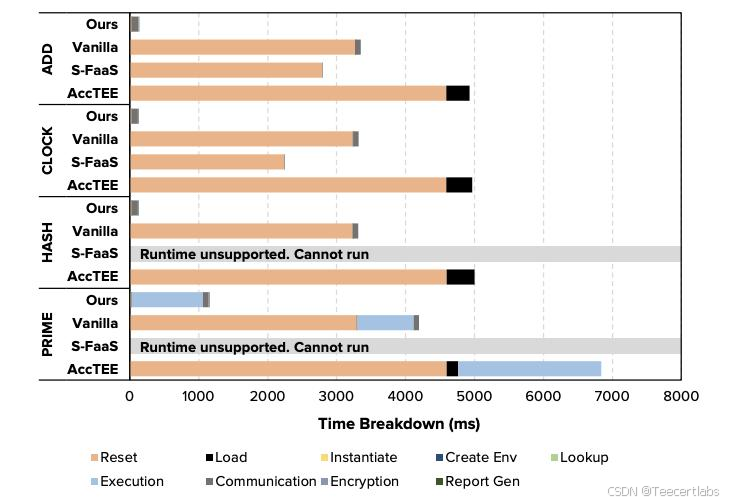

实验结果表明,可复用Enclave方案在真实无服务器环境中显著降低函数启动延迟和资源成本。与传统方案(如Vanilla、S-FaaS、AccTEE)相比,本设计在高并发与多租户场景下依然保持较高吞吐量和低延迟,数据表明密钥隔离与状态擦除机制有效确保安全性。性能曲线展示了在增加负载与并发量的同时,该方案仍具备可靠的伸缩性与安全性,在保障数据隐私和完整性的前提下,显著降低了频繁初始化可信执行环境所带来的启动开销与资源消耗。真实应用场景下的端到端性能对比如下:

研究者巧妙设计了内存清理、密钥更新与策略管控机制,使得多个请求能在同一Enclave内部高效隔离与切换。实验结果显示,该方案在真实应用场景中展现出优于传统方案的端到端性能与扩展性,为构建更为高效的机密无服务器计算平台提供了一条可行路径。

本账号发布内容均为原创,欢迎转载,转载请注明出处。更多资讯请移步【机密计算前沿技术】服务号,欢迎交流!