基于目的IP的NAT Server配置

定义

NAT它是一种把内部私有网络地址(IP地址)翻译成合法网络IP地址的技术。

FTP(File Transfer Protocol):是应用层的一个文件传输协议 。主要作用是在服务器和客户端之间实现文件的传输和共享。FTP协议运行在TCP连接上,保证了文件传输的可靠性。在传输时,传输双方的操作系统、磁盘文件系统类型可以不同。

ISP:偏指提供互联网接入的公司,在中国电信/联通/移动算是一级运营商,主要是IP网络接入。由于现在IP网络容易搭建,易于维护,出现了好多二级运营商,比如长城宽带,深圳的天威视讯等等。

**网关:**通俗一点的讲:**网关就是要去别的网络的时候,把报文首先发送到的那台设备。**稍微专业一点的术语,网关就是当前主机的默认路由。

网关一般就是一台路由器,有点像“一个小区中的一个邮局”,小区里面的住户互相是知道怎么走,但是要向外地投递东西就不知道了,怎么办?把地址写好送到本小区的邮局就好了。

那么,怎么区分是“本小区”和“外地小区”的呢?根据IP地址 + 掩码。如果是在一个范围内的,就是本小区(局域网内部),如果掩不住的,就是外地的。

例如,你的机器的IP地址是:192.168.0.2/24,网关是192.168.0.1

如果机器访问的IP地址范围是:192.168.0.1~192.168.0.254的,说明是一个小区的邻居,你的机器就直接发送了(和网关没任何关系)。如果你访问的IP地址不是这个范围的,则就投递到192.168.0.1上,让这台设备来转发。

DMZ: (Demilitarized Zone)中文名称为“隔离区”。

它是为了解决安装防火墙后外部网络不能访问内部网络服务器的问题,而设立的一个位于内部网络与外部网络之间的缓冲区,在这个网络区域内可以放置一些公开的服务器资源。

例如FTP服务器、E-Mail服务器及网站服务器等允许外部用户访问这些服务器,但不可能接触到存放在内网中的信息,就算黑客入侵DMZ 中服务器,也不会影响到公司内部网络安全,不允许任何外部网络的直接访问,实现内外网分离,在企业的信息安全防护加了一道屏障。

缺省路由:举个最常见的例子,我们在PC机上配置的默认网关就属于一种缺省路由, 如果报文的目的地址不能与路由表的任何目的地址相匹配,那么该报文将选取缺省路由转发。一般情况下,对于常用的PC机,报文转发的时候直接转发至默认网关所指定的IP地址。缺省路由是一种特殊的路由,在路由表中缺省路由以目的网络为0.0.0.0、子网掩码为0.0.0.0的形式出现。

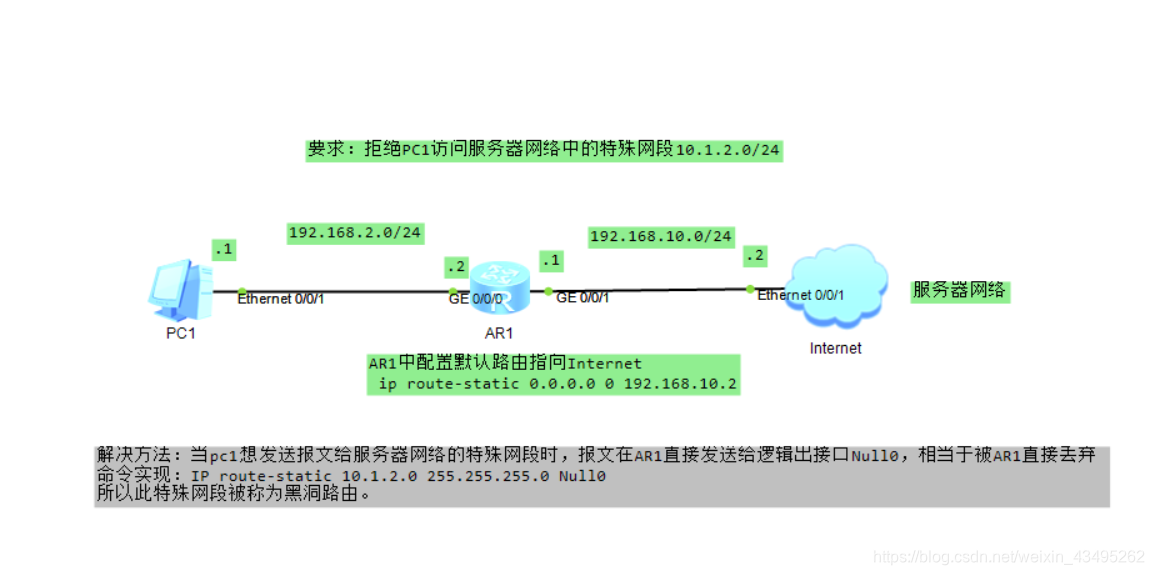

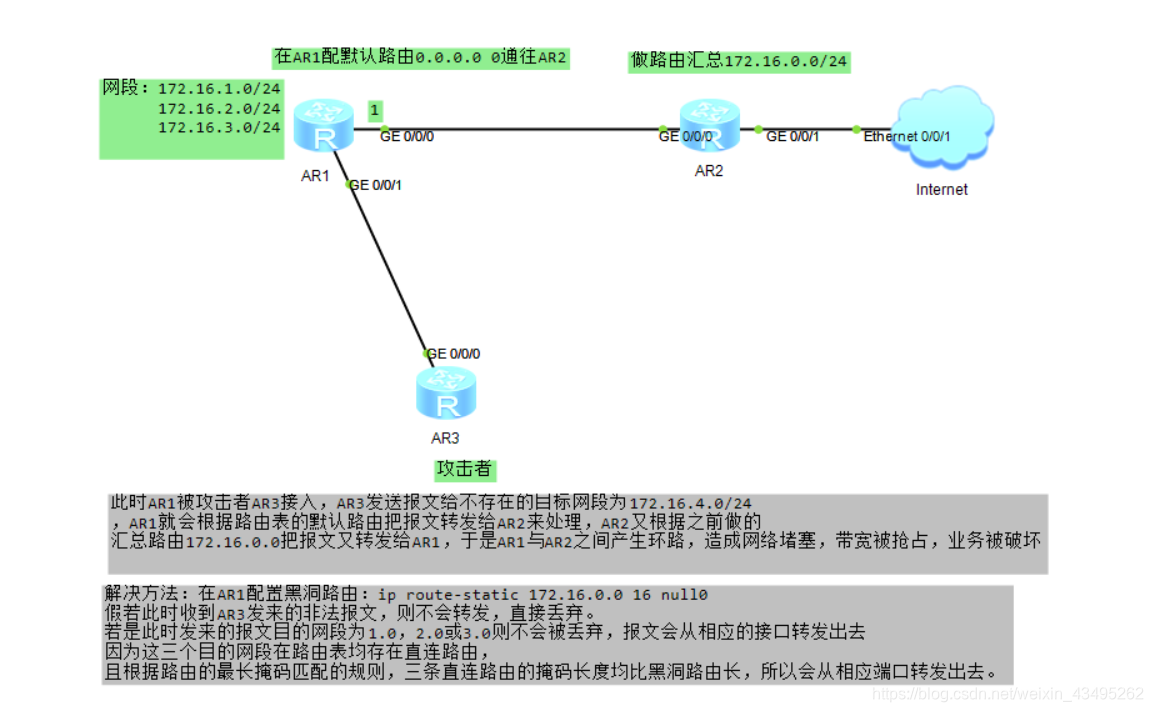

**黑洞路由:**Null0是系统保留的逻辑接口,当转发网络设备在转发某些数据包时,如果使用出接口为Null0的路由,那么这些报文会被直接丢弃,就像直接丢进一个黑洞里,因此出接口为Null0的路由被称为黑洞路由。

黑洞路由的作用:

1.拒绝访问

2.防止出现环路,(如黑客攻击)

local地址和Global地址:简单来说,Local 地址指的就是内部网络中(局域网)出现的地址,而 Global 地址指的就是在公网中出现的地址。

类型 描述 Inside Local 内部转换前的私有地址,一般配置在内部网络中 Inside Global 内部转换后的公有地址 Outside Local 在内部网络中表示外部公有地址的内部地址,不一定是公有地址,可是内部网络被路由就行 Outside Global 外部网络中定义的公有地址

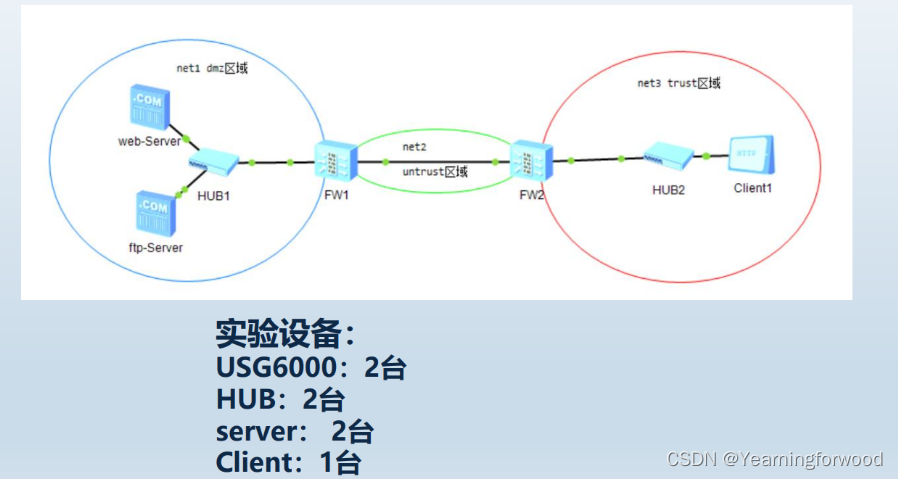

组网需求

某公司在网络边界处部署了FW1作为安全网关。为了使私网Web服务器和FTP服务器能够对外提供服务,需要在FW 上配置NAT Server功能。除了公网接口的IP地址外,公司 还向ISP申请了一个IP地址(2.x.y.11-12)作为内网服务器对外提供服务的地址。网络环境如下图所示,其中FW2是 ISP提供的接入网关。

拓扑

实验步骤

-

在私网服务器上配置缺省网关,使私网主机访问Internet时, 将流量发往FW1

-

在FW2上配置接口地址、静态路由,使从Internet返回的流量 可以被正常转发至FW1配置设备基本信息

-

配置防火墙FW1参数

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置安全策略,允许私网指定网段与Internet进行报文交互。

- 配置NAT Server

- 在FW1上配置缺省路由,使私网流量可以正常转发至ISP的路由器。

- 在FW1上配置黑洞路由,防止环回路由

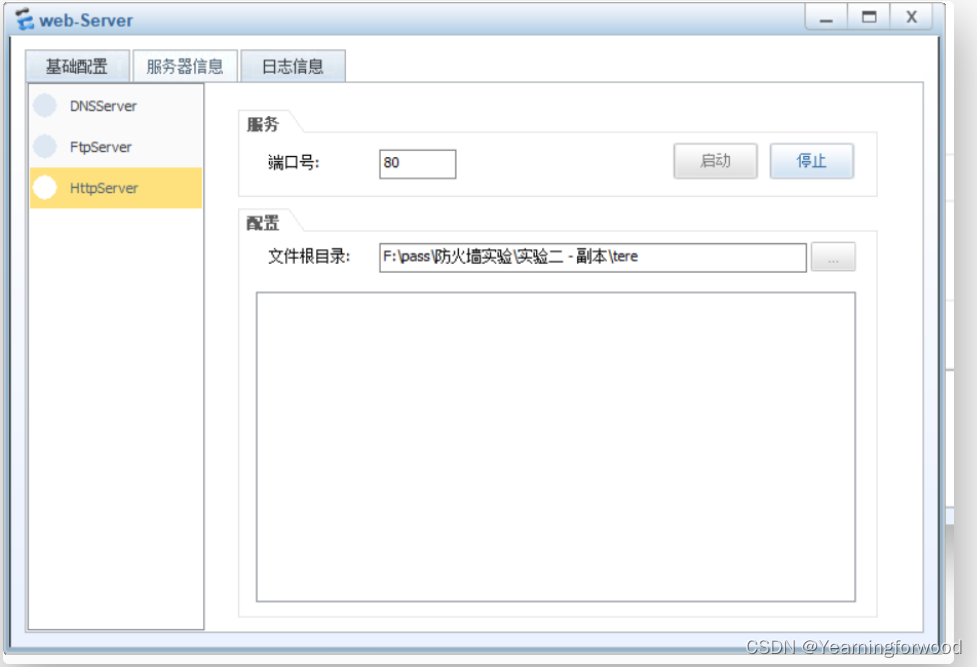

配置web-server

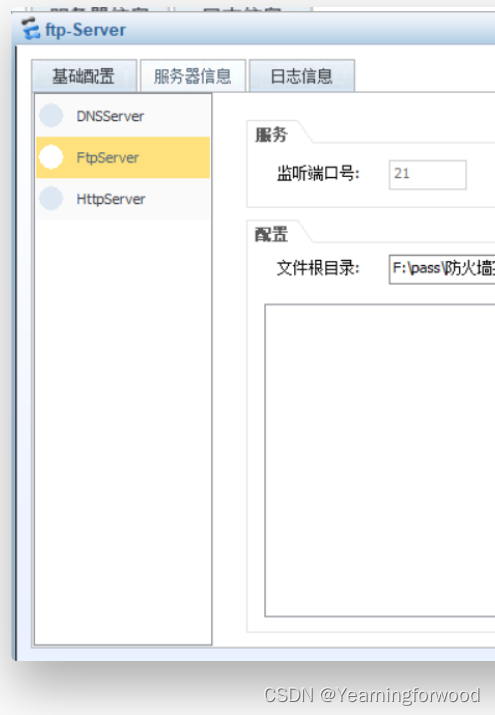

配置ftp-server

Client配置

配置防火墙FW1

- 修改设备名称

sysname 212-1

- 配置接口地址

interface GigabitEthernet1/0/0(配置接口G1/0/0)

ip address 2.2.12.2 255.255.255.0(配置IP地址)

service-manage ping permit(开启ping 服务)

interface GigabitEthernet1/0/2

ip address 172.2.12.254 255.255.255.0

service-manage ping permit

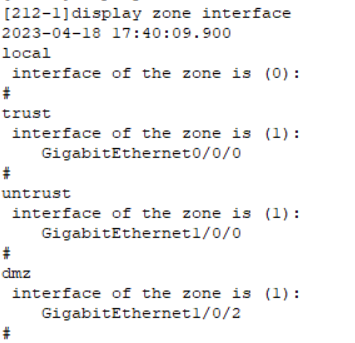

- 配置安全区域

firewall zone dmz

add interface GigabitEthernet1/0/2

firewall zone untrust

add interface GigabitEthernet1/0/0

- 配置缺省安全策略(允许私网用户上网trust-untrust)

security-policy

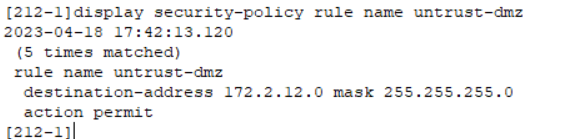

rule name untrust-dmz

source-zone untrust

destination-zone dmz

source-address any

destination-address 172.2.12.0 mask 255.255.255.0

action permit

上面的代码是一条安全策略规则,用于控制两个区域之间的流量,这里是untrust区域和DMZ区域。即允许从untrust区域的任意源地址发送流量到DMZ区域的目的地址172.2.12.0,子网掩码255.255.255.0。这允许两个区域之间的安全通信,确保只允许授权的流量通过。

-

Rule name: untrust-dmz -表示安全策略中用于标识规则的规则名称。

-

Source-zone: untrust - 这指的是源网络,即发送流量的不可信网络。

-

Destination-zone: dmz - 这指的是目标网络,它是流量的目的地DMZ网络。

-

Source-address: any - 这指的是发送流量的源网络的IP地址。any表示流量来自任意源IP地址。

-

Destination-address: 172.2.12.0 mask 255.255.255.0 - 这指的是流量的目的地网络的IP地址。掩码值表示目的地址所包含的IP地址范围。

-

Action: permit - 这定义了流量匹配规则时要采取的动作。“permit”表示允许该流量通过。

-

配置缺省安全策略(允许防火墙访问任意位置,local-any)

security-policy

rule name local-any

source-zone local

destination-zone any

source-address any

action permit

-

rule name local-any: 这是正在创建的规则的名称。

-

source-zone local: 这是规则的源区域。源安全区域是允许流量来源的IP地址或网络的集合。

-

destination-zone any: 这是规则的目标区域。目的区域是允许发送流量的IP地址或网络的集合。

-

source-address any: 这指定了规则的源地址。源地址可以是单个IP地址,也可以是IP范围。

-

action permit: 指定匹配规则时采取的动作。动作可以是允许或拒绝。

-

配置缺省路由

ip route-static 0.0.0.0 0.0.0.0 2.2.12.2

- 配置黑洞路由

ip route-static 2. x.y.11 255.255.255.255 null 0

ip route-static 2.x.y.12 255.255.255.255 null 0

-

保存配置

在普通用户模式下save

配置防火墙FW2

- 修改设备名称

sysname 212-2

- 配置接口地址

interface GigabitEthernet1/0/0(配置接口G1/0/0)

ip address 2.2.12.2 255.255.255.0(配置IP地址)

service-manage ping permit(开启ping 服务)

interface GigabitEthernet1/0/1

ip address 3.2.12.254 255.255.255.0

service-manage ping permit

- 配置安全区域

firewall zone trust

add interface GigabitEthernet1/0/1

firewall zone untrust

add interface GigabitEthernet1/0/0

- 配置缺省安全策略

security-policy

default action permit

- 配置缺省路由

ip route-static 0.0.0.0 0.0.0.0 2.2.12.1

-

保存配置

在普通用户模式下save

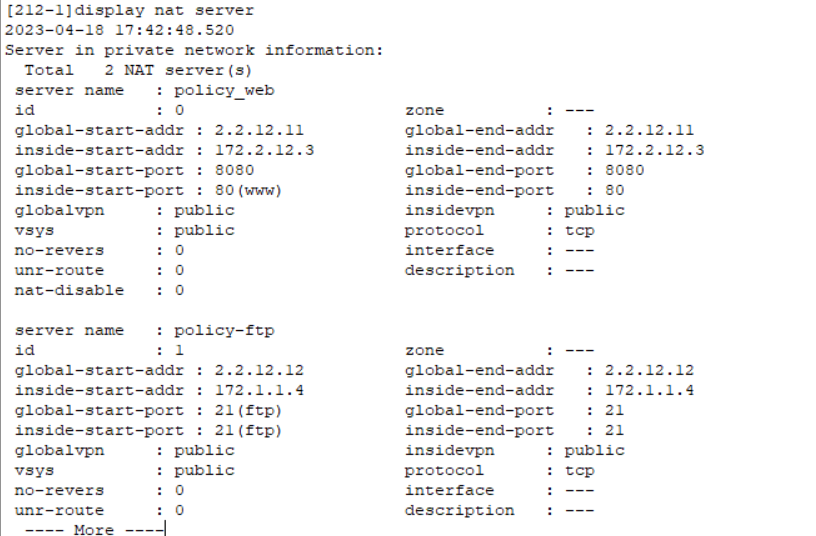

配置NAT Server功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1NFVfolo-1681840788958)(C:\Users\red\AppData\Roaming\Typora\typora-user-images\image-20230419015502769.png)]

开启FTP协议的NAT ALG功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2Oe6nwtK-1681840788958)(C:\Users\red\AppData\Roaming\Typora\typora-user-images\image-20230419015530152.png)]

结果验证

查看安全区域配置

查看untrust-dmz安全策略

查看nat server配置 display nat server

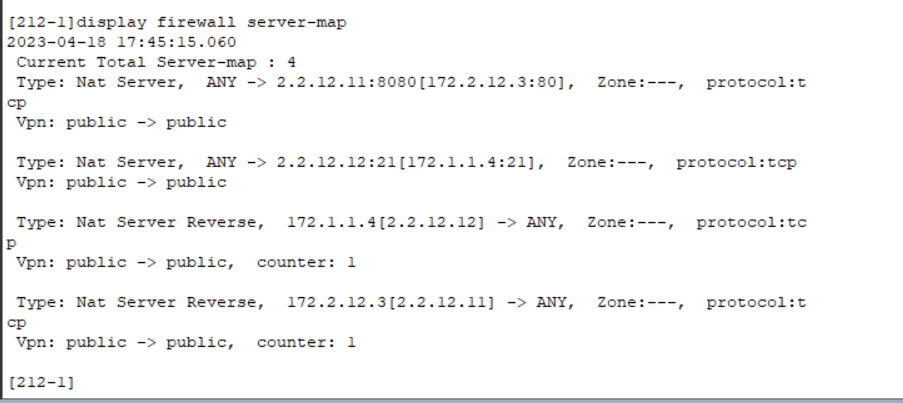

client上使用ftp连接服务器后,立即查看FW1上的server-map表display firewall server-map

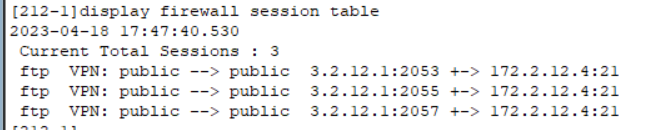

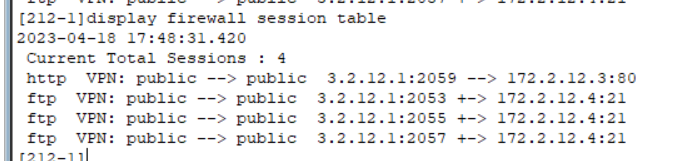

查看会话简表 display firewall session table

使用ftp连接后:

访问web-server后: