- 因维护国家安全和社会公共秩序,处置重大突发社会安全事件的需要,经国务院决定或批准,可以在特定区域对网络通信采取限制等临时措施

- SM3杂凑算法经过填充和迭代压缩,生成杂凑值,与sha-256安全性相当。杂凑值长度为256比特,即32字节

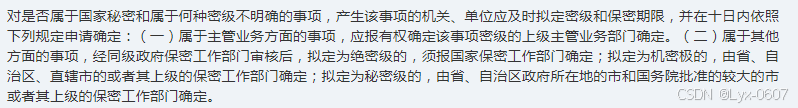

- 国家和地方各级保密工作部门依法对各地区、各部门涉密信息系统分级保护工作实施监督管理、国家对信息安全产品的使用实行分等级管理

- 对于提高人员安全意识和安全操作能力来说,最有效的是安全教育和安全培训

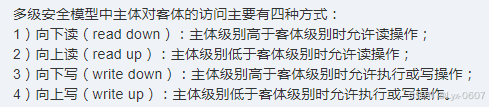

- 访问控制涉及三个基本概念,即主体、客体和授权访问

- 只验证一方的签名结果,不能保证消息是否泄密。实际上DSA算法仅产生数字证书,信息仅用于验证,不适合进行加密通信

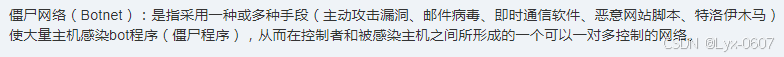

- 被动攻击只是窥探、窃取、分析重要信息,但不影响网络、服务器的正常工作

- 保密性:信息仅被合法用户访问(浏览、阅读、打印等),不被泄露给非授权的用户、实体或过程

- 自主访问控制模型的典型代表有HRU模型(Harrison、Ruzzo、Ullman访问控制矩阵模型)

- 认证:认证能有效阻止主动攻击、认证常用的参数有口令、标识符、身份特征等,、身份认证的目的是识别用户的合法性、组织非法用户访问系统

- 实现VPN的关键技术主要有隧道技术、加/解密技术、密钥管理技术和身份认证技术

- Android采用分层的系统架构:应用层、应用框架层、系统运行层和Linux内核层

- 水印:秘密水印、半秘密水印、公开水印

- 计算机取证:计算机取证需要重构犯罪行为、计算机取证主要是围绕电子证据进行的、电子证据具有无形性

- Script开头的就是脚本病毒

- 一般来说,加入时间量或者使用一次性口令等,都可以抵御重放攻击

- 智能卡的片内操作系统COS一般由通信管理模块、安全管理模块、应用管理模块和文件管理模块四个部分组成。其中数据单元或记录的存储属于(文件管理模块)

- CA负责电子证书的申请、签发、制作、废止和管理,提供网上客户身份认证、数字签名、电子工证、安全电子邮件等服务

- SM2算法和RSA算法都是公钥密码算法,SM2算法是一种更先进安全的算法,在我们国家商用密码体系中被用来替换RSA算法

- PKI中的X.509数字证书内容包括版本、序列号、签名算法标识符、有效期、主体公钥信息