一、实验目的

(1)了解IPsec的原理和协议运行机制;

(2)掌握IPsec身份认证的预共享密钥的配置;

(3)掌握用Wireshark工具抓包分析IPsec数据包格式和协议流程。

二、实验设备与环境

(1)VMware Workstation

(2)两台Windows虚拟机

(3)Wireshark软件

三、实验内容

使用两台虚拟机进行实验,它们之间的ICMP通信需要使用IPsec来保证机密性和完整性,其身份认证方式为预共享密钥。

四、实验过程

(1)打开VMware Workstation,打开两台Windows虚拟机分别作为Host_A与Host_B。分别配置两台虚拟机为仅主机模式,“编辑虚拟机设置-硬件-网络适配器-仅主机模式”。

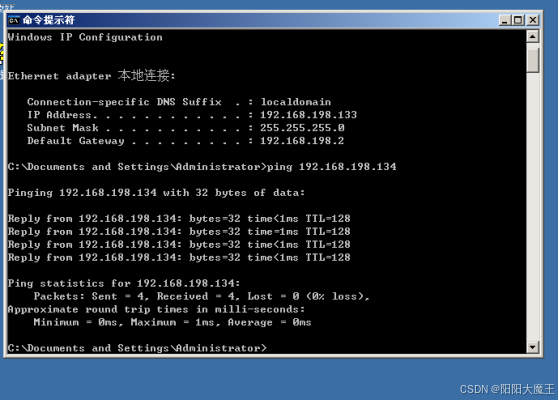

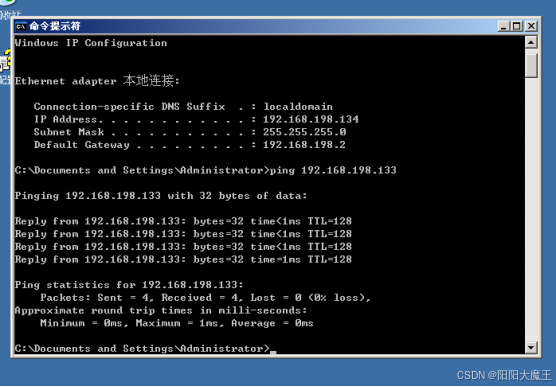

(2)初始状态验证两台虚拟机能够相互通信。

图1

图2

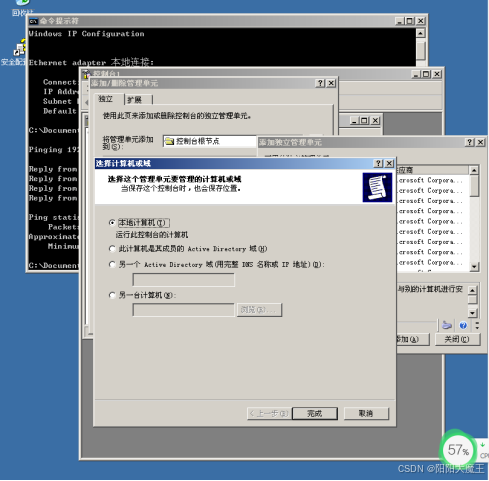

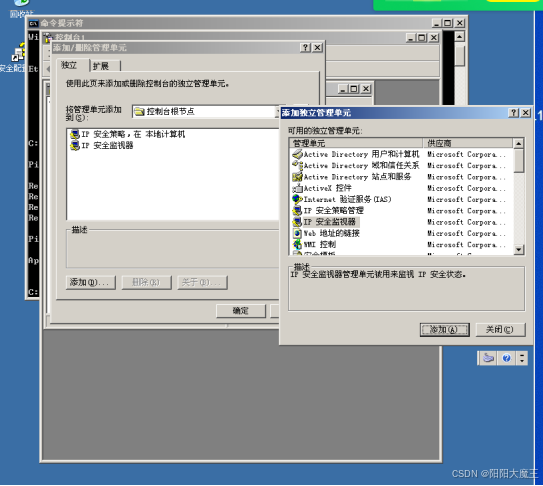

(2)在Host_A中,“运行”输入“MMC”,打开控制台。在控制台中,通过“文件-添加/删除管理单元-添加”。

图3

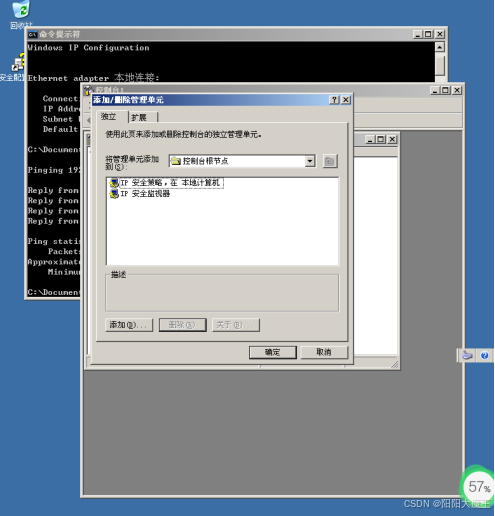

(3)添加“IP安全策略管理(在本地计算机)”和“IP安全监视器”。

图4

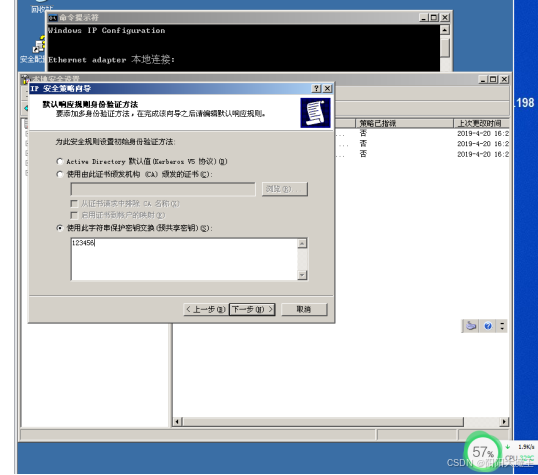

(4)打开“控制面板-管理工具-本地安全策略”,进入“本地安全设置”。右击“IP安全策略,在本地计算机”,创建IP安全策略,根据“IP安全策略向导”指引依次进行配置。在“默认响应规则身份验证方法”选择“使用此字符串保护密钥交换(预共享密钥)”,设置预共享密钥。

图5

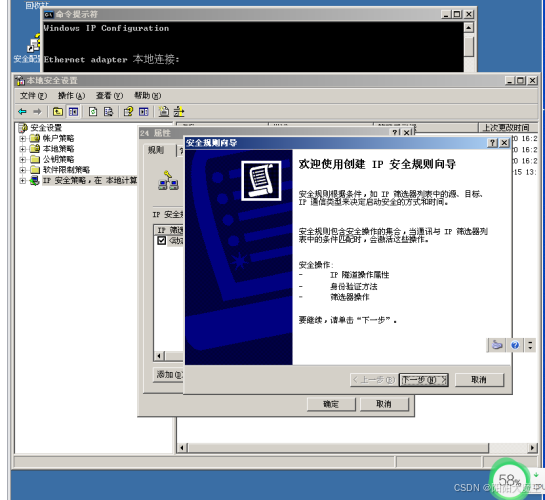

(5)在弹出的“新IP安全策略属性-规则”中,点击“添加”,弹出“安全规则向导”。

图6

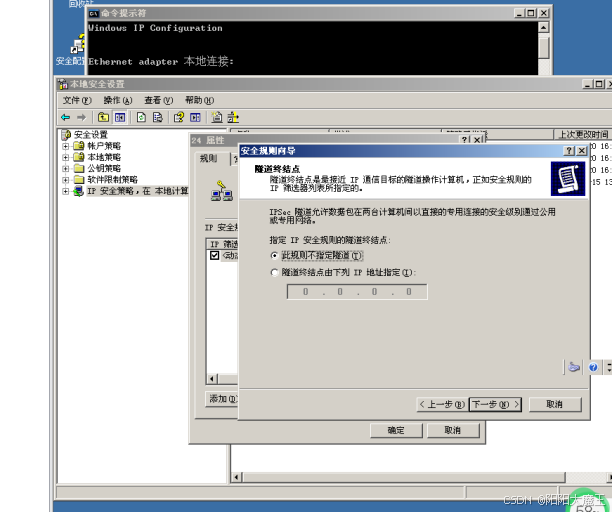

(6)在“安全规则向导”窗口中根据指引配置,“隧道终结点”选择“此规则不指定隧道”。

图7

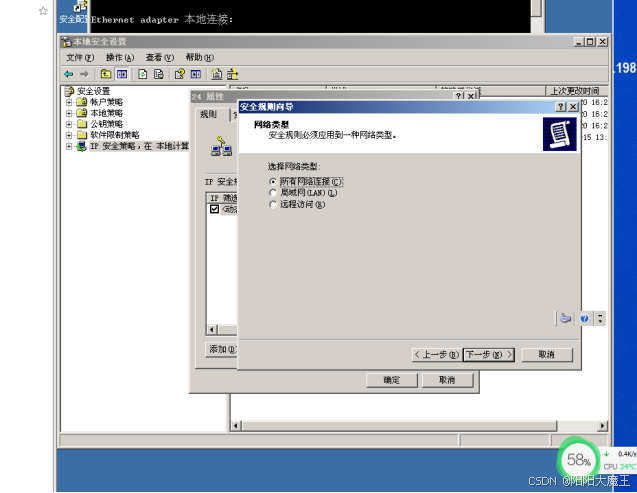

(7)“网络类型”选择“所有网络连接”。

图8

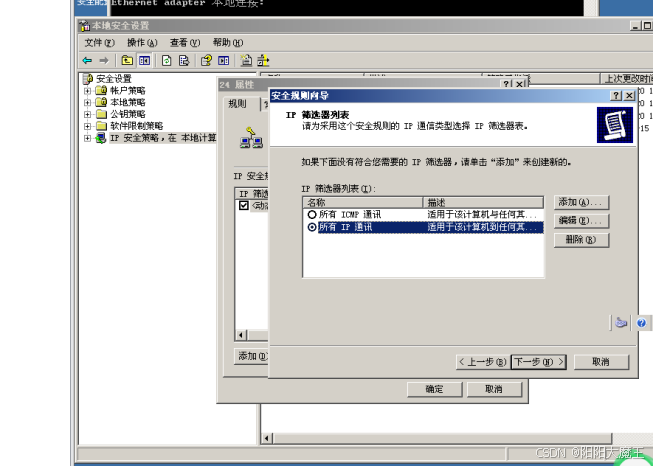

(8)“IP筛选器列表”选择“所有IP通讯”。

图9

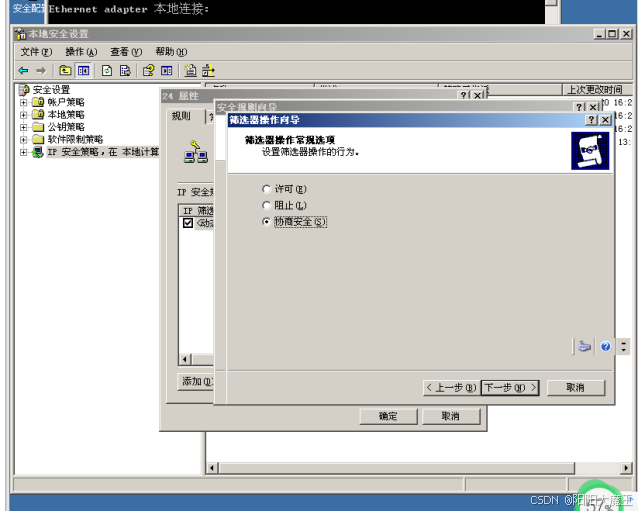

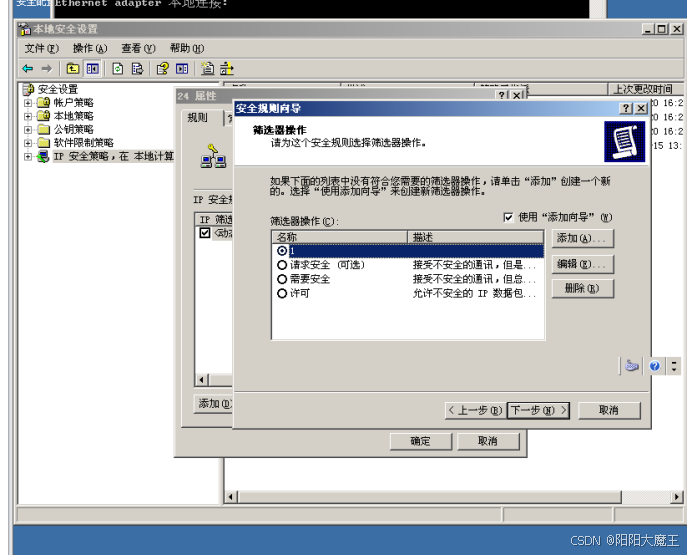

(9)“筛选器操作”中点击“添加”。

图10

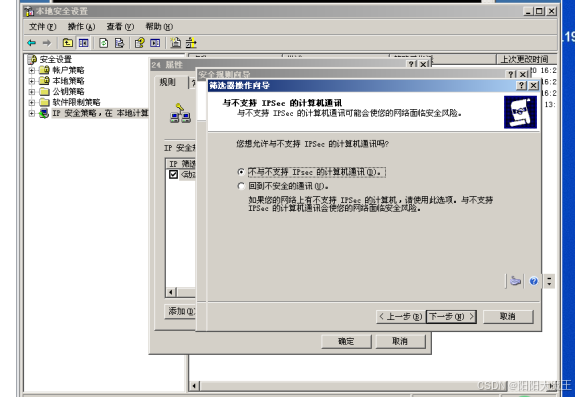

(10)进入“筛选器操作向导”窗口。

图11

(11)在“筛选器操作向导”窗口中根据指引配置,“筛选器操作常规选项”选择“协商安全”,“与不支持IPsec的计算机通讯”选择“不与不支持IPsec的计算机通讯”,“IP通信安全措施”选择“自定义”,并单击“设置”进行“自定义安全措施设置”。对“数据和地址不加密的完整性(AH)”中“完整性算法”设置为“MD5”,对“数据和完整性加密(ESP)”中“完整性算法”设置为“SHA1”,“加密算法”设置为“3DES”。

图12

(12)在“安全规则向导”中选择设置好的“新筛选器操作”,点击“下一步”。

图13

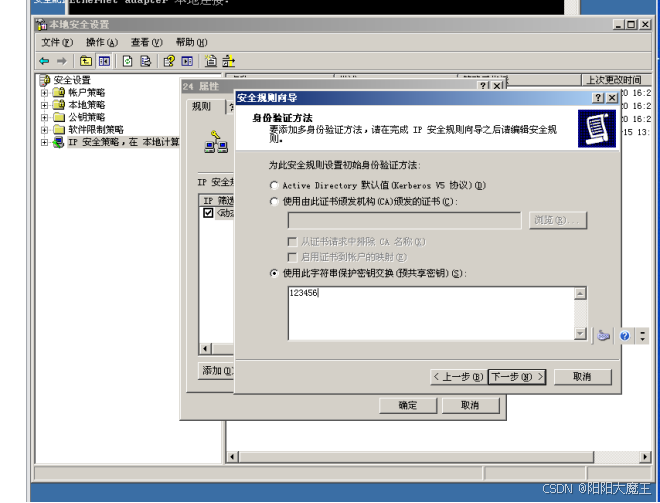

(13)在“身份验证方法”中选择“使用此字符串保护密钥交换(预共享密钥)”。输入与图5中配置时相同的预共享密钥。

图14

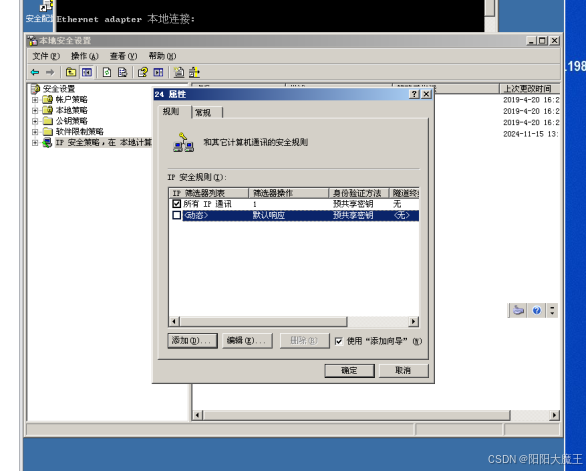

(14)在“新IP安全策略属性”窗口,仅勾选新配置好的IP筛选。

图15

图16

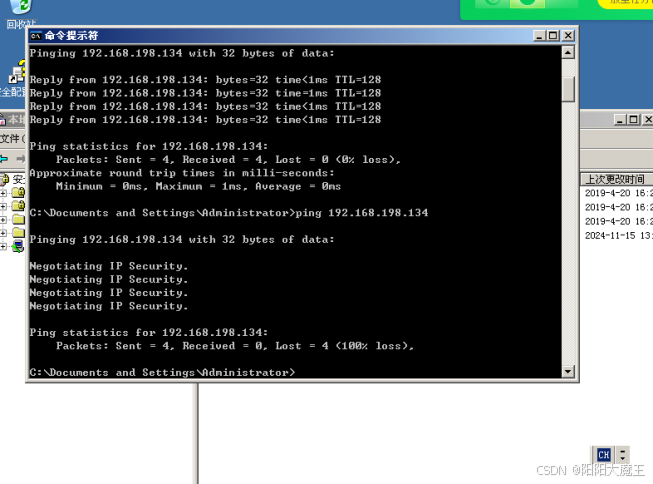

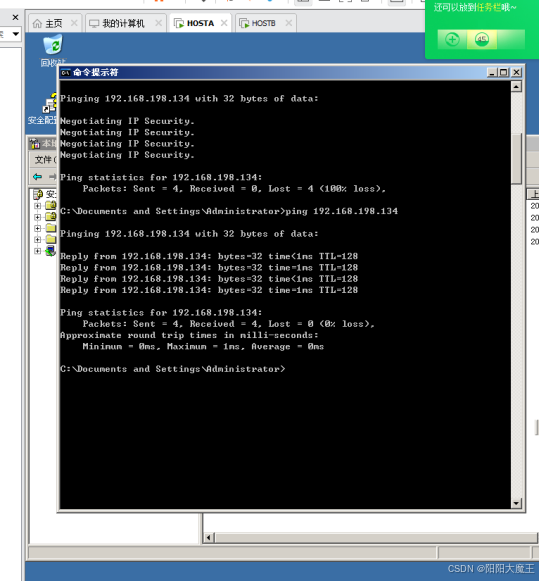

(15)在“本地安全设置”窗口,右击配置好的“新IP安全策略”,单击“指派”。窗口右侧“策略已指派”栏显示“是”。此时,ping Host_B发现不能连通,并显示“Negotiating IP Security”。

图17

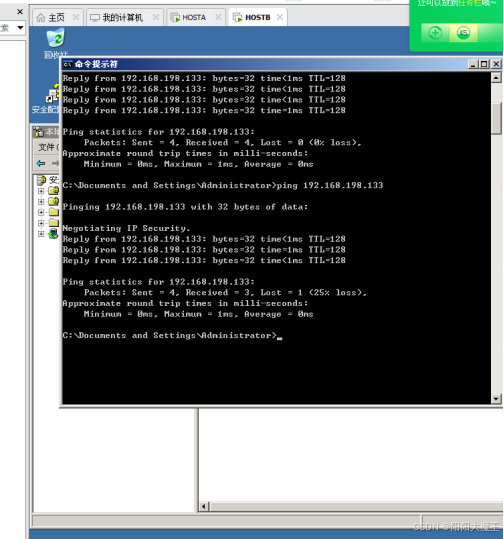

(16)对Host_B进行步骤(3)-(15)的相同配置。配置好后再测试Host_A与Host_B的连通性,已经可以连通。

图18

图19

图20

图21

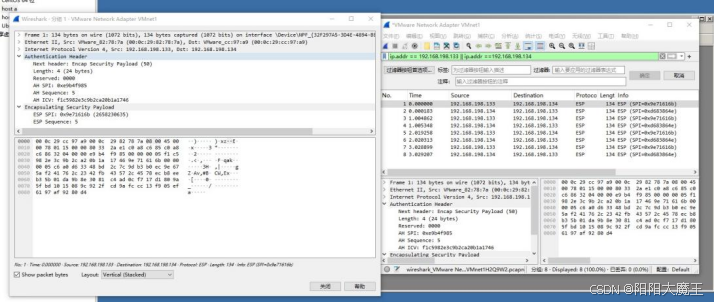

(17)在控制台中打开“IP安全监视器”,在“主模式-安全关联”中可以看到Host_A与Host_B之间安全关联,身份验证方式为“预共享密钥”。

图22

(18)打开Wireshark,选择相应的虚拟机,可捕获到Host_A与Host_B之间的数据包,其中含有AH头部和ESP头部。

图23