最近听同行朋友说,轩宇信息的高效软件成分分析系统在阿里云上有部署,可以试用,对于多年从事应用安全的我来说,是一个难得的了解各个厂商SCA产品的机会,SCA系统不像SAST比较容易部署,而SCA本身的知识库一般都比较大,多的几十T,少则几个T,很难拿到SCA产品试用,我根据他们的试用申请流程,申请了一个账号,找了两个项目进行试用。下面我把试用过程和感受给大家分享一下。

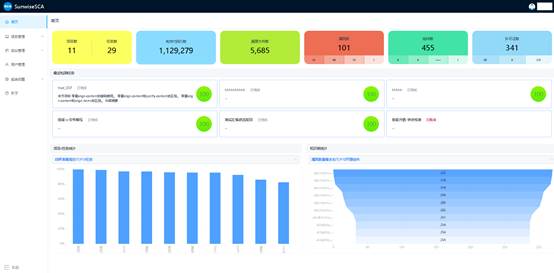

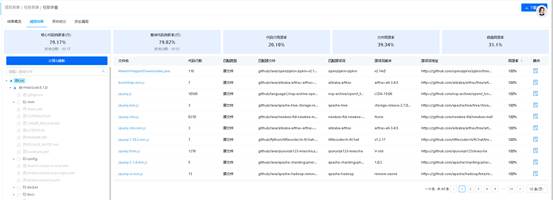

首先登录进入系统,看到登录后展示的首页非常清晰整洁,页面布局、左侧可缩进导航、导航菜单等一目了然,不用看操作手册也能很容易理解和操作。下面我贴出首页如下:

最上面测试项目数据统计、中间是最近检测的项目,绿色圈是对检测项目安全程度打分,非常直观,可以单击跳转到项目检测结果上,最下面是检测项目统计图表和知识库中的安全漏洞、风险最高的组件等图标。

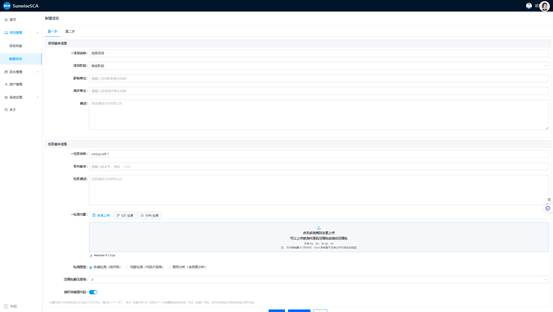

在左侧导航菜单中,项目管理下面有个新建项目,新建项目有两个tab页面,上面必填信息很少,输入信息提示也比较清楚,支持本地上传项目,从git或svn代码仓库拉取代码检测。检测类型分成三种,快速检测(组件级)、深度检测(代码片段级)、复用分析(含变更分析)。从检测类型来看,复用分析应该是面向私有知识库的,而代码片段级的深度分析则是采用把文件代码划分为代码片段进行的溯源分析,相对比较精确。第一个页面如下:

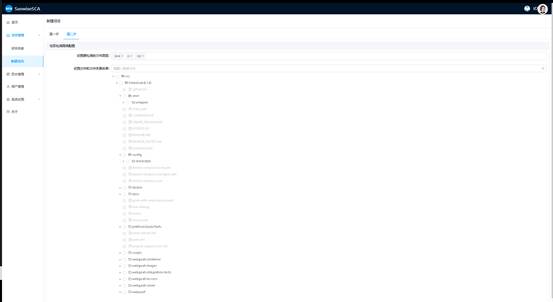

第二个tab页面主要是对项目中设置哪些文件进行检测、哪些不检测,也就是黑白名单功能。项目提交检测后,有进展条提示进度。

检测过程中也可以通过查看日志,看到进展和每个文件的溯源情况。

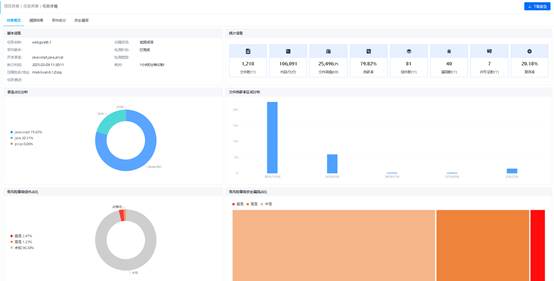

检测完成,打开检测结果,页面中有4个tab页面,分别是结果概览、溯源结果、软件成分和安全漏洞。我们分别打开看看每个tab页面中的检测结果都是什么。

结果概览中,包括了检测项目的基本信息,溯源结果统计信息,被检测项目语言占比、各风险等级组件占比、文件自研率区间分布、各风险等级安全漏洞占比等,整个项目的检测结果一目了然。

在溯源结果页面中,最上面一排数据是核心代码自研率、整体代码自研率、代码行同源率等信息,左下角应该是被检测项目工程文件,可以选择当前项目的核心文件,做核心代码自研率计算,这样检测一次,就能获得两个自研率。右下侧列出的是每个文件的溯源结果,按照文件同源率排序显示出来的,选择核心文件后,可计算出核心代码自研率。

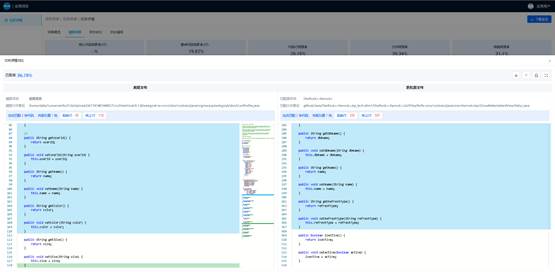

下面是打开其中一个文件看到的匹配的文件溯源详情。

打开软件成分标签,可以看到通过文件和代码片段溯源分析得到的组件列表,溯源方式包括直接依赖、间接依赖和溯源分析三种方式,可以猜测是采用该产品是基于包管理器解析和基于代码片段溯源分析两者结合起来的溯源分析,而后者是一种精度更高的溯源方法,一般厂商大都是采用包管理器解析为主,可见轩宇产品还是具有一定的技术。

打开许可证可以许可证详情描述。

通过点击上面页面中的安全漏洞颜色块、或单击安全漏洞tab页都跳转到展示安全漏洞页面,可以看到,安全漏洞描述字段也非常清晰,有CVE编号,也有CNNVD编号,也有CVSS 3.x评分,点击操作可以看到更详细的安全漏洞详情。

安全漏洞详情中描述是基本上包括一个安全漏洞描述的所有字段信息。

点击下载报告,先弹出下面页面,输入报告的一些信息,考虑的非常周到,方便用户使用,必填字段信息都给带出来了,如果不想改变和增加信息,可以单击直接生成检测报告。

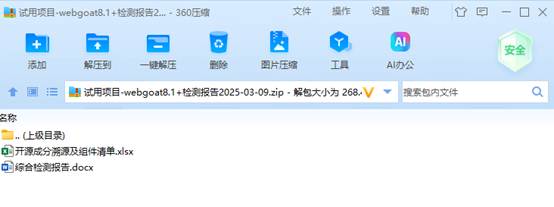

下载的检测报告是压缩包形式,打开里面包含两个文件。

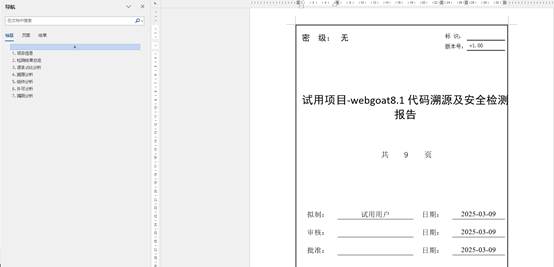

先看看综合检测报告内容,打开看到里面包括7个章节,封面也比较官方正规,非常适合军工科研院所出具的报告。

打开excel文件,里面包括多个sheet页面,也是按照溯源文件清单、组件、安全缺陷、许可证等详细列出检测报告需要的支撑数据。

上面是通过创建检测项目到产生检测报告的简要介绍,通过界面上提供的功能来看,感觉功能还是非常还是比较多的,可以面向军民两个领域市场,这个产品能够实现自主比率(有的地方称为“自研率”)的测评、实现软件成分溯源,而且包括了包管理器和代码片段溯源两个溯源方式,通过代码片段溯源结果来看,至少是基于克隆2型的溯源方法。又能够实现安全漏洞、许可证的检测,提供了详尽的数据。而且还支持复用分析,猜测应该会支持企业建立的自己的私有库,基于私有库进行复用分析。

今天就简单写到这里,后面我再详细试用之后,再与大家一起分享。

————————————————————————————————————————

(分享结束)