提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

前言

网络安全实验:文件上传,文件包含,CSRF

一、实验要求

1.文件上传:(1)%00截断绕过,要求虚拟机中搭建实验环境,分别实现 GET、POST方法的绕过(2)二次渲染绕过

2、文件包含 (1)DVWA环境下去包含其他目录的任意3个文件,要求使用相对路径 (2)远程文件包含 (3)中间件日志包含绕过,要求使用蚁剑连接成功

3、CSRF (1)DVWA-High等级 (2)使用Burp生成CSRF利用POC

二、实验步骤

1.文件上传

(1)%00截断绕过,要求虚拟机中搭建实验环境,分别实现 GET、POST方法的绕过

1、截断条件:

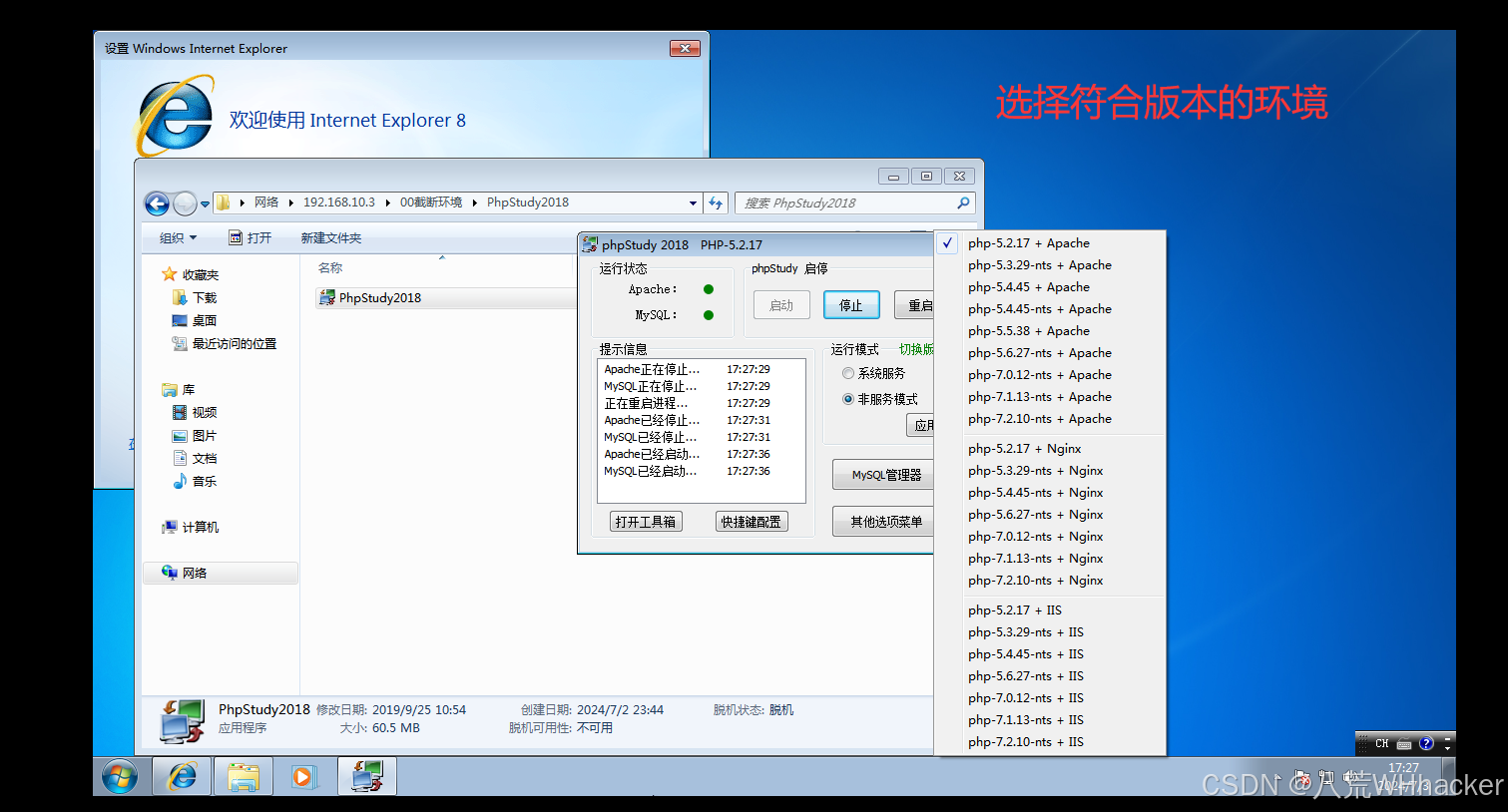

php版本小于5.3.4

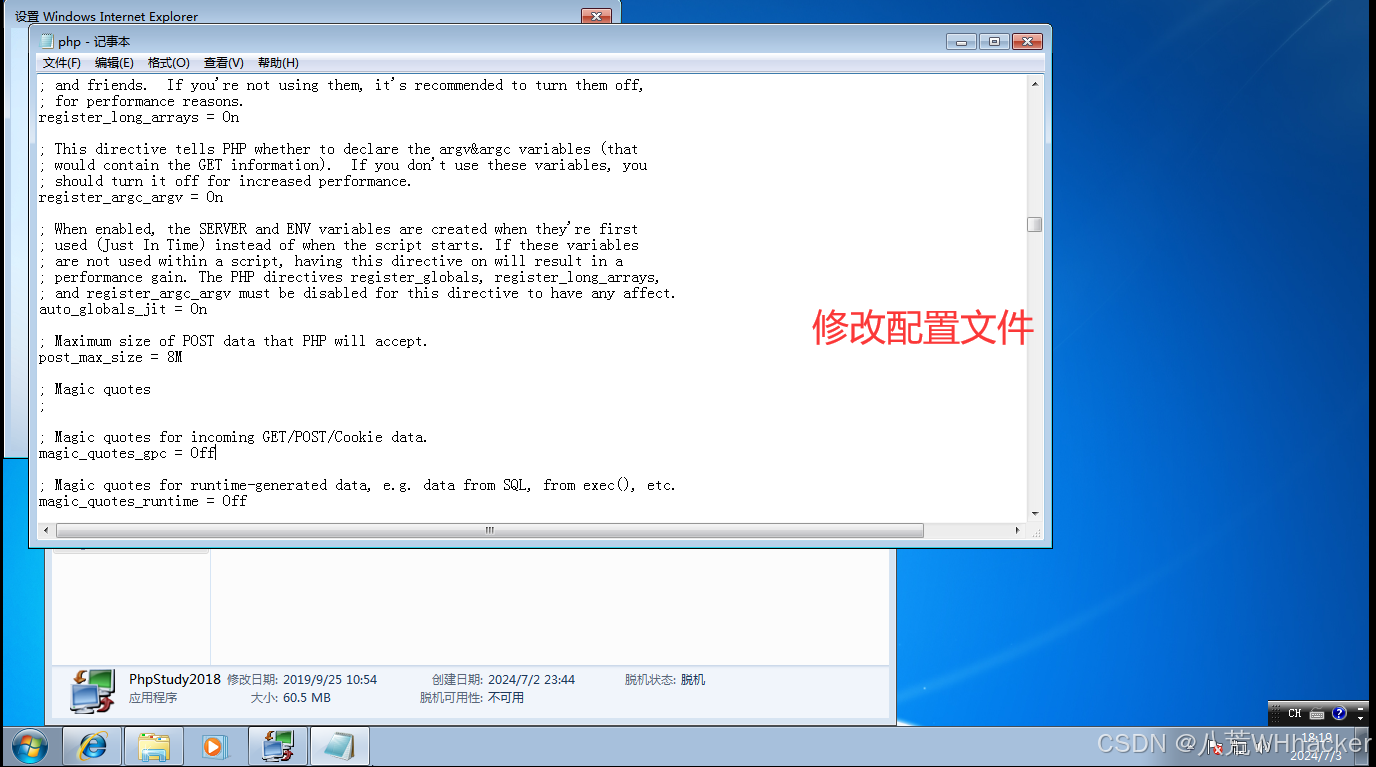

php.ini的magic_quotes_gpc为OFF状态

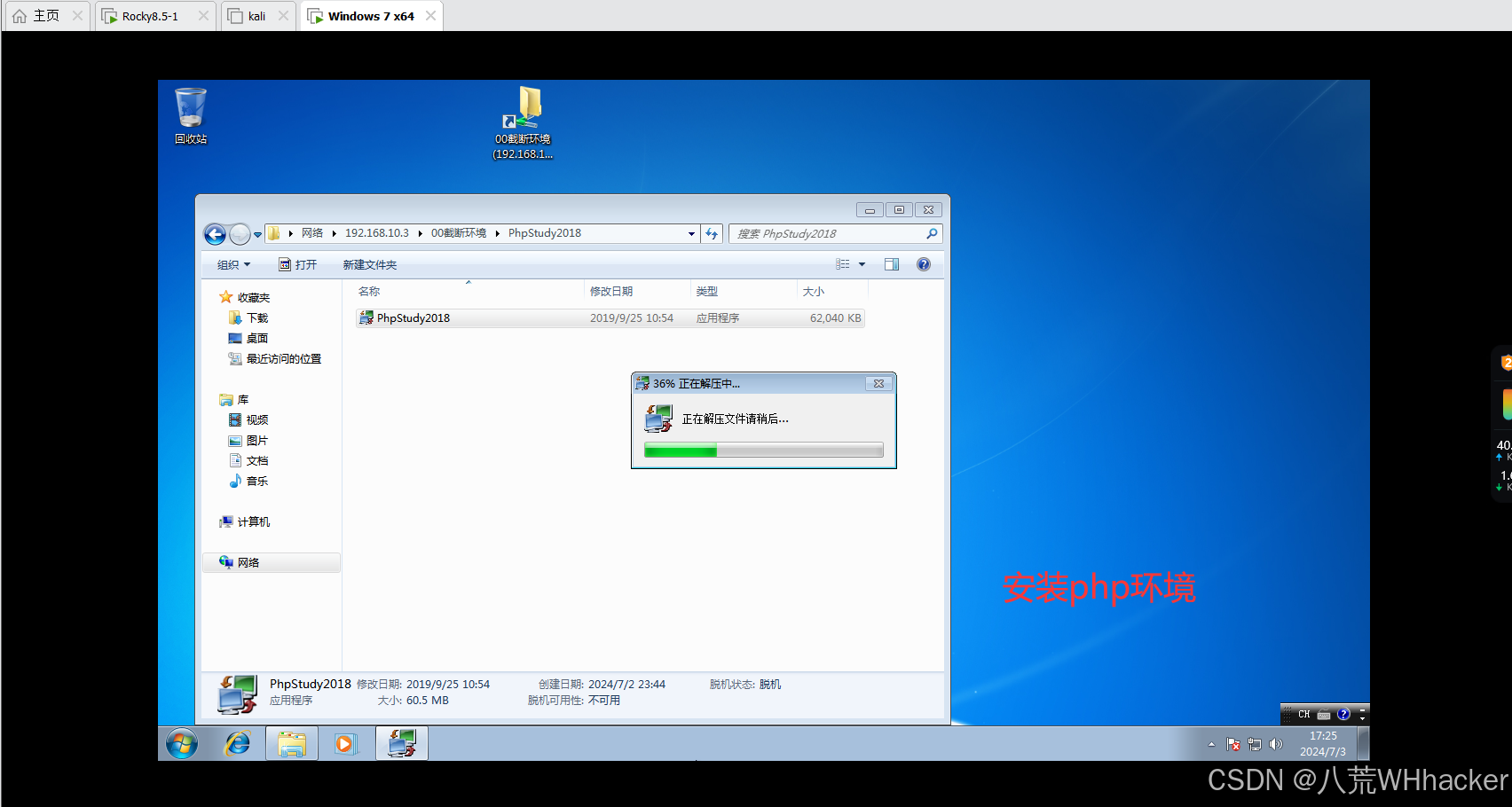

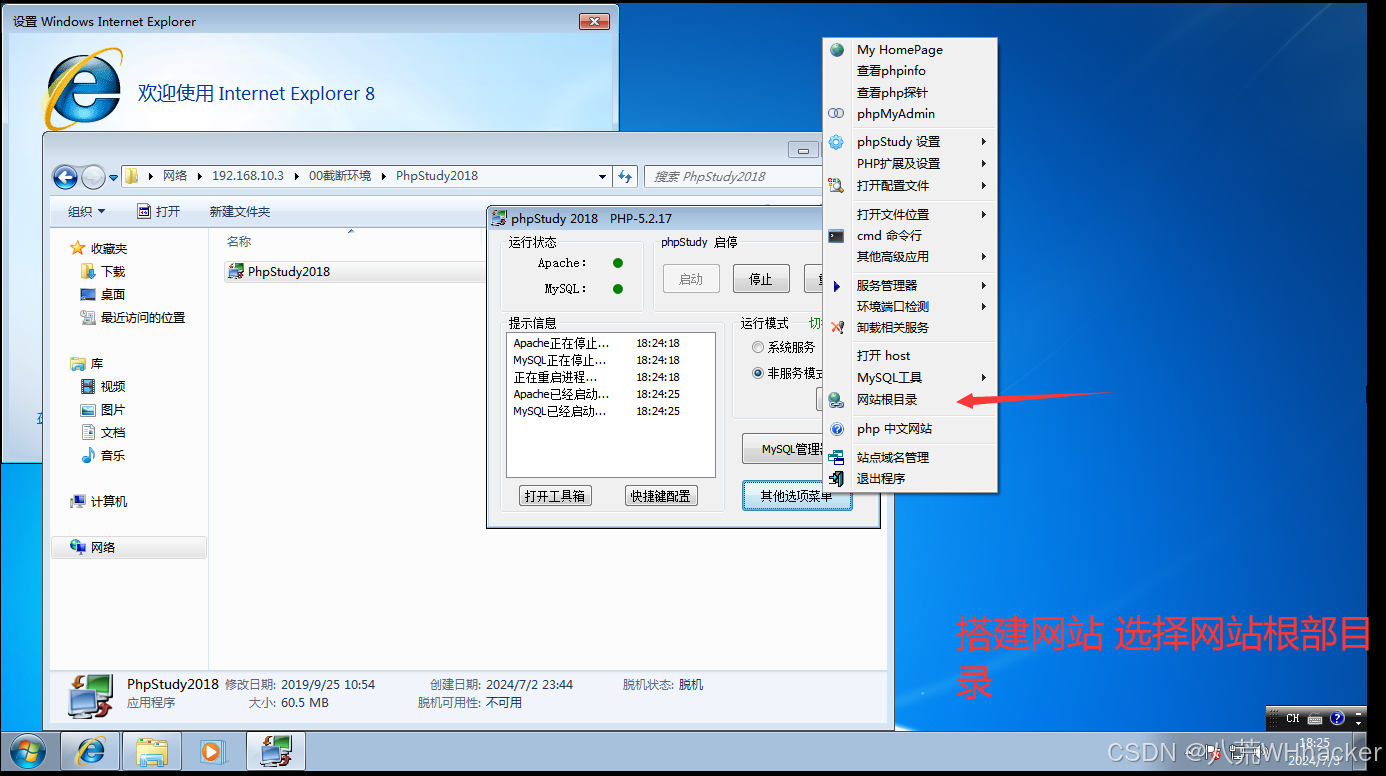

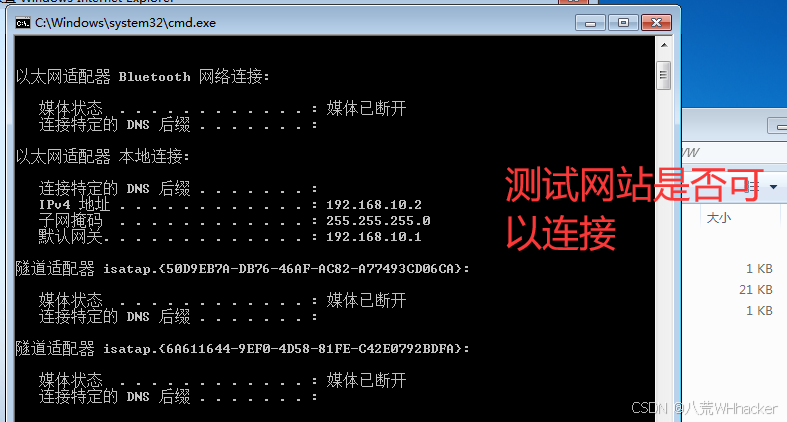

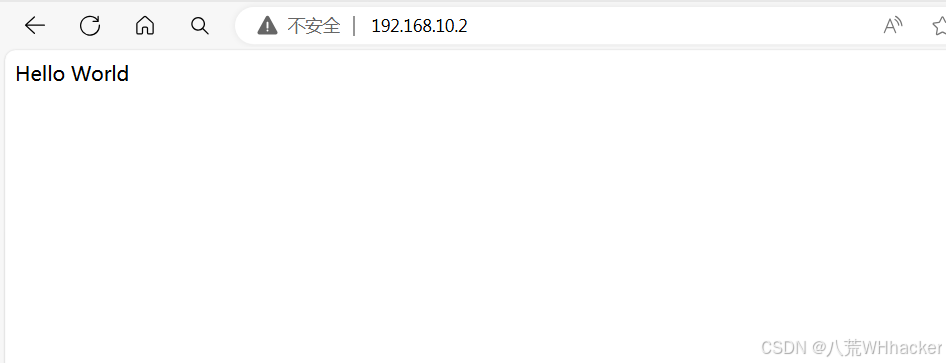

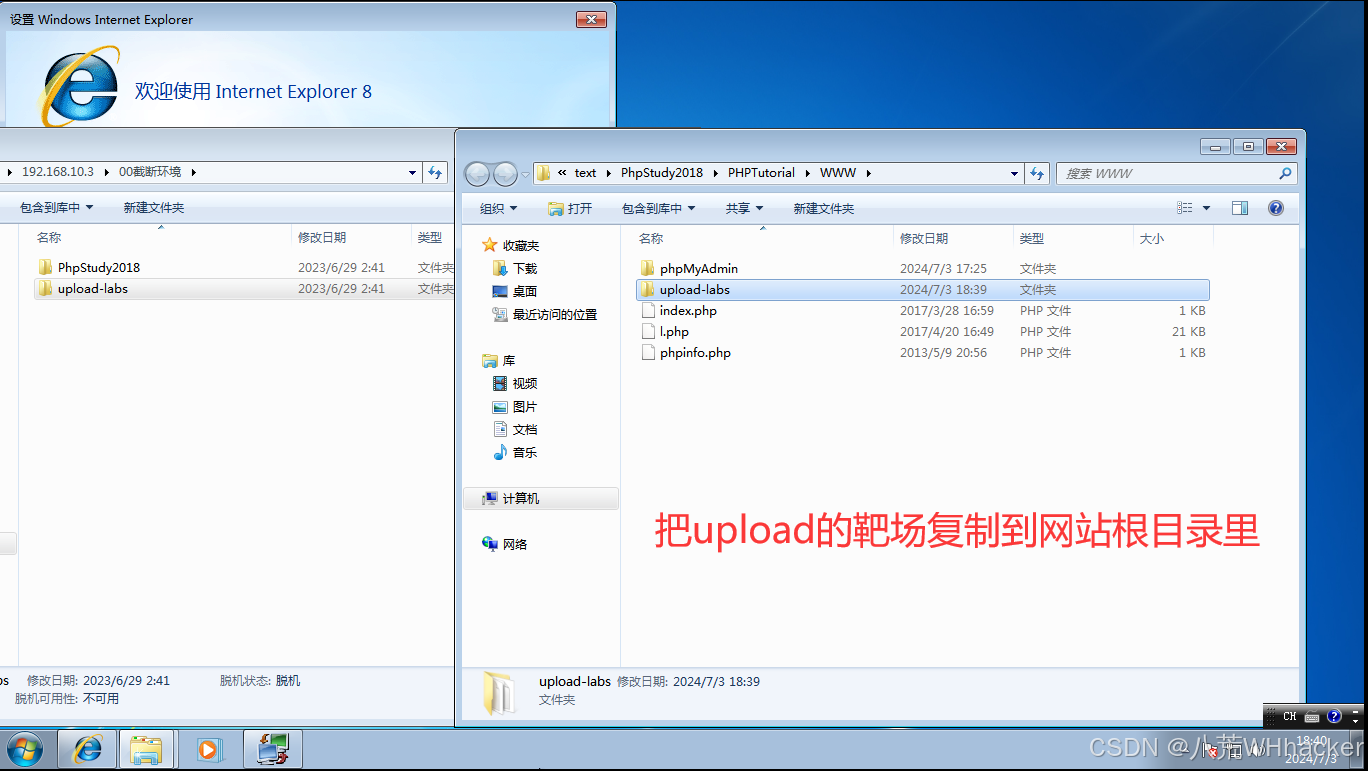

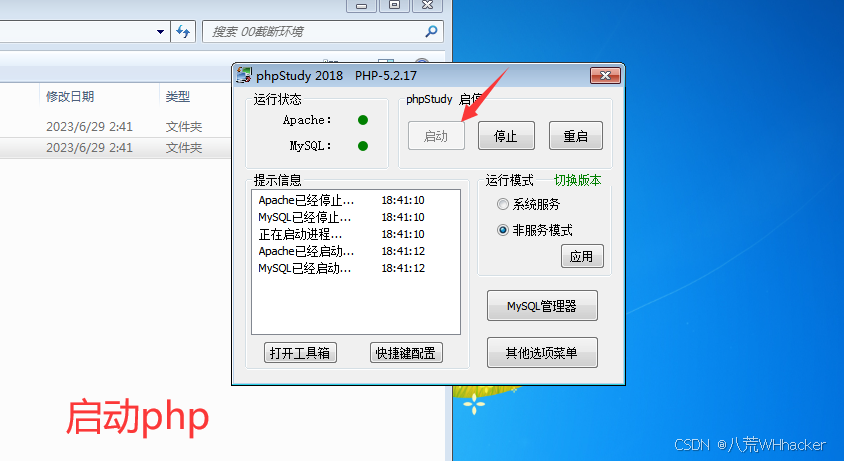

首先配置环境

2、截断原理:

利用%00是字符串结束标识符的机制,攻击者可以利用手动添加字符串标识符的方式来将后面的内容进行截断,而后面的内容又可以帮助我们绕过前端的检测。

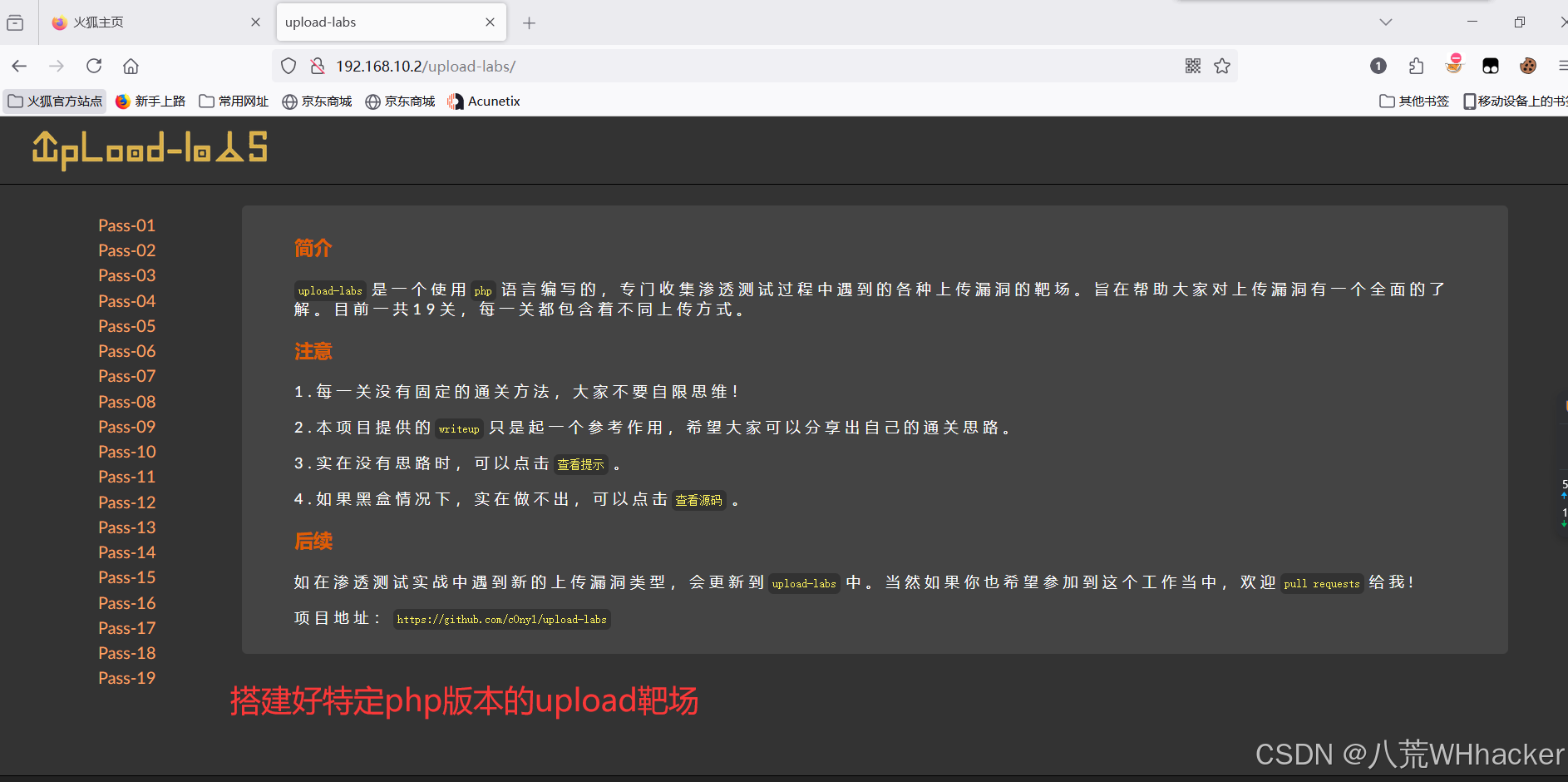

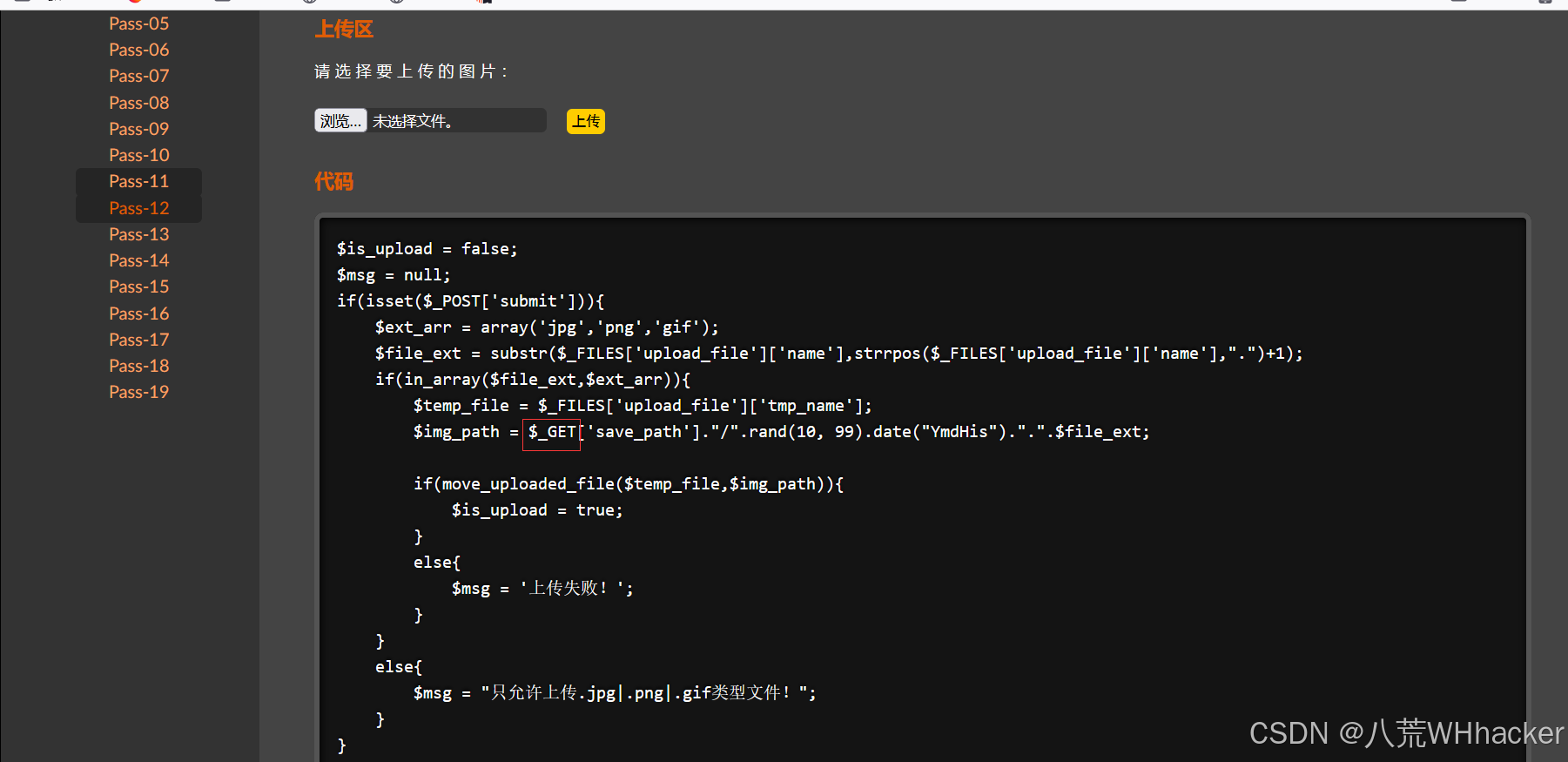

%00截断通常用来绕过Web的白名单限制。Upload-labs(Pass-12)看代码可以得知是一个白名单,只允许上传’jpg’,‘png’,'gif’格式的文件,但是上传路径是可以控制的,可以使用%00进行截断。

3、进行文件上传:

1)GET方法

选pass11

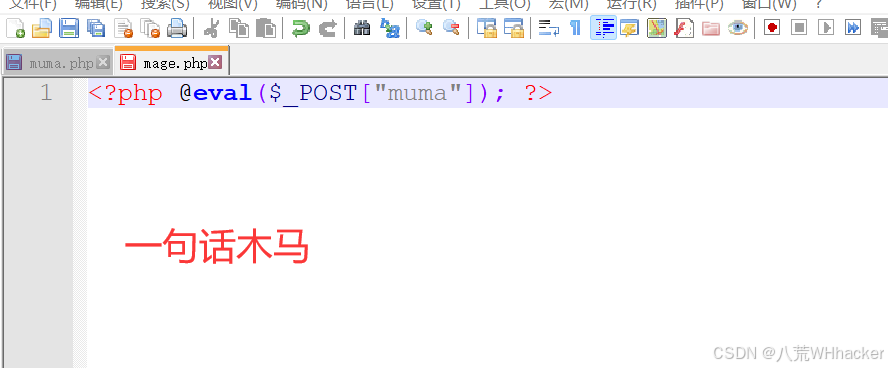

构建php脚本文件

开brup抓包