关注公众号网络研究观获取更多内容。

MISP 是一种开源软件解决方案,用于收集、存储、分发和共享有关网络安全事件分析和恶意软件分析的网络安全指标和威胁。MISP 由事件分析师、安全和 ICT 专业人员或恶意软件逆向人员设计,旨在支持他们的日常运营,以高效地共享结构化信息。

MISP 的目标是促进安全社区内外结构化信息的共享。MISP 提供的功能不仅支持信息交换,还支持网络入侵检测系统 (NIDS)、LIDS 以及日志分析工具、SIEM 对信息的使用。

MISP 由网络安全、ICT 专业人士和恶意软件逆向人员设计,通过有效共享结构化信息来支持他们的日常运营。

MISP 的主要目标是促进安全社区内外结构化信息的共享。

MISP 提供的功能可促进信息交换以及网络入侵检测系统 (NIDS)、基于日志的入侵检测系统 (LIDS)、日志分析工具以及安全信息和事件管理系统 (SIEM) 的信息使用。

核心功能

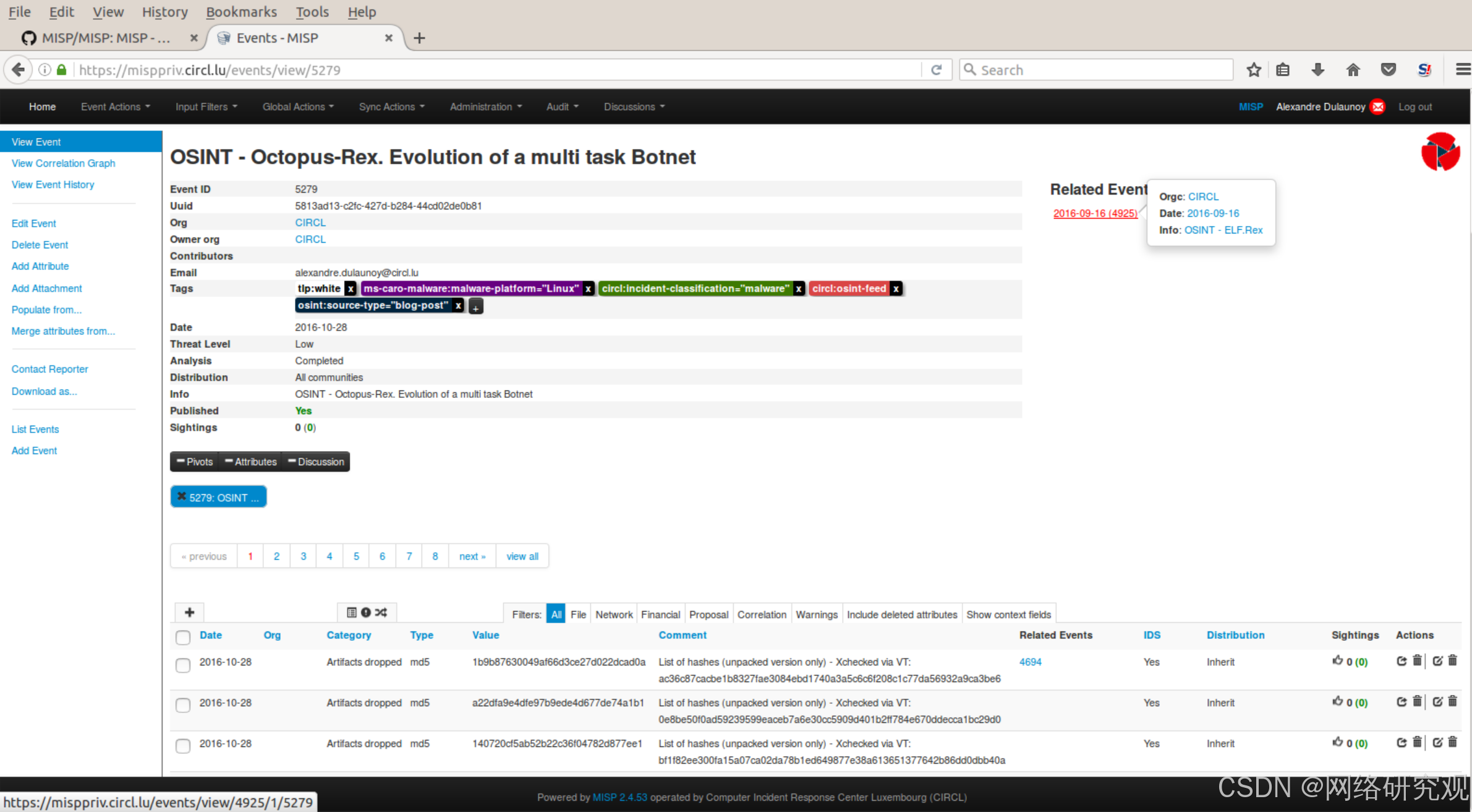

▪︎ 高效的 IOC 和指标数据库,允许存储有关恶意软件样本、事件等的技术和非技术信息。

▪︎ 自动关联引擎用于发现恶意软件、攻击活动或分析的属性和指标之间的关系。

▪︎ 一种灵活的数据模型,其中可以表达和链接复杂对象以表达威胁情报、事件或连接元素。

▪︎ 内置共享功能,促进威胁信息的共享。

▪︎ 直观的用户界面,方便最终用户创建、更新和协作事件、属性/指标。

▪︎ 像金融领域一样,在网络安全和欺诈指标的支持下以结构化格式存储数据。

▪︎ 文本导入工具可简化非结构化报告的集成。

▪︎ 用户友好的系统,用于协作事件和属性,允许 MISP 用户提出对属性/指标的更改或更新。

▪︎ 数据共享:使用 MISP 自动与其他方和信任组交换和同步。

▪︎ 委托共享:允许使用简单的伪匿名机制将事件/指标的发布委托给另一个组织。

▪︎ 灵活的 API 可将 MISP 与您自己的解决方案集成。

▪︎ 可调整分类法,根据您自己的分类方案或现有分类对事件进行分类和标记。

▪︎ 情报词汇表称为 MISP galaxy,与现有的威胁行为者、恶意软件、RAT、勒索软件或 MITRE ▪︎ATT&CK 捆绑在一起,可以轻松地与 MISP 中的事件和属性联系起来。

Python 中的扩展模块可使用您自己的服务扩展 MISP 或激活已经可用的 misp 模块。

▪︎ 瞄准支持以获取有关共享指标和属性的组织观察结果。

▪︎ 通过 GnuPG 和/或 S/MIME 对通知进行集成加密和签名。

▪︎ STIX 支持:以 STIX 版本 1 和版本 2 格式导入和导出数据。

▪︎ MISP 内的实时发布-订阅频道,自动获取 ZMQ 或 Kafka 发布中的所有更改。

▪︎ 导出:生成 IDS、OpenIOC、纯文本、CSV、MISP XML 或 JSON 输出以与其他系统(网络 IDS、主机 IDS、自定义工具)集成、缓存格式(用于取证工具)、STIX(XML 和 JSON)1 和 2、NIDS 导出(Suricata、Snort 和 Bro/Zeek)或 RPZ 区域。可以通过 misp 模块轻松添加许多其他格式。

▪︎ 导入:批量导入、批量导入、从 OpenIOC、GFI 沙箱、ThreatConnect CSV、MISP 标准格式或 STIX 1.1/2.0 导入。许多其他格式可通过 misp 模块轻松添加。

下载

MISP 可在GitHub上免费获取。它目前需要 PHP 7.4,这是 PHP 的终止版本。

因此,建议您仅在您知道会获得安全修复反向移植的发行版或 PHP 安装上运行 MISP,例如 Red Hat 或 Debian 及其衍生产品。