nmap扫描过程有点慢,这里是靶场,就直接fscan扫了:

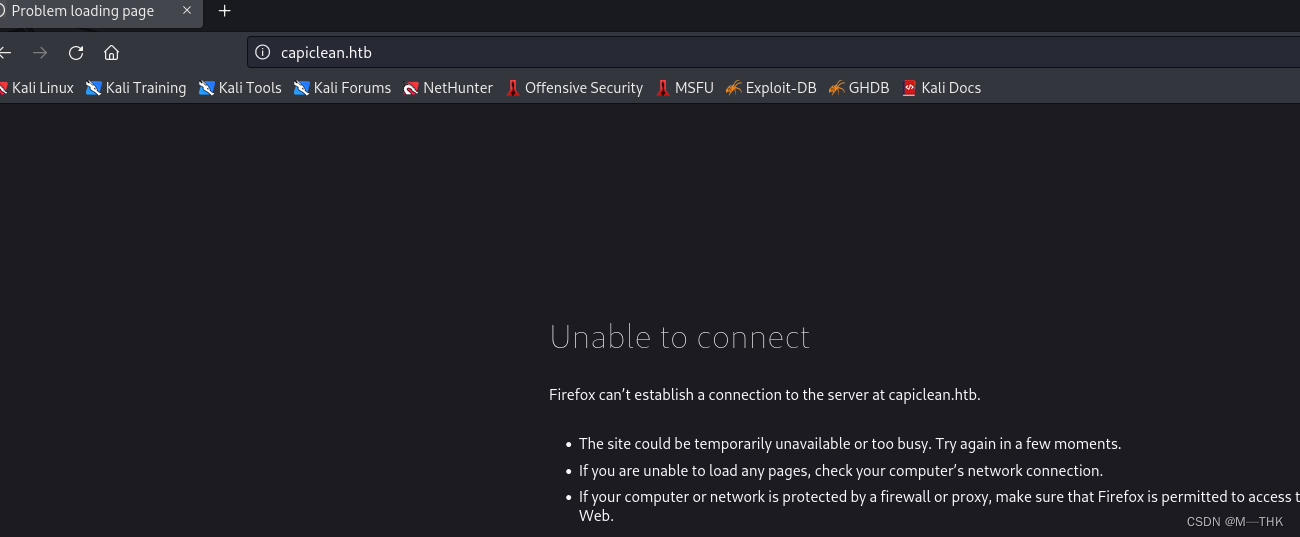

访问站点:(发现网站重定向)

linux在/etc/hosts手动将域名映射到特定的 IP 地址,从而绕过 DNS 解析的需要,windows则在C:\Windows\System32\drivers\etc做添加:(我这里是linux)

现在便可以正常访问了:

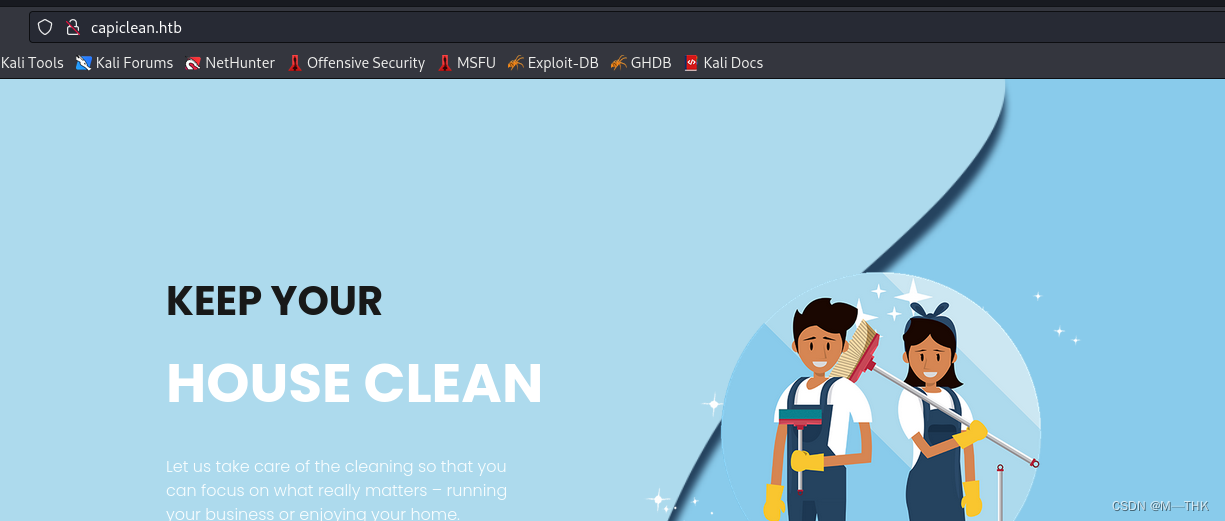

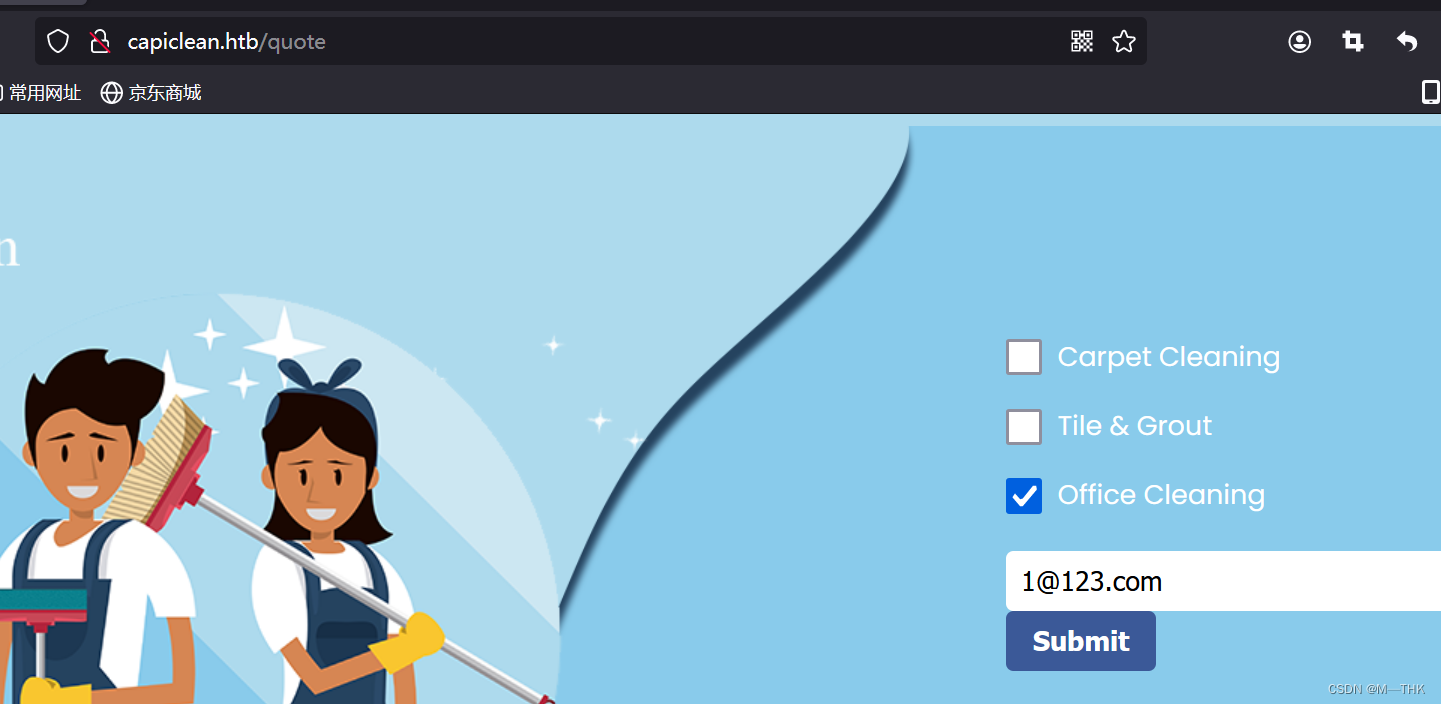

用dirsearch对目录进行一个扫描,对目录进行访问发现:(有功能点)

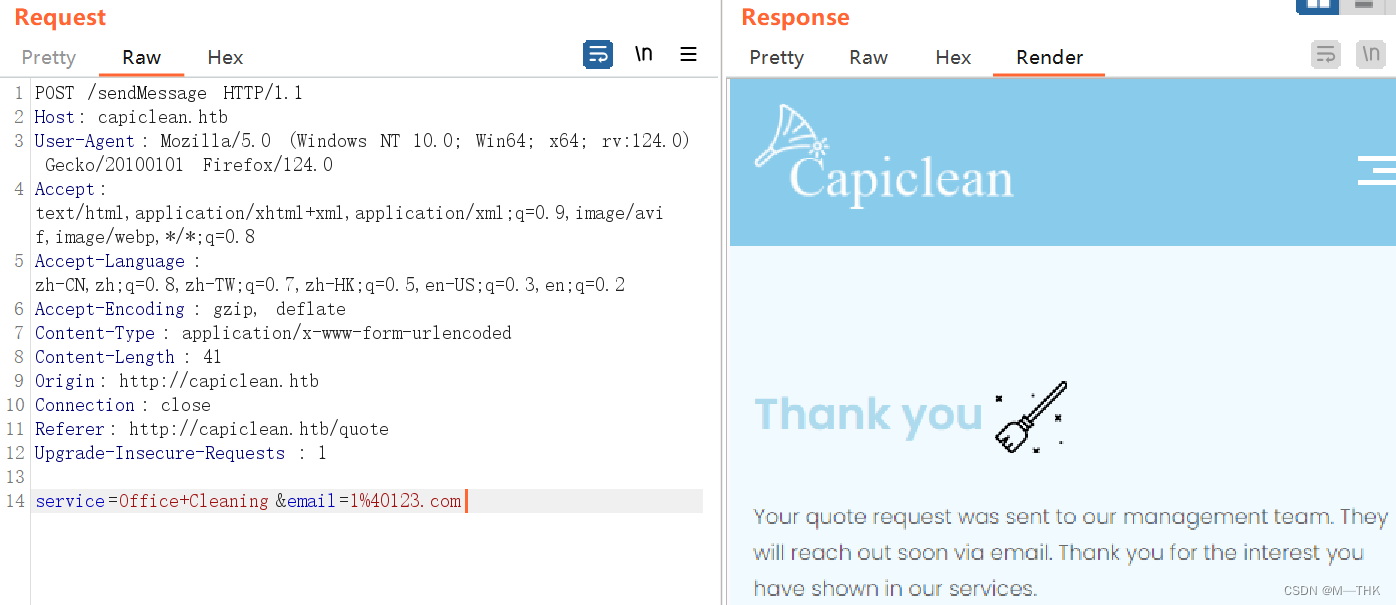

burpsuite抓包测试:

email经测试只可以输入邮件,service发现貌似可以xss调取cookie(最好先进行一次url编码):

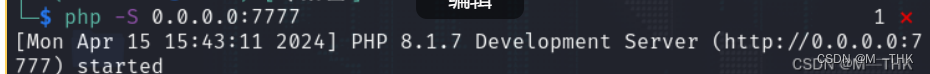

先在本地启动服务器:

php -S 0.0.0.0:port或者python启也可以

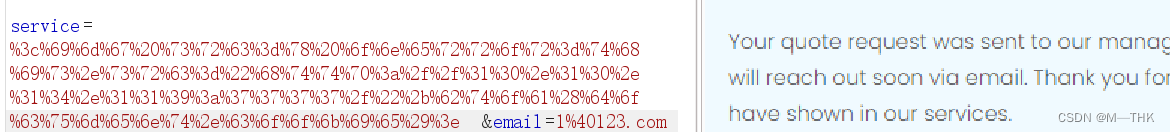

然后准备pyload:(url编码)

抓包发送

btoa 是 JavaScript 中的一个内置函数,用于将字符串进行 Base64 编码。在上面提供的代码中,btoa 函数用于对 document.cookie 的内容进行 Base64 编码

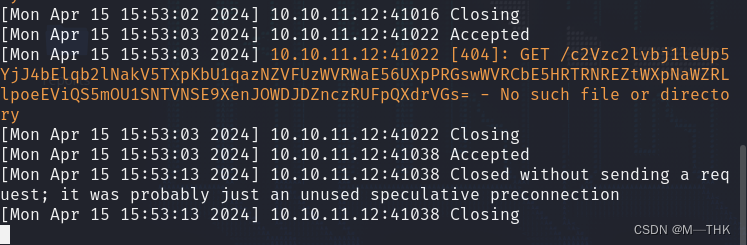

成功拿到后台cookie:

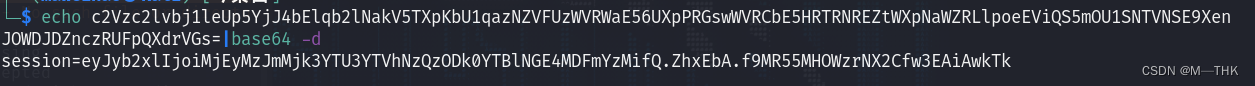

base64解码:

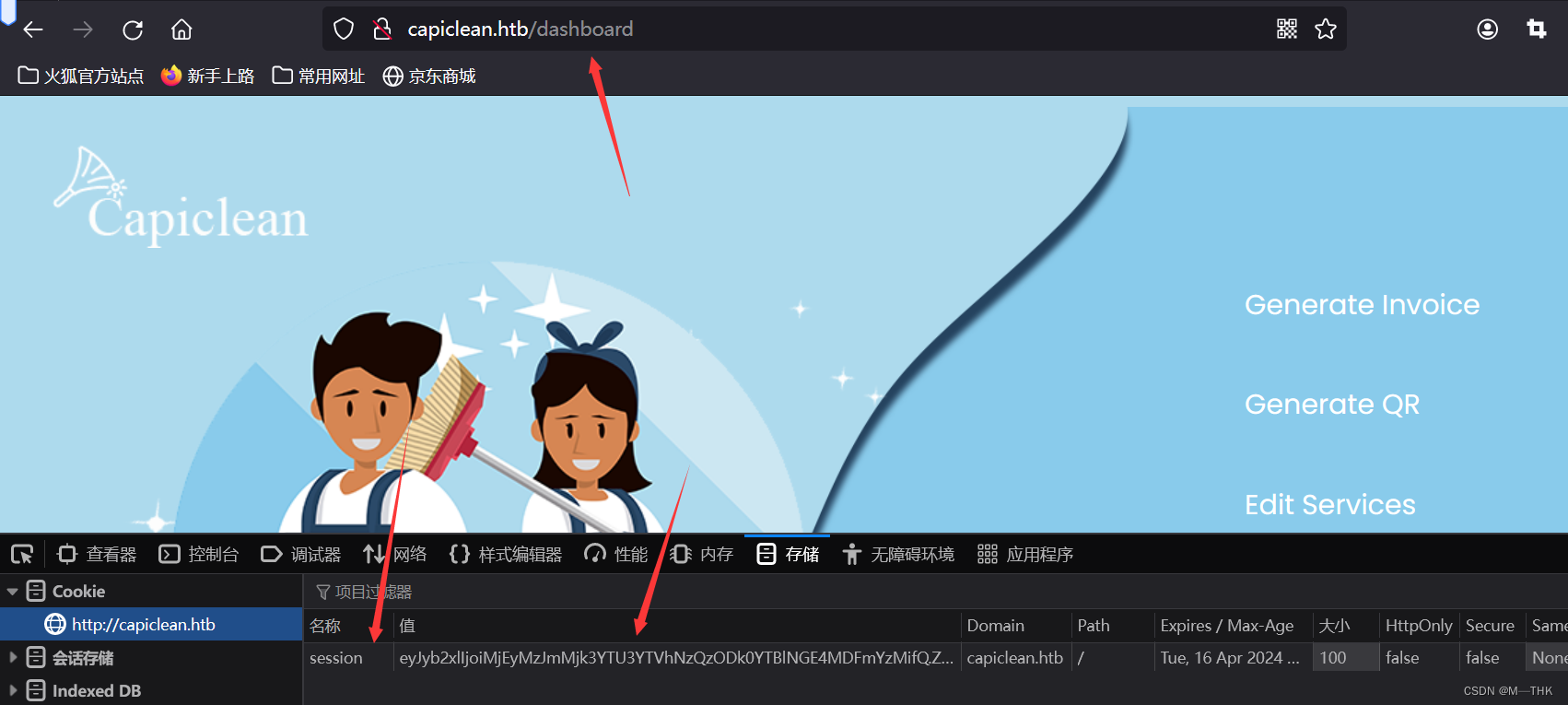

这时候利用cookie访问之前访问不到的页面(302)应该就可以访问了:

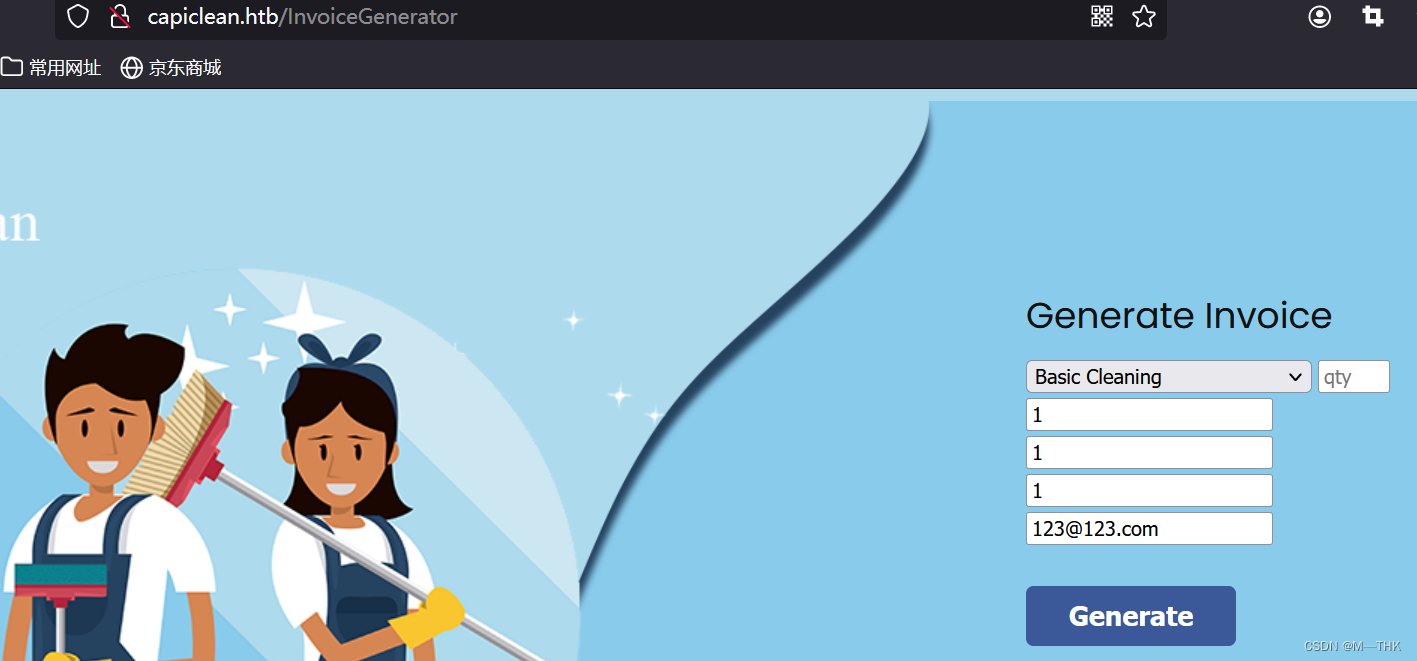

测试发现invoice生成的id填入QR页面会返回一个二维码链接: