引言

随着信息技术的飞速发展,网络安全问题日益严峻,勒索病毒作为其中的一种,对个人和企业构成了巨大威胁。近年来,.halo勒索病毒以其高度复杂的加密算法和迅速的传播方式在网络上迅速蔓延,引起了广泛关注。本文将从多个角度对.halo勒索病毒进行科普,帮助读者更好地了解和防范这一威胁。如需咨询恢复帮助请关注留言私信或查看个人简介。

一、.halo勒索病毒概述

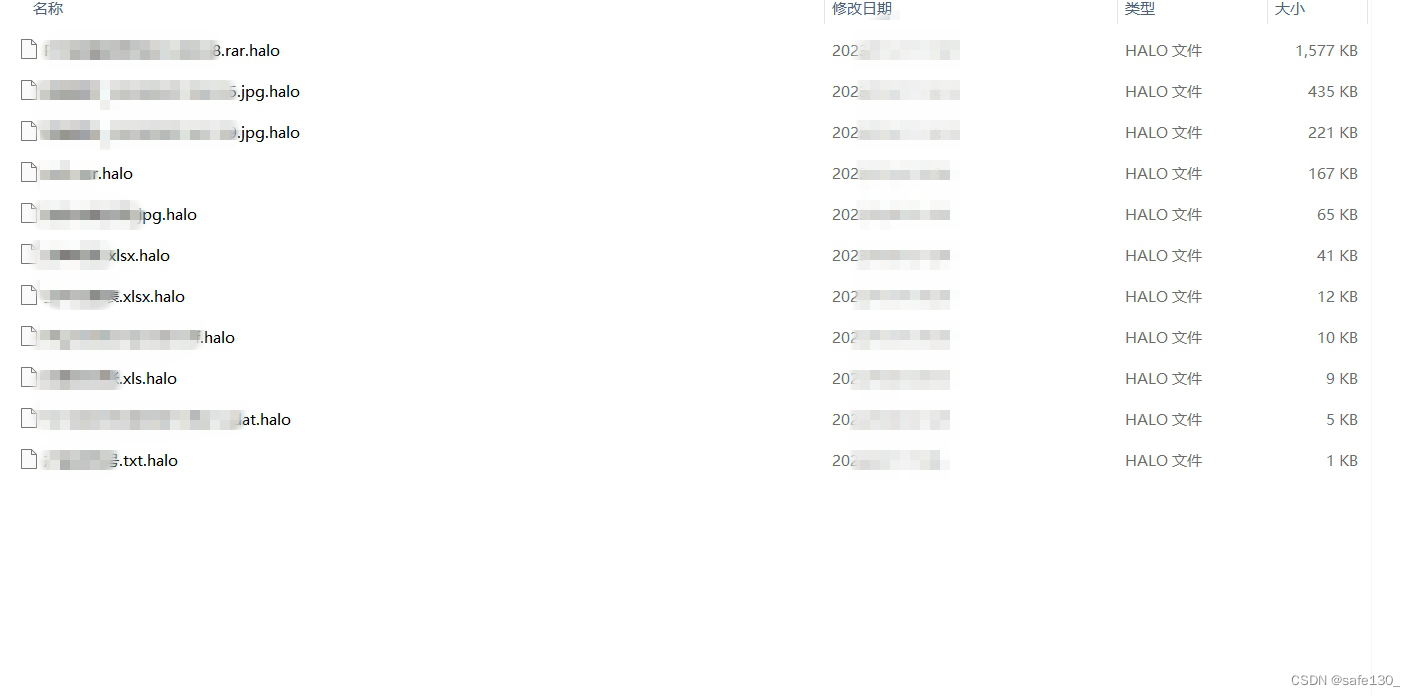

.halo勒索病毒是一种恶意软件,属于BeijngCrypt勒索病毒家族。它通过加密用户的文件、系统或整个计算机,然后勒索用户支付赎金来解密文件或系统。一旦感染,该病毒会迅速加密用户的文档、图片、视频等重要文件,并在文件名后添加“.halo”扩展名,表明文件已被其加密算法锁定。

二、传播方式

.halo勒索病毒通过多种途径传播,包括但不限于:

- 电子邮件附件:黑客通过发送伪装成正常邮件的垃圾邮件,诱骗用户打开附件,从而感染勒索病毒。这些附件可能隐藏着恶意代码,一旦执行,就会释放病毒。

- 恶意链接:黑客在邮件、社交媒体或网站上发布恶意链接,诱导用户点击。点击后,用户的设备可能被植入勒索病毒。

- 恶意软件下载:在一些不安全的网站或下载平台上,黑客植入带有勒索病毒的恶意软件,诱骗用户下载并安装,从而感染病毒。

- 远程桌面爆破和数据库端口攻击:黑客利用弱口令或暴力破解的方式,尝试登录目标设备的远程桌面服务或数据库服务,一旦成功登录,就释放并执行勒索病毒。

- 系统漏洞利用:利用目标设备上存在的网络漏洞,如Web应用漏洞、操作系统漏洞等,进行远程攻击,从而感染勒索病毒。

三、攻击机制

.halo勒索病毒的攻击机制主要包括以下几个步骤:

- 感染计算机:病毒通过各种传播途径进入用户系统。

- 遍历文件:一旦感染成功,病毒会遍历计算机上的文件系统,查找需要加密的目标文件。这些文件通常包括用户的个人文件、文档、图片、视频等。

- 加密文件:病毒使用高级加密算法(如RSA、AES等)对目标文件进行加密。加密过程使用公钥加密,而私钥则由攻击者掌握,只有攻击者才能解密文件。

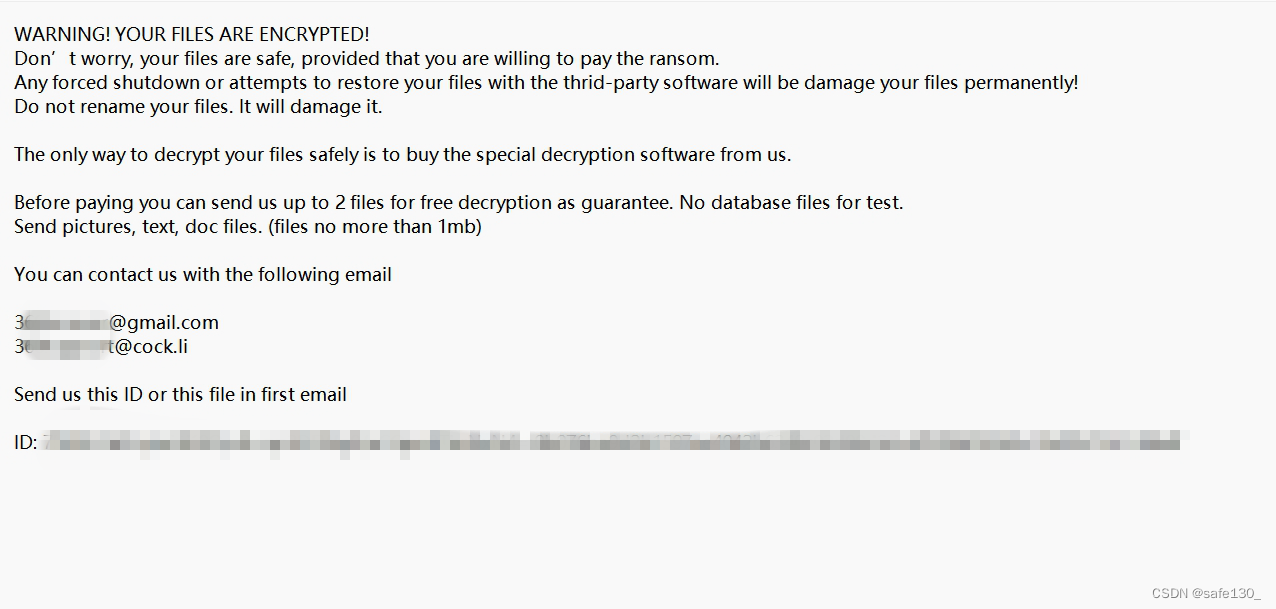

- 显示勒索信息:加密完成后,病毒会在计算机中显示勒索信息,通常是一个文本文件或弹窗提示。该信息会告知用户文件已被加密,并提供支付赎金的方式和金额,通常要求使用加密货币(如比特币)支付。

- 威胁和恐吓:勒索信息中可能包含威胁和恐吓内容,如限时支付要求,否则解密密钥将被销毁,导致文件永久无法恢复。

四、危害与影响

.halo勒索病毒对用户和企业造成了多方面的危害和影响:

- 数据损失:被加密的文件无法正常使用,可能导致重要数据的永久丢失,给个人用户和企业带来巨大损失。

- 经济损失:用户被迫支付高额赎金以获取解密密钥,造成直接的经济损失。此外,业务中断、客户投诉和信任危机也可能导致间接的经济损失。

- 声誉损害:数据泄露和无法履行业务承诺可能导致企业声誉受损,客户和合作伙伴的不信任会对长期业务合作产生持久影响。

- 法律风险:如果个人信息、敏感数据或合规性文件受到攻击,可能触犯法律法规,导致法律诉讼、罚款和法律责任。

- 心理压力:面对重要数据的丢失和可能的经济损失,用户会承受巨大的心理压力,同时处理勒索病毒事件也会消耗大量的时间和精力。

五、防范措施

为了有效防范.halo勒索病毒的攻击,个人和企业可以采取以下措施:

- 定期备份数据:定期备份重要文件和数据,并将备份文件存储在离线位置或云存储中,确保在数据被加密或丢失时能够恢复。

- 安装防病毒软件和防火墙:使用受信任的防病毒软件和防火墙,及时更新病毒库和软件,提高系统的安全性。

- 提高网络安全意识:教育用户识别可疑邮件、链接和附件,避免点击或下载未知来源的内容。

- 更新操作系统和应用程序:定期更新操作系统、应用程序和安全软件,以修补已知漏洞,减少被攻击的风险。

- 强密码设置:使用复杂且不易被猜测的密码,避免使用同一密码或简单的数字、字母组合。对于远程桌面服务和数据库服务,应采用高强度且无规律的密码,并定期更换。

- 关闭不必要的服务和端口:关闭不必要的远程桌面服务、数据库端口等,降低被漏洞攻击的风险。

- 限制文件共享:尽量关闭不必要的文件共享功能,减少病毒传播的可能性。

- 安全培训和意识提升:对员工进行网络安全培训,提高其对网络安全的认知和应对能力。

- 专业数据恢复服务:如果数据被加密且无法自行解密,可以寻求专业的数据恢复服务,以提高数据恢复的成功率。

六、如何恢复被.halo勒索病毒加密的数据

尽管预防是最佳的策略,但如果不幸被.halo勒索病毒攻击,以下是一些建议来尝试恢复你的数据:

- 不要支付赎金:首先,强烈建议不要支付赎金。这不仅不能保证你的数据会被解密,还可能鼓励犯罪分子继续他们的恶意行为。

- 使用备份:如果你定期备份数据,并且备份是在感染病毒之前进行的,那么你可以从备份中恢复数据。这是最简单也是最安全的方法。

- 寻求专业帮助:有一些专业的数据恢复公司可能能够帮助你解密被.halo勒索病毒加密的文件。他们可能有专门的工具和技术来对抗这类病毒。

- 尝试解密工具:有时,安全研究人员会开发出针对特定勒索病毒的解密工具。你可以在网上搜索是否有针对.halo勒索病毒的解密工具可用。

- 报告给安全机构:向当地的网络安全机构或安全专家报告此事件,他们可能能提供帮助或共享信息。

- 学习并加强防护:一旦你的数据被恢复(或你确定无法恢复),确保你采取所有必要的预防措施来防止未来的攻击。

七、结论

.halo勒索病毒作为一种高度恶意的勒索软件,对个人和企业构成了严重威胁。通过了解其传播方式、攻击机制和危害影响,并采取有效的防范措施,我们可以最大限度地减少被攻击的风险。同时,保持对网络安全最新信息和趋势的关注,与网络安全专家保持密切合作,也是保护个人和组织免受勒索病毒威胁的关键。只有共同努力,才能构建一个更安全的网络环境。

以下是一些最近多发的勒索病毒后缀:

.halo,.360,.faust,.2700, .eking,elbie, .wis,.mkp,.malox,.rmallox,.mallox,.hmallox, .anony, .ma1x0,.live,.carver,.locked,_locked,.locked1,.svh , lockbit, .src, .secret , .datah, .BEAST,.DevicData-P, .kat6.l6st6r 等等,

以上列出的勒索病毒家族仅是其中的一部分,且随着网络安全环境的不断变化,新的勒索病毒家族和变种可能会不断出现。因此,保持防病毒软件的更新、定期备份数据以及提高网络安全意识是防范勒索病毒攻击的关键措施。