url: aHR0cHMlM0EvL2FjY291bnQueGlhb21pLmNvbS8=

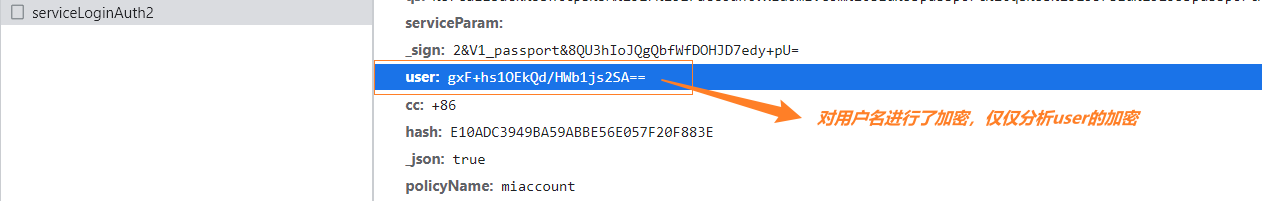

目标:登录账号加密逆向

-

找到加密的地方

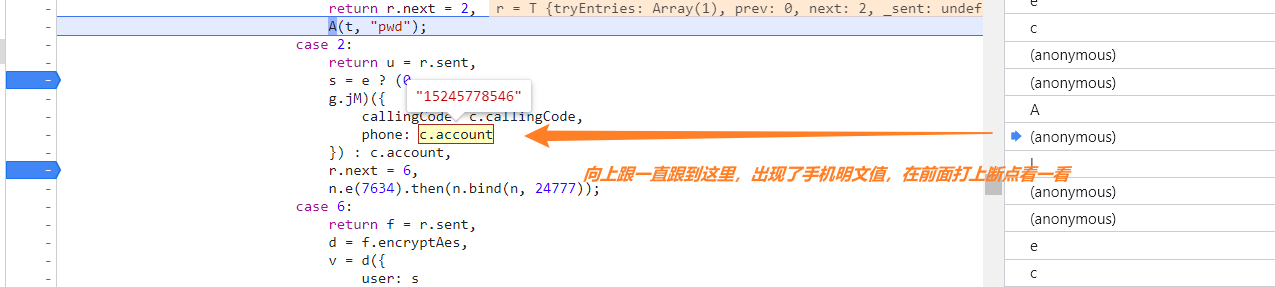

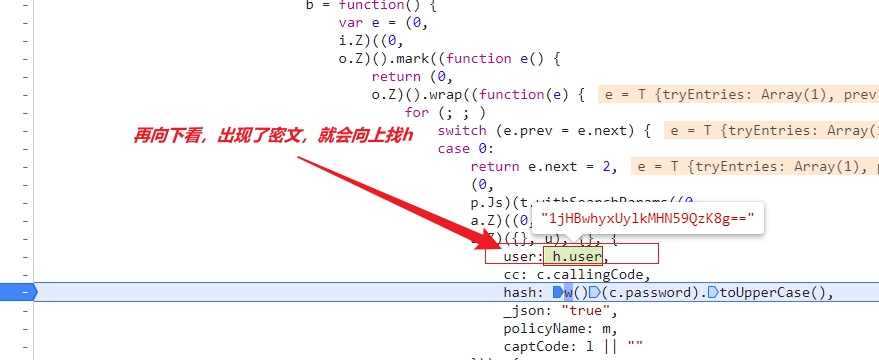

还是跟栈看一下:

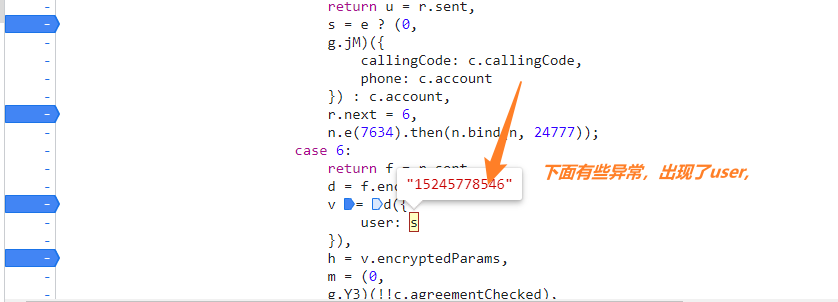

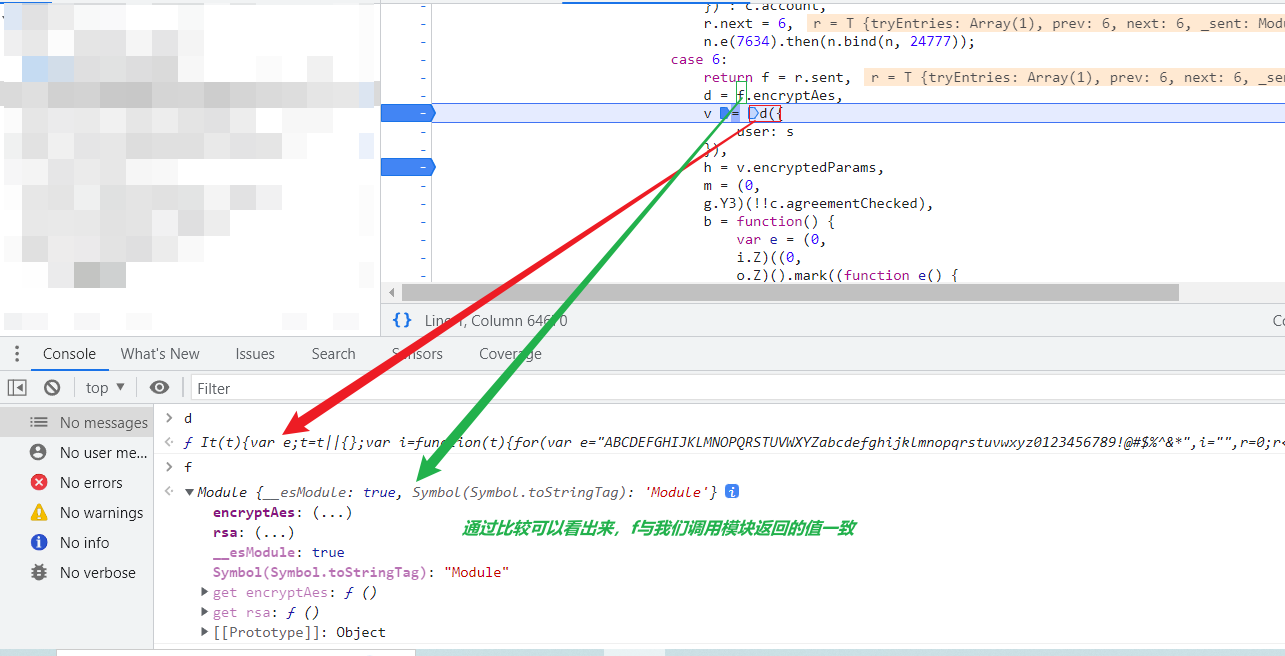

这个h就是上图中的v得到的,所以

d({user:s})这个函数就是加密函数,只需要将d这个函数得到就可以 -

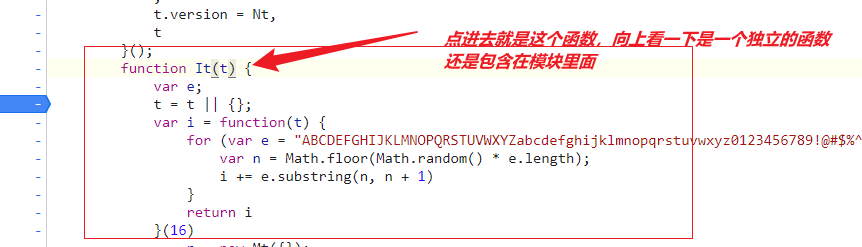

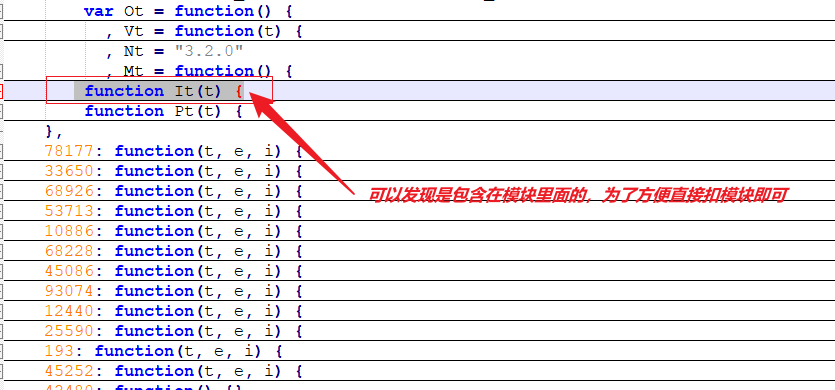

点进入d这个函数看一下

-

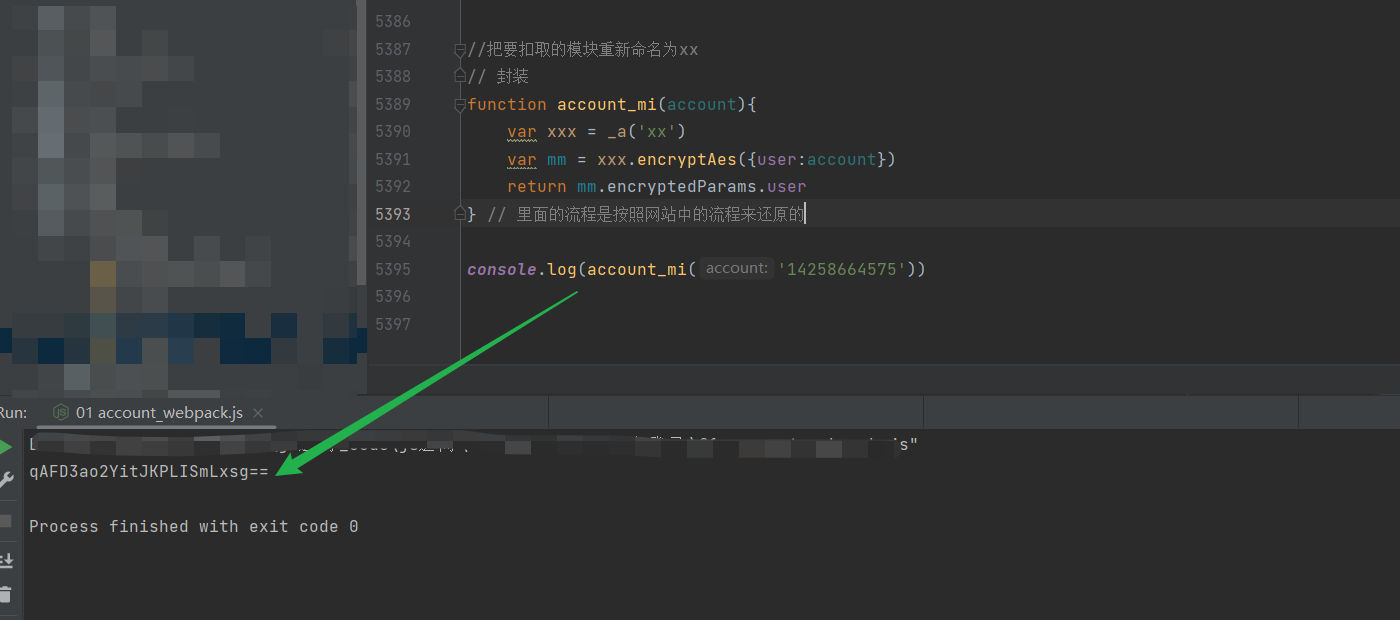

扣的方法和上面基本一致

- 找加载器,自执行函数

- 把要扣取的模块放到实参位置

- 要扣取的模块还会依赖一些其他模块,要学会如何查看需要依模块的方法

- 把要依赖的模块进行引入

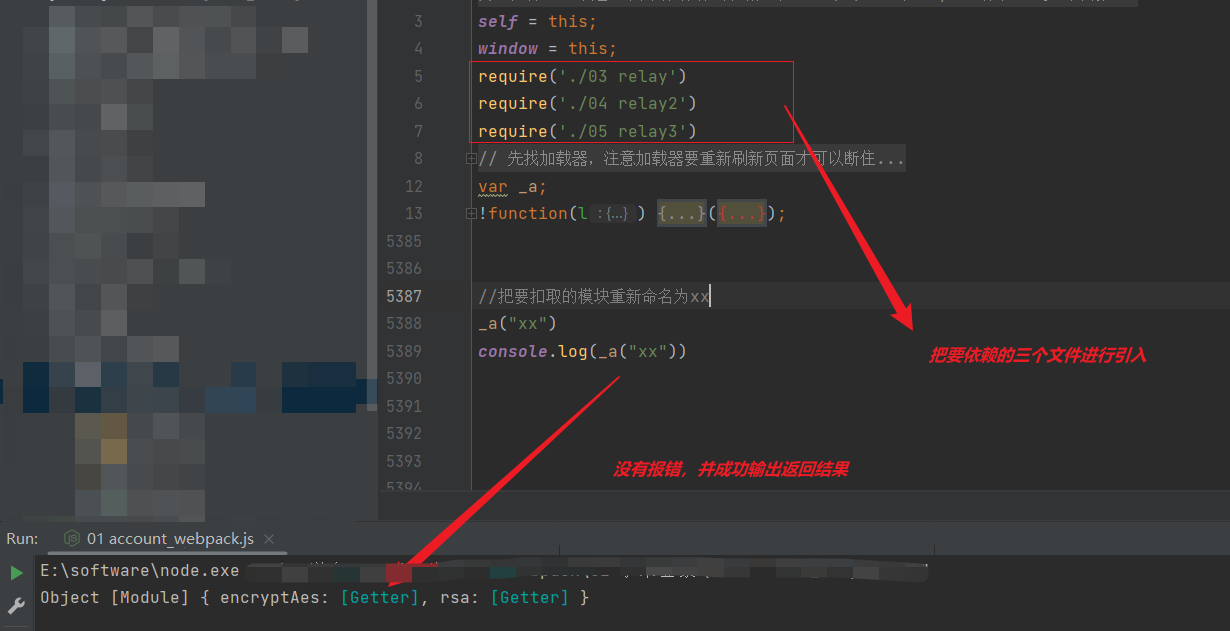

- 根据原网站的加密方法进行还原

-

省去扣依赖模块的过程,进行还原,注意这次要依赖的模块很多

执行如下:

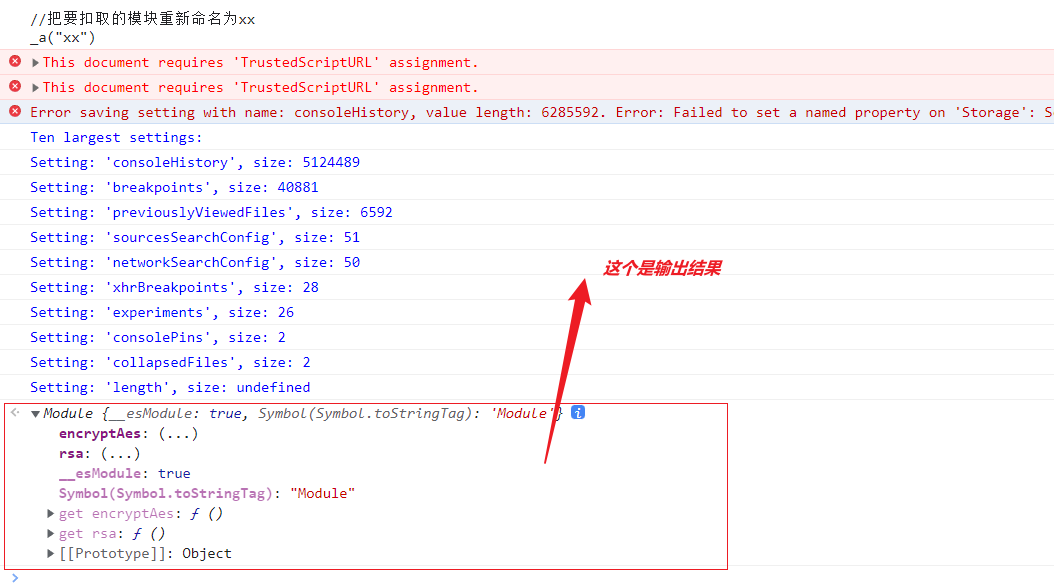

放到浏览器中执行试一下:

-

-

由上图分析可以得到还原账号加密的流程

webpack逆向到这已经有点感觉了,可以再找几个网站来练练手,找找手感,或者是试一下硬扣,结束。。。

over!!