目录

web打点概述

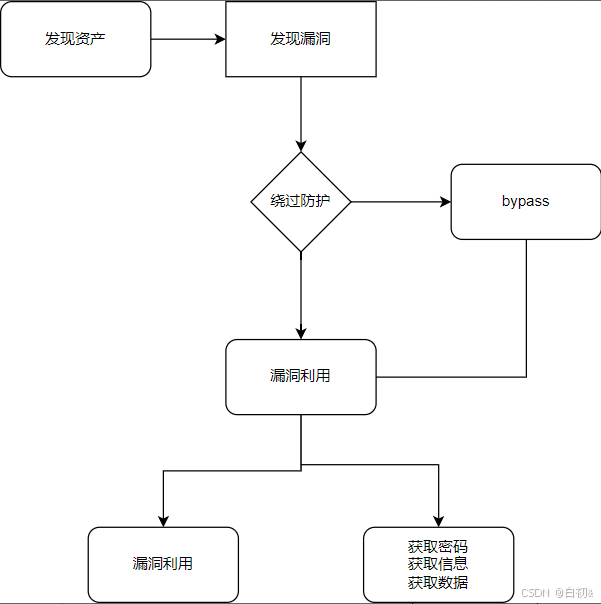

打点流程

资产——>漏洞——>getshell

打点中的问题

1.如何快速收集资产、快速进行资产识别、找出脆弱资产

2.如何快速发现漏洞、如何快速漏洞利用、如何getshell、漏洞储备情况、技巧储备情况

3.如何绕过安全防护

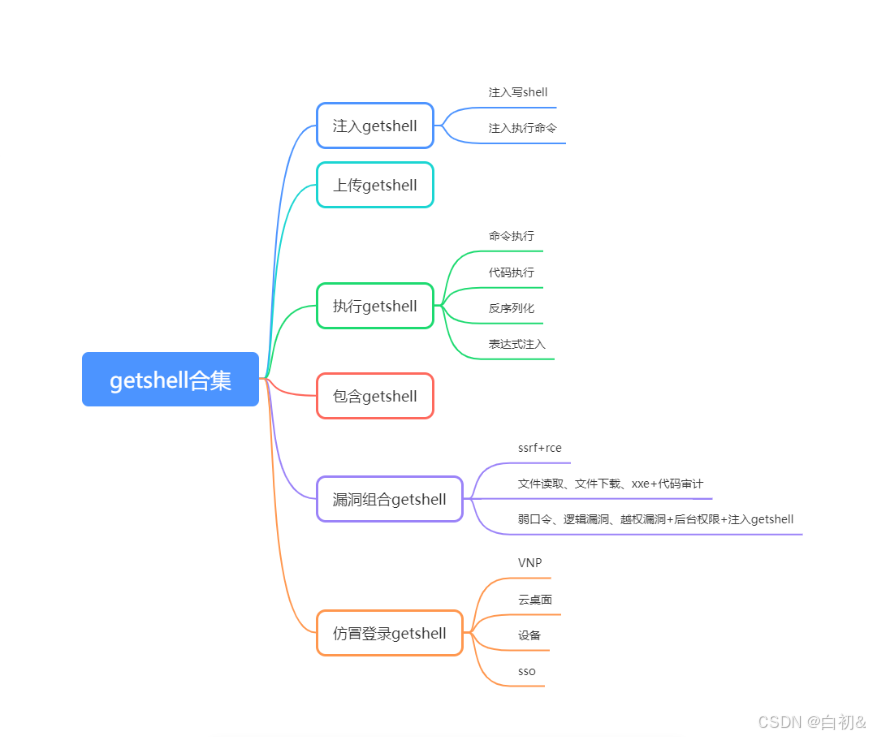

getshell手法汇总

web打点

批量检测

端口扫描

有些IP开放了一些典型的端口,需要主动扫描才能发现

工具:

链接: https://github.com/4dogs-cn/TXPortMap

链接: https://github.com/7dog7/masscan_to_nmap

POC扫描

批量poc扫描,降低攻击成本

工具:

链接: https://github.com/projectdiscovery/nuclei

指纹识别

批量识别资产的指纹、title,快速定位典型资产

工具:

链接:https://github.com/EdgeSecurityTeam/EHole

链接:https://github.com/s7ckTeam/Glass

链接:https://github.com/A10nggg/EHole-modify

漏洞扫描

区别与POC扫描,xary结合浏览器爬虫,实现典型漏洞批量挖掘

链接:https://github.com/timwhitez/rad-xray

手工检测

开源框架漏洞

- dedecms

- metinfo

- eschop

- thinkphp

- discuz

- phpmyadmin

- arupal

通用框架漏洞

- fast_json系列

- Shior系列

- weblogic系列

- struts系列

- Jekins系列

- Jboss系列

- Tomcat系列

基础web漏洞

top10等

商用系统漏洞

- 禅道

- fitlab

- OA系列

- VPN系列

- exchange

- citrix

- nacas

fastjson利用工具:

https://github.com/amaz1ngday/fastjson-exp

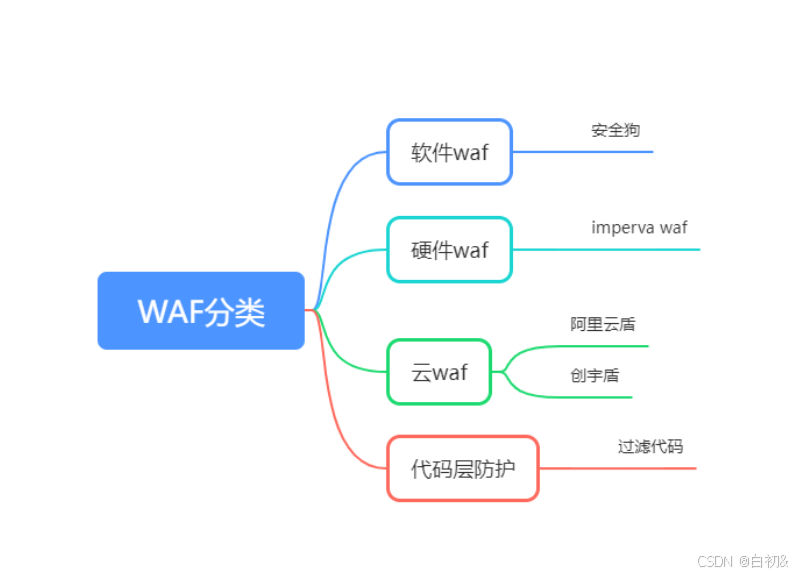

WAF绕过

waf分类

常见waf拦截界面

链接:https://mp.weixin.qq.com/s/xy07i8B0UejrYLR4foykyw

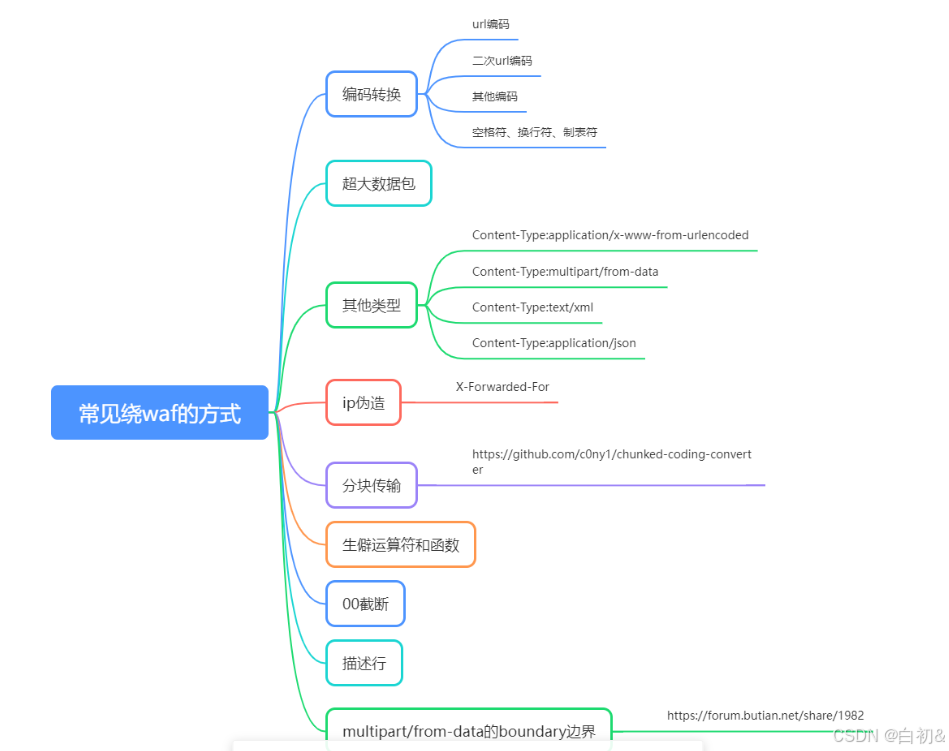

WAF绕过思路

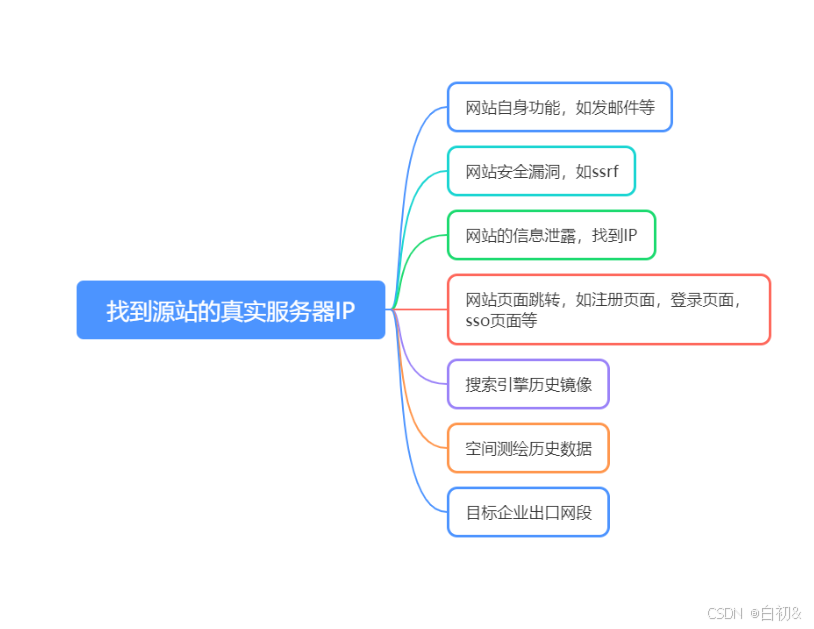

侧面绕:适合云WAF

云WAF的部署方式是通过更改DNS解析,使得流量进入WAF,经检验后再发到源站

找到网站真实服务器IP,直接访问,就可以绕过

找到网站的真实服务器IP:

工具:

链接:https://github.com/projectdiscovery/cdncheck

直面WAF

本质上是找到一些东西,waf检测不出来,但是web又能执行

资源、协议、特性