0x00 Preface [前言/简介]

接着上一篇文章,更新BEE-BOX第一章A1题目,有不理解这些靶机是哪儿的小伙伴,传送门:新手入门靶机BEE-BOX教程—环境搭建(一)

0x01 BEE-BOX习题:A1-Injection原理

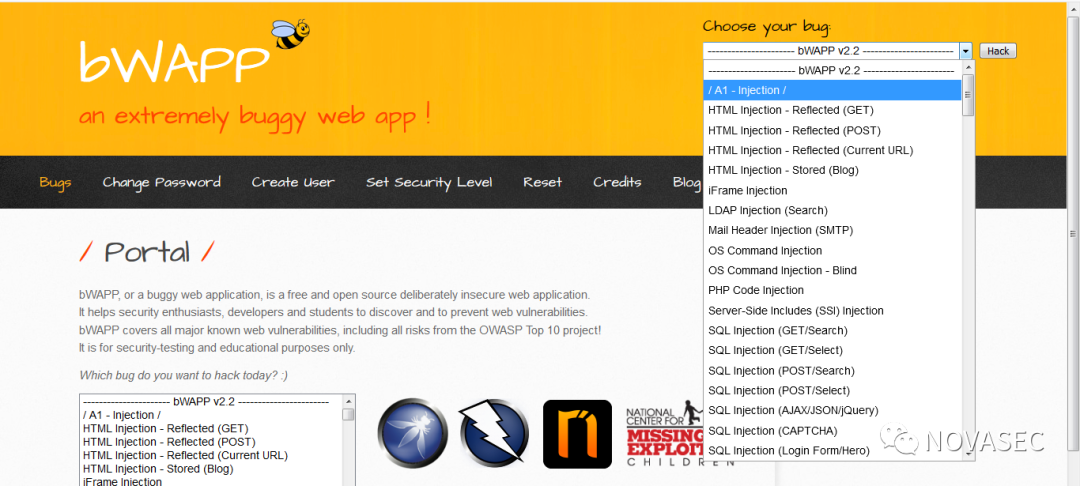

今天所更新的是A1,关于注入漏洞。在A1中有HTML页面注入、OS命令注入、SQL注入等比较经典注入。

我们在学习的时候,首先要先理解他们的原理,这些漏洞是怎么来的,怎么进行触发,危害有多大。

SQL注入跟HTML页面注入原理请移步:https://www.cnblogs.com/cooper/archive/2010/03/23/1692792.html

OS命令注入请移步:https://baijiahao.baidu.com/s?id=1652954272634233653&wfr=spider&for=pc

注:本文尽量寻找通俗易懂原理,如果有不清楚等地方,可以看着靶机进行走一遍,我所做的靶机题目都是属于LOW,请大神勿喷。

0x02 A1-Injection习题

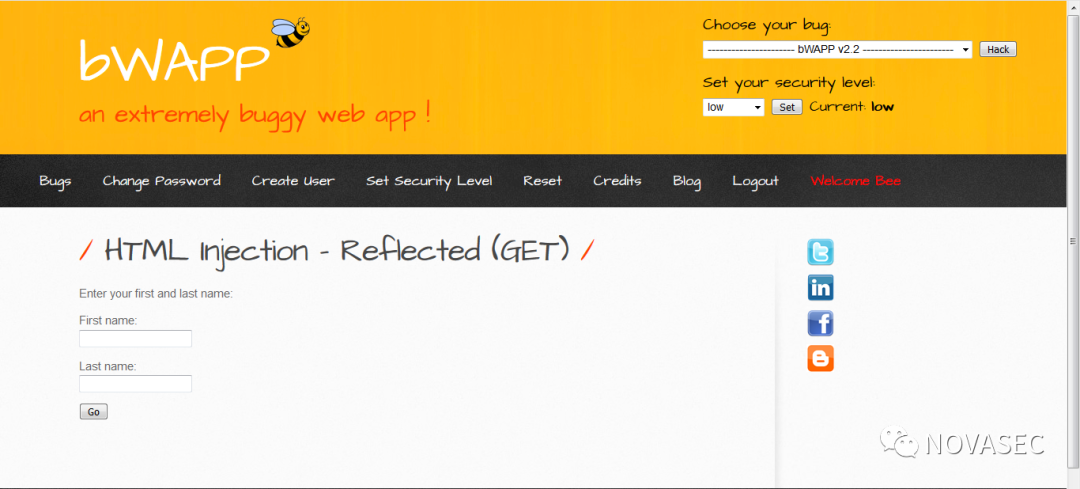

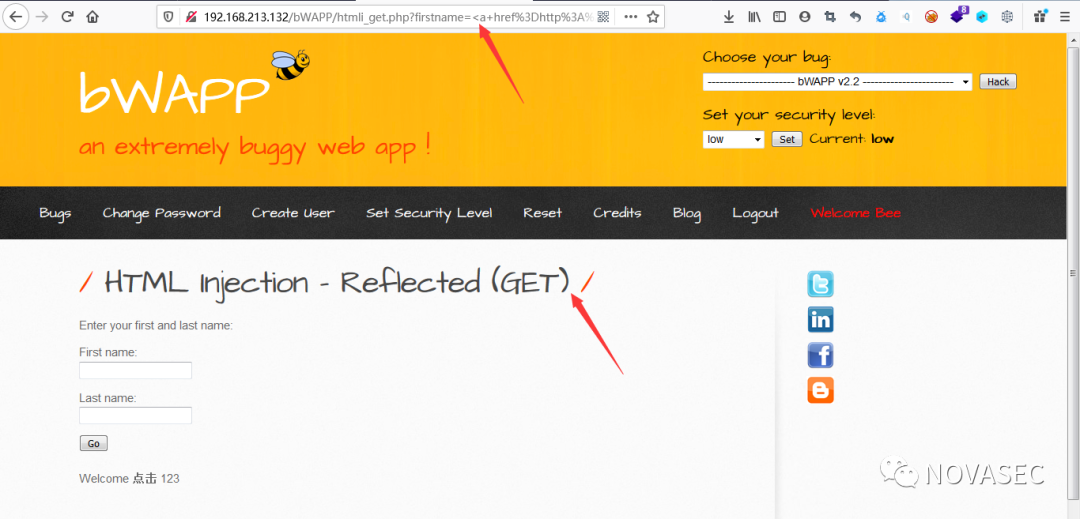

1、HTML Injection - Reflected (GET)

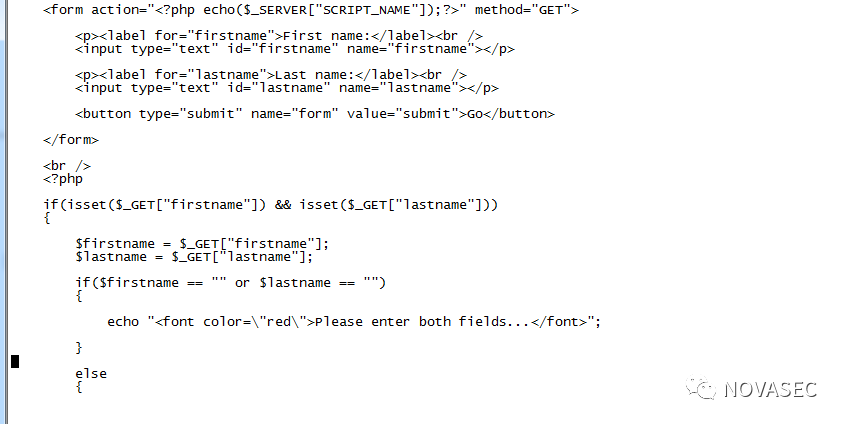

核心代码:

在表单提交没有对用户输入的数据进行处理,并且在echo 的时候没有处理就打印到页面,如果我们输入:点击,效果如下:发现在First name里面变成了链接。

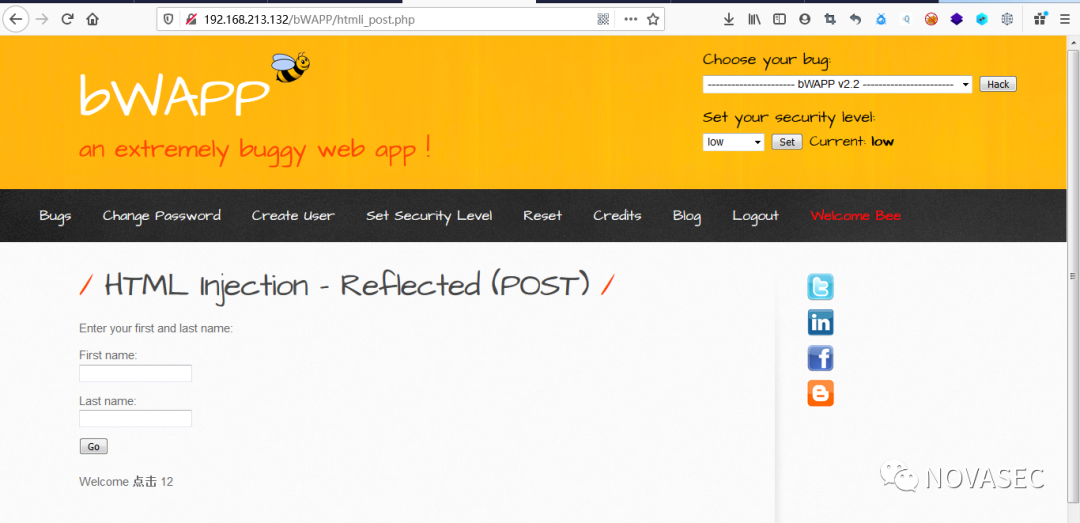

2、HTML Injection - Reflected (POST)

跟第1题是一样,只不过是将GET换成POST,效果依然是一样,输入点也是一样。只不过参数一个是以GET方式输出,一个是POST方式输出,如果有不懂GET、POST意思的,请移步:https://blog.csdn.net/vikeyyyy/article/details/80655115。

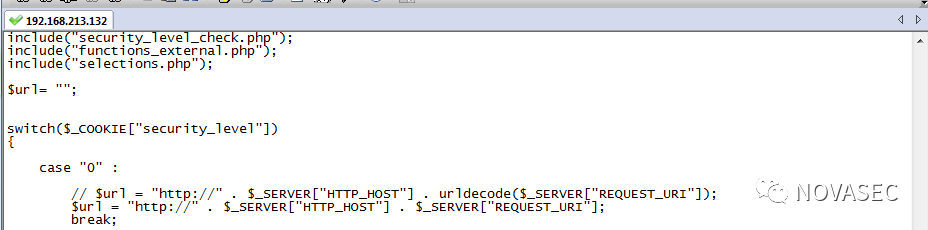

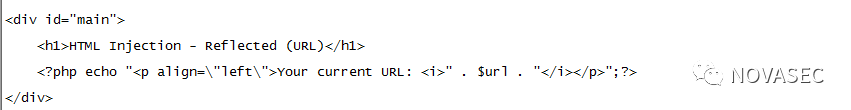

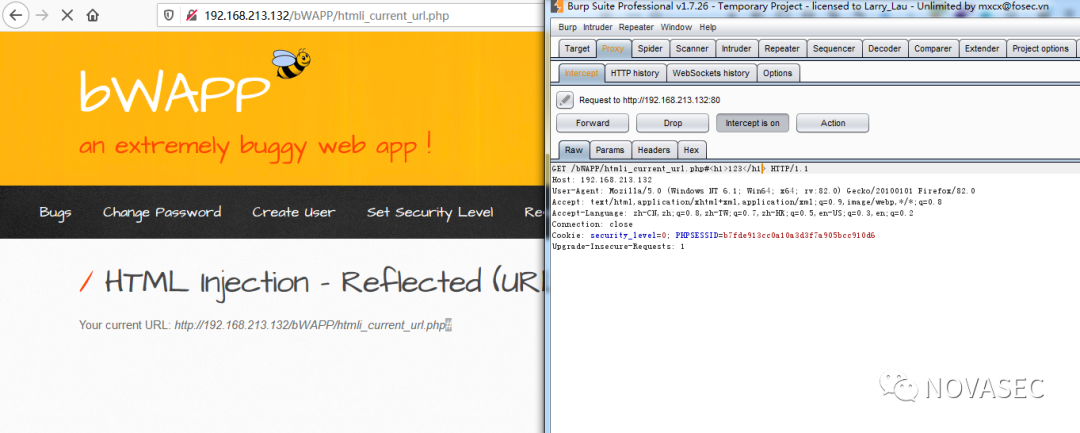

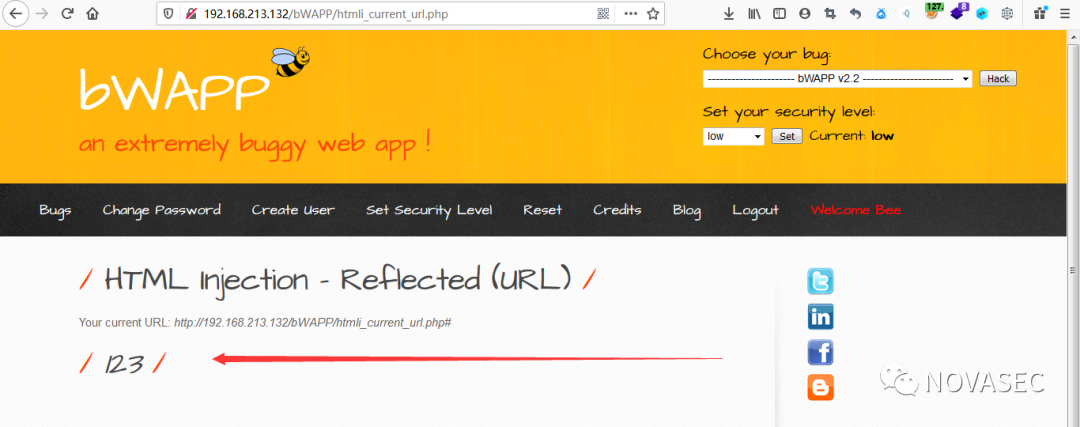

3、HTML Injection - Reflected (URL)

查看代码发现接受的参数来自请求头HOST和URL,那么我们可以构造一下参数,在HOST或者URL也可以。核心代码:效果如下:

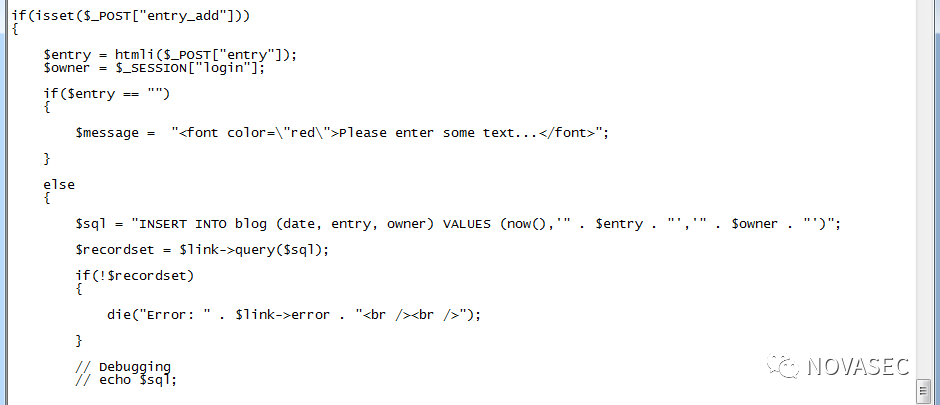

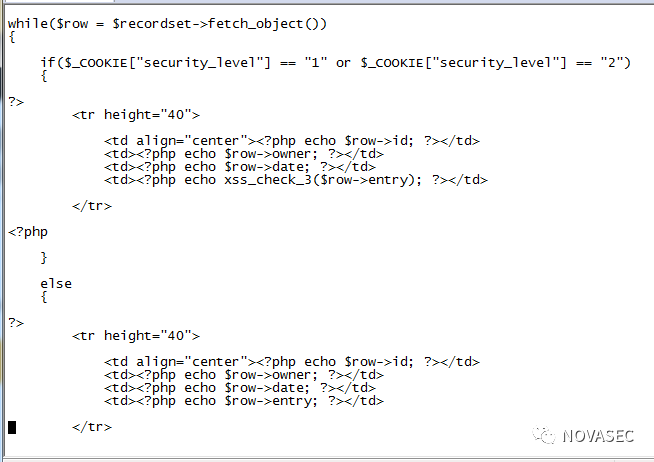

4、HTML Injection - Stored (Blog)

核心代码: