Prime: 1靶机-Walkthrough

靶机地址

难度:中等

博客中如有任何问题,恳请批评指正,万分感谢。个人邮箱:[email protected]

存疑、待解决

- msfvenom-zsh-completion,source ~/.zshrc无效,只能使用compinit命令,但是每个新打开的ternimal窗口都需要先执行compinit,才能自动补全,否则同样无效。

工具、知识点和漏洞

netdiscover

nmap

dirb

wfuzz

metasploit

msfvenom

本地文件包含LFI

ippsec解密

4.10.0-28-generic内核提权

一、信息收集

Hint:

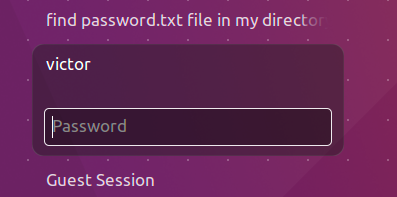

victor账户password.txt文件在/home/victor目录下

靶机IP

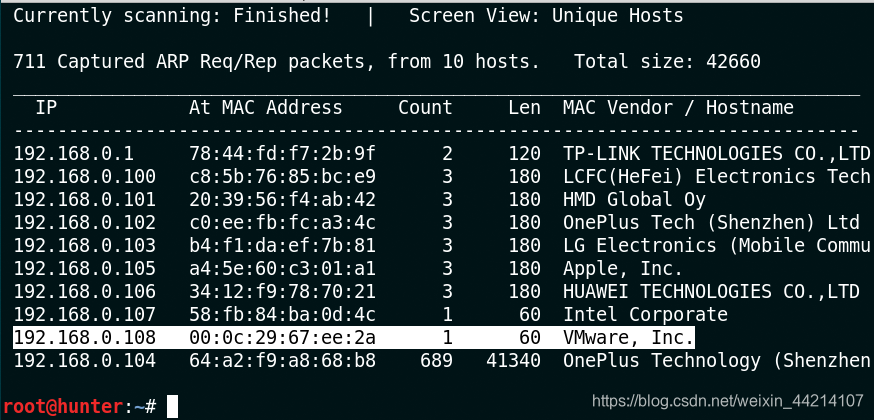

netdiscover -r 192.168.0.0/24

端口和服务

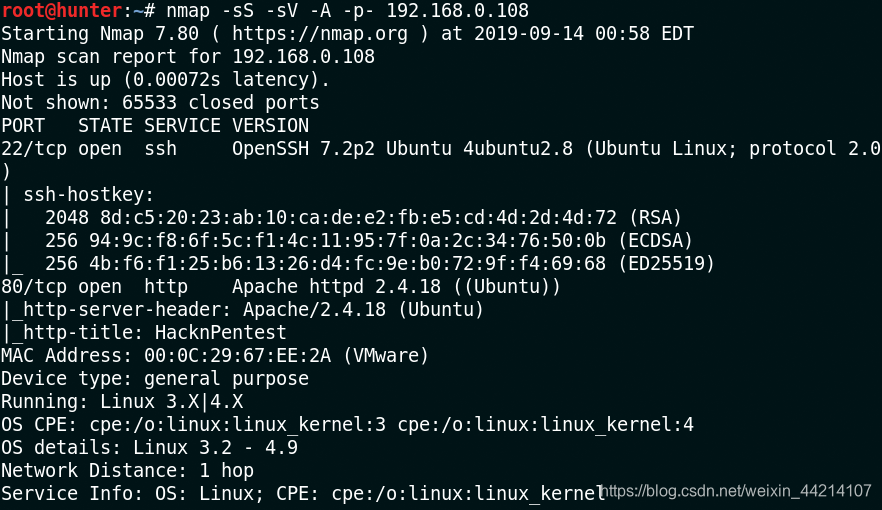

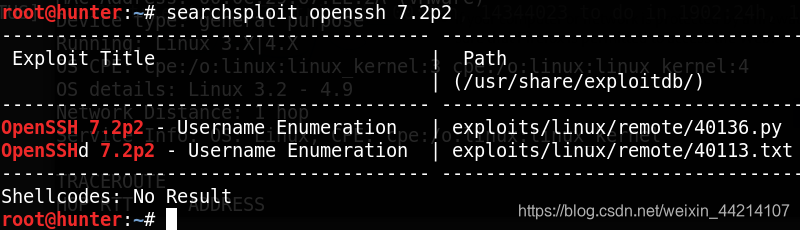

nmap -sS -sV -A -p- 192.168.0.108

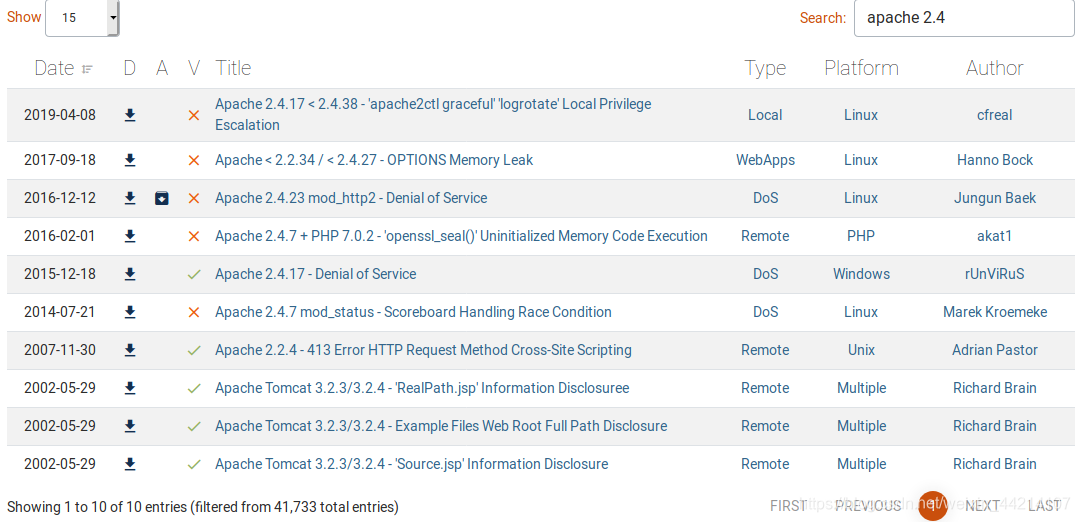

Apache httpd 2.4.18

dirb之第一次

最开始我直接访问http://192.168.0.108,结果提示我无法访问,给我郁闷了一会儿。后面我直接使用dirb爆破了一下目录。

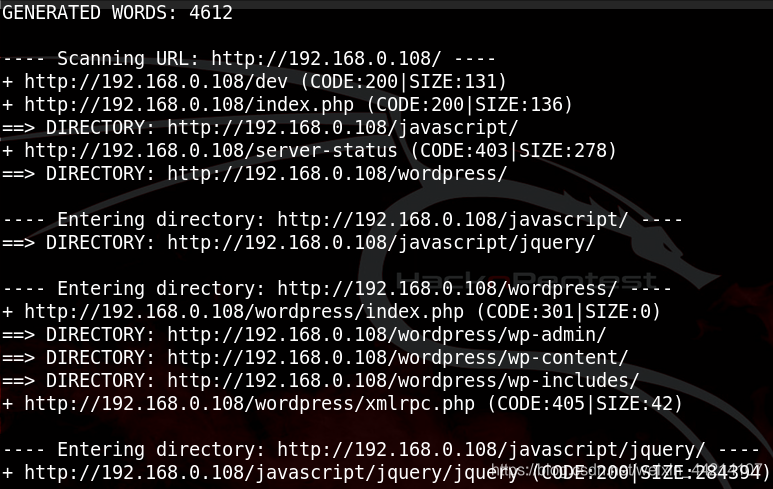

dirb http://192.168.0.108

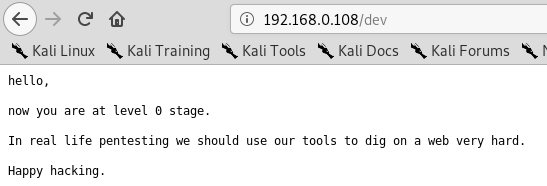

可以看到有个/dev以及网站使用wordpress搭建的。

/dev,是作者给我们的一个提示

既然是wordpress,那就用wpscan吧

使用

wpscan的时候会先进行更新,如果你无法完成更新可以看这篇博客wpscan更新超时报错

wpscan --url http://192.168.0.108/wordpress

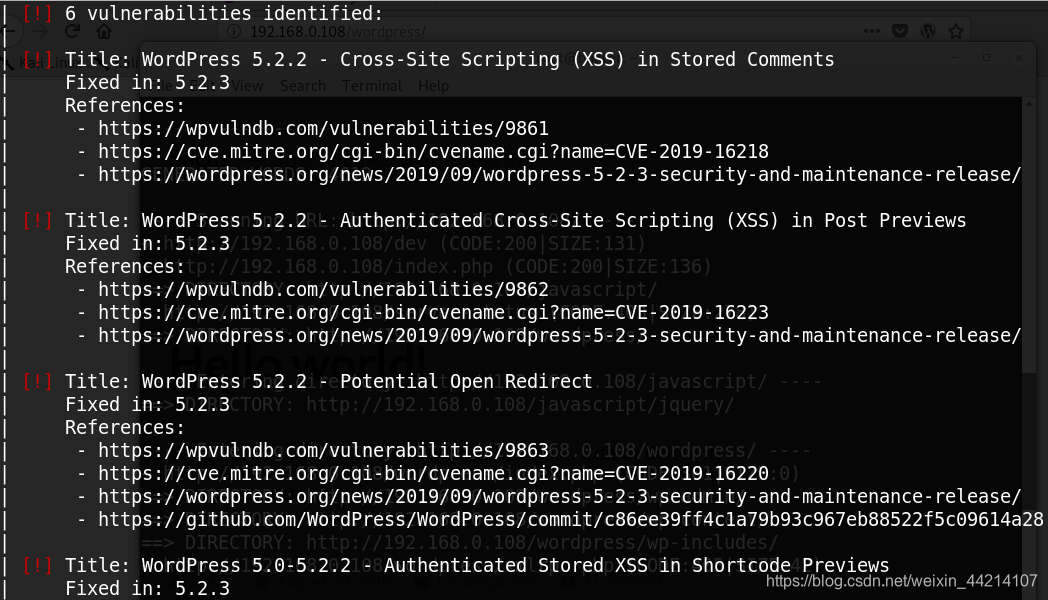

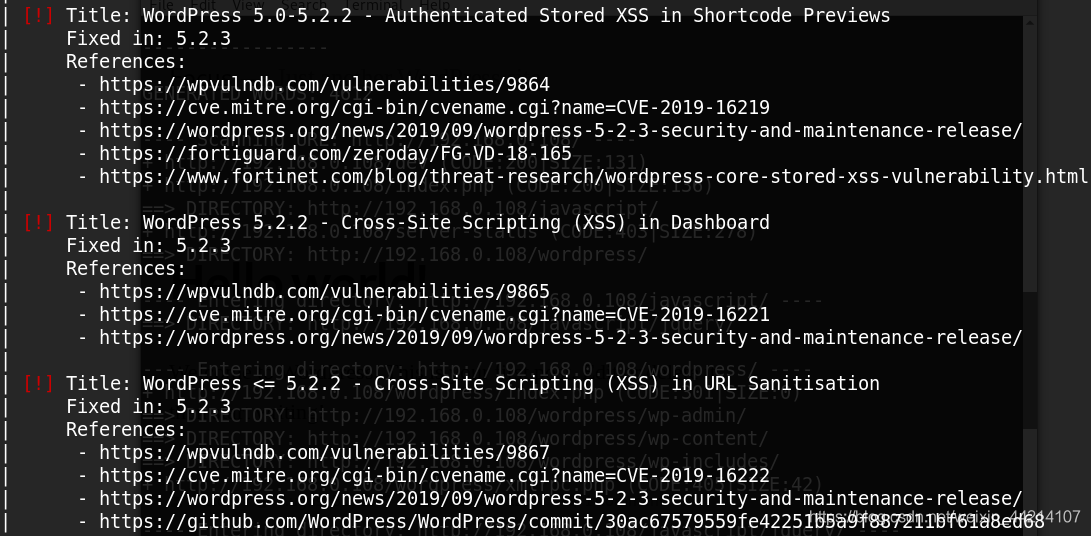

发现6个漏洞和一个用户victor

陷入僵局……

dirb之第二次

下面是靶机的描述,重点看红色字体部分:

This machine is designed for those one who is trying to prepare for OSCP or OSCP-Exam.

This is first level of prime series.Some help at every stage is given.Machi