难度:中等

靶机发布日期:2019年11月22日

靶机描述:beginner - intermediate machine, your goal is to read /root/flag.txt.

Remember, good enumeration! VMware based, you may have problems with VB.

博客中如有任何问题,恳请批评指正,万分感谢。个人邮箱:[email protected]

工具、知识点和漏洞

- nmap

- gobuster

- burpsuite

- wireshark

- MiTM

- /usr/bin/pip提权

存疑、待解决

- 通过MiTM怎么拿到shell

0x00、信息收集

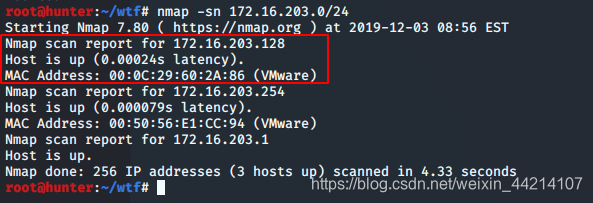

靶机IP:172.16.203.128

nmap -sn 192.168.56.0/24

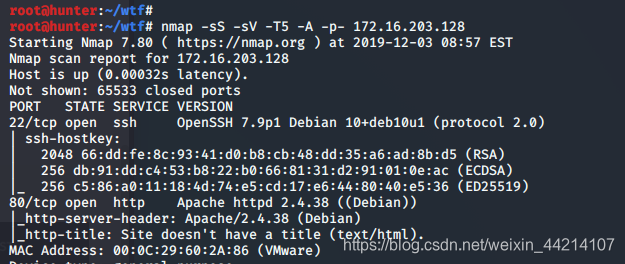

端口和服务

nmap -sS -sV -T5 -A -p- 172.16.203.128

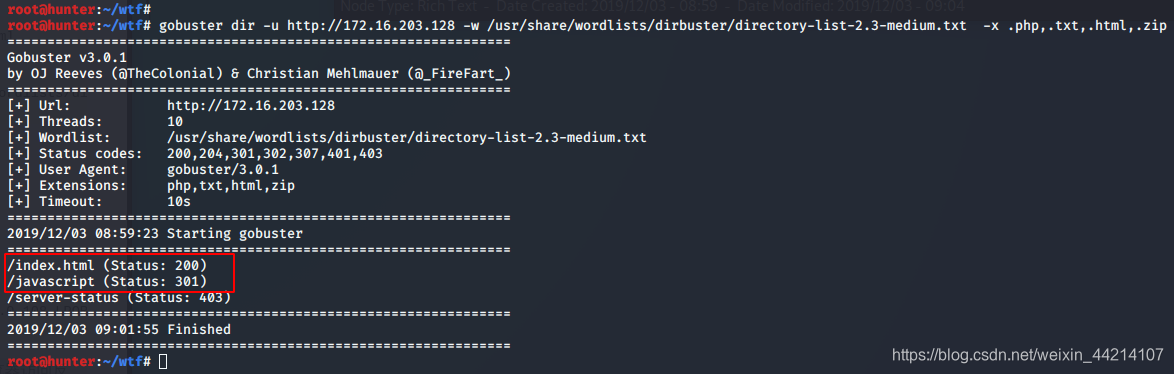

页面、目录枚举

gobuster dir -u http://172.16.203.128 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

然后我访问/javascript时提示禁止访问,想着里面会不会有什么js脚本是突破口?然而是我想多了,最终也只发现了/javascript/jquery/jquery.js

之后用burpsuite抓包,没什么卵用;然后用wireshark,依然没什么卵用。有点绝望了啊!!!

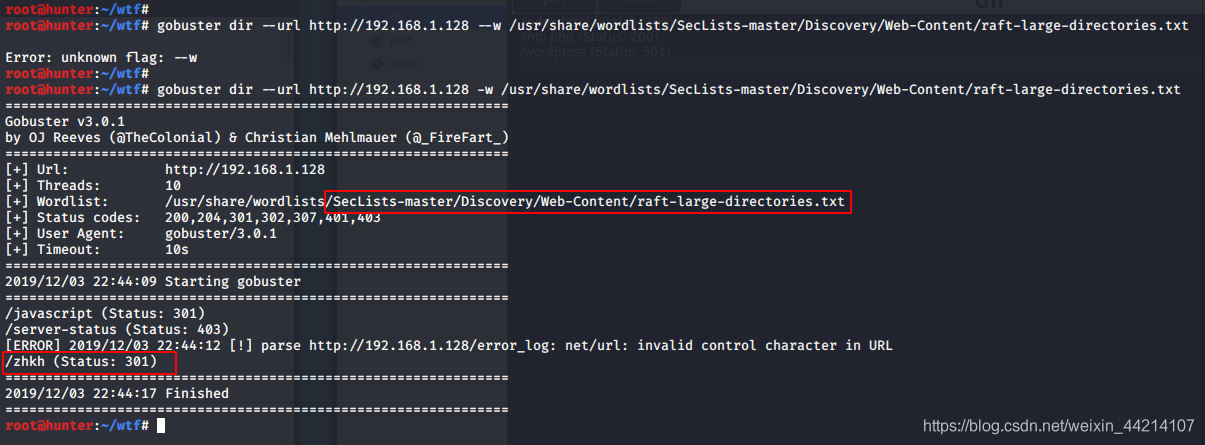

想到靶机的描述里面有这么一句话Remember, good enumeration!。随机换了个字典,接着用gobuster扫它,扫它,扫它。

字典用的是Github上21.8k Star https://github.com/danielmiessler/SecLists。之前已经把kali自带的字典全部试过了~