目录

前言

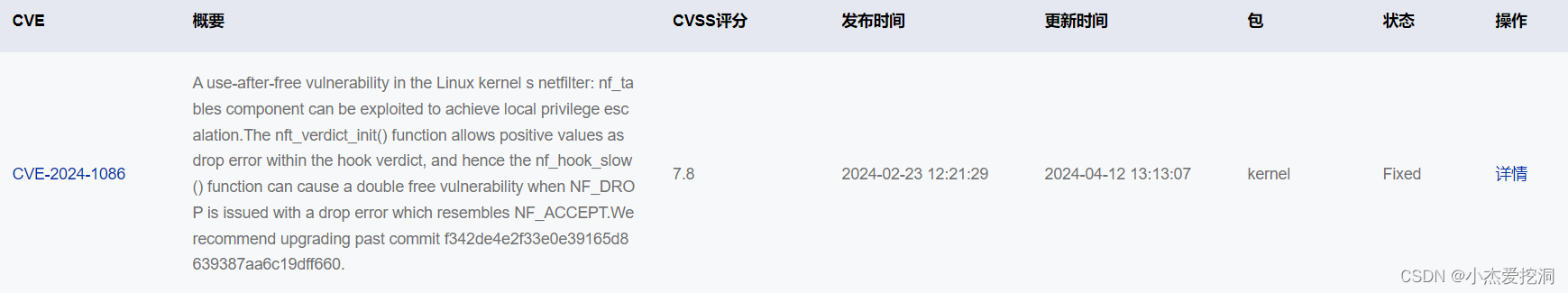

近日,Linux内核被曝存在提取权限漏洞(漏洞编号CVE-2024-1086),攻击者利用该漏洞可在本地进行提权操作,最高可获取目标服务器的root管理权限,根据openEuler社区公告,也存在此漏洞(公告链接)

一、openEuler内核漏洞复验

1.1、漏洞信息

1.2、影响版本

openEuler-20.03-LTS-SP1

openEuler-20.03-LTS-SP4

openEuler-22.03-LTS

openEuler-22.03-LTS-SP1

openEuler-22.03-LTS-SP1

openEuler-22.03-LTS-SP2

openEuler-22.03-LTS-SP2

openEuler-22.03-LTS-SP3本文以openEuler-22.03-LTS为例验证修复过程

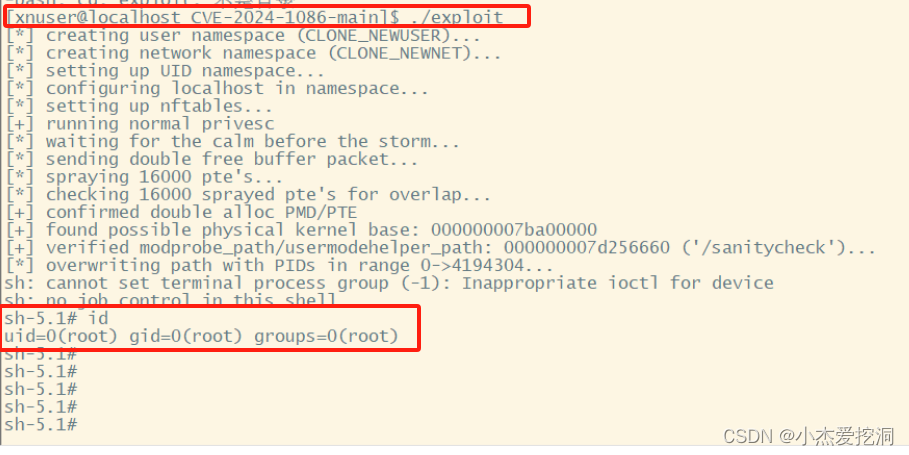

1.3、验证过程

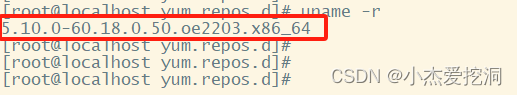

确认内核版本

现场内核验证过程及结果如下所示:

二、openEuler内核漏洞修复

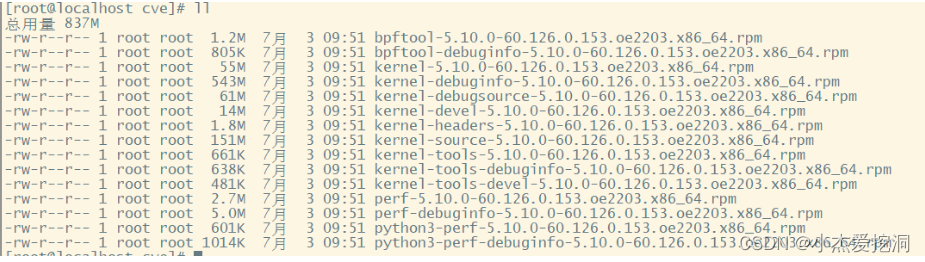

openEuler社区选择对应版本下载补丁

地址:CVE详情

上传补丁到服务器

rpm -ivh *.rpm

所有补丁安装完成后,重启服务器(如部分补丁安装失败跳过即可)

重启完成,确认内核版本,如下图为升级成功:

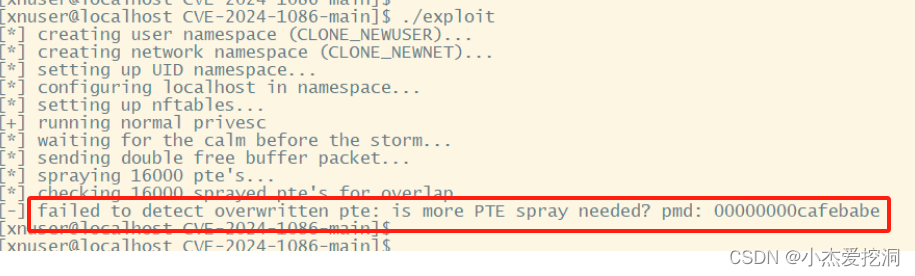

三、openEuler修复验证

再此进行漏洞验证:

经过验证已不再能进行提权操作,漏洞修复完成

四、总结

通过上述步骤,可以完成openEuler系统内核版本漏洞的修复,如果您在修复过程中遇到任何问题,可私信我或评论区留言,后续为大家持续更新openEuler欧拉系统的常见问题及配置解决方法