VPN

需求背景

- 针对专用网的需求越来越高

- 物理专用网架,性价比低

所以创出VPN

VPN概述

- VPN定义(Vitual Private Network,虚拟私有网):是指依靠ISP或其他NSP在公用网络基础设施之上构建的专用的安全数据通信网络,只不过这个专线网络是逻辑上的而不是物理的,所以称为虚拟专用网

- 虚拟:用户不再需要拥有实际的长途数据线路,而是使用公共网络资源建立自己的私有网络。

- 专用:用户可以定制最符合自身需求的网络。

- 核心技术:隧道技术

这个网络连接和普通意义上的网络连接不同之处在于,它采用了专有的隧道协议,实现了数据的加密和完整性检验、用户的身份认证,从而保证了信息在传输中不被偷看、篡改、复制。是基于安全的通信协议。

虚拟:但它建立的只是一种临时的逻辑连接,一旦通信会话结束,这种连接就断开了。

VPN分类

按物业类型

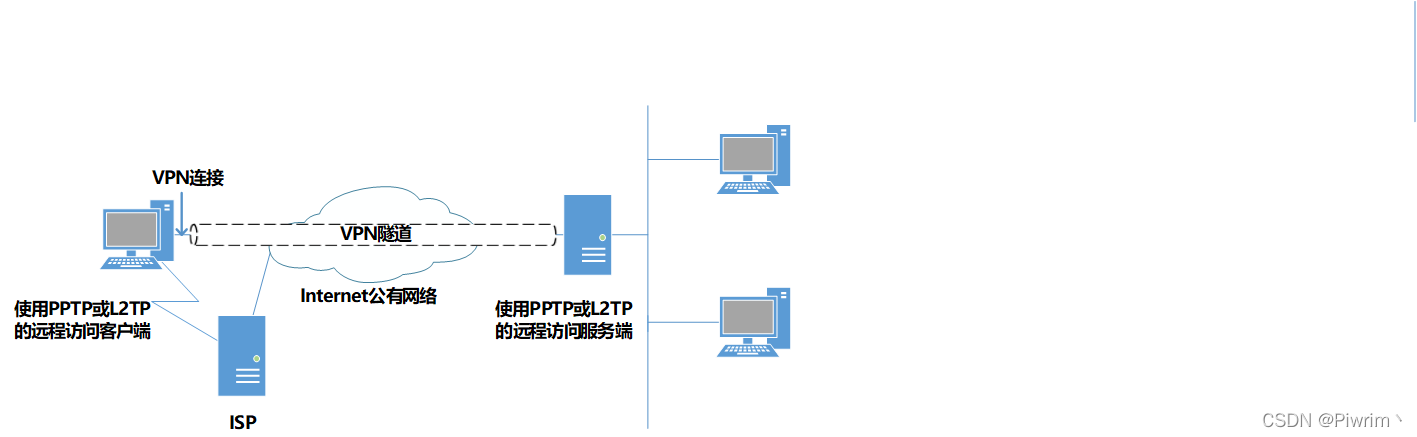

1. Client-LAN VPN(Acceess VPN)

- 使用基于Internet远程访问的 VPN

- 出差在外的员工、有远程办公需要的分支机构,都可以利用这种类型的 VPN ,实现对企业内部网络资源进行安全地远程访问。

- 即远程访问方式的 VPN。它提供了一种安全的远程访问手段,例如,出差在外的员工、有远程办公需要的分支机构,都可以利用这种类型的 VPN ,实现对企业内部网络资源进行安全地远程访问。

- 使用基于Internet远程访问的 VPN,远程访问的客户端首先通过拨号网络连接到当地的 ISP(Internet服务提供商),利用 ISP 提供的服务通过Internet连接到企业的远程访问服务器。在采用 VPN 隧道协议的情况下,企业的远程访问服务器会和远程访问客户端建立一个安全的VPN连接,远程访问客户端就可以安全的使用企业内部各种授权的网络资源了。

- 基于Internet远程访问的VPN通常采用PPTP、L2F、L2TF等隧道协议。 Access VPN的核心技术是第二层隧道技术。

- 第二层隧道协议具有简单易行的优点,但是它们的可扩展性都不好。更重要的是,它们缺省情况下都没有提供内在的安全机制,它们不能支持企业和企业的外部客户以及供应商之间会话的保密性需求,因此它们不支持用来连接企业内部网和企业的外部客户及供应商的企业外联网。外联网需要对隧道进行加密并需要相应的密钥管理机制。

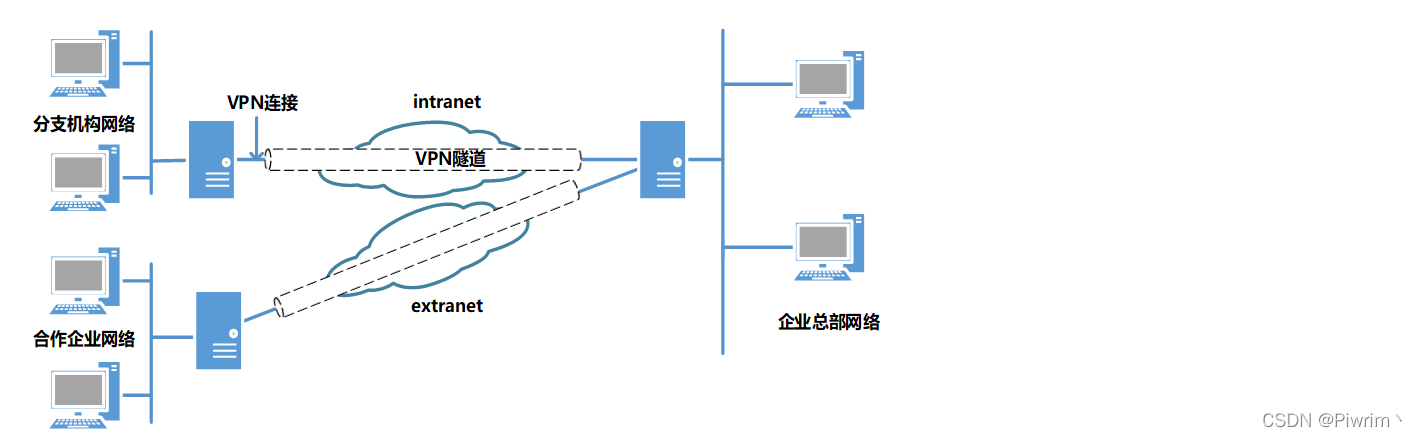

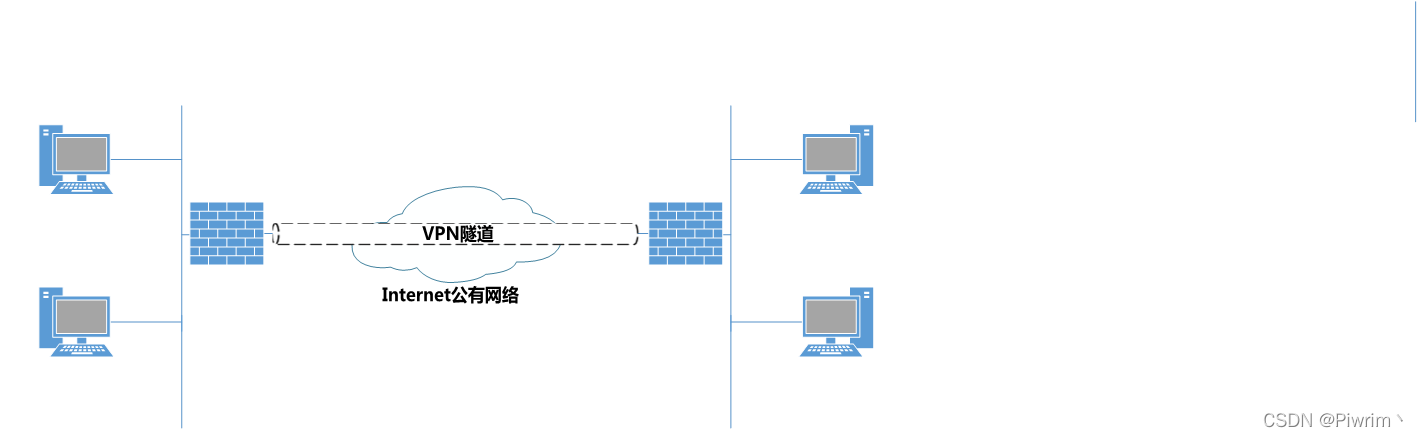

2. LAN-LAN VPN

为了在不同局域网络之间建立安全的数据传输通道,例如在企业内部各分支机构之间或者企业与其合作者之间的网络进行互联,则可以采用 LAN-LAN 类型的 VPN 。

- 为了在不同局域网络之间建立安全的数据传输通道,例如在企业内部各分支机构之间或者企业与其合作者之间的网络进行互联,则可以采用 LAN-LAN 类型的 VPN 。

- 对于物理距离较远的企业与分公司、分支机构和合作企业间的网络连接,为了安全性,一般租用专线,网络结构复杂,费用昂贵。

- 而采用 LAN-LAN 类型的VPN ,可以利用基本的 Internet和 Intranet 网络建立起全球范围内物理的连接,再利用 VPN 的隧道协议实现安全保密需要,就可以满足公司总部与分支机构以及合作企业问的安全网络连接。这种类型的 VPN 通常采用 IPSec 协议建立加密传输数据隧道。

- Intranet VPN:当用来构建内联网, 一般用在公司企业内部各个网络的互联,例如:子公司和总公司

- Extranet VPN:用于企业和合作企业进行网络互联,比如公司和公司的合作伙伴

- 两者的主要区别在在于访问公司总部网络资源的权限区别

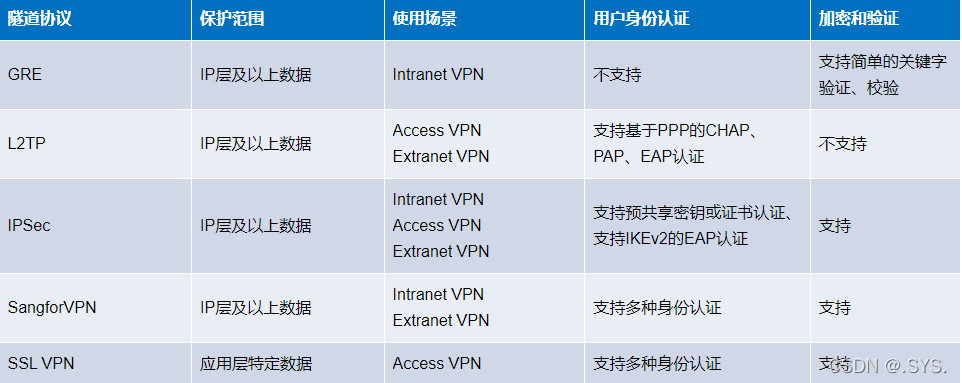

按网络层次分类

- 应用层 SSL VPN等

- 传输层 Sangfor VPN

- 网络层 IPSec、GRE等

- 网络接口层 L2F/L2TP、PPTP等

VPN常用技术

- 身份认证技术

- 加解密技术

- 隧道技术

- 数据认证技术

- 密钥管理技术

隧道技术

- 隧道:是在公共通信网络上构建的一条数据路径,可以提供与专用通信线路等同的连接特性。

- 隧道技术: 是指在隧道的两端通过封装以及解封装技术在公网上建立一条数据通道,使用这条通道对数据报文进行传输。隧道是由隧道协议构建形成的。隧道技术是VPN技术中最关键的技术。

IPX头部|数据 ——>IP头部|隧道协议头|IPX头部|数据——>IPX头部|数据

多种隧道技术比较

加解密技术

- 目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实内容。可以对抗网络攻击中的被动攻击。

- 通常使用加密机制来保护信息的保密性,防止信息泄密。信息的加密机制通常是建立在密码学的基础上。

明文 密文

任何类型的未加密数据,用M表示 ---加密过程--> 加密的消息,用C表示

举例:hello,这里是xxx学院 <----解密过程--- 举例:khoor,远量昲aaa孩陥

- 保密性:确保信息不暴露给未授权的实体或进程。加密机制。防泄密

- 完整性:只有得到允许的人才能修改实体或进程,并且能够判别出实体或进程是否已被修改。完整性鉴别机制,保证只有得到允许的人才能修改数据。防篡改

- 可用性:得到股权的实体可获得服务,攻击者不能占用所有的资源而阻碍授权者的工作。用访问控制机制,阻止非授权用户进入网络。使静态信息可见,动态信息可操作。防中断

密码学基础

- 从明文到密文的过程一般是通过加密算法加密进行的。

- 从变密文到明文,称为脱密(解密)变换。

主流加密算法分为:

- 对称加密算法

- 非对称加密算法(公钥加密算法)

对称加密算法最主要的问题:

由于加解密双方都要使用相同的密钥,因此在发送、接收数据之前,必须完成密钥的协商分发,在公开的网络上如何安全传送密钥成为了一个严峻的问题

N个用户之间采用对称加密算法进行通信,需要的密钥对数量为N取2的组合,比如100个人通信时需要4950对密钥,如何对如此大数量的密钥进行管理成为另一个严峻的问题

所以我们需要非对称加密算法

对称算法的缺陷

1.密钥传输风险

- Alice和Bob必须要使用一个安全的信道建立密钥。

- 但是消息传递的通信链路是不安全的。

2..密钥多难管理

弥补对称加密的缺陷

设计成类似家用邮箱取放用同一密钥加密,放在信箱里,BoB用另一个密钥去解密 -------> 公钥加密体制

非对称加密算法

加密和解密使用的是不同的密钥(公钥、私钥),两个密钥之间存在着相互依存关系:

- 用其中任一个密钥加密的信息只能用另一个密钥进行解密:

- 即用公钥加密,用私钥解密就可以得到明文

这使得通信双方无需事先交换密钥就可进行保密通信。

其中公钥和算法是对外公开的,人人都可以通过这个密钥加密文件然后发给收信者。

收信者收到加密文件后,它可以使用他的私钥解密(反之亦然),这个密钥是由他自己私人掌管的,不需要分发,这就解决了密钥分发的问题

对称加密VS非对称加密

对称加密 非对称加密

安全性 较低 较高

速度 较快 较慢

密钥数量,(N人通信) N取2的组合 N

综上所述:

- 数据传输采用对称加密算法;

- 对称加密的密钥通过非对称加密算法进行加解密;

身份认证技术

- 身份认证:通过标识和鉴别用户的身份,防止攻击者假冒合法用户来获取访问权限。

- 身份认证技术:是在网络中确认操作者身份的过程而产生的有效解决方法。

PKI体系

- PKI(公开密钥体系,Public Key Infrastructure)是一种遵循标准的利用非对称加密技术为电子商务的开展提供一套安全基础平台的技术和规范。简单来说,PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。用户可利用PKI平台提供的服务进行安全的电子交易、通信和互联网上的各种活动。

- PKI 技术采用证书管理公钥,通过第三方的可信任机构——CA认证中心把用户的公钥和用户的其他标识信息捆绑在一起放在用户证书中,在互联网上验证用户的身份。

- 目前,通用的办法是采用建立在PKI基础之上的数字证书,通过把要传输的数字信息进行加密和签名,保证信息传输的机密性、真实性、完整性和不可否认性,从而保证信息的安全传输。

PKI体系组成

PKI是创建、颁发、管理、注销公钥证书所涉及到的所有软件、硬件的集合体。其核心元素是数字证书,核心执行者是CA认证机构。

CA中心

- CA中心,即证书授权中心(Certificate Authority ),或称证书授权机构,作为电子商务交易中受信任的第三方。

- CA中心的作用:签发证书、规定证书的有效期和通过发布证书废除列表(CRL)确保必要时可以废除证书,以及对证书和密钥进行管理。

- CA中心为每个使用公开密钥的用户发放一个数字证书,数字证书的作用是证明证书中列出的用户合法拥有证书中列出的公钥。

- CA中心的数字签名使得攻击者不能伪造和篡改证书。

数字证书认证技术原理

数字证书

一个经证书授权中心数字签名的包含公开密钥拥有者信息和公开密钥的文件

数字证书是一般包括:

- 用户身份信息;

- 用户公钥信息;

- 身份验证机构数字签名的数据;

从证书用途来看,数字证书可分为签名证书和加密证书。

- 签名证书:主要用于对用户信息进行签名,以保证信息的真实性和不可否认性。

- 加密证书:主要用于对用户传送的信息进行加密,以保证信息的机密性和完整性。

常见的证书类型:

- 数字证书:互联网通讯中标志通讯各方身份信息的一系列数据,它由CA机构中心发行,用来识别对方的身份。

- 根证书:根证书是CA认证中心给自己颁发的证书,是信任链的起始点。根证书是一份特殊的证书,它的签发者是它本身,下载根证书表示对该根证书以下所签发的证书都表示信任。

- 用户证书:由CA中心签发的个人证书,用于识别、鉴定终端用户,可存于USB-KEY等介质。

- 设备证书:也称服务器证书,该证书将安装在服务器端,向尝试建立连接的客户端提供服务器身份、证书和公钥信息,使用证书和公钥在客户端和服务端之间建立一条安全、加密的通道,将通信两端的数据进行加密传输。

数字证书实例——HTTPS协议

- HTTP是常用的web协议,用来交互网页数据。

- 由于HTTP是不加密的,在公网上明文传输,缺少保密性。所以出现了安全加密的HTTP协议---HTTPS协议。

- HTTPS是在SSL协议基础上的HTTP协议。

- SSL协议的握手过程需要传输服务器的证书,并验证证书的可靠性。